Panduan cara kerja: Menyambungkan sumber daya yang berbeda

Penting

Mulai tanggal 20 September 2023, Anda tidak akan dapat membuat sumber daya Metrics Advisor baru. Layanan Metrics Advisor dihentikan pada 1 Oktober 2026.

Penting

Microsoft menyarankan agar Anda menggunakan alur autentikasi paling aman yang tersedia. Beberapa alur autentikasi yang dijelaskan dalam artikel ini memerlukan tingkat kepercayaan yang sangat tinggi pada aplikasi, dan membawa risiko yang tidak ada di alur lain yang lebih aman. Anda hanya boleh menggunakan alur ini ketika alur lain yang lebih aman, seperti identitas terkelola, tidak layak.

Gunakan artikel ini untuk menemukan pengaturan dan persyaratan untuk menghubungkan berbagai jenis sumber data ke Azure AI Metrics Advisor. Untuk mempelajari tentang menggunakan data Anda dengan Metrics Advisor, lihat Onboard data Anda.

Jenis autentikasi yang didukung

| Jenis autentikasi | Deskripsi |

|---|---|

| Dasar | Anda perlu menyediakan parameter dasar untuk mengakses sumber data. Misalnya, Anda dapat menggunakan string koneksi atau kata sandi. Admin umpan data dapat melihat info masuk ini. |

| Identitas terkelola Azure | Identitas terkelola untuk sumber daya Azure adalah fitur ID Microsoft Entra. Ini menyediakan layanan Azure dengan identitas yang dikelola secara otomatis di ID Microsoft Entra. Anda dapat menggunakan identitas untuk mengautentikasi ke layanan apa pun yang mendukung autentikasi Microsoft Entra. |

| String Koneksi Azure SQL | Simpan string koneksi Azure SQL Anda sebagai entitas kredensial di Metrics Advisor, dan gunakan secara langsung setiap kali anda mengimpor metrik data. Hanya admin dari entitas informasi masuk yang dapat melihat info masuk ini, tetapi memungkinkan penampil yang berwenang untuk membuat umpan data tanpa perlu mengetahui detail info masuk. |

| Kunci Bersama Azure Data Lake Storage Gen2 | Simpan kunci akun data lake Anda sebagai entitas info masuk di Metrics Advisor dan gunakan secara langsung setiap kali mengimpor data metrik. Hanya admin dari entitas informasi masuk yang dapat melihat info masuk ini, tetapi memungkinkan penampil yang berwenang untuk membuat umpan data tanpa perlu mengetahui detail info masuk. |

| Prinsipal layanan | Simpan perwakilan layanan anda sebagai entitas informasi masuk dalam Metrics Advisor, dan gunakan secara langsung setiap anda melakukan impor data metrik. Hanya admin dari entitas informasi masuk yang dapat melihat informasi masuk ini, tetapi memungkinkan penampil yang berwenang untuk membuat umpan data tanpa perlu mengetahui detail info masuk. |

| Perwakilan layanan dari brankas kunci | Simpan perwakilan layanan Anda di vault kunci sebagai entitas info masuk di Metrics Advisor, dan gunakan secara langsung setiap kali melakukan impor data metrik. Hanya admin dari entitas informasi masuk yang dapat melihat informasi masuk ini, tetapi memungkinkan penampil bisa membuat umpan data tanpa perlu mengetahui detail info masuk. |

Sumber data dan jenis autentikasi yang sesuai

| Sumber data | Jenis autentikasi |

|---|---|

| Application Insights | Dasar |

| Azure Blob Storage (JSON) | Dasar Identitas terkelola |

| Azure Cosmos DB (SQL) | Dasar |

| Azure Data Explorer (Kusto) | Dasar Identitas terkelola Perwakilan layanan Perwakilan layanan dari brankas kunci |

| Azure Data Lake Storage Gen2 | Dasar Kunci bersama Data Lake Storage Gen2 Perwakilan layanan Perwakilan layanan dari brankas kunci |

| Azure Event Hubs | Dasar |

| Azure Monitor Logs | Dasar Perwakilan layanan Perwakilan layanan dari brankas kunci |

| Azure SQL Database / SQL Server | Dasar Identitas terkelola Perwakilan layanan Perwakilan layanan dari brankas kunci String koneksi Azure SQL |

| Penyimpanan Tabel Azure | Dasar |

| InfluxDB (InfluxQL) | Dasar |

| MongoDB | Dasar |

| MySQL | Dasar |

| PostgreSQL | Dasar |

Bagian berikut menentukan parameter yang diperlukan untuk semua jenis autentikasi dalam skenario sumber data yang berbeda.

Application Insights

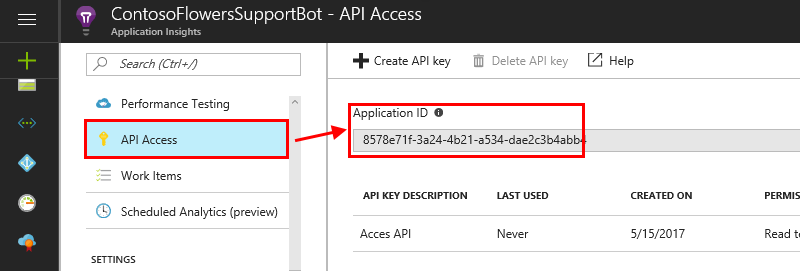

ID Aplikasi: Digunakan untuk mengidentifikasi aplikasi ini saat menggunakan API Application Insights. Untuk mendapatkan ID aplikasi, ikuti langkah-langkah berikut:

Dari sumber daya Application Insights anda, pilih Akses API.

Salin ID aplikasi yang dihasilkan ke bidang ID aplikasi di Metrics Advisor.

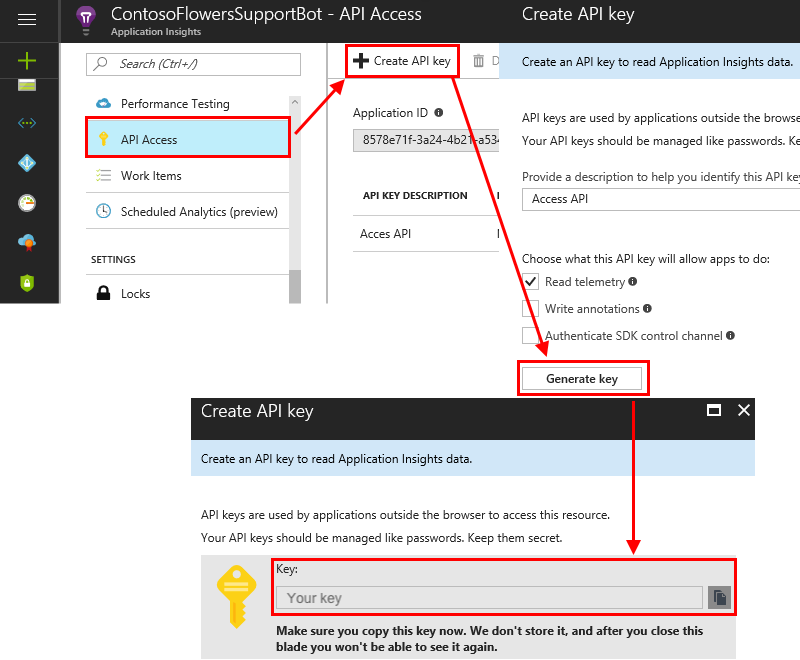

Kunci API: Kunci API telah digunakan oleh aplikasi di luar browser untuk mengakses sumber daya ini. Untuk mendapatkan Kunci API, ikuti langkah-langkah berikut:

Dari sumber daya Application Insights, pilih Akses API.

Pilih Buat Kunci API.

Masukkan deskripsi singkat, pilih opsi Baca telemetri , dan pilih Hasilkan kunci .

Penting

Salin dan simpan kunci API. Kunci ini tidak akan pernah ditunjukkan kepada Anda lagi. Jika anda kehilangan kunci ini, anda harus membuat yang baru.

Salin kunci API ke bidang kunci API di Metrics Advisor.

Kueri: Log Azure Application Insights dibuat di Azure Data Explorer, dan kueri log Azure Monitor menggunakan versi bahasa kueri Kusto yang sama. Dokumentasi bahasa kueri Kusto harus menjadi sumber utama Anda untuk menulis kueri terhadap Application Insights.

Kueri sampel:

[TableName] | where [TimestampColumn] >= datetime(@IntervalStart) and [TimestampColumn] < datetime(@IntervalEnd);Anda juga dapat merujuk ke Tutorial: Menulis kueri yang valid untuk contoh yang lebih spesifik.

Azure Blob Storage (JSON)

String koneksi: Ada dua tipe autentikasi untuk Azure Blob Storage (JSON):

Dasar: Lihat konfigurasikan string koneksi Azure Storage untuk informasi tentang mengambil string ini. Anda juga dapat mengunjungi portal Microsoft Azure untuk sumber daya Azure Blob Storage anda, dan menemukan string koneksi langsung di Setelan>Kunci akses.

Identitas terkelola: Identitas yang dikelola untuk sumber daya Azure dapat mengotorisasi akses ke blob dan data antrean. Fitur ini menggunakan kredensial Microsoft Entra dari aplikasi yang berjalan di komputer virtual (VM) Azure, aplikasi fungsi, set skala komputer virtual, dan layanan lainnya.

Anda dapat membuat identitas terkelola di portal Microsoft Azure untuk sumber daya Azure Blob Storage Anda. Di Access Control (IAM), pilih Penetapan peran, lalu pilih Tambahkan. Jenis peran yang disarankan adalah: Pembaca Data Blob Penyimpanan. Detail selengkapnya, merujuk pada penggunaan identitas terkelola untuk mengakses Azure Storage.

Kontainer: Metrics Advisor mengharapkan data rangkaian waktu disimpan sebagai file Blob (satu Blob per tanda waktu) di bawah kontainer tunggal. Ini adalah sebuah bidang nama kontainer.

Templat Blob: Metrics Advisor menggunakan jalur untuk menemukan file JSON di Blob Storage. Ini adalah contoh dari template file blob, yang digunakan untuk menemukan file JSON di Blob Storage:

%Y/%m/FileName_%Y-%m-%d-%h-%M.json.%Y/%madalah jalurnya, dan jika Anda memiliki%ddi jalur Anda, Anda dapat menambahkan sesudahnya%m. Jika file JSON Anda diberi nama berdasarkan tanggal, Anda juga dapat menggunakannya%Y-%m-%d-%h-%M.json.Parameter berikut didukung oleh:

%Yadalah tahun, yang telah diformat sebagaiyyyy.%madalah bulan, diformat sebagaiMM.%dadalah hari, yang telah diformat sebagaidd.%hadalah jam, yang telah diformat sebagaiHH.%Madalah menit, yang telah diformat sebagaimm.

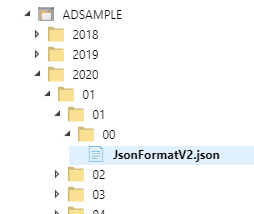

Misalnya, dalam himpunan data berikut, template blob harus

%Y/%m/%d/00/JsonFormatV2.json.

Versi format JSON: Menentukan skema data di dalam file JSON. Metrics Advisor mendukung versi berikut. Anda dapat memilih salah satu untuk mengisi bidang:

v1

Hanya metrik Nama dan Nilai yang diterima. Contohnya:

{"count":11, "revenue":1.23}v2

Dimensi dan tanda waktu metrik juga diterima. Contohnya:

[ {"date": "2018-01-01T00:00:00Z", "market":"en-us", "count":11, "revenue":1.23}, {"date": "2018-01-01T00:00:00Z", "market":"zh-cn", "count":22, "revenue":4.56} ]

Hanya satu tanda waktu yang diperbolehkan per file JSON.

Azure Cosmos DB (SQL)

String koneksi: string koneksi untuk mengakses instans Azure Cosmos DB Anda. Ini dapat ditemukan di sumber daya Azure Cosmos DB di portal Microsoft Azure, diKunci. Untuk mengetahui informasi selengkapnya, lihat Mengamankan akses menuju data pada Azure Cosmos DB.

Database: Database untuk kueri. Di portal Microsoft Azure, di bawah kontainer, buka telusur untuk menemukan database.

ID Koleksi: ID koleksi untuk dikueri. Di portal Microsoft Azure, di bawah kontainer, buka telusur untuk mendapatkan ID koleksi.

Kueri SQL: Kueri SQL untuk mendapatkan dan merumuskan data ke dalam data seri waktu multidimensi. Anda bisa menggunakan variabel

@IntervalStartdan@IntervalEnddalam kueri Anda. Mereka harus diformat sebagai berikut:yyyy-MM-ddTHH:mm:ssZ.Kueri sampel:

SELECT [TimestampColumn], [DimensionColumn], [MetricColumn] FROM [TableName] WHERE [TimestampColumn] >= @IntervalStart and [TimestampColumn] < @IntervalEndUntuk mengetahui informasi selengkapnya, lihattutorial menulis kueri yang valid.

Azure Data Explorer (Kusto)

String koneksi: Ada empat jenis autentikasi untuk Azure Data Explorer (Kusto): dasar, perwakilan layanan, perwakilan layanan dari vault kunci, dan identitas terkelola. Sumber data dalam string koneksi harus dalam format URI ( dimulai dengan "https"). Anda dapat menemukan URI di portal Microsoft Azure.

Dasar: Metrics Advisor mendukung akses Azure Data Explorer (Kusto) dengan menggunakan autentikasi aplikasi Microsoft Entra. Anda perlu membuat dan mendaftarkan aplikasi Microsoft Entra, lalu mengotorisasinya untuk mengakses database Azure Data Explorer. Untuk informasi selengkapnya, lihat Membuat pendaftaran aplikasi Microsoft Entra di Azure Data Explorer. Berikut ini contoh string koneksi:

Data Source=<URI Server>;Initial Catalog=<Database>;AAD Federated Security=True;Application Client ID=<Application Client ID>;Application Key=<Application Key>;Authority ID=<Tenant ID>Perwakilan layanan: Perwakilan layanan adalah contoh konkret yang dibuat dari objek aplikasi. Perwakilan layanan mewarisi properti tertentu dari objek aplikasi itu. Objek utama layanan menentukan apa yang sebenarnya dapat dilakukan aplikasi di penyewa tertentu, yang dapat mengakses aplikasi, dan sumber daya apa yang dapat diakses aplikasi. Untuk menggunakan perwakilan layanan di Metrics Advisor:

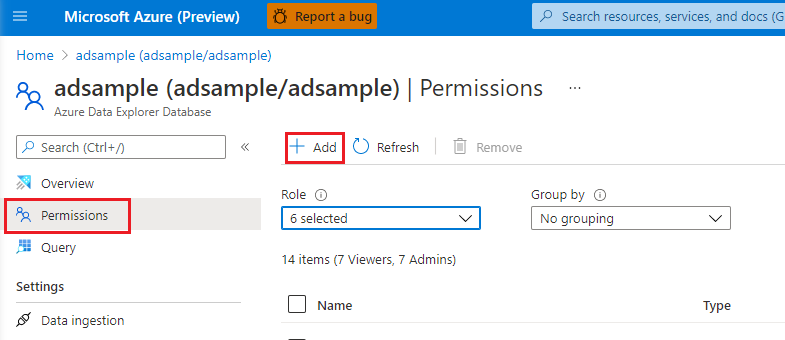

Buat pendaftaran aplikasi Microsoft Entra. Untuk informasi selengkapnya, lihat Membuat pendaftaran aplikasi Microsoft Entra di Azure Data Explorer.

Kelola izin database Azure Data Explorer. Untuk mengetahui informasi selengkapnya, lihat Mengelola izin database Azure Data Explorer.

Buat entitas info masuk di Metrics Advisor. Lihat caramembuat entitas kredensial di Metrics Advisor, sehingga Anda dapat memilih entitas tersebut saat Menambahkan umpan data untuk tipe autentikasi Perwakilan layanan.

Berikut ini contoh string koneksi:

Data Source=<URI Server>;Initial Catalog=<Database>Perwakilan layanan dari vault kunci: Azure Key Vault membantu melindungi kunci kriptografi dan nilai rahasia yang digunakan aplikasi dan layanan cloud. Dengan menggunakan Key Vault, anda dapat mengenkripsikan kunci dan nilai rahasia. Anda harus membuat perwakilan layanan terlebih dahulu, dan kemudian menyimpan perwakilan layanan di dalam Key Vault. Untuk mengetahui informasi selengkapnya, lihat membuat entitas informasi masuk untuk perwakilan layanan dari Key Vault untuk mengikuti prosedur terperinci untuk mengatur perwakilan layanan dari key vault. Berikut ini contoh string koneksi:

Data Source=<URI Server>;Initial Catalog=<Database>Identitas terkelola: Identitas terkelola untuk sumber daya Azure dapat mengotorisasi akses ke data blob dan data antrean. Identitas terkelola menggunakan kredensial Microsoft Entra dari aplikasi yang berjalan di komputer virtual Azure, aplikasi fungsi, set skala komputer virtual, dan layanan lainnya. Dengan menggunakan identitas terkelola untuk sumber daya Azure dan autentikasi Microsoft Entra, Anda dapat menghindari penyimpanan kredensial dengan aplikasi Anda yang berjalan di cloud. Pelajari cara Mengotorisasi dengan identitas terkelola.

Anda dapat membuat identitas terkelola di portal Microsoft Azure untuk Azure Data Explorer Anda. Pilih Izin > Tambahkan. Jenis peran yang disarankan adalah: admin /penampil.

Berikut ini contoh string koneksi:

Data Source=<URI Server>;Initial Catalog=<Database>

kueri: Untuk mendapatkan dan merumuskan data ke dalam data rangkaian waktu multidimensi, lihat bahasa kueri Kusto. Anda bisa menggunakan variabel

@IntervalStartdan@IntervalEnddalam kueri Anda. Mereka harus diformat sebagai berikut:yyyy-MM-ddTHH:mm:ssZ.Kueri sampel:

[TableName] | where [TimestampColumn] >= datetime(@IntervalStart) and [TimestampColumn] < datetime(@IntervalEnd);Untuk mengetahui informasi selengkapnya, lihattutorial menulis kueri yang valid.

Azure Data Lake Storage Gen2

Nama Akun: Jenis Autentikasi untuk Azure Data Lake Storage Gen2 adalah dasar, kunci bersama Data Lake Storage Gen2, perwakilan layanan, and perwakilan layanan dari vault kunci.

Dasar: Nama Akun Azure Data Lake Storage Gen2 Anda. Anda dapat menemukannya di sumber daya Akun penyimpanan Azure (Azure Data Lake Storage Gen2), di Kunci akses.

Kunci bersama Azure Data Lake Storage Gen2: Pertama, Anda tentukan kunci akun untuk mengakses Azure Data Lake Storage Gen2 (ini sama dengan kunci akun dalam jenis autentikasi dasar. Anda dapat menemukannya di sumber daya Akun penyimpanan Azure (Azure Data Lake Storage Gen2), di Kunci akses. Kemudian, Anda Buat entitas infomasi masuk untuk jenis kunci bersama Azure Data Lake Storage Gen2, dan mengisi kunci akun.

Nama akun sama dengan jenis autentikasi dasar.

Perwakilan layanan: perwakilanlayanan adalah contoh konkret yang dibuat dari objek aplikasi, dan mewarisi properti tertentu dari objek aplikasi tersebut. Prinsip layanan dibuat di setiap penyewa di mana aplikasi digunakan dan mereferensikan objek aplikasi yang unik secara global. Objek utama layanan menentukan apa yang sebenarnya dapat dilakukan aplikasi di penyewa tertentu, yang dapat mengakses aplikasi, dan sumber daya apa yang dapat diakses aplikasi.

Nama akun sama dengan jenis autentikasi dasar.

Langkah 1: Buat dan daftarkan aplikasi Microsoft Entra, lalu otorisasi untuk mengakses database. Untuk informasi selengkapnya, lihat Membuat pendaftaran aplikasi Microsoft Entra.

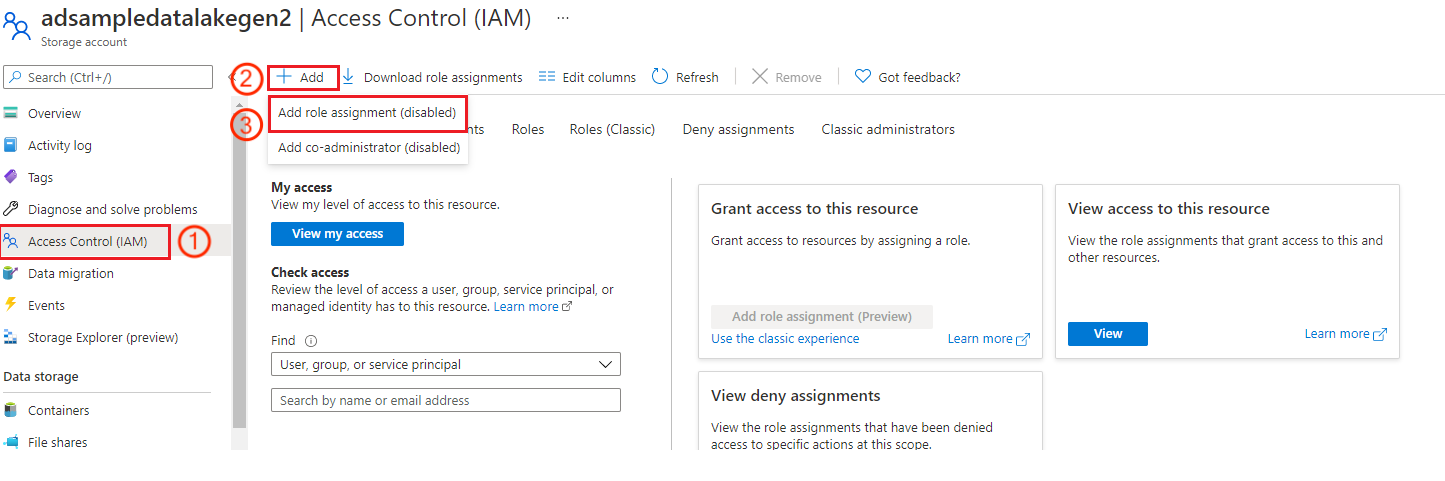

Langkah 2: Tetapkan peran.

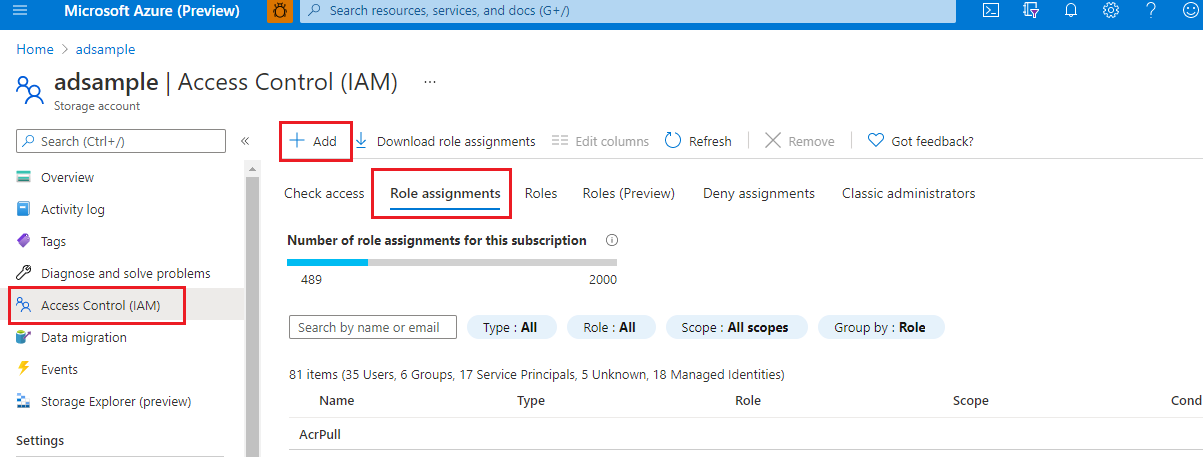

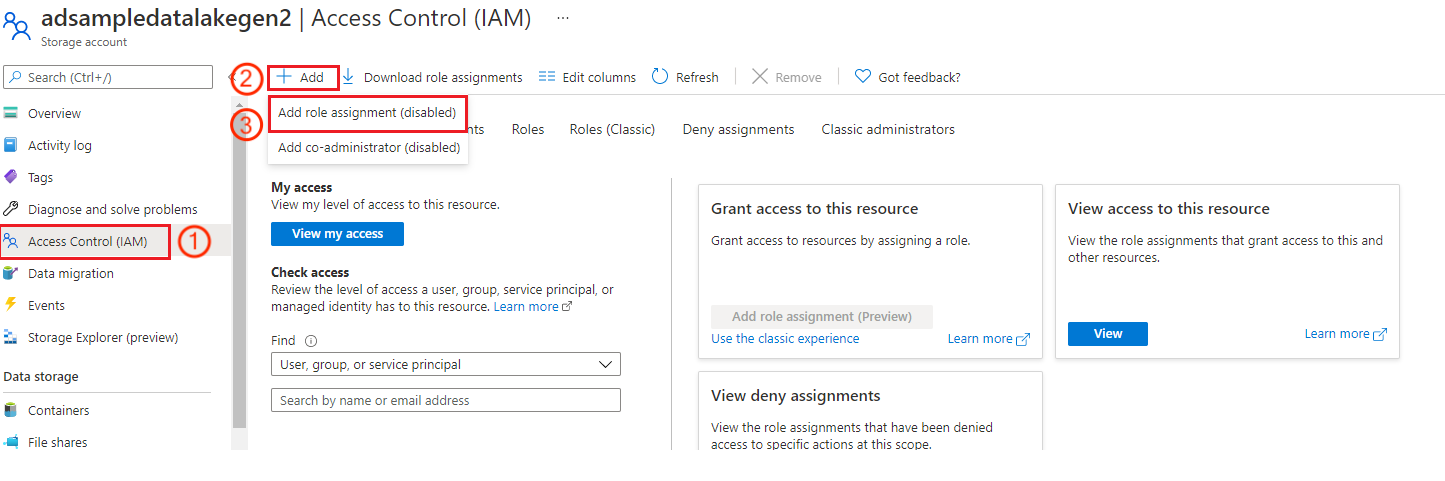

Di portal Microsoft Azure, pergi ke layanan Akun penyimpanan.

Pilih akun Azure Data Lake Storage Gen2 untuk digunakan dengan pendaftaran aplikasi ini.

Pilih Kontrol Akses (IAM) .

Pilih +Tambah, dan pilih Tambahkan penetapan peran dari menu.

Atur bidang Pilih ke nama aplikasi Microsoft Entra, dan atur peran ke Kontributor Data Blob Penyimpanan. Kemudian pilih Simpan.

Langkah 3: Buat entitas informasi masuk di Metrics Advisor, sehingga Anda dapat memilih entitas tersebut saat menambahkan umpan data untuk jenis autentikasi perwakilan layanan.

Perwakilan layanan dari azure Key Vault: Key Vault membantu melindungi kunci kriptografik dan nilai rahasia yang digunakan aplikasi dan layanan cloud. Dengan menggunakan Key Vault, anda dapat mengenkripsikan kunci dan nilai rahasia. Buat perwakilan layanan terlebih dahulu, lalu simpan perwakilan layanan di dalam vault kunci. Untuk detail selengkapnya, lihat Membuat entitas informasi masuk untuk perwakilan layanan dari vault kunci. Nama akun sama dengan jenis autentikasi dasar.

Kunci Akun (hanya diperlukan untuk jenis autentikasi dasar): Tentukan kunci akun untuk mengakses Azure Data Lake Storage Gen2 Anda. Anda dapat menemukannya di sumber daya Akun penyimpanan Azure (Azure Data Lake Storage Gen2), di Kunci akses.

Nama Sistem File (Kontainer): Untuk Metrics Advisor, anda simpan data rangkaian waktu Anda sebagai file Blob (satu Blob per tanda waktu), dalam satu kontainer. Ini adalah sebuah bidang nama kontainer. Anda dapat menemukan ini di akun penyimpanan Azure Anda (Azure Data Lake Storage Gen2) instans. Di Azure Data Lake Storage, pilih kontainer, lalu Anda melihat nama kontainer.

Templat Direktori: Ini adalah templat direktori file Blob. Parameter berikut didukung oleh:

%Yadalah tahun, yang telah diformat sebagaiyyyy.%madalah bulan, diformat sebagaiMM.%dadalah hari, yang telah diformat sebagaidd.%hadalah jam, yang telah diformat sebagaiHH.%Madalah menit, yang telah diformat sebagaimm.

Sampel kueri untuk metrik harian:

%Y/%m/%d.Sampel kueri untuk metrik setiap jam:

%Y/%m/%d/%h.Templat file: Metrics Advisor menggunakan jalur untuk menemukan file JSON di Blob Storage. Berikut adalah contoh template file blob, yang digunakan untuk menemukan file JSON di Blob Storage:

%Y/%m/FileName_%Y-%m-%d-%h-%M.json.%Y/%madalah jalurnya, dan jika Anda memiliki%ddi jalur Anda, Anda dapat menambahkan sesudahnya%m.Parameter berikut didukung oleh:

%Yadalah tahun, yang telah diformat sebagaiyyyy.%madalah bulan, diformat sebagaiMM.%dadalah hari, yang telah diformat sebagaidd.%hadalah jam, yang telah diformat sebagaiHH.%Madalah menit, yang telah diformat sebagaimm.

Metrics Advisor mendukung skema data dalam file JSON, seperti pada contoh berikut:

[ {"date": "2018-01-01T00:00:00Z", "market":"en-us", "count":11, "revenue":1.23}, {"date": "2018-01-01T00:00:00Z", "market":"zh-cn", "count":22, "revenue":4.56} ]

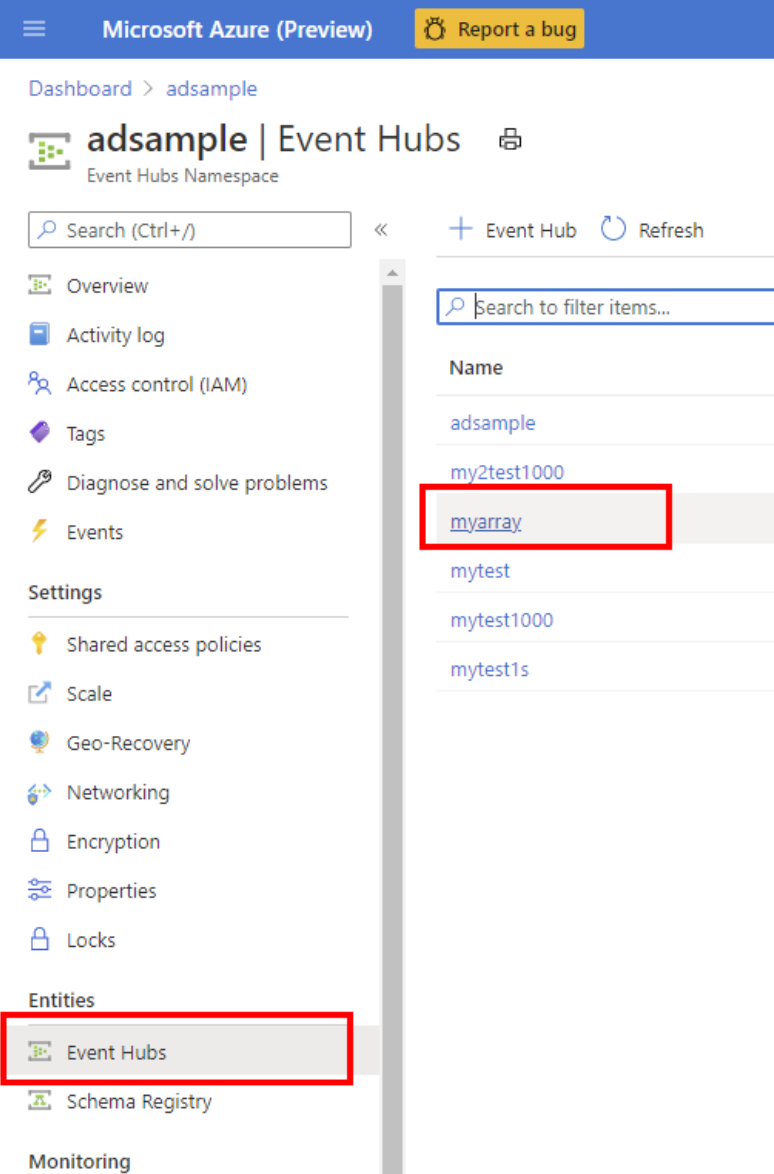

Azure Event Hubs

Batasan: Waspadai keterbatasan berikut dengan integrasi.

Integrasi Metrics Advisor dengan Pusat Aktivitas saat ini tidak mendukung lebih dari tiga umpan data aktif dalam satu instans Metrics Advisor di pratinjau publik.

Metrics Advisor akan selalu mulai mengkonsumsi pesan dari offset terbaru, termasuk saat mengaktifkan kembali umpan data yang dijeda.

- Pesan selama periode jeda umpan data akan hilang.

- Waktu mulai konsumsi umpan data di set ke tanda waktu UTC saat ini secara otomatis, saat umpan data dibuat. Kali ini hanya untuk tujuan referensi.

Hanya satu umpan data yang dapat digunakan per grup konsumen. Untuk menggunakan kembali grup konsumen dari umpan data lain yang dihapus, Anda harus menunggu setidaknya sepuluh menit setelah penghapusan.

String koneksi dan grup konsumen tidak dapat dimodifikasi setelah umpan data dibuat.

Untuk pesan Azure Event Hubs, hanya JSON yang didukung, dan nilai JSON tidak dapat menjadi objek JSON bersarang. Elemen tingkat atas dapat menjadi objek JSON atau array JSON.

Pesan yang valid adalah sebagai berikut:

Objek JSON tunggal:

{ "metric_1": 234, "metric_2": 344, "dimension_1": "name_1", "dimension_2": "name_2" }Array JSON:

[ { "timestamp": "2020-12-12T12:00:00", "temperature": 12.4, "location": "outdoor" }, { "timestamp": "2020-12-12T12:00:00", "temperature": 24.8, "location": "indoor" } ]

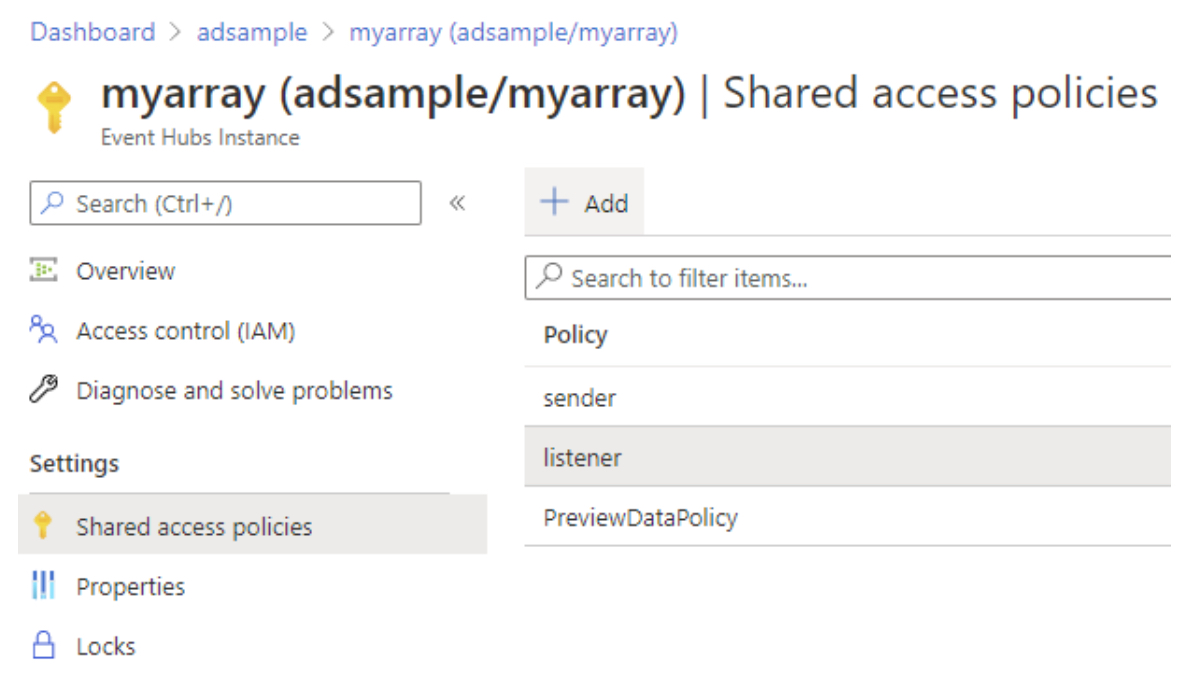

String koneksi: Pergi ke instans Azure Event Hubs. Kemudian tambahkan kebijakan baru atau pilih kebijakan akses bersama yang ada. Salin string koneksi di panel pop-up.

Berikut contoh string koneksi:

Endpoint=<Server>;SharedAccessKeyName=<SharedAccessKeyName>;SharedAccessKey=<SharedAccess Key>;EntityPath=<EntityPath>Grup Konsumen: Grup konsumen adalah tampilan (status, posisi, atau offset) dari seluruh pusat aktivitas. Anda menemukan ini di menu Grup Konsumen dari instans Azure Event Hubs. Sebuah grup konsumen hanya dapat melayani satu umpan data. Buat grup konsumen baru untuk setiap umpan data.

Tanda waktu (opsional): Metrics Advisor menggunakan tanda waktu Event Hubs sebagai tanda waktu peristiwa, jika sumber data pengguna tidak berisi bidang tanda waktu. Bidang tanda waktu adalah opsional. Jika tidak ada kolom tanda waktu yang dipilih, layanan menggunakan waktu yang telah ditentukan sebagai tanda waktu.

Bidang tanda waktu harus cocok dengan salah satu dari dua format ini:

YYYY-MM-DDTHH:MM:SSZ- Jumlah detik atau milidetik dari masa

1970-01-01T00:00:00Z.

Tanda waktu akan rata kiri sejajar dengan granularitas. Misalnya, jika tanda waktu adalah

2019-01-01T00:03:00Z, granuralitas adalah 5 menit, lalu Metrics Advisor menyelaraskan tanda waktu ke2019-01-01T00:00:00Z. Jika tanda waktu peristiwa adalah2019-01-01T00:10:00Z, Metrics Advisor menggunakan tanda waktu secara langsung, tanpa penyelarasan apa pun.

Azure Monitor Logs

Log Azure Monitor memiliki jenis autentikasi berikut: dasar, perwakilan layanan, dan perwakilan layanan dari Key Vault.

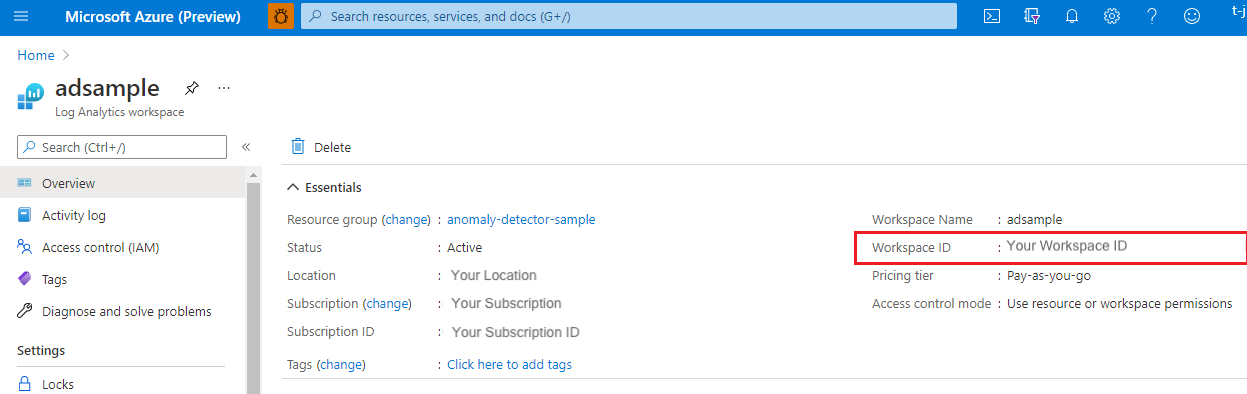

Dasar: Anda harus mengisi ID Penyewa, ID Klien, Rahasia Klien, dan ID Ruang Kerja. Untuk mendapatkan ID Penyewa, ID Klien, dan Rahasia Klien, lihat Mendaftarkan aplikasi atau web API. Anda dapat menemukan ID Ruang Kerja di portal Microsoft Azure.

Perwakilan layanan: Perwakilan layanan adalah contoh konkret yang dibuat dari objek aplikasi, dan mewarisi properti tertentu dari objek aplikasi tersebut. Prinsip layanan dibuat di setiap penyewa di mana aplikasi digunakan dan mereferensikan objek aplikasi yang unik secara global. Objek utama layanan menentukan apa yang sebenarnya dapat dilakukan aplikasi di penyewa tertentu, yang dapat mengakses aplikasi, dan sumber daya apa yang dapat diakses aplikasi.

Langkah 1: Buat dan daftarkan aplikasi Microsoft Entra, lalu otorisasi untuk mengakses database. Untuk informasi selengkapnya, lihat Membuat pendaftaran aplikasi Microsoft Entra.

Langkah 2: Tetapkan peran.

Di portal Microsoft Azure, pergi ke layanan Akun penyimpanan.

Pilih Kontrol Akses (IAM) .

Pilih +Tambah,lalu pilih Tambahkan penetapan peran dari menu.

Atur bidang Pilih ke nama aplikasi Microsoft Entra, dan atur peran ke Kontributor Data Blob Penyimpanan. Kemudian pilih Simpan.

Langkah 3: Buat entitas informasi masuk di Metrics Advisor, sehingga Anda dapat memilih entitas tersebut saat menambahkan umpan data untuk jenis autentikasi perwakilan layanan.

Perwakilan layanan dari azure Key Vault: Key Vault membantu melindungi kunci kriptografik dan nilai rahasia yang digunakan aplikasi dan layanan cloud. Dengan menggunakan Key Vault, anda dapat mengenkripsikan kunci dan nilai rahasia. Buat perwakilan layanan terlebih dahulu, lalu simpan perwakilan layanan di dalam vault kunci. Untuk detail selengkapnya, lihat Membuat entitas informasi masuk untuk perwakilan layanan dari vault kunci.

Kueri: Tentukan kueri. Untuk informasi selengkapnya, lihat Mencatat kueri di Azure Monitor.

Kueri sampel:

[TableName] | where [TimestampColumn] >= datetime(@IntervalStart) and [TimestampColumn] < datetime(@IntervalEnd) | summarize [count_per_dimension]=count() by [Dimension]Untuk mengetahui informasi selengkapnya, lihattutorial menulis kueri yang valid.

Azure SQL Database | SQL Server

String koneksi: Jenis autentikasi untuk Azure SQL Database dan SQL Server adalah dasar, identitas terkelola, string koneksi Azure SQL, perwakilan layanan, dan perwakilan layanan dari vault kunci.

Dasar: Metrics Advisor menerima string koneksi gaya ADO.NET untuk sumber data SQL Server. Berikut ini contoh string koneksi:

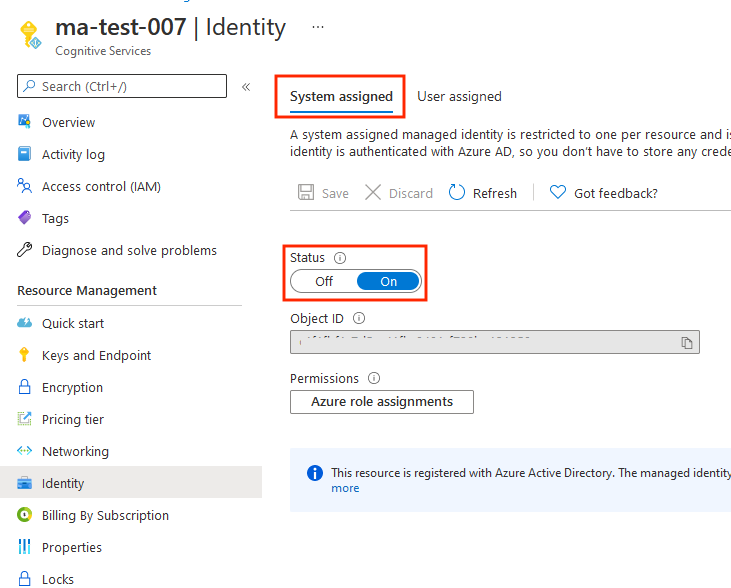

Data Source=<Server>;Initial Catalog=<db-name>;User ID=<user-name>;Password=<password>Identitas terkelola: Identitas terkelola untuk sumber daya Azure dapat mengotorisasi akses ke data blob dan data antrean. Ini melakukannya dengan menggunakan kredensial Microsoft Entra dari aplikasi yang berjalan di komputer virtual Azure, aplikasi fungsi, set skala komputer virtual, dan layanan lainnya. Dengan menggunakan identitas terkelola untuk sumber daya Azure dan autentikasi Microsoft Entra, Anda dapat menghindari penyimpanan kredensial dengan aplikasi Anda yang berjalan di cloud. Untuk mengaktifkan entitas terkelola, ikuti langkah-langkah berikut:

Mengaktifkan identitas terkelola yang ditetapkan sistem adalah pengalaman sekali klik. Di portal Microsoft Azure, untuk ruang kerja Metrics Advisor Anda, buka Setelan>Identitas>Sistem yang ditetapkan. Kemudian set statusnya sebagai aktif.

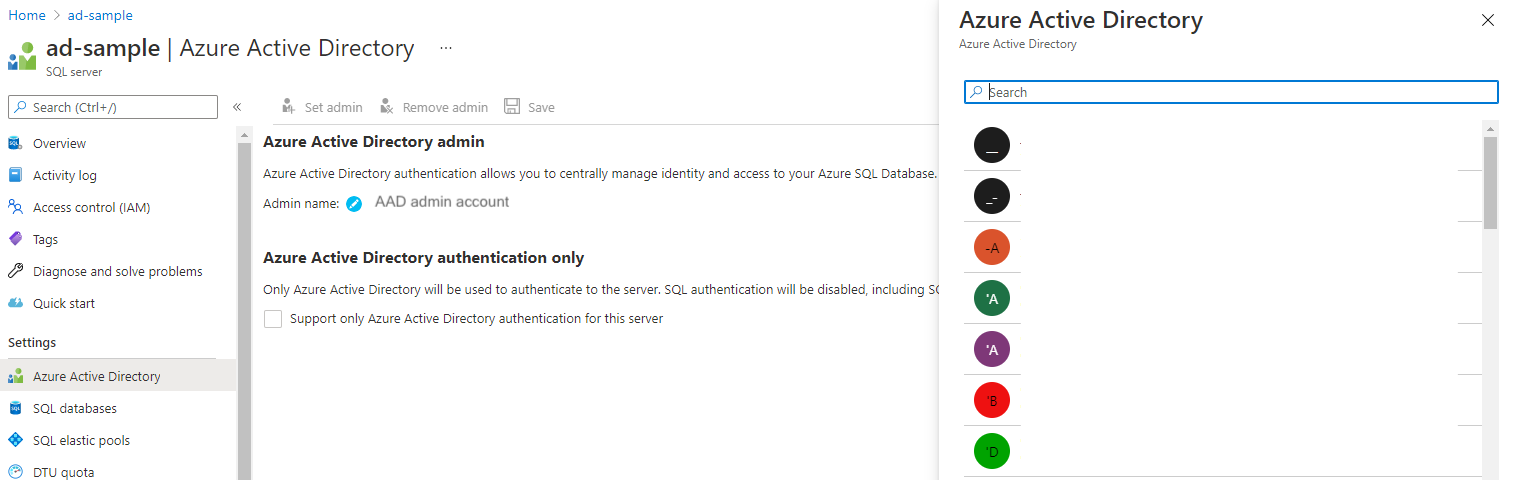

Aktifkan autentikasi Microsoft Entra. Di portal Azure, untuk sumber data Anda, buka Pengaturan>admin Direktori Aktif. Pilih Atur admin, dan pilih akun pengguna Microsoft Entra untuk dijadikan administrator server. Lalu pilih Pilih.

Aktifkan identitas terkelola di Metrics Advisor. Anda dapat mengedit kueri di alat manajemen database atau di portal Microsoft Azure.

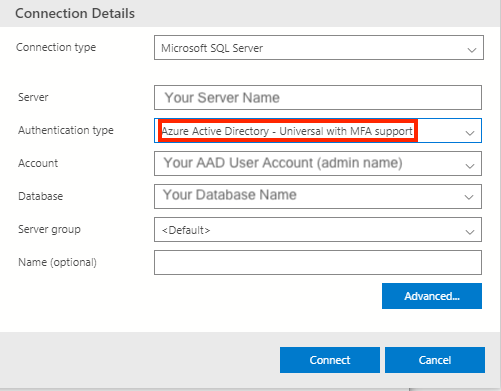

Alat manajemen: Di alat manajemen database Anda, pilih Direktori Aktif - Universal dengan dukungan MFA di bidang autentikasi. Di bidang Nama pengguna, masukkan nama akun Microsoft Entra yang Anda tetapkan sebagai administrator server di langkah 2. Misalnya, ini mungkin

test@contoso.com.

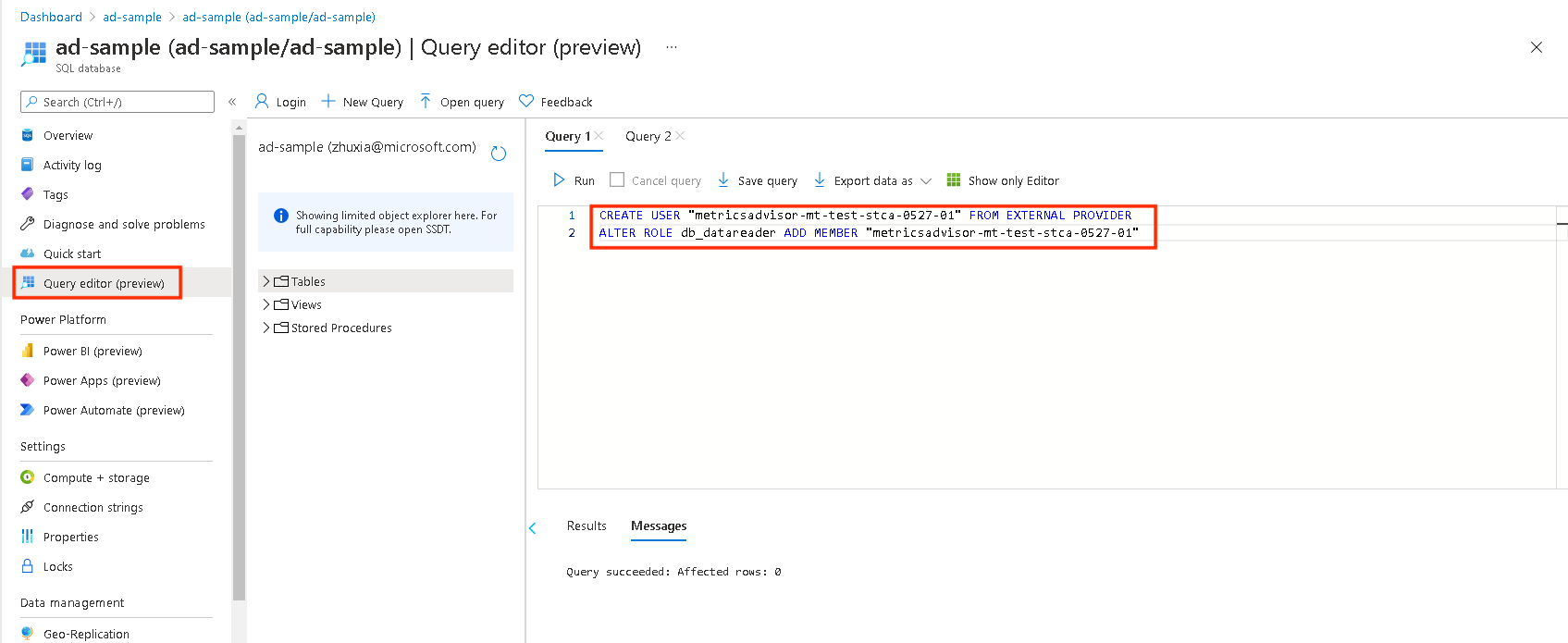

Portal Microsoft Azure: Dalam database SQL Anda, pilih Editor kueri, dan masuk ke akun administrator.

Kemudian di jendela kueri, jalankan yang berikut (perhatikan bahwa ini sama untuk metode alat manajemen):

CREATE USER [MI Name] FROM EXTERNAL PROVIDER ALTER ROLE db_datareader ADD MEMBER [MI Name]Catatan

Ini

MI Nameadalah nama identitas terkelola di Metrics Advisor (untuk perwakilan layanan, harus diganti dengan nama perwakilan layanan). Untuk informasi selengkapnya, lihat Mengotorisasi dengan identitas terkelola.Berikut contoh string koneksi:

Data Source=<Server>;Initial Catalog=<Database>

String koneksi Azure SQL:

Berikut contoh string koneksi:

Data Source=<Server>;Initial Catalog=<Database>;User ID=<user-name>;Password=<password>Perwakilan layanan: Perwakilan layanan adalah contoh konkret yang dibuat dari objek aplikasi, dan mewarisi properti tertentu dari objek aplikasi tersebut. Prinsip layanan dibuat di setiap penyewa di mana aplikasi digunakan dan mereferensikan objek aplikasi yang unik secara global. Objek utama layanan menentukan apa yang sebenarnya dapat dilakukan aplikasi di penyewa tertentu, yang dapat mengakses aplikasi, dan sumber daya apa yang dapat diakses aplikasi.

Langkah 1: Buat dan daftarkan aplikasi Microsoft Entra, lalu otorisasi untuk mengakses database. Untuk informasi selengkapnya, lihat Membuat pendaftaran aplikasi Microsoft Entra.

Langkah 2: Ikuti langkah-langkah yang didokumentasikan sebelumnya, dalam identitas terkelola di SQL Server.

Langkah 3: Buat entitas informasi masuk di Metrics Advisor, sehingga Anda dapat memilih entitas tersebut saat menambahkan umpan data untuk jenis autentikasi perwakilan layanan.

Berikut contoh string koneksi:

Data Source=<Server>;Initial Catalog=<Database>Perwakilan layanan dari azure Key Vault: Key Vault membantu melindungi kunci kriptografik dan nilai rahasia yang digunakan aplikasi dan layanan cloud. Dengan menggunakan Key Vault, anda dapat mengenkripsikan kunci dan nilai rahasia. Buat perwakilan layanan terlebih dahulu, lalu simpan perwakilan layanan di dalam vault kunci. Untuk detail selengkapnya, lihat Membuat entitas informasi masuk untuk perwakilan layanan dari vault kunci. Anda juga dapat menemukan string koneksi di sumber daya Azure SQL Server, di Setelan>String koneksi.

Berikut ini contoh string koneksi:

Data Source=<Server>;Initial Catalog=<Database>

Kueri: Gunakan kueri SQL untuk mendapatkan dan merumuskan data menjadi data rangkaian waktu multidimensi. Anda dapat menggunakan

@IntervalStartdan@IntervalEnddalam kueri Anda untuk membantu mendapatkan nilai metrik yang diharapkan dalam suatu interval. Mereka harus diformat sebagai berikut:yyyy-MM-ddTHH:mm:ssZ.Kueri sampel:

SELECT [TimestampColumn], [DimensionColumn], [MetricColumn] FROM [TableName] WHERE [TimestampColumn] >= @IntervalStart and [TimestampColumn] < @IntervalEnd

Penyimpanan Tabel Azure

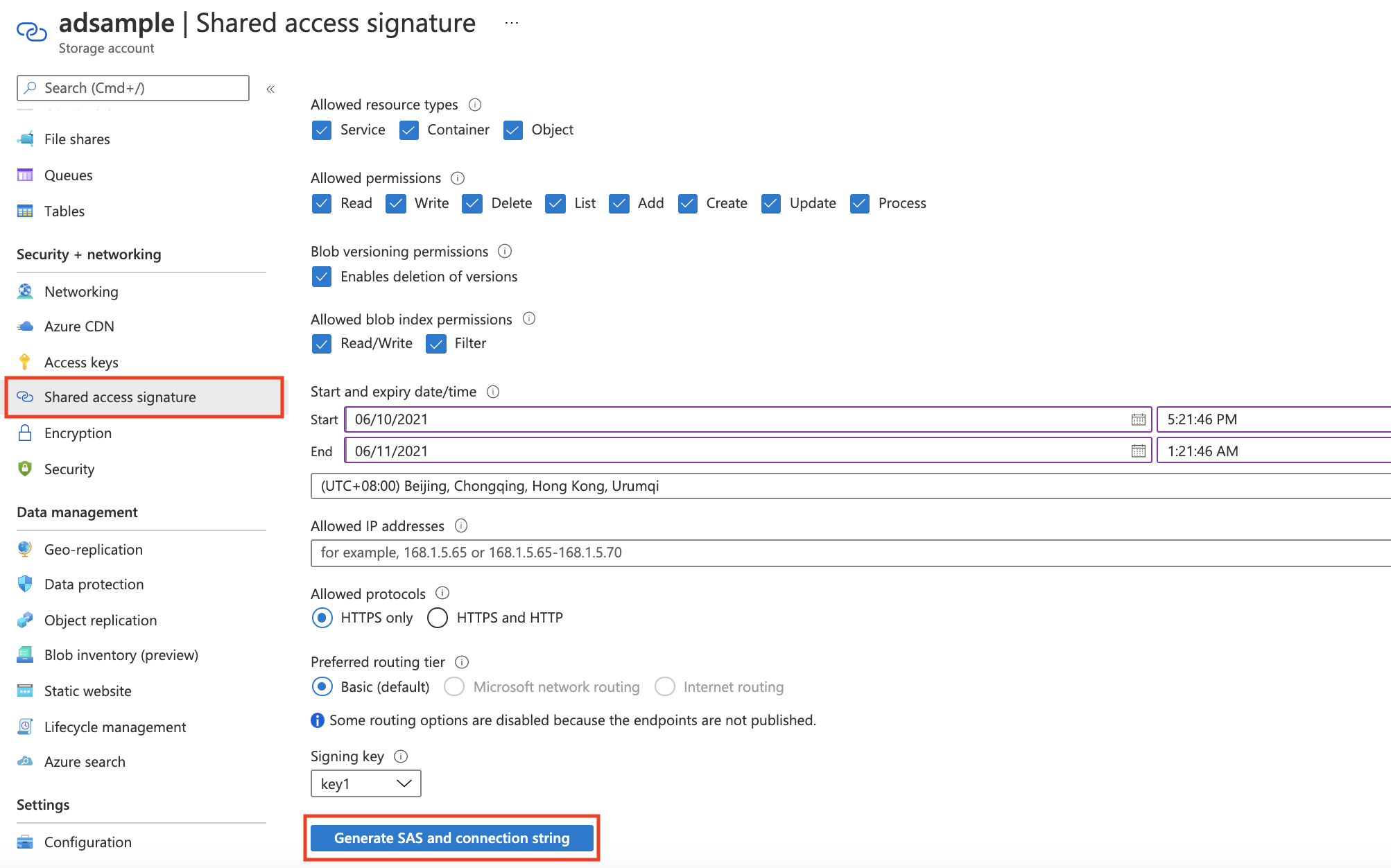

String koneksi: Buat URL shared access signature (SAS), dan isi di sini. Cara paling mudah untuk menghasilkan URL SAS adalah menggunakan Portal Microsoft Azure. Pertama, di bawah Setelan, buka akun penyimpanan yang ingin Anda akses. Kemudian pilih Tanda tangan akses bersama. Pilih kotak centang Tabel dan Objek, lalu pilih Hasilkan SAS dan string koneksi. Di ruang kerja Metrics Advisor, salin dan tempel URL SAS layanan tabel ke dalam kotak teks.

Nama Tabel: Tentukan tabel yang akan kueri. Anda dapat menemukan ini di instans akun penyimpanan Azure Anda. Di bagian Layanan Tabel, pilih Tabel.

Kueri: Anda dapat menggunakan

@IntervalStartdan@IntervalEnddalam kueri Anda untuk membantu mendapatkan nilai metrik yang diharapkan dalam suatu interval. Mereka harus diformat sebagai berikut:yyyy-MM-ddTHH:mm:ssZ.Kueri sampel:

PartitionKey ge '@IntervalStart' and PartitionKey lt '@IntervalEnd'Untuk informasi selengkapnya, lihat tutorial menulis kueri yang valid.

InfluxDB (InfluxQL)

String Koneksi: String koneksi untuk mengakses InfluxDB.

Database: Database untuk kueri.

Kueri: Kueri untuk mendapatkan dan merumuskan data ke dalam data rangkaian waktu multi-dimensi untuk diserap.

Kueri sampel:

SELECT [TimestampColumn], [DimensionColumn], [MetricColumn] FROM [TableName] WHERE [TimestampColumn] >= @IntervalStart and [TimestampColumn] < @IntervalEnd

Untuk mengetahui informasi selengkapnya, lihattutorial menulis kueri yang valid.

- Nama pengguna: Ini opsional untuk autentikasi.

- Kata Sandi: Ini opsional untuk autentikasi.

MongoDB

String koneksi: String koneksi untuk mengakses MongoDB.

Database: Database untuk kueri.

Kueri: Perintah untuk mendapatkan dan merumuskan data menjadi data rangkaian waktu multidimensi untuk diserap. Verifikasi perintah pada db.runCommand().

Kueri sampel:

{"find": "[TableName]","filter": { [Timestamp]: { $gte: ISODate(@IntervalStart) , $lt: ISODate(@IntervalEnd) }},"singleBatch": true}

MySQL

String Koneksi: String koneksi untuk mengakses MySQL DB.

Kueri: Kueri untuk mendapatkan dan merumuskan data ke dalam data rangkaian waktu multi-dimensi untuk diserap.

Kueri sampel:

SELECT [TimestampColumn], [DimensionColumn], [MetricColumn] FROM [TableName] WHERE [TimestampColumn] >= @IntervalStart and [TimestampColumn]< @IntervalEndUntuk mengetahui informasi selengkapnya, lihattutorial menulis kueri yang valid.

PostgreSQL

String koneksi: String koneksi untuk mengakses PostgreSQL DB.

Kueri: Kueri untuk mendapatkan dan merumuskan data ke dalam data rangkaian waktu multi-dimensi untuk diserap.

Kueri sampel:

SELECT [TimestampColumn], [DimensionColumn], [MetricColumn] FROM [TableName] WHERE [TimestampColumn] >= @IntervalStart and [TimestampColumn] < @IntervalEndUntuk mengetahui informasi selengkapnya, lihattutorial menulis kueri yang valid.

Langkah berikutnya

- Sambil Anda menunggu data metrik Anda terserap ke dalam sistem, baca tentang cara mengelola konfigurasi umpan data.

- Saat data metrik Anda diserap, Anda dapat mengonfigurasi metrik dan menyempurnakan konfigurasi deteksi.