Autentikasi dan izin pengguna

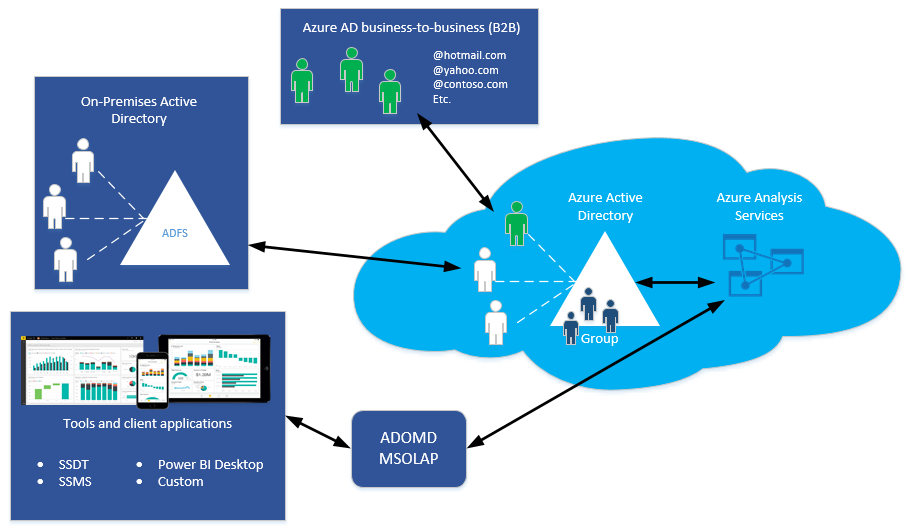

Azure Analysis Services menggunakan Microsoft Entra ID untuk manajemen identitas dan autentikasi pengguna. Setiap pengguna yang membuat, mengelola, atau menyambungkan ke server Azure Analysis Services harus memiliki identitas pengguna yang valid di penyewa Microsoft Entra dalam langganan yang sama.

Azure Analysis Services mendukung kolaborasi Microsoft Entra B2B. Dengan B2B, pengguna dari luar organisasi dapat diundang sebagai pengguna tamu di direktori Microsoft Entra. Tamu dapat berasal dari direktori penyewa Microsoft Entra lain atau alamat email yang valid. Setelah diundang dan pengguna menerima undangan yang dikirim melalui email dari Azure, identitas pengguna ditambahkan ke direktori penyewa. Identitas tersebut dapat ditambahkan ke grup keamanan atau sebagai anggota administrator server atau peran database.

Autentikasi

Semua aplikasi dan alat klien menggunakan satu atau beberapa pustaka klien Analysis Services (AMO, MSOLAP, ADOMD) untuk menyambungkan ke server.

Ketiga pustaka klien mendukung alur interaktif Microsoft Entra, dan metode autentikasi non-interaktif. Dua metode non-interaktif, Active Directory Password dan metode Active Directory Integrated Authentication dapat digunakan dalam aplikasi yang menggunakan AMOMD dan MSOLAP. Kedua metode ini tidak pernah menghasilkan kotak dialog pop-up untuk masuk.

Aplikasi klien seperti Excel dan Power BI Desktop, dan alat seperti ekstensi proyek SSMS dan Analysis Services untuk Visual Studio menginstal versi terbaru pustaka klien dengan pembaruan reguler. Ekstensi proyek Power BI Desktop, SSMS, dan Analysis Services diperbarui setiap bulan. Excel diperbarui dengan Microsoft 365. Pembaruan Microsoft 365 lebih jarang, dan beberapa organisasi menggunakan saluran yang ditangguhkan, yang berarti pembaruan ditangguhkan hingga tiga bulan.

Bergantung pada aplikasi klien atau alat yang Anda gunakan, jenis autentikasi dan cara Anda masuk mungkin berbeda. Setiap aplikasi dapat mendukung berbagai fitur untuk menyambungkan ke layanan cloud seperti Azure Analysis Services.

Power BI Desktop, Visual Studio, dan SSMS mendukung Active Directory Universal Authentication, metode interaktif yang juga mendukung autentikasi multifaktor (MFA) Microsoft Entra. Autentikasi multifaktor Microsoft Entra membantu melindungi akses ke data dan aplikasi sambil menyediakan proses masuk sederhana. Metode ini memberikan autentikasi yang kuat dengan berbagai opsi verifikasi yang mudah (panggilan telepon, pesan teks, kartu pintar dengan pin, atau pemberitahuan aplikasi ponsel). Autentikasi MFA dengan Microsoft Entra ID dapat menghasilkan kotak dialog pop-up untuk validasi. Autentikasi Universal direkomendasikan.

Jika masuk ke Azure dengan menggunakan akun Windows, dan Autentikasi Universal tidak dipilih atau tersedia (Excel), Layanan Federasi Direktori Aktif (AD FS) diperlukan. Dengan Federasi, pengguna Microsoft Entra ID dan Microsoft 365 diautentikasi menggunakan kredensial lokal dan dapat mengakses sumber daya Azure.

SQL Server Management Studio (SSMS)

Server Azure Analysis Services mendukung koneksi dari SSMS V17.1 dan yang lebih tinggi dengan menggunakan Windows Authentication, Active Directory Password Authentication, dan Active Directory Universal Authentication. Secara umum, disarankan Anda menggunakan Active Directory Universal Authentication karena:

Mendukung metode autentikasi interaktif dan non-interaktif.

Mendukung pengguna tamu Azure B2B yang diundang ke penyewa Azure AS. Saat menyambungkan ke server, pengguna tamu harus memilih Active Directory Universal Authentication saat menyambungkan ke server.

Mendukung autentikasi multifaktor (MFA). Autentikasi multifaktor Microsoft Entra membantu melindungi akses ke data dan aplikasi dengan berbagai opsi verifikasi: panggilan telepon, pesan teks, kartu pintar dengan pin, atau pemberitahuan aplikasi seluler. Autentikasi MFA dengan Microsoft Entra ID dapat menghasilkan kotak dialog pop-up untuk validasi.

Visual Studio

Visual Studio tersambung ke Azure Analysis Services dengan menggunakan Active Directory Universal Authentication dengan dukungan MFA. Pengguna diminta untuk masuk ke Azure pada penyebaran pertama. Pengguna harus masuk ke Azure dengan akun dengan izin administrator server di server tempat penyebaran. Saat masuk ke Azure untuk pertama kalinya, token ditetapkan. Token di-cache dalam memori untuk koneksi ulang di masa mendatang.

Power BI Desktop

Power BI Desktop tersambung ke Azure Analysis Services menggunakan Active Directory Universal Authentication dengan dukungan MFA. Pengguna diminta untuk masuk ke Azure pada koneksi pertama. Pengguna harus masuk ke Azure dengan akun yang disertakan dalam administrator server atau peran database.

Excel

Pengguna Excel dapat tersambung ke server dengan menggunakan akun Windows, ID organisasi (alamat email), atau alamat email eksternal. Identitas email eksternal harus ada di ID Microsoft Entra sebagai pengguna tamu.

Izin pengguna

Administrator server bersifat khusus untuk instans server Azure Analysis Services. Mereka terhubung dengan alat seperti portal Azure, SSMS, dan Visual Studio untuk melakukan tugas seperti mengonfigurasi pengaturan dan mengelola peran pengguna. Secara default, pengguna yang membuat server secara otomatis ditambahkan sebagai administrator server Analysis Services. Administrator lain dapat ditambahkan dengan menggunakan portal Microsoft Azure atau SSMS. Administrator server harus memiliki akun di penyewa Microsoft Entra dalam langganan yang sama. Untuk mempelajari lebih lanjut, lihat Mengelola administrator server.

Pengguna database tersambung ke database model dengan menggunakan aplikasi klien seperti Excel atau Power BI. Pengguna harus ditambahkan ke peran database. Peran database menentukan izin administrator, proses, atau baca untuk database. Penting untuk memahami bahwa pengguna database dalam peran dengan izin administrator berbeda dari administrator server. Akan tetapi, secara default, administrator server juga merupakan administrator database. Untuk mempelajari lebih lanjut, lihat Mengelola peran dan pengguna database.

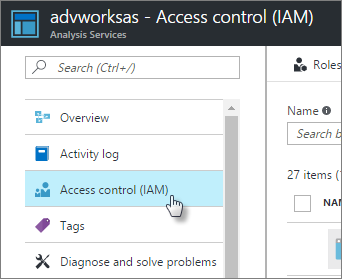

Pemilik sumber daya Azure. Pemilik sumber daya mengelola sumber daya untuk langganan Azure. Pemilik sumber daya dapat menambahkan identitas pengguna Microsoft Entra ke Peran Pemilik atau Kontributor dalam langganan dengan menggunakan kontrol Akses di portal Azure, atau dengan templat Azure Resource Manager.

Peran pada tingkat ini berlaku untuk pengguna atau akun yang perlu melakukan tugas yang dapat diselesaikan di portal atau dengan menggunakan templat Azure Resource Manager. Untuk mempelajari lebih lanjut, lihat Kontrol akses berbasis peran Azure (Azure RBAC).

Peran database

Peran yang ditentukan untuk model tabular adalah peran database. Artinya, peran berisi anggota yang terdiri dari pengguna Microsoft Entra dan grup keamanan yang memiliki izin khusus yang menentukan tindakan yang dapat diambil anggota tersebut pada database model. Peran database dibuat sebagai objek terpisah dalam database, dan hanya berlaku untuk database tempat peran tersebut dibuat.

Secara default, saat Anda membuat proyek model tabular baru, proyek model tidak memiliki peran apa pun. Peran dapat ditentukan dengan menggunakan kotak dialog Pengelola Peran di Visual Studio. Saat peran didefinisikan selama desain proyek model, peran hanya diterapkan ke database ruang kerja model. Saat model disebarkan, peran yang sama diterapkan ke model yang disebarkan. Setelah model disebarkan, administrator server dan database dapat mengelola peran dan anggota dengan menggunakan SSMS. Untuk mempelajari lebih lanjut, lihat Mengelola peran dan pengguna database.

Pertimbangan dan batasan

- Azure Analysis Services tidak mendukung penggunaan Kata Sandi Satu Kali untuk pengguna B2B

Langkah berikutnya

Mengelola akses ke sumber daya dengan grup Microsoft Entra

Mengelola peran dan pengguna database

Mengelola administrator server

Kontrol akses berbasis peran Azure (Azure RBAC)