Mengunci App Service Environment

Penting

Artikel ini berisi tentang App Service Environment v2, yang digunakan dengan paket App Service Terisolasi. Lingkungan App Service v1 dan v2 dihentikan per 31 Agustus 2024. Terdapat versi baru Lingkungan App Service yang lebih mudah digunakan dan berjalan di infrastruktur yang lebih kuat. Untuk mempelajari selengkapnya tentang versi baru, mulai dengan Pengantar Lingkungan App Service. Jika saat ini Anda menggunakan Lingkungan App Service v1, ikuti langkah-langkah dalam artikel ini untuk bermigrasi ke versi baru.

Pada 31 Agustus 2024, Perjanjian Tingkat Layanan (SLA) dan Kredit Layanan tidak lagi berlaku untuk beban kerja App Service Environment v1 dan v2 yang terus diproduksi karena mereka adalah produk yang dihentikan. Penonaktifan perangkat keras App Service Environment v1 dan v2 telah dimulai, dan ini dapat memengaruhi ketersediaan dan performa aplikasi dan data Anda.

Anda harus segera menyelesaikan migrasi ke App Service Environment v3 atau aplikasi dan sumber daya Anda dapat dihapus. Kami akan mencoba memigrasikan secara otomatis Lingkungan App Service v1 dan v2 yang tersisa berdasarkan upaya terbaik menggunakan fitur migrasi di tempat, tetapi Microsoft tidak membuat klaim atau jaminan tentang ketersediaan aplikasi setelah migrasi otomatis. Anda mungkin perlu melakukan konfigurasi manual untuk menyelesaikan migrasi dan mengoptimalkan pilihan SKU paket App Service Anda untuk memenuhi kebutuhan Anda. Jika migrasi otomatis tidak memungkinkan, sumber daya dan data aplikasi terkait Anda akan dihapus. Kami sangat mendorong Anda untuk bertindak sekarang untuk menghindari salah satu skenario ekstrem ini.

Jika Anda memerlukan waktu tambahan, kami dapat menawarkan masa tenggang 30 hari sekali bagi Anda untuk menyelesaikan migrasi Anda. Untuk informasi selengkapnya dan untuk meminta masa tenggang ini, tinjau gambaran umum masa tenggang, lalu buka portal Azure dan kunjungi bilah Migrasi untuk setiap Lingkungan App Service Anda.

Untuk informasi terbaru tentang penghentian App Service Environment v1/v2, lihat pembaruan penghentian App Service Environment v1 dan v2.

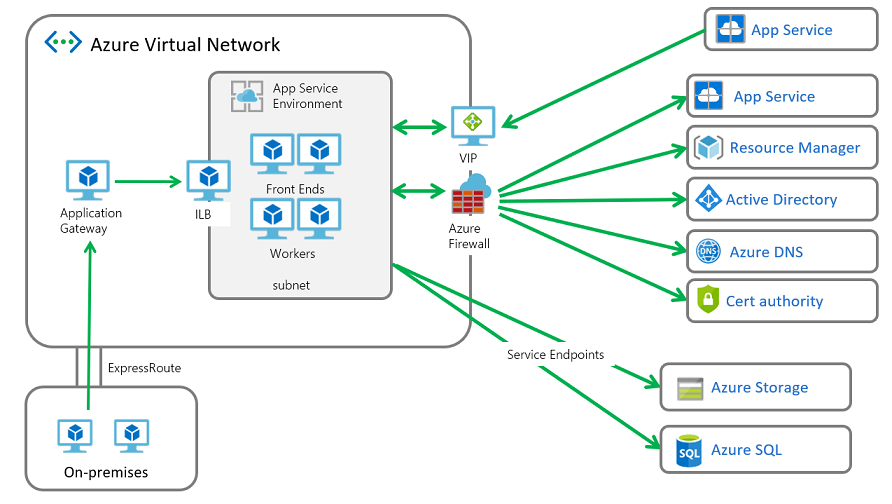

App Service Environment (ASE) memiliki banyak dependensi eksternal yang aksesnya diperlukan agar berfungsi dengan baik. ASE ada di Azure Virtual Network pelanggan. Pelanggan harus mengizinkan lalu lintas dependensi ASE, yang merupakan masalah bagi pelanggan yang ingin mengunci semua egress dari jaringan virtual mereka.

Ada banyak titik akhir masuk yang digunakan untuk mengelola ASE. lalu lintas manajemen masuk tidak dapat mengirim melalui perangkat firewall. Alamat sumber untuk lalu lintas ini diketahui dan diterbitkan dalam dokumen alamat manajemen App Service Environment. Ada juga Tag Layanan bernama AppServiceManagement, yang dapat digunakan dengan Network Security Groups (NSGs) untuk mengamankan lalu lintas masuk.

Dependensi keluar ASE hampir sepenuhnya didefinisikan dengan FQDN, yang tidak memiliki alamat statis di belakangnya. Kurangnya alamat statis berarti bahwa Kelompok Keamanan Jaringan tidak dapat digunakan untuk mengunci lalu lintas keluar dari ASE. Alamat cukup sering berubah sehingga seseorang tidak dapat menyiapkan aturan berdasarkan resolusi saat ini dan menggunakannya untuk membuat NSG.

Solusi untuk mengamankan alamat keluar terletak pada penggunaan perangkat firewall yang dapat mengontrol lalu lintas keluar berdasarkan nama domain. Azure Firewall dapat membatasi lalu lintas HTTP dan HTTPS keluar berdasarkan FQDN tujuan.

Arsitektur sistem

Menyebarkan ASE dengan lalu lintas keluar melalui perangkat firewall memerlukan perubahan rute pada subnet ASE. Rute beroperasi pada tingkat IP. Jika Anda tidak berhati-hati dalam menentukan rute, Anda dapat memaksa lalu lintas balasan TCP ke sumber dari alamat lain. Ketika alamat balasan Anda berbeda dari lalu lintas alamat yang dikirim, masalahnya disebut perutean asimetris dan melanggar TCP.

Harus ada rute yang ditentukan sehingga lalu lintas masuk ke ASE dapat membalas dengan cara yang sama seperti lalu lintas masuk. Rute harus ditentukan untuk permintaan manajemen masuk dan untuk permintaan aplikasi masuk.

Lalu lintas ke dan dari ASE harus mematuhi konvensi berikut

- Lalu lintas ke Azure SQL, Storage, dan Event Hubs tidak didukung dengan penggunaan perangkat firewall. Lalu lintas ini harus dikirim langsung ke layanan tersebut. Cara untuk mewujudkannya adalah dengan mengonfigurasi titik akhir layanan untuk ketiga layanan tersebut.

- Aturan tabel rute harus didefinisikan yang mengirim lalu lintas manajemen masuk kembali dari tempat asalnya.

- Aturan tabel rute harus didefinisikan yang mengirim lalu lintas aplikasi masuk kembali dari tempat asalnya.

- Semua lalu lintas lain yang meninggalkan ASE dapat dikirim ke perangkat firewall Anda dengan aturan tabel rute.

Mengunci lalu lintas manajemen masuk

Jika subnet ASE Anda belum memiliki NSG yang ditetapkan untuk itu, buatlah. Dalam NSG, tetapkan aturan pertama untuk mengizinkan lalu lintas dari Tag Layanan bernama AppServiceManagement pada port 454, 455. Aturan untuk mengizinkan akses dari tag AppServiceManagement adalah satu-satunya hal yang diperlukan dari IP publik untuk mengelola ASE Anda. Alamat yang berada di belakang Tag Layanan tersebut hanya digunakan untuk mengelola Azure App Service. Lalu lintas manajemen yang mengalir melalui koneksi ini dienkripsi dan diamankan dengan sertifikat autentikasi. Lalu lintas umum di saluran ini mencakup hal-hal seperti perintah yang dimulai pelanggan dan pemeriksaan kesehatan.

ASE yang dibuat melalui portal dengan subnet baru dibuat dengan NSG yang berisi aturan izin untuk tag AppServiceManagement.

ASE Anda juga harus mengizinkan permintaan masuk dari tag Load Balancer pada port 16001. Permintaan dari Load Balancer pada port 16001 adalah pemeriksaan tetap aktif antara Load Balancer dan frontend ASE. Jika port 16001 diblokir, ASE Anda menjadi tidak sehat.

Mengonfigurasi Azure Firewall dengan ASE Anda

Langkah-langkah untuk mengunci jalan keluar dari ASE yang sudah ada dengan Azure Firewall adalah:

Aktifkan titik akhir layanan ke SQL, Storage, dan Event Hubs di subnet ASE Anda. Untuk mengaktifkan titik akhir layanan, masuk ke portal jaringan > subnet dan pilih Microsoft.EventHub, Microsoft.SQL, dan Microsoft.Storage dari dropdown titik akhir Layanan. Saat Anda mengaktifkan titik akhir layanan ke Azure SQL, dependensi Azure SQL apa pun dimiliki aplikasi Anda harus dikonfigurasi dengan titik akhir layanan.

Buat subnet bernama AzureFirewallSubnet di jaringan virtual tempat ASE Anda berada. Ikuti petunjuk dalam dokumentasi Azure Firewall untuk membuat Azure Firewall Anda.

Dari Antarmuka pengguna Azure Firewall > Aturan > Kumpulan aturan aplikasi, pilih Tambahkan kumpulan aturan aplikasi. Berikan nama, prioritas, dan atur Izinkan. Di bagian tag FQDN, berikan nama, atur alamat sumber ke *, dan pilih Tag FQDN App Service Environment dan Windows Update.

Dari Antarmuka pengguna Azure Firewall > Aturan > Kumpulan aturan jaringan, pilih Tambahkan kumpulan aturan jaringan. Berikan nama, prioritas, dan atur Izinkan. Di bagian Aturan di bawah alamat IP, berikan nama, pilih protokol Apa pun, atur * ke alamat Sumber dan Tujuan, dan atur port ke 123. Aturan ini memungkinkan sistem melakukan sinkronisasi jam menggunakan NTP. Buat aturan lain dengan cara yang sama untuk port 12000 untuk membantu melakukan triase masalah sistem apa pun.

Dari Antarmuka pengguna Azure Firewall > Aturan > Kumpulan aturan jaringan, pilih Tambahkan kumpulan aturan jaringan. Berikan nama, prioritas, dan atur Izinkan. Di bagian Aturan di bawah Tag Layanan, berikan nama, pilih protokol Apa pun, atur * ke Alamat sumber, pilih tag layanan AzureMonitor, dan atur port ke 80, 443. Aturan ini memungkinkan sistem menyediakan Azure Monitor dengan informasi kesehatan dan metrik.

Buat tabel rute dengan rute untuk tag layanan AppServiceManagement dengan hop Internet berikutnya. Entri tabel rute ini diperlukan untuk menghindari masalah perutean asimetris. Tambahkan rute Virtual Appliance ke tabel rute Anda untuk 0.0.0.0/0 dengan hop berikutnya adalah alamat IP privat Azure Firewall Anda. Anda harus menggunakan tag layanan alih-alih alamat IP untuk menghindari harus memperbarui tabel rute saat alamat manajemen berubah. Namun, jika Anda perlu menggunakan alamat manajemen, Anda dapat mengunduh file referensi tag layanan untuk cloud yang Anda gunakan dari alamat manajemen App Service Environment dan membuat rute Anda dari alamat tersebut.

Tetapkan tabel rute yang Anda buat ke subnet ASE Anda.

Menyebarkan ASE Anda di belakang firewall

Langkah-langkah untuk menyebarkan ASE Anda di belakang firewall sama dengan mengonfigurasi ASE yang ada dengan Azure Firewall kecuali Anda perlu membuat subnet ASE Anda lalu mengikuti langkah-langkah sebelumnya. Untuk membuat ASE Anda di subnet yang sudah ada sebelumnya, Anda perlu menggunakan templat Resource Manager seperti yang dijelaskan dalam dokumen tentang Membuat ASE Anda dengan templat Resource Manager.

Lalu lintas aplikasi

Langkah-langkah di atas memungkinkan ASE Anda beroperasi tanpa masalah. Anda masih perlu mengonfigurasi hal-hal untuk mengakomodasi kebutuhan aplikasi Anda. Ada dua masalah untuk aplikasi di ASE yang dikonfigurasi dengan Azure Firewall.

- Dependensi aplikasi harus ditambahkan ke Azure Firewall atau tabel rute.

- Rute harus dibuat untuk lalu lintas aplikasi guna menghindari masalah perutean asimetris

Jika aplikasi Anda memiliki dependensi, aplikasi tersebut harus ditambahkan ke Azure Firewall Anda. Buat aturan Aplikasi untuk mengizinkan lalu lintas HTTP/HTTPS dan aturan Jaringan untuk yang lainnya.

Saat Anda mengetahui rentang alamat asal lalu lintas permintaan aplikasi, Anda dapat menambahkannya ke tabel rute yang ditetapkan ke subnet ASE Anda. Jika rentang alamat besar atau tidak ditentukan, Anda dapat menggunakan appliance jaringan seperti Application Gateway untuk memberi Anda satu alamat untuk ditambahkan ke tabel rute Anda. Untuk detail tentang mengonfigurasi Application Gateway dengan ILB ASE Anda, baca Mengintegrasikan ILB ASE Anda dengan Application Gateway

Penggunaan Application Gateway ini hanyalah salah satu contoh cara mengonfigurasi sistem Anda. Jika Anda mengikuti jalur ini, Anda harus menambahkan rute ke tabel rute subnet ASE sehingga lalu lintas balasan yang dikirim ke Application Gateway akan langsung mengarah ke sana.

Pencatatan

Azure Firewall dapat mengirim log ke Azure Storage, Azure Event Hubs, atau log Azure Monitor. Untuk mengintegrasikan aplikasi Anda dengan tujuan yang didukung, buka portal Azure Firewall > Log Diagnostik, lalu aktifkan log untuk tujuan yang Anda inginkan. Jika Anda berintegrasi dengan log Azure Monitor, Anda dapat melihat pengelogan untuk lalu lintas apa pun yang dikirim ke Azure Firewall. Untuk melihat lalu lintas yang ditolak, buka portal ruang kerja Log Analytics > Log dan masukkan kueri seperti

AzureDiagnostics | where msg_s contains "Deny" | where TimeGenerated >= ago(1h)

Mengintegrasikan Azure Firewall Anda dengan log Azure Monitor berguna saat pertama kali membuat aplikasi berfungsi saat Anda tidak mengetahui semua dependensi aplikasi. Anda dapat mempelajari lebih lanjut tentang log Azure Monitor dari Menganalisis data log di Azure Monitor.

Mengonfigurasi firewall pihak ketiga dengan ASE Anda

Informasi berikut hanya diperlukan jika Anda ingin mengonfigurasi appliance firewall selain Azure Firewall. Untuk Azure Firewall lihat bagian berikut di atas.

Pertimbangkan dependensi berikut saat menyebarkan firewall pihak ketiga dengan ASE Anda:

- Layanan yang mengaktifkan titik akhir layanan harus dikonfigurasi dengan titik akhir layanan.

- Dependensi Alamat IP adalah untuk lalu lintas non-HTTP/HTTPS (lalu lintas TCP dan UDP)

- Titik akhir HTTP/HTTPS FQDN dapat ditempatkan di perangkat firewall Anda.

- Titik akhir HTTP/HTTPS kartubebas adalah dependensi yang dapat bervariasi menurut ASE Anda berdasarkan sejumlah pengualifikasi.

- Dependensi Linux hanya menjadi perhatian jika Anda menyebarkan aplikasi Linux ke ASE Anda. Jika Anda tidak menyebarkan aplikasi Linux ke ASE Anda, alamat ini tidak perlu ditambahkan ke firewall Anda.

Dependensi yang mengaktifkan titik akhir layanan

| Titik akhir |

|---|

| Azure SQL |

| Azure Storage |

| Azure Event Hubs |

Dependensi alamat IP

| Titik akhir | Detail |

|---|---|

| *:123 | Pemeriksaan jam NTP. Lalu lintas diperiksa di beberapa titik akhir pada port 123 |

| *:12000 | Port ini digunakan untuk beberapa pemantauan sistem. Jika diblokir, maka beberapa masalah lebih sulit untuk dipangkas tetapi ASE Anda terus beroperasi |

| 40.77.24.27:80 | Diperlukan untuk memantau dan memberi tahu terkait masalah ASE |

| 40.77.24.27:443 | Diperlukan untuk memantau dan memberi tahu terkait masalah ASE |

| 13.90.249.229:80 | Diperlukan untuk memantau dan memberi tahu terkait masalah ASE |

| 13.90.249.229:443 | Diperlukan untuk memantau dan memberi tahu terkait masalah ASE |

| 104.45.230.69:80 | Diperlukan untuk memantau dan memberi tahu terkait masalah ASE |

| 104.45.230.69:443 | Diperlukan untuk memantau dan memberi tahu terkait masalah ASE |

| 13.82.184.151:80 | Diperlukan untuk memantau dan memberi tahu terkait masalah ASE |

| 13.82.184.151:443 | Diperlukan untuk memantau dan memberi tahu terkait masalah ASE |

Dengan Azure Firewall, Anda secara otomatis mendapatkan yang berikut ini dikonfigurasi dengan tag FQDN.

Dependensi HTTP/HTTPS FQDN

| Titik akhir |

|---|

| graph.microsoft.com:443 |

| login.live.com:443 |

| login.windows.com:443 |

| login.windows.net:443 |

| login.microsoftonline.com:443 |

| *.login.microsoftonline.com:443 |

| *.login.microsoft.com:443 |

| client.wns.windows.com:443 |

| definitionupdates.microsoft.com:443 |

| go.microsoft.com:80 |

| go.microsoft.com:443 |

| www.microsoft.com:80 |

| www.microsoft.com:443 |

| wdcpalt.microsoft.com:443 |

| wdcp.microsoft.com:443 |

| ocsp.msocsp.com:443 |

| ocsp.msocsp.com:80 |

| oneocsp.microsoft.com:80 |

| oneocsp.microsoft.com:443 |

| mscrl.microsoft.com:443 |

| mscrl.microsoft.com:80 |

| crl.microsoft.com:443 |

| crl.microsoft.com:80 |

| www.thawte.com:443 |

| crl3.digicert.com:80 |

| ocsp.digicert.com:80 |

| ocsp.digicert.com:443 |

| csc3-2009-2.crl.verisign.com:80 |

| crl.verisign.com:80 |

| ocsp.verisign.com:80 |

| cacerts.digicert.com:80 |

| azperfcounters1.blob.core.windows.net:443 |

| azurewatsonanalysis-prod.core.windows.net:443 |

| global.metrics.nsatc.net:80 |

| global.metrics.nsatc.net:443 |

| az-prod.metrics.nsatc.net:443 |

| antares.metrics.nsatc.net:443 |

| azglobal-black.azglobal.metrics.nsatc.net:443 |

| azglobal-red.azglobal.metrics.nsatc.net:443 |

| antares-black.antares.metrics.nsatc.net:443 |

| antares-red.antares.metrics.nsatc.net:443 |

| prod.microsoftmetrics.com:443 |

| maupdateaccount.blob.core.windows.net:443 |

| clientconfig.passport.net:443 |

| packages.microsoft.com:443 |

| schemas.microsoft.com:80 |

| schemas.microsoft.com:443 |

| management.core.windows.net:443 |

| management.core.windows.net:80 |

| management.azure.com:443 |

| www.msftconnecttest.com:80 |

| shavamanifestcdnprod1.azureedge.net:443 |

| validation-v2.sls.microsoft.com:443 |

| flighting.cp.wd.microsoft.com:443 |

| dmd.metaservices.microsoft.com:80 |

| admin.core.windows.net:443 |

| prod.warmpath.msftcloudes.com:443 |

| prod.warmpath.msftcloudes.com:80 |

| gcs.prod.monitoring.core.windows.net:80 |

| gcs.prod.monitoring.core.windows.net:443 |

| azureprofileruploads.blob.core.windows.net:443 |

| azureprofileruploads2.blob.core.windows.net:443 |

| azureprofileruploads3.blob.core.windows.net:443 |

| azureprofileruploads4.blob.core.windows.net:443 |

| azureprofileruploads5.blob.core.windows.net:443 |

| azperfmerges.blob.core.windows.net:443 |

| azprofileruploads1.blob.core.windows.net:443 |

| azprofileruploads10.blob.core.windows.net:443 |

| azprofileruploads2.blob.core.windows.net:443 |

| azprofileruploads3.blob.core.windows.net:443 |

| azprofileruploads4.blob.core.windows.net:443 |

| azprofileruploads6.blob.core.windows.net:443 |

| azprofileruploads7.blob.core.windows.net:443 |

| azprofileruploads8.blob.core.windows.net:443 |

| azprofileruploads9.blob.core.windows.net:443 |

| azureprofilerfrontdoor.cloudapp.net:443 |

| settings-win.data.microsoft.com:443 |

| maupdateaccount2.blob.core.windows.net:443 |

| maupdateaccount3.blob.core.windows.net:443 |

| dc.services.visualstudio.com:443 |

| gmstorageprodsn1.blob.core.windows.net:443 |

| gmstorageprodsn1.file.core.windows.net:443 |

| gmstorageprodsn1.queue.core.windows.net:443 |

| gmstorageprodsn1.table.core.windows.net:443 |

| rteventservice.trafficmanager.net:443 |

| ctldl.windowsupdate.com:80 |

| ctldl.windowsupdate.com:443 |

| global-dsms.dsms.core.windows.net:443 |

Dependensi HTTP/HTTPS kartubebas

| Titik akhir |

|---|

| gr-prod-*.cloudapp.net:443 |

| gr-prod-*.azurewebsites.windows.net:443 |

| *.management.azure.com:443 |

| *.update.microsoft.com:443 |

| *.windowsupdate.microsoft.com:443 |

| *.identity.azure.net:443 |

| *.ctldl.windowsupdate.com:80 |

| *.ctldl.windowsupdate.com:443 |

| *.prod.microsoftmetrics.com:443 |

| *.dsms.core.windows.net:443 |

| *.prod.warm.ingest.monitor.core.windows.net:443 |

Dependensi Linux

| Titik akhir |

|---|

| wawsinfraprodbay063.blob.core.windows.net:443 |

| registry-1.docker.io:443 |

| auth.docker.io:443 |

| production.cloudflare.docker.com:443 |

| download.docker.com:443 |

| us.archive.ubuntu.com:80 |

| download.mono-project.com:80 |

| packages.treasuredata.com:80 |

| security.ubuntu.com:80 |

| oryx-cdn.microsoft.io:443 |

| *.cdn.mscr.io:443 |

| *.data.mcr.microsoft.com:443 |

| mcr.microsoft.com:443 |

| *.data.mcr.microsoft.com:443 |

| packages.fluentbit.io:80 |

| packages.fluentbit.io:443 |

| apt-mo.trafficmanager.net:80 |

| apt-mo.trafficmanager.net:443 |

| azure.archive.ubuntu.com:80 |

| azure.archive.ubuntu.com:443 |

| changelogs.ubuntu.com:80 |

| 13.74.252.37:11371 |

| 13.75.127.55:11371 |

| 13.76.190.189:11371 |

| 13.80.10.205:11371 |

| 13.91.48.226:11371 |

| 40.76.35.62:11371 |

| 104.215.95.108:11371 |

Mengonfigurasi firewall dengan ASE di wilayah US Gov

Untuk ASES di wilayah US Gov, ikuti petunjuk di bagian Mengonfigurasi Azure Firewall dengan ASE dari dokumen ini untuk mengonfigurasi Azure Firewall dengan ASE Anda.

Saat Anda ingin menggunakan firewall pihak ketiga di US Gov, Anda perlu mempertimbangkan dependensi berikut:

- Layanan yang mengaktifkan titik akhir layanan harus dikonfigurasi dengan titik akhir layanan.

- Titik akhir HTTP/HTTPS FQDN dapat ditempatkan di perangkat firewall Anda.

- Titik akhir HTTP/HTTPS kartubebas adalah dependensi yang dapat bervariasi menurut ASE Anda berdasarkan sejumlah pengualifikasi.

Linux tidak tersedia di wilayah US Gov dan dengan demikian tidak terdaftar sebagai konfigurasi opsional.

Dependensi yang mengaktifkan titik akhir layanan

| Titik akhir |

|---|

| Azure SQL |

| Azure Storage |

| Azure Event Hubs |

Dependensi alamat IP

| Titik akhir | Detail |

|---|---|

| *:123 | Pemeriksaan jam NTP. Lalu lintas diperiksa di beberapa titik akhir pada port 123 |

| *:12000 | Port ini digunakan untuk beberapa pemantauan sistem. Jika diblokir, maka beberapa masalah lebih sulit untuk dipangkas tetapi ASE Anda terus beroperasi |

| 40.77.24.27:80 | Diperlukan untuk memantau dan memberi tahu terkait masalah ASE |

| 40.77.24.27:443 | Diperlukan untuk memantau dan memberi tahu terkait masalah ASE |

| 13.90.249.229:80 | Diperlukan untuk memantau dan memberi tahu terkait masalah ASE |

| 13.90.249.229:443 | Diperlukan untuk memantau dan memberi tahu terkait masalah ASE |

| 104.45.230.69:80 | Diperlukan untuk memantau dan memberi tahu terkait masalah ASE |

| 104.45.230.69:443 | Diperlukan untuk memantau dan memberi tahu terkait masalah ASE |

| 13.82.184.151:80 | Diperlukan untuk memantau dan memberi tahu terkait masalah ASE |

| 13.82.184.151:443 | Diperlukan untuk memantau dan memberi tahu terkait masalah ASE |

Dependensi HTTP/HTTPS FQDN

| Titik akhir |

|---|

| admin.core.usgovcloudapi.net:80 |

| azperfmerges.blob.core.windows.net:80 |

| azperfmerges.blob.core.windows.net:80 |

| azprofileruploads1.blob.core.windows.net:80 |

| azprofileruploads10.blob.core.windows.net:80 |

| azprofileruploads2.blob.core.windows.net:80 |

| azprofileruploads3.blob.core.windows.net:80 |

| azprofileruploads4.blob.core.windows.net:80 |

| azprofileruploads5.blob.core.windows.net:80 |

| azprofileruploads6.blob.core.windows.net:80 |

| azprofileruploads7.blob.core.windows.net:80 |

| azprofileruploads8.blob.core.windows.net:80 |

| azprofileruploads9.blob.core.windows.net:80 |

| azureprofilerfrontdoor.cloudapp.net:80 |

| azurewatsonanalysis.usgovcloudapp.net:80 |

| cacerts.digicert.com:80 |

| client.wns.windows.com:80 |

| crl.microsoft.com:80 |

| crl.verisign.com:80 |

| crl3.digicert.com:80 |

| csc3-2009-2.crl.verisign.com:80 |

| ctldl.windowsupdate.com:80 |

| definitionupdates.microsoft.com:80 |

| download.windowsupdate.com:80 |

| fairfax.warmpath.usgovcloudapi.net:80 |

| flighting.cp.wd.microsoft.com:80 |

| gcwsprodgmdm2billing.queue.core.usgovcloudapi.net:80 |

| gcwsprodgmdm2billing.table.core.usgovcloudapi.net:80 |

| global.metrics.nsatc.net:80 |

| go.microsoft.com:80 |

| gr-gcws-prod-bd3.usgovcloudapp.net:80 |

| gr-gcws-prod-bn1.usgovcloudapp.net:80 |

| gr-gcws-prod-dd3.usgovcloudapp.net:80 |

| gr-gcws-prod-dm2.usgovcloudapp.net:80 |

| gr-gcws-prod-phx20.usgovcloudapp.net:80 |

| gr-gcws-prod-sn5.usgovcloudapp.net:80 |

| login.live.com:80 |

| login.microsoftonline.us:80 |

| management.core.usgovcloudapi.net:80 |

| management.usgovcloudapi.net:80 |

| maupdateaccountff.blob.core.usgovcloudapi.net:80 |

| mscrl.microsoft.com:80 |

| ocsp.digicert.com:80 |

| ocsp.verisign.com:80 |

| rteventse.trafficmanager.net:80 |

| settings-n.data.microsoft.com:80 |

| shavamafestcdnprod1.azureedge.net:80 |

| shavanifestcdnprod1.azureedge.net:80 |

| v10ortex-win.data.microsoft.com:80 |

| wp.microsoft.com:80 |

| dcpalt.microsoft.com:80 |

| www.microsoft.com:80 |

| www.msftconnecttest.com:80 |

| www.thawte.com:80 |

| admin.core.usgovcloudapi.net:443 |

| azperfmerges.blob.core.windows.net:443 |

| azperfmerges.blob.core.windows.net:443 |

| azprofileruploads1.blob.core.windows.net:443 |

| azprofileruploads10.blob.core.windows.net:443 |

| azprofileruploads2.blob.core.windows.net:443 |

| azprofileruploads3.blob.core.windows.net:443 |

| azprofileruploads4.blob.core.windows.net:443 |

| azprofileruploads5.blob.core.windows.net:443 |

| azprofileruploads6.blob.core.windows.net:443 |

| azprofileruploads7.blob.core.windows.net:443 |

| azprofileruploads8.blob.core.windows.net:443 |

| azprofileruploads9.blob.core.windows.net:443 |

| azureprofilerfrontdoor.cloudapp.net:443 |

| azurewatsonanalysis.usgovcloudapp.net:443 |

| cacerts.digicert.com:443 |

| client.wns.windows.com:443 |

| crl.microsoft.com:443 |

| crl.verisign.com:443 |

| crl3.digicert.com:443 |

| csc3-2009-2.crl.verisign.com:443 |

| ctldl.windowsupdate.com:443 |

| definitionupdates.microsoft.com:443 |

| download.windowsupdate.com:443 |

| fairfax.warmpath.usgovcloudapi.net:443 |

| gcs.monitoring.core.usgovcloudapi.net:443 |

| flighting.cp.wd.microsoft.com:443 |

| gcwsprodgmdm2billing.queue.core.usgovcloudapi.net:443 |

| gcwsprodgmdm2billing.table.core.usgovcloudapi.net:443 |

| global.metrics.nsatc.net:443 |

| prod.microsoftmetrics.com:443 |

| go.microsoft.com:443 |

| gr-gcws-prod-bd3.usgovcloudapp.net:443 |

| gr-gcws-prod-bn1.usgovcloudapp.net:443 |

| gr-gcws-prod-dd3.usgovcloudapp.net:443 |

| gr-gcws-prod-dm2.usgovcloudapp.net:443 |

| gr-gcws-prod-phx20.usgovcloudapp.net:443 |

| gr-gcws-prod-sn5.usgovcloudapp.net:443 |

| login.live.com:443 |

| login.microsoftonline.us:443 |

| management.core.usgovcloudapi.net:443 |

| management.usgovcloudapi.net:443 |

| maupdateaccountff.blob.core.usgovcloudapi.net:443 |

| mscrl.microsoft.com:443 |

| ocsp.digicert.com:443 |

| ocsp.msocsp.com:443 |

| ocsp.msocsp.com:80 |

| oneocsp.microsoft.com:80 |

| oneocsp.microsoft.com:443 |

| ocsp.verisign.com:443 |

| rteventservice.trafficmanager.net:443 |

| settings-win.data.microsoft.com:443 |

| shavamanifestcdnprod1.azureedge.net:443 |

| shavamanifestcdnprod1.azureedge.net:443 |

| v10.vortex-win.data.microsoft.com:443 |

| wdcp.microsoft.com:443 |

| wdcpalt.microsoft.com:443 |

| www.microsoft.com:443 |

| www.msftconnecttest.com:443 |

| www.thawte.com:443 |

| global-dsms.dsms.core.usgovcloudapi.net:443 |

Dependensi HTTP/HTTPS kartubebas

| Titik akhir |

|---|

| *.ctldl.windowsupdate.com:80 |

| *.management.usgovcloudapi.net:80 |

| *.update.microsoft.com:80 |

| *ctldl.windowsupdate.com:443 |

| *.management.usgovcloudapi.net:443 |

| *.update.microsoft.com:443 |

| *.prod.microsoftmetrics.com:443 |

| *.prod.warm.ingest.monitor.core.usgovcloudapi.net:443 |