Jaringan Lingkungan App Service

Lingkungan Layanan Aplikasi adalah penyebaran penyewa tunggal Layanan Aplikasi Azure yang menghosting wadah Windows dan Linux, aplikasi web, aplikasi API, aplikasi logika, dan aplikasi fungsi. Saat Anda menginstal Lingkungan Layanan Aplikasi, Anda memilih jaringan virtual Azure yang Anda inginkan untuk disebarkan. Semua lalu lintas aplikasi masuk dan keluar ada di dalam jaringan virtual yang Anda tentukan. Anda menyebarkan ke dalam satu subnet di jaringan virtual Anda, dan tidak ada lagi yang dapat digunakan ke dalam subnet itu.

Catatan

Artikel ini berisi tentang App Service Environment v3, yang digunakan dengan paket App Service v2 Terisolasi.

Persyaratan subnet

Anda harus mendelegasikan subnet ke Microsoft.Web/hostingEnvironments, dan subnet harus kosong.

Ukuran subnet dapat memengaruhi batas penskalaan instans paket Layanan Aplikasi dalam Lingkungan Layanan Aplikasi. Untuk skala produksi, kami merekomendasikan /24 ruang alamat (256 alamat) untuk subnet Anda. Jika Anda berencana untuk menskalakan kapasitas maksimum mendekati 200 instans di Lingkungan App Service kami dan Anda merencanakan operasi skala naik/turun yang sering, kami merekomendasikan /23 ruang alamat (512 alamat) untuk subnet Anda.

Jika Anda menggunakan subnet yang lebih kecil, ketahui batasan berikut:

- Setiap subnet tertentu memiliki lima alamat yang disediakan untuk tujuan manajemen. Selain alamat manajemen, App Service Environment secara dinamis menskalakan infrastruktur pendukung, dan menggunakan antara 7 dan 27 alamat, tergantung pada konfigurasi dan beban. Anda dapat menggunakan alamat yang tersisa untuk instans dalam paket Layanan Aplikasi. Ukuran minimal subnet Anda adalah

/27ruang alamat (32 alamat). - Untuk kombinasi OS/SKU paket App Service apa pun yang digunakan di Lingkungan App Service Anda seperti I1v2 Windows, satu instans siaga dibuat untuk setiap 20 instans aktif. Instans siaga juga memerlukan alamat IP.

- Saat menskalakan paket App Service di Lingkungan App Service naik/turun, jumlah alamat IP yang digunakan oleh paket App Service untuk sementara digandakan saat operasi skala selesai. Instans baru harus beroperasi penuh sebelum instans yang ada dibatalkan provisinya.

- Peningkatan platform memerlukan alamat IP gratis untuk memastikan peningkatan dapat terjadi tanpa gangguan pada lalu lintas keluar.

- Setelah peningkatan, penurunan, atau dalam operasi selesai, mungkin ada waktu singkat sebelum alamat IP dirilis. Dalam kasus yang jarang terjadi, operasi ini bisa hingga 12 jam.

- Jika Anda kehabisan alamat dalam subnet Anda, Anda dapat dibatasi untuk memperluas paket Layanan Aplikasi Anda di Lingkungan Layanan Aplikasi. Kemungkinan lain adalah Anda dapat mengalami peningkatan latensi selama beban lalu lintas intensif, jika Microsoft tidak dapat menskalakan infrastruktur pendukung.

Catatan

Kontainer Windows menggunakan alamat IP tambahan per aplikasi untuk setiap instans paket App Service, dan Anda perlu mengukur subnet yang sesuai. Jika Lingkungan App Service Anda memiliki contoh 2 Windows Container App Service merencanakan masing-masing dengan 25 instans dan masing-masing dengan 5 aplikasi yang berjalan, Anda akan memerlukan 300 alamat IP dan alamat tambahan untuk mendukung skala horizontal (masuk/keluar).

Perhitungan sampel:

Untuk setiap instans paket App Service, Anda memerlukan: 5 aplikasi Kontainer Windows = 5 alamat IP 1 alamat IP per instans paket App Service 5 + 1 = 6 alamat IP

Untuk 25 instans: 6 x 25 = 150 alamat IP per paket App Service

Karena Anda memiliki 2 paket App Service, 2 x 150 = 300 alamat IP.

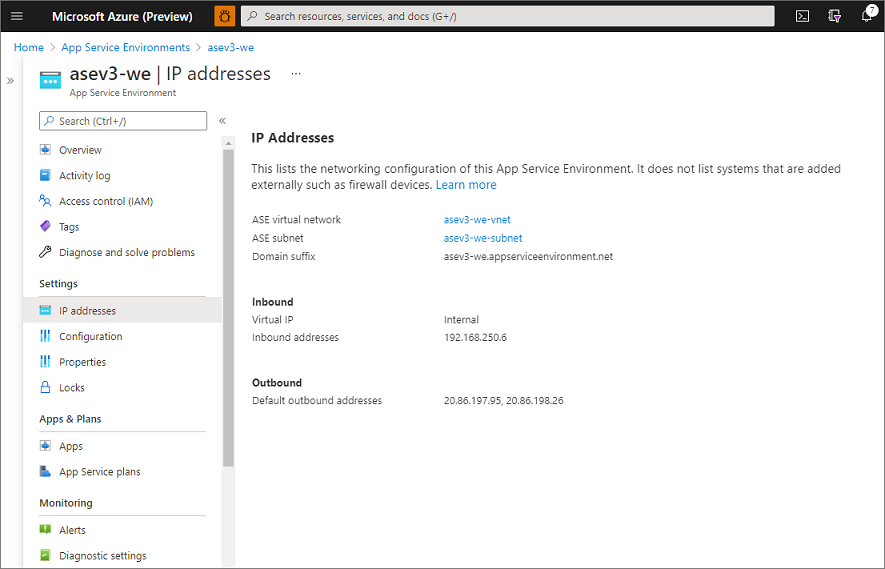

Alamat

Lingkungan Layanan Aplikasi memiliki informasi jaringan berikut saat dibuat:

| Jenis alamat | Deskripsi |

|---|---|

| Jaringan virtual Lingkungan Layanan Aplikasi | Jaringan virtual dikerahkan ke. |

| Subnet Lingkungan Layanan Aplikasi | Subnet dikerahkan ke. |

| Akhiran domain | Sufiks domain yang digunakan oleh aplikasi yang dibuat. |

| IP Virtual (VIP) | Jenis VIP yang digunakan. Dua nilai yang mungkin adalah internal dan eksternal. |

| Alamat masuk | Alamat masuk adalah alamat yang digunakan untuk menjangkau aplikasi Anda. Jika Anda memiliki VIP internal, itu adalah alamat di subnet Lingkungan Layanan Aplikasi Anda. Jika alamatnya eksternal, itu adalah alamat publik. |

| Alamat keluar default | Aplikasi menggunakan alamat ini, secara default, saat melakukan panggilan keluar ke internet. |

Anda dapat menemukan detailnya di bagian Alamat IP portal, seperti yang ditunjukkan pada tangkapan layar berikut:

Saat Anda menskalakan paket App Service di Lingkungan App Service, Anda menggunakan lebih banyak alamat dari subnet Anda. Jumlah alamat yang Anda gunakan bervariasi, berdasarkan jumlah instans paket Layanan Aplikasi yang Anda miliki, dan seberapa banyak lalu lintas yang ada. Aplikasi di Lingkungan Layanan Aplikasi tidak memiliki alamat khusus di subnet. Alamat spesifik yang digunakan oleh aplikasi di subnet akan berubah seiring waktu.

Bawa alamat masuk Anda sendiri

Anda dapat membawa alamat masuk Anda sendiri ke Lingkungan App Service Anda. Jika Anda membuat Lingkungan App Service dengan VIP internal, Anda dapat menentukan alamat IP statis di subnet. Jika Anda membuat Lingkungan App Service dengan VIP eksternal, Anda dapat menggunakan alamat IP Publik Azure Anda sendiri dengan menentukan ID sumber daya alamat IP Publik. Berikut ini adalah batasan untuk membawa alamat masuk Anda sendiri:

- Untuk Lingkungan App Service dengan VIP eksternal, sumber daya alamat IP Publik Azure harus berada dalam langganan yang sama dengan Lingkungan App Service.

- Alamat masuk tidak dapat diubah setelah Lingkungan App Service dibuat.

Port dan pembatasan jaringan

Agar aplikasi Anda menerima lalu lintas, pastikan bahwa aturan grup keamanan jaringan (NSG) masuk mengizinkan subnet Lingkungan Layanan Aplikasi untuk menerima lalu lintas dari port yang diperlukan. Selain port apa pun, Anda ingin menerima lalu lintas, Anda harus memastikan bahwa Azure Load Balancer dapat terhubung ke subnet pada port 80. Port ini digunakan untuk pemeriksaan kesehatan komputer virtual internal. Anda masih dapat mengontrol lalu lintas port 80 dari jaringan virtual ke subnet Anda.

Catatan

Perubahan pada aturan NSG dapat memakan waktu hingga 14 hari untuk diterapkan karena persistensi koneksi HTTP. Jika Anda membuat perubahan yang memblokir lalu lintas platform/manajemen, diperlukan waktu hingga 14 hari agar dampaknya terlihat.

Sebaiknya konfigurasikan aturan NSG masuk berikut:

| Port Sumber / Tujuan | Petunjuk | Sumber | Tujuan | Tujuan |

|---|---|---|---|---|

| * / 80,443 | Masuk | JaringanVirtual | Rentang subnet Lingkungan Layanan Aplikasi | Mengizinkan lalu lintas aplikasi dan lalu lintas ping kesehatan internal |

Persyaratan minimal agar Lingkungan Layanan Aplikasi dapat beroperasi adalah:

| Port Sumber / Tujuan | Petunjuk | Sumber | Tujuan | Tujuan |

|---|---|---|---|---|

| * / 80 | Masuk | AzureLoadBalancer | Rentang subnet Lingkungan Layanan Aplikasi | Mengizinkan lalu lintas ping kesehatan internal |

Jika Anda menggunakan aturan minimum yang diperlukan, Anda mungkin memerlukan satu atau beberapa aturan untuk lalu lintas aplikasi Anda. Jika Anda menggunakan salah satu opsi penerapan atau debugging, Anda juga harus mengizinkan lalu lintas ini ke subnet Lingkungan Layanan Aplikasi. Sumber aturan ini dapat berupa jaringan virtual, atau satu atau lebih IP klien atau rentang IP tertentu. Tujuannya selalu rentang subnet Lingkungan Layanan Aplikasi.

Lalu lintas ping kesehatan internal di port 80 diisolasi di antara Penyeimbang muatan dan server internal. Tidak ada lalu lintas luar yang dapat mencapai titik akhir ping kesehatan.

Port akses aplikasi normal yang masuk adalah sebagai berikut:

| Menggunakan | Port |

|---|---|

| HTTP/HTTPS | 80, 443 |

| FTP/FTPS | 21, 990, 10001-10020 |

| Debug Visual Studio | 4022, 4024, 4026 |

| Layanan Penyebaran Web | 8172 |

Catatan

Untuk akses FTP, bahkan jika Anda ingin melarang FTP standar pada port 21, Anda masih perlu mengizinkan lalu lintas dari LoadBalancer ke rentang subnet Lingkungan App Service pada port 21, karena ini digunakan untuk lalu lintas ping kesehatan internal untuk layanan ftp secara khusus.

Perutean jaringan

Anda dapat mengatur tabel rute tanpa batasan. Anda dapat menyalurkan semua lalu lintas aplikasi keluar dari Lingkungan Layanan Aplikasi ke perangkat firewall jalan keluar, seperti Azure Firewall. Dalam skenario ini, satu-satunya hal yang perlu Anda khawatirkan adalah dependensi aplikasi Anda.

Dependensi aplikasi mencakup titik akhir yang dibutuhkan aplikasi Anda selama runtime. Selain API dan layanan yang dipanggil aplikasi, dependensi juga dapat berasal dari titik akhir seperti titik akhir pemeriksaan daftar pencabutan sertifikat (CRL) dan titik akhir identitas/autentikasi, misalnya ID Microsoft Entra. Jika Anda menggunakan penyebaran berkelanjutan di App Service, Anda mungkin juga perlu mengizinkan titik akhir, tergantung pada jenis dan bahasa komputer. Khusus untuk penyebaran berkelanjutan Linux, Anda perlu mengizinkan oryx-cdn.microsoft.io:443.

Anda dapat menempatkan perangkat firewall aplikasi web Anda, seperti Azure Application Gateway, di depan lalu lintas masuk. Melakukan hal tersebut memungkinkan Anda untuk mengekspos aplikasi tertentu di App Service Environment tersebut.

Aplikasi Anda menggunakan salah satu alamat keluar default untuk lalu lintas keluar ke titik akhir publik. Jika Anda ingin menyesuaikan alamat keluar aplikasi Anda di Lingkungan Layanan Aplikasi, Anda dapat menambahkan gateway NAT ke subnet Anda.

Catatan

Konektivitas SMTP keluar (port 25) didukung untuk Lingkungan App Service v3. Dukungan ditentukan oleh langganan tempat jaringan virtual disebarkan. Untuk jaringan/subnet virtual yang dibuat sebelum 1. Pada bulan Agustus 2022, Anda perlu memulai perubahan konfigurasi sementara ke jaringan virtual/subnet agar pengaturan disinkronkan dari langganan. Contohnya adalah menambahkan subnet sementara, mengaitkan/memisahkan NSG untuk sementara waktu, atau mengonfigurasi titik akhir layanan untuk sementara. Untuk informasi selengkapnya dan pemecahan masalah, lihat Memecahkan masalah konektivitas SMTP keluar di Azure.

Titik akhir privat

Untuk mengaktifkan Titik Akhir Pribadi untuk aplikasi yang dihosting di Lingkungan Layanan Aplikasi Anda, Anda harus terlebih dahulu mengaktifkan fitur ini di tingkat Lingkungan Layanan Aplikasi.

Anda dapat mengaktifkannya melalui portal Azure. Di panel konfigurasi Lingkungan App Service, aktifkan pengaturan Allow new private endpoints.

Atau CLI berikut dapat mengaktifkannya:

az appservice ase update --name myasename --allow-new-private-endpoint-connections true

Untuk informasi selengkapnya tentang Titik Akhir Pribadi dan Aplikasi Web, lihat Titik Akhir Pribadi Aplikasi Web Azure

DNS

Bagian berikut menjelaskan pertimbangan dan konfigurasi DNS yang berlaku masuk dan keluar dari Lingkungan Layanan Aplikasi Anda. Contohnya menggunakan akhiran appserviceenvironment.net domain dari Azure Public Cloud. Jika Anda menggunakan cloud lain seperti Azure Government, Anda perlu menggunakan akhiran domain masing-masing. Untuk domain Lingkungan App Service, nama situs dipotong pada 40 karakter karena batas DNS. Jika Anda memiliki slot, nama slot dipotong pada 19 karakter.

Konfigurasi DNS ke Lingkungan Layanan Aplikasi Anda

Jika Lingkungan Layanan Aplikasi Anda dibuat dengan VIP eksternal, aplikasi Anda secara otomatis dimasukkan ke DNS publik. Jika Lingkungan App Service Anda dibuat dengan VIP internal, saat Anda membuat Lingkungan App Service, jika Anda memilih zona privat Azure DNS yang dikonfigurasi secara otomatis, maka DNS dikonfigurasi di jaringan virtual Anda. Jika Anda memilih untuk mengonfigurasi DNS secara manual, Anda harus menggunakan server DNS Anda sendiri atau mengonfigurasi zona privat Azure DNS. Untuk menemukan alamat masuk, buka portal Lingkungan Layanan Aplikasi, dan pilih Alamat IP.

Jika Anda ingin menggunakan server DNS Anda sendiri, tambahkan catatan berikut:

- Buat zona untuk

<App Service Environment-name>.appserviceenvironment.net. - Buat catatan A di zona itu yang menunjuk * ke alamat IP masuk yang digunakan oleh Lingkungan Layanan Aplikasi Anda.

- Buat catatan A di zona itu yang menunjuk @ ke alamat IP masuk yang digunakan oleh Lingkungan Layanan Aplikasi Anda.

- Buat zona dalam

<App Service Environment-name>.appserviceenvironment.netbernamascm. - Buat catatan A di zona

scmyang menunjuk * ke alamat IP yang digunakan oleh titik akhir pribadi dari Lingkungan Layanan Aplikasi Anda.

Untuk mengonfigurasi DNS di zona pribadi Azure DNS:

- Buat zona pribadi Azure DNS bernama

<App Service Environment-name>.appserviceenvironment.net. - Buat catatan A di zona itu yang menunjuk * ke alamat IP masuk.

- Buat catatan A di zona itu yang menunjuk @ ke alamat IP masuk.

- Buat rekaman A di zona yang menunjuk *.scm ke alamat IP masuk.

Selain domain default yang disediakan saat aplikasi dibuat, Anda juga dapat menambahkan domain khusus ke aplikasi Anda. Anda dapat menyetel nama domain khusus tanpa validasi apa pun pada aplikasi Anda. Jika Anda menggunakan domain khusus, Anda perlu memastikan bahwa mereka memiliki catatan DNS yang dikonfigurasi. Anda bisa mengikuti panduan sebelumnya untuk mengonfigurasi zona DNS dan rekaman untuk nama domain kustom (ganti nama domain default dengan nama domain kustom). Nama domain kustom berfungsi untuk permintaan aplikasi, tetapi tidak berfungsi untuk situs scm. Situs scm hanya tersedia di <namaaplikasi>.scm.<asename>.appserviceenvironment.net.

Konfigurasi DNS untuk akses FTP

Untuk akses FTP ke Penyeimbang Muatan internal (ILB) Lingkungan App Service v3, Anda perlu memastikan bahwa DNS dikonfigurasi. Konfigurasikan zona privat Azure DNS atau DNS kustom yang setara dengan pengaturan berikut:

- Buat zona pribadi Azure DNS bernama

ftp.appserviceenvironment.net. - Buat rekaman A di zona yang menunjuk

<App Service Environment-name>ke alamat IP masuk.

Selain menyiapkan DNS, Anda juga perlu mengaktifkannya di konfigurasi App Service Environment dan di tingkat aplikasi.

Konfigurasi DNS dari Lingkungan Layanan Aplikasi Anda

Aplikasi di Lingkungan App Service Anda menggunakan DNS yang dikonfigurasi oleh jaringan virtual Anda. Jika Anda ingin beberapa aplikasi menggunakan server DNS yang berbeda, Anda dapat menyetelnya secara manual per aplikasi, dengan setelan aplikasi WEBSITE_DNS_SERVER dan WEBSITE_DNS_ALT_SERVER. WEBSITE_DNS_ALT_SERVER mengkonfigurasi server DNS sekunder. Server DNS sekunder hanya digunakan ketika tidak ada respons dari server DNS utama.

Sumber daya lainnya

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk