Menambahkan dan mengelola sertifikat TLS/SSL di Azure App Service

Catatan

Mulai 1 Juni 2024, semua aplikasi App Service yang baru dibuat akan memiliki opsi untuk menghasilkan nama host default yang unik menggunakan konvensi <app-name>-<random-hash>.<region>.azurewebsites.netpenamaan . Nama aplikasi yang ada akan tetap tidak berubah.

Contoh: myapp-ds27dh7271aah175.westus-01.azurewebsites.net

Untuk detail lebih lanjut, lihat Nama Host Default Unik untuk Sumber Daya App Service.

Anda dapat menambahkan sertifikat keamanan digital untuk digunakan dalam kode aplikasi Anda atau untuk membantu mengamankan nama DNS kustom di Azure App Service, yang menyediakan layanan hosting web yang sangat dapat diskalakan dan patch sendiri. Sertifikat privat atau publik yang kini disebut sertifikat Keamanan Lapisan Transportasi (TLS) dan sebelumnya dikenal juga sebagai sertifikat Secure Socket Layer (SSL) ini membantu Anda mengamankan koneksi internet dengan mengenkripsi data yang dikirim antara browser Anda, situs web yang Anda kunjungi, dan server situs web.

Tabel berikut mencantumkan opsi bagi Anda untuk menambahkan sertifikat di App Service:

| Opsi | Deskripsi |

|---|---|

| Membuat sertifikat terkelola App Service gratis | Sertifikat privat yang gratis dan mudah digunakan jika Anda hanya perlu meningkatkan keamanan untuk domain kustom Anda di App Service. |

| Mengimpor sertifikat App Service | Sertifikat privat yang dikelola oleh Azure. Sertifikat ini menggabungkan kemudahan manajemen sertifikat otomatis dan fleksibilitas opsi perpanjangan dan ekspor. |

| Mengimpor sertifikat dari Key Vault | Berguna jika Anda menggunakan Azure Key Vault untuk mengelola sertifikat PKCS12 Anda. Lihat Persyaratan sertifikat pribadi. |

| Mengunggah sertifikat privat | Jika Anda sudah memiliki sertifikat privat dari penyedia pihak ketiga, Anda dapat mengunggahnya. Lihat Persyaratan sertifikat pribadi. |

| Mengunggah sertifikat publik | Sertifikat publik tidak digunakan untuk mengamankan domain kustom, tetapi Anda dapat memuatnya ke dalam kode Jika Anda memerlukannya untuk mengakses sumber daya jarak jauh. |

Prasyarat

Buat aplikasi Azure App Service. Paket App Service aplikasi harus berada di tingkat Dasar, Standar, Premium, atau Terisolasi. Lihat Memperluas skala aplikasi untuk memperbarui tingkat.

Untuk sertifikat pribadi, pastikan sertifikat tersebut memenuhi semua persyaratan dari App Service.

Hanya sertifikat gratis:

Petakan domain yang Anda inginkan sertifikat ke App Service. Untuk informasi, lihat Tutorial: Memetakan nama DNS kustom yang sudah ada ke Azure App Service.

Untuk domain root (seperti contoso.com), pastikan aplikasi Anda tidak memiliki batasan IP yang terkonfigurasi. Pembuatan sertifikat dan pembaruan berkala untuk domain akar bergantung pada aplikasi Anda yang dapat dijangkau dari internet.

Persyaratan sertifikat privat

Sertifikat terkelola App Service gratis dan sertifikat App Service sudah memenuhi persyaratan App Service. Jika Anda memilih untuk mengunggah atau mengimpor sertifikat pribadi ke App Service, sertifikat Anda harus memenuhi persyaratan berikut:

- Diekspor sebagai file PFX yang dilindungi kata sandi, dienkripsi menggunakan TIGA DES

- Berisi kunci privat setidaknya sepanjang 2048 bit

- Berisi semua sertifikat perantara dan sertifikat akar dalam rantai sertifikat

Jika Anda ingin membantu mengamankan domain kustom dalam pengikatan TLS, sertifikat harus memenuhi persyaratan tambahan ini:

- Berisi Penggunaan Kunci yang Diperpanjang untuk autentikasi server (OID = 1.3.6.1.5.5.7.3.1)

- Ditandatangani oleh otoritas sertifikat tepercaya

Catatan

Sertifikat Elliptic Curve Cryptography (ECC) berfungsi dengan App Service tetapi tidak dibahas dalam artikel ini. Untuk langkah-langkah tepat guna membuat sertifikat ECC, bekerja samalah dengan otoritas sertifikat Anda.

Catatan

Setelah Anda menambahkan sertifikat privat ke aplikasi, sertifikat disimpan di unit penyebaran yang terikat ke grup sumber daya, wilayah, dan kombinasi sistem operasi paket App Service, yang secara internal disebut ruang web. Dengan begitu, sertifikat dapat diakses oleh aplikasi lain dalam kombinasi grup sumber daya, wilayah, dan OS yang sama. Sertifikat privat yang diunggah atau diimpor ke App Service dibagikan dengan App Services di unit penyebaran yang sama.

Anda dapat menambahkan hingga 1000 sertifikat privat per ruang web.

Membuat sertifikat terkelola gratis

Sertifikat terkelola App Service gratis adalah solusi kunci giliran untuk membantu mengamankan nama DNS kustom Anda di App Service. Tanpa tindakan apa pun dari Anda, sertifikat server TLS/SSL ini dikelola sepenuhnya oleh App Service dan secara otomatis diperbarui terus-menerus dalam kenaikan enam bulan, 45 hari sebelum kedaluwarsa, selama prasyarat yang Anda siapkan tetap sama. Semua pengikatan terkait diperbarui dengan sertifikat yang diperpanjang. Anda membuat dan mengikat sertifikat ke domain kustom, lalu biarkan App Service melakukan sisanya.

Penting

Sebelum membuat sertifikat terkelola gratis, pastikan Anda telah memenuhi prasyarat untuk aplikasi Anda.

Sertifikat gratis dikeluarkan oleh DigiCert. Untuk beberapa domain, Anda harus secara eksplisit mengizinkan DigiCert sebagai pengeluar sertifikat dengan membuat baris domain CAA dengan nilai: 0 issue digicert.com.

Azure sepenuhnya mengelola sertifikat atas nama Anda, sehingga aspek apa pun dari sertifikat terkelola, termasuk pengeluar sertifikat akar, dapat berubah kapan saja. Perubahan ini berada di luar kendali Anda. Pastikan untuk menghindari dependensi keras dan sertifikat praktik "menyematkan" ke sertifikat terkelola atau bagian mana pun dari hierarki sertifikat. Jika Anda memerlukan perilaku penyematan sertifikat, tambahkan sertifikat ke domain kustom Anda menggunakan metode lain yang tersedia dalam artikel ini.

Sertifikat gratis memiliki batasan berikut:

- Tidak mendukung sertifikat wildcard.

- Tidak mendukung penggunaan sebagai sertifikat klien menggunakan thumbprint sertifikat, yang direncanakan untuk penghentian dan penghapusan.

- Tidak mendukung DNS privat.

- Tidak dapat diekspor.

- Tidak didukung di Lingkungan App Service.

- Hanya mendukung karakter alfanumerik, tanda hubung (-), dan titik (.).

- Hanya domain kustom dengan panjang hingga 64 karakter yang didukung.

- Harus memiliki catatan A yang mengarah ke alamat IP aplikasi web Anda.

- Harus ada di aplikasi yang dapat diakses publik.

- Tidak didukung dengan domain root yang terintegrasi dengan Traffic Manager.

- Harus memenuhi semua hal di atas untuk penerbitan dan perpanjangan sertifikat yang berhasil.

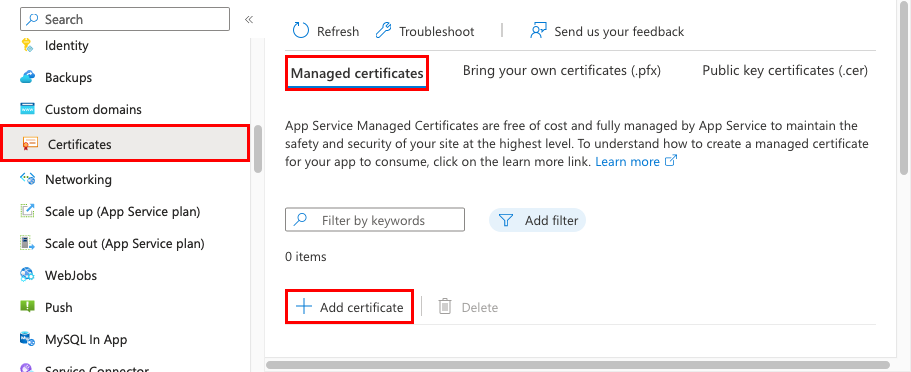

Di portal Azure, dari menu kiri, pilih App Services><app-name>.

Pada menu navigasi aplikasi Anda, pilih Sertifikat. Di panel Sertifikat terkelola, pilih Tambahkan sertifikat.

Pilih domain kustom untuk sertifikat gratis, lalu pilih Validasi. Saat validasi selesai, pilih Tambahkan. Anda hanya dapat membuat satu sertifikat terkelola untuk setiap domain kustom yang didukung.

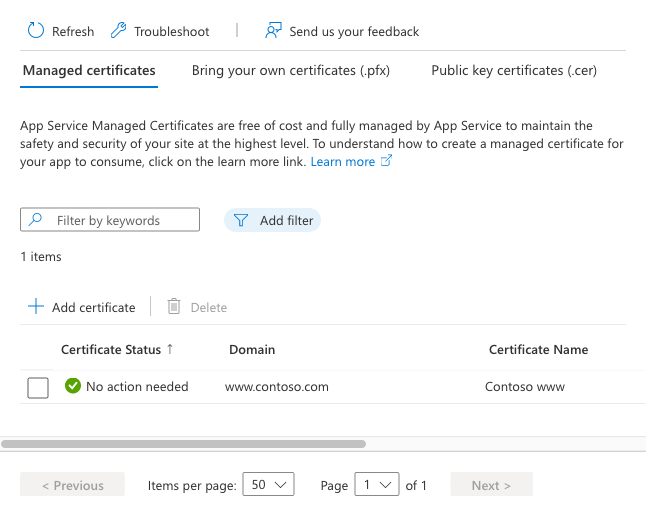

Saat operasi selesai, sertifikat muncul di daftar Sertifikat terkelola.

Untuk memberikan keamanan untuk domain kustom dengan sertifikat ini, Anda masih harus membuat pengikatan sertifikat. Ikuti langkah-langkah dalam Mengamankan nama DNS kustom dengan pengikatan TLS/SSL di Azure App Service.

Mengimpor sertifikat App Service

Untuk mengimpor sertifikat App Service, pertama-tama beli dan konfigurasikan sertifikat App Service, lalu ikuti langkah-langkah di sini.

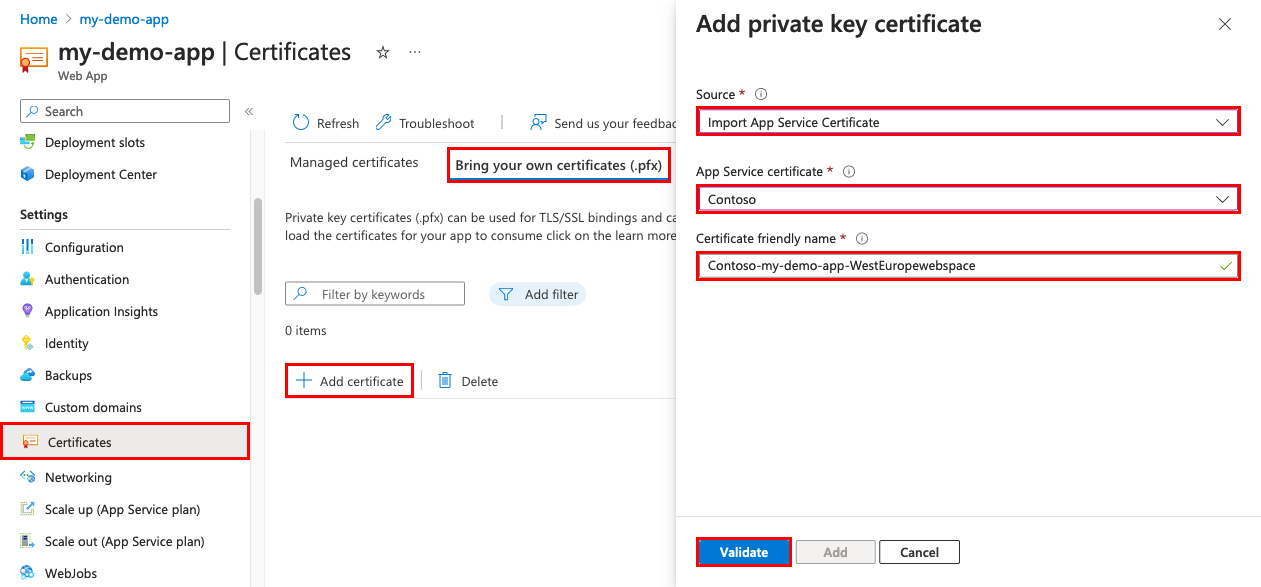

Di portal Azure, dari menu kiri, pilih App Services><app-name>.

Dari menu navigasi aplikasi Anda, pilih Sertifikat>Bawa sertifikat Anda sendiri (.pfx)>Tambahkan sertifikat.

Di Sumber, pilih Impor Sertifikat App Service.

Di sertifikat App Service, pilih sertifikat yang baru saja Anda buat.

Di Nama akrab sertifikat, beri nama sertifikat di aplikasi Anda.

Pilih Validasi. Saat validasi berhasil, pilih Tambahkan.

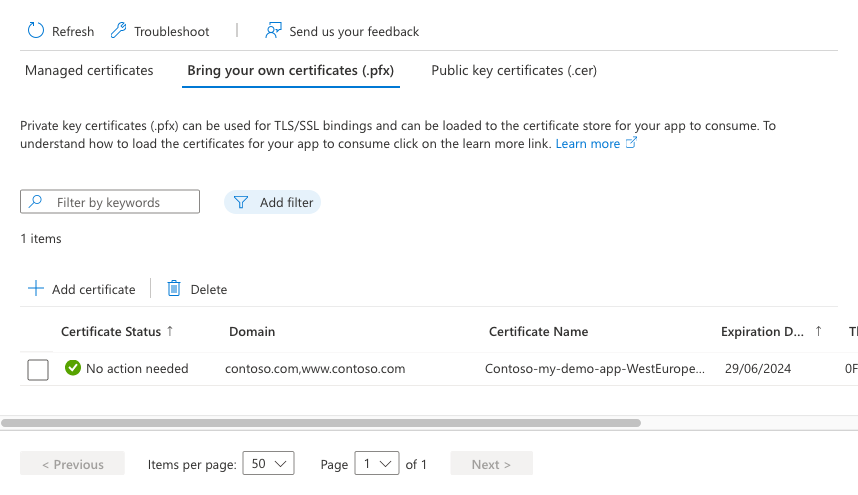

Saat operasi selesai, sertifikat muncul di daftar Bawa sertifikat Anda sendiri.

Untuk membantu mengamankan domain kustom dengan sertifikat ini, Anda masih harus membuat pengikatan sertifikat. Ikuti langkah-langkah dalam Mengamankan nama DNS kustom dengan pengikatan TLS/SSL di Azure App Service.

Mengimpor sertifikat dari Key Vault

Jika menggunakan Azure Key Vault untuk mengelola sertifikat, Anda dapat mengimpor sertifikat PKCS12 ke dalam App Service dari Key Vault selama memenuhi persyaratan.

Otorisasikan App Service untuk membaca dari vault

Secara default, penyedia sumber daya App Service tidak memiliki akses ke brankas kunci Anda. Untuk menggunakan brankas kunci untuk penyebaran sertifikat, Anda harus mengotorisasi akses baca untuk penyedia sumber daya (App Service) ke brankas kunci. Anda dapat memberikan akses baik dengan kebijakan akses atau RBAC.

| Penyedia sumber daya | ID /penerima tugas aplikasi perwakilan layanan | Peran RBAC brankas kunci |

|---|---|---|

| Microsoft Azure App Service atau Microsoft.Azure.WebSites | - abfa0a7c-a6b6-4736-8310-5855508787cd untuk lingkungan cloud Azure publik - 6a02c803-dafd-4136-b4c3-5a6f318b4714 untuk lingkungan cloud Azure Government |

Pengguna Sertifikat |

ID aplikasi perwakilan layanan atau nilai penerima tugas adalah ID untuk penyedia sumber daya App Service. Untuk mempelajari cara mengotorisasi izin brankas kunci untuk penyedia sumber daya App Service menggunakan kebijakan akses, lihat menyediakan akses ke kunci Key Vault, sertifikat, dan rahasia dengan dokumentasi kontrol akses berbasis peran Azure.

Catatan

Jangan hapus izin RBAC ini dari brankas kunci. Jika Anda melakukannya, App Service tidak akan dapat menyinkronkan aplikasi web Anda dengan versi sertifikat brankas kunci terbaru.

Mengimpor sertifikat dari vault ke aplikasi Anda

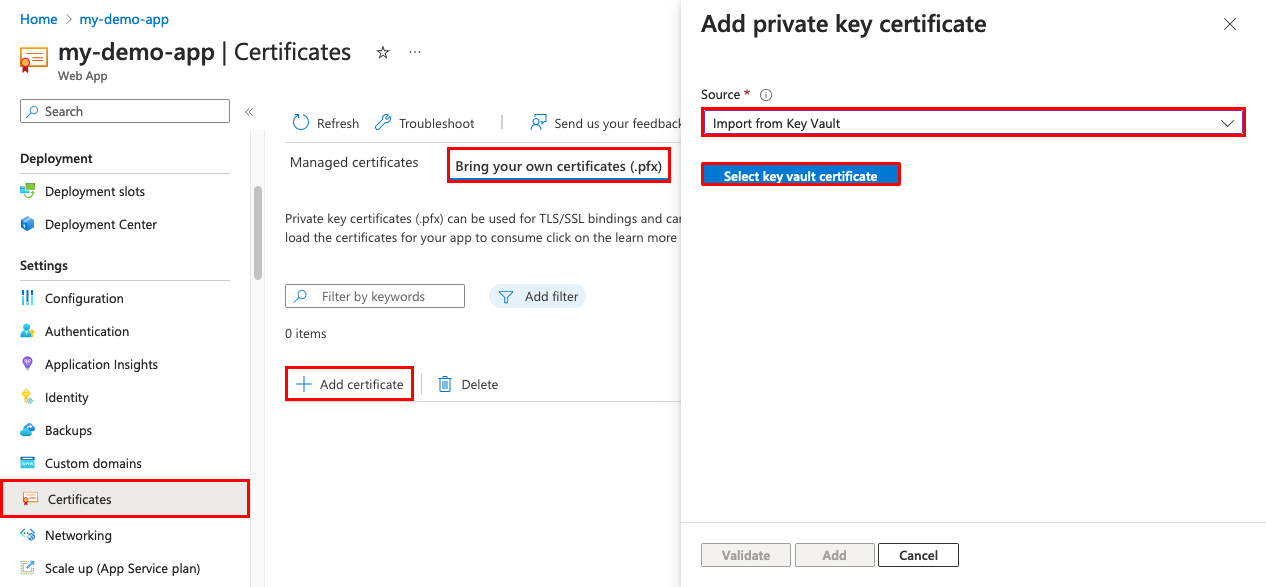

Di portal Azure, dari menu kiri, pilih App Services><app-name>.

Dari menu navigasi aplikasi Anda, pilih Sertifikat>Bawa sertifikat Anda sendiri (.pfx)>Tambahkan sertifikat.

Di Sumber, pilih Impor dari Key Vault.

Pilih Pilih sertifikat brankas kunci.

Untuk membantu Anda memilih sertifikat, gunakan tabel berikut:

Pengaturan Deskripsi Langganan Langganan yang dikaitkan dengan brankas kunci. Brankas kunci Brankas kunci dengan sertifikat yang ingin Anda impor. Sertifikat Dari daftar ini, pilih sertifikat PKCS12 yang ada di brankas. Semua sertifikat PKCS12 di vault dicantumkan dengan thumbprint mereka, tetapi tidak semua didukung di App Service. Setelah selesai dengan pilihan Anda, pilih Pilih, Validasi, lalu Tambahkan.

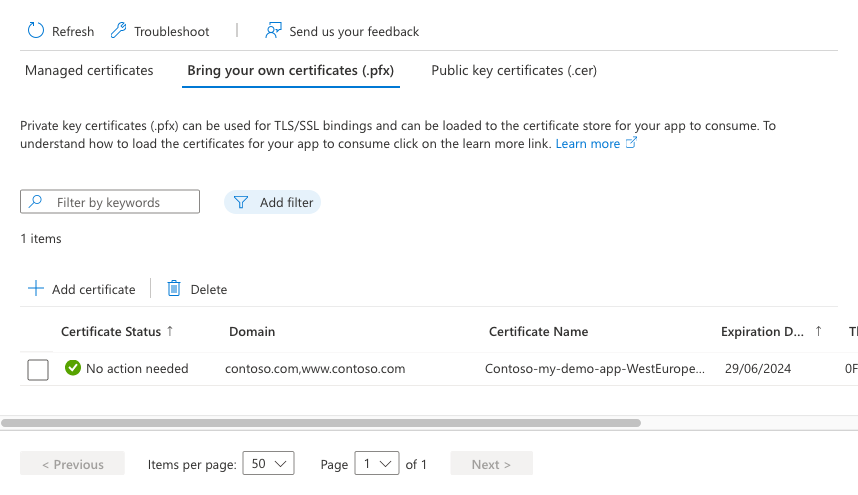

Saat operasi selesai, sertifikat muncul di daftar Bawa sertifikat Anda sendiri. Jika impor gagal dengan kesalahan, sertifikat tidak memenuhi persyaratan untuk App Service.

Catatan

Jika Anda memperbarui sertifikat di Key Vault dengan sertifikat baru, App Service secara otomatis menyinkronkan sertifikat Anda dalam waktu 24 jam.

Untuk membantu mengamankan domain kustom dengan sertifikat ini, Anda masih harus membuat pengikatan sertifikat. Ikuti langkah-langkah dalam Mengamankan nama DNS kustom dengan pengikatan TLS/SSL di Azure App Service.

Mengunggah sertifikat privat

Setelah Anda mendapatkan sertifikat dari penyedia sertifikat Anda, buat sertifikat siap untuk App Service dengan mengikuti langkah-langkah di bagian ini.

Menggabungkan sertifikat perantara

Jika otoritas sertifikat memberi Anda beberapa sertifikat dalam rantai sertifikat, Anda harus menggabungkan sertifikat mengikuti urutan yang sama.

Di editor teks, buka setiap sertifikat yang diterima.

Untuk menyimpan sertifikat yang digabungkan, buat file bernama mergedcertificate.crt.

Salin isi untuk setiap sertifikat ke dalam file ini. Pastikan untuk mengikuti urutan sertifikat yang ditentukan oleh rantai sertifikat, dimulai dengan sertifikat Anda dan diakhiri dengan sertifikat akar, misalnya:

-----BEGIN CERTIFICATE----- <your entire Base64 encoded SSL certificate> -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- <The entire Base64 encoded intermediate certificate 1> -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- <The entire Base64 encoded intermediate certificate 2> -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- <The entire Base64 encoded root certificate> -----END CERTIFICATE-----

Mengekspor sertifikat privat gabungan ke PFX

Sekarang, ekspor sertifikat TLS/SSL gabungan Anda dengan kunci privat yang digunakan untuk menghasilkan permintaan sertifikat Anda. Jika membuat permintaan sertifikat menggunakan OpenSSL, Anda sudah membuat file kunci privat.

Catatan

OpenSSL v3 mengubah cipher default dari 3DES ke AES256, tetapi ini dapat ditimpa pada baris perintah: -keypbe PBE-SHA1-3DES -certpbe PBE-SHA1-3DES -macalg SHA1. OpenSSL v1 menggunakan 3DES sebagai default, sehingga file PFX yang dihasilkan didukung tanpa modifikasi khusus.

Untuk mengekspor sertifikat Anda ke file PFX, jalankan perintah berikut, tetapi ganti tempat penampung <private-key-file> dan <merged-certificate-file> dengan jalur ke kunci privat serta file sertifikat gabungan Anda.

openssl pkcs12 -export -out myserver.pfx -inkey <private-key-file> -in <merged-certificate-file>Saat diminta, tentukan kata sandi untuk operasi ekspor. Saat Anda mengunggah sertifikat TLS/SSL ke App Service nanti, Anda harus memberikan kata sandi ini.

Jika Anda menggunakan IIS atau Certreq.exe untuk membuat permintaan sertifikat, instal sertifikat ke komputer lokal Anda, lalu ekspor sertifikat ke PFX.

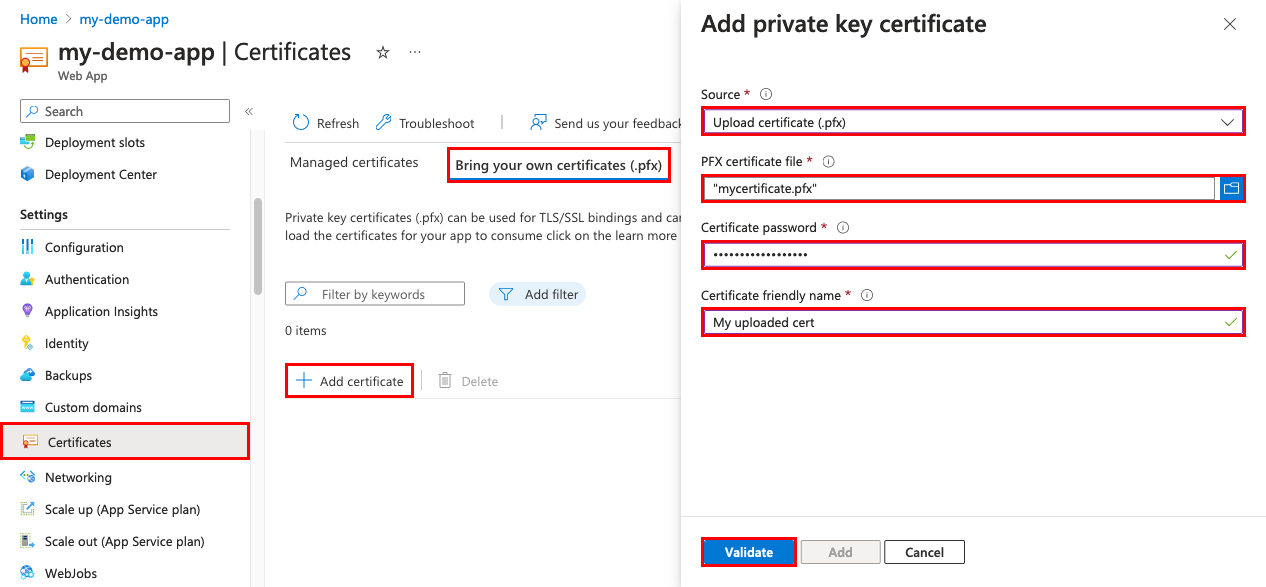

Mengunggah sertifikat ke App Service

Anda sekarang siap mengunggah sertifikat ke App Service.

Di portal Azure, dari menu kiri, pilih App Services><app-name>.

Dari menu navigasi aplikasi Anda, pilih Sertifikat>Bawa sertifikat Anda sendiri (.pfx)>Unggah Sertifikat.

Untuk membantu Anda mengunggah sertifikat .pfx, gunakan tabel berikut:

Pengaturan Deskripsi File sertifikat PFX Pilih file .pfx Anda. Kata sandi sertifikat Masukkan kata sandi yang Anda buat saat mengekspor file PFX. Nama akrab sertifikat Nama sertifikat yang akan ditampilkan di aplikasi web Anda. Setelah selesai dengan pilihan Anda, pilih Pilih, Validasi, lalu Tambahkan.

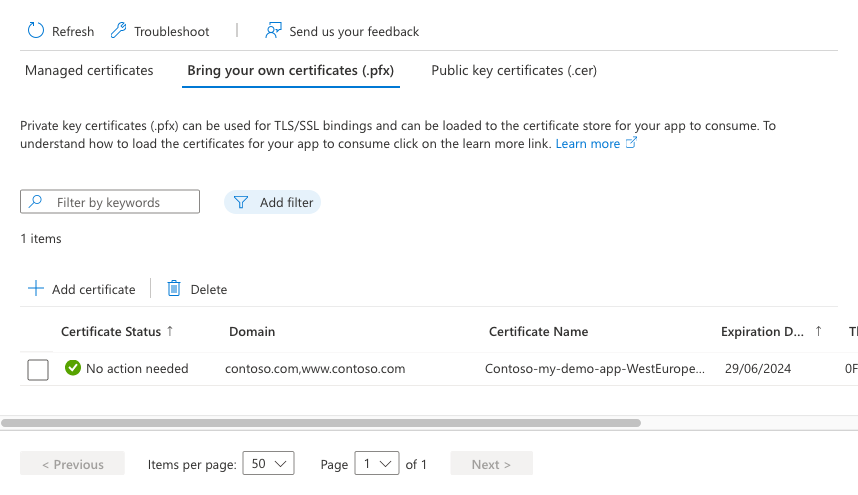

Saat operasi selesai, sertifikat muncul di daftar Bawa sertifikat Anda sendiri.

Untuk memberikan keamanan untuk domain kustom dengan sertifikat ini, Anda masih harus membuat pengikatan sertifikat. Ikuti langkah-langkah dalam Mengamankan nama DNS kustom dengan pengikatan TLS/SSL di Azure App Service.

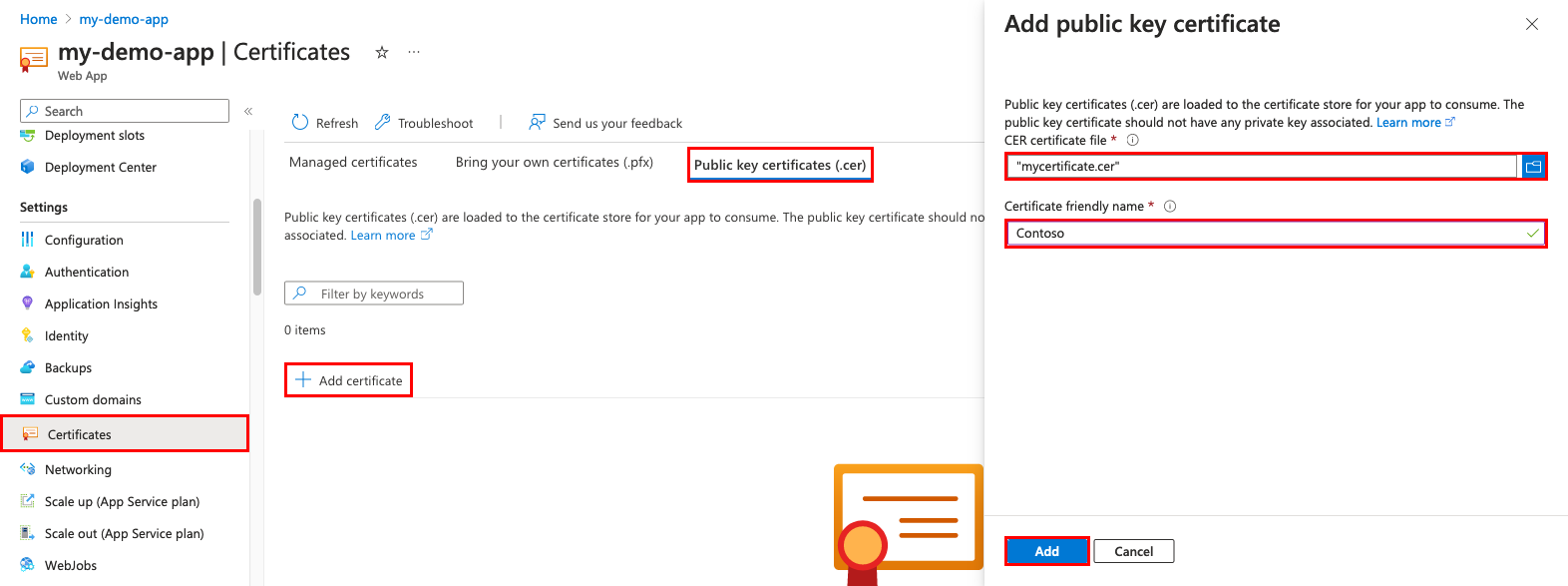

Mengunggah sertifikat publik

Sertifikat publik didukung dalam format .cer.

Catatan

Setelah Anda mengunggah sertifikat publik ke aplikasi, sertifikat tersebut hanya dapat diakses oleh aplikasi yang diunggahnya. Sertifikat publik harus diunggah ke setiap aplikasi web individual yang memerlukan akses. Untuk skenario khusus Lingkungan App Service, lihat dokumentasi untuk sertifikat dan Lingkungan App Service.

Anda dapat mengunggah hingga 1000 sertifikat publik per Paket App Service.

Di portal Azure, dari menu kiri, pilih App Services><app-name>.

Dari menu navigasi aplikasi Anda, pilih Sertifikat>kunci publik (.cer)>Tambahkan sertifikat.

Untuk membantu Anda mengunggah sertifikat .cer, gunakan tabel berikut:

Pengaturan Deskripsi File sertifikat CER Pilih file .cer Anda. Nama akrab sertifikat Nama sertifikat yang akan ditampilkan di aplikasi web Anda. Setelah selesai, pilih Tambahkan.

Setelah sertifikat diunggah, salin thumbprint sertifikat, lalu tinjau Membuat sertifikat dapat diakses.

Memperpanjang sertifikat yang kedaluwarsa

Sebelum sertifikat kedaluwarsa, pastikan untuk menambahkan sertifikat yang diperbarui ke App Service, dan perbarui pengikatan sertifikat apa pun di mana proses bergantung pada jenis sertifikat. Misalnya, sertifikat yang diimpor dari Key Vault,termasuk sertifikat App Service, secara otomatis disinkronkan ke App Service setiap 24 jam dan memperbarui pengikatan TLS / SSL saat Anda memperbarui sertifikat. Untuk sertifikat yang diunggah, tidak ada pembaruan pengikatan otomatis. Berdasarkan skenario Anda, tinjau bagian yang sesuai:

- Memperbarui sertifikat yang diunggah

- Memperbarui sertifikat App Service

- Memperbarui sertifikat yang diimpor dari Azure Key Vault

Memperbarui sertifikat yang diunggah

Saat Anda mengganti sertifikat yang kedaluwarsa, cara Anda memperbarui pengikatan sertifikat dengan sertifikat baru mungkin berdampak buruk pada pengalaman pengguna. Misalnya, alamat IP masuk Anda dapat berubah saat Anda menghapus pengikatan, bahkan jika pengikatan tersebut berbasis IP. Hal ini sangat penting ketika Anda memperbarui sertifikat yang sudah ada dalam pengikatan berbasis IP. Untuk menghindari perubahan alamat IP aplikasi Anda, dan untuk menghindari waktu henti untuk aplikasi Anda karena kesalahan HTTPS, ikuti langkah-langkah ini secara berurutan:

Buka halaman Domain kustom untuk aplikasi Anda, pilih tombol ... , lalu pilih Perbarui pengikatan.

Pilih sertifikat baru lalu pilih Perbarui.

Hapus sertifikat yang sudah ada.

Memperbarui sertifikat yang diimpor dari Azure Key Vault

Catatan

Untuk memperbarui sertifikat App Service, lihat Memperbarui sertifikat App Service.

Untuk memperbarui sertifikat yang Anda impor ke App Service dari Key Vault, tinjau Memperbarui sertifikat Azure Key Vault Anda.

Setelah sertifikat diperpanjang di brankas kunci Anda, App Service secara otomatis menyinkronkan sertifikat baru dan memperbarui pengikatan sertifikat yang berlaku dalam waktu 24 jam. Untuk sinkronisasi manual, ikuti langkah-langkah berikut:

Buka halaman Sertifikat aplikasi Anda.

Di bawah Bawa sertifikat Anda sendiri (.pfx), pilih tombol ... untuk sertifikat brankas kunci yang diimpor, lalu pilih Sinkronkan.

Tanya jawab umum

Bagaimana cara mengotomatiskan penambahan sertifikat bring-your-own ke aplikasi?

- Azure CLI: Mengikat sertifikat TLS/SSL kustom ke aplikasi web

- Azure PowerShell: Mengikat sertifikat TLS/SSL kustom ke aplikasi web menggunakan PowerShell

Dapatkah saya menggunakan sertifikat CA privat (otoritas sertifikat) untuk TLS masuk di aplikasi saya?

Anda dapat menggunakan sertifikat CA privat untuk TLS masuk di Lingkungan App Service versi 3. Ini tidak dimungkinkan di App Service (multi-penyewa). Untuk informasi selengkapnya tentang multi-penyewa App Service vs. penyewa tunggal, lihat Perbandingan multipenyewa publik App Service Environment v3 dan App Service.

Dapatkah saya melakukan panggilan keluar menggunakan sertifikat klien CA privat dari aplikasi saya?

Ini hanya didukung untuk aplikasi kontainer Windows di App Service multi-penyewa. Selain itu, Anda dapat melakukan panggilan keluar menggunakan sertifikat klien CA privat dengan aplikasi berbasis kode dan berbasis kontainer di App Service Environment versi 3. Untuk informasi selengkapnya tentang multi-penyewa App Service vs. penyewa tunggal, lihat Perbandingan multipenyewa publik App Service Environment v3 dan App Service.

Dapatkah saya memuat sertifikat CA privat di Penyimpanan Akar Tepercaya App Service saya?

Anda dapat memuat sertifikat CA Anda sendiri ke Penyimpanan Akar Tepercaya di Lingkungan App Service versi 3. Anda tidak dapat mengubah daftar Sertifikat Akar Tepercaya di App Service (multi-penyewa). Untuk informasi selengkapnya tentang multi-penyewa App Service vs. penyewa tunggal, lihat Perbandingan multipenyewa publik App Service Environment v3 dan App Service.