Ingress HTTP global yang sangat penting

Aplikasi misi penting perlu mempertahankan tingkat waktu aktif yang tinggi, bahkan ketika komponen jaringan tidak tersedia atau terdegradasi. Saat Anda merancang masuk, perutean, dan keamanan lalu lintas web, Anda dapat mempertimbangkan untuk menggabungkan beberapa layanan Azure untuk mencapai tingkat ketersediaan yang lebih tinggi dan untuk menghindari satu titik kegagalan.

Jika Anda memutuskan untuk mengadopsi pendekatan ini, Anda harus menerapkan jalur jaringan terpisah ke server aplikasi Anda, dan setiap jalur perlu dikonfigurasi dan diuji secara terpisah. Anda harus dengan hati-hati mempertimbangkan implikasi penuh dari pendekatan ini.

Artikel ini menjelaskan pendekatan untuk mendukung masuknya lalu lintas HTTP global melalui Azure Front Door dan Azure Application Gateway. Pendekatan ini mungkin sesuai dengan kebutuhan Anda jika solusi Anda membutuhkan:

- Azure Front Door untuk perutean lalu lintas global. Ini mungkin berarti Bahwa Anda memiliki beberapa instans aplikasi Anda di wilayah Azure terpisah, atau bahwa Anda melayani semua pengguna global dari satu wilayah.

- Firewall aplikasi web (WAF) untuk melindungi aplikasi Anda, terlepas dari jalur yang diikuti lalu lintas Anda untuk menjangkau server asal Anda.

Penembolokan di tepi jaringan bukan bagian penting dari pengiriman aplikasi Anda. Jika penembolokan penting, lihat Pengiriman konten global yang sangat penting untuk pendekatan alternatif.

Catatan

Kasus penggunaan ini adalah bagian dari strategi desain keseluruhan yang mencakup pendekatan alternatif ketika Azure Front Door tidak tersedia. Untuk informasi tentang konteks dan pertimbangan, lihat Aplikasi web global yang sangat penting.

Pendekatan

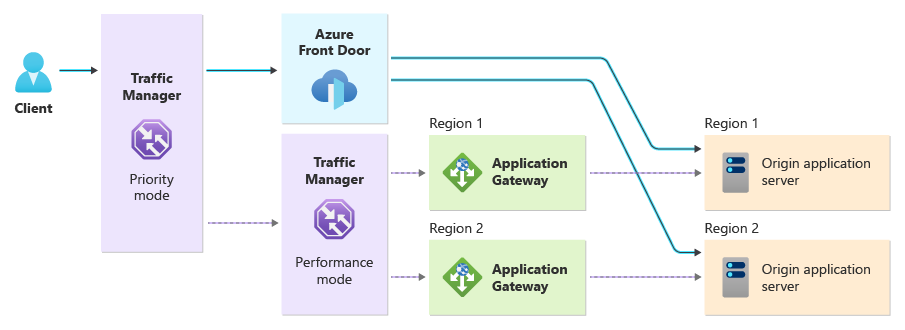

Solusi penyeimbangan beban berbasis DNS ini menggunakan beberapa profil Azure Traffic Manager untuk memantau Azure Front Door. Jika terjadi masalah ketersediaan, Traffic Manager mengalihkan lalu lintas melalui Application Gateway.

Solusi menyertakan komponen berikut ini:

Traffic Manager yang menggunakan mode perutean prioritas memiliki dua titik akhir. Secara default, Traffic Manager mengirim permintaan melalui Azure Front Door. Jika Azure Front Door tidak tersedia, profil Traffic Manager kedua menentukan tempat untuk mengarahkan permintaan. Profil kedua dijelaskan di bawah ini.

Azure Front Door memproses dan merutekan sebagian besar lalu lintas aplikasi Anda. Azure Front Door merutekan lalu lintas ke server aplikasi asal yang sesuai, dan menyediakan jalur utama ke aplikasi Anda. WAF Azure Front Door melindungi aplikasi Anda dari ancaman keamanan umum. Jika Azure Front Door tidak tersedia, lalu lintas secara otomatis dialihkan melalui jalur sekunder.

Traffic Manager yang menggunakan mode perutean performa memiliki titik akhir untuk setiap instans Application Gateway. Traffic Manager ini mengirimkan permintaan ke instans Application Gateway dengan performa terbaik dari lokasi klien.

Application Gateway disebarkan ke setiap wilayah, dan mengirim lalu lintas ke server asal dalam wilayah tersebut. WAF Application Gateway melindungi lalu lintas apa pun yang mengalir melalui jalur sekunder.

Server aplikasi asal Anda harus siap menerima lalu lintas dari Azure Front Door dan Azure Application Gateway, kapan saja.

Pertimbangan

Bagian berikut menjelaskan beberapa pertimbangan penting untuk jenis arsitektur ini. Anda juga harus meninjau aplikasi web global misi penting untuk pertimbangan dan tradeoff penting lainnya saat Anda menggunakan Azure Front Door dalam solusi misi penting.

Konfigurasi Traffic Manager

Pendekatan ini menggunakan profil Traffic Manager berlapis untuk mencapai perutean berbasis prioritas dan berbasis performa bersama-sama untuk jalur lalu lintas alternatif aplikasi Anda. Dalam skenario sederhana dengan asal di satu wilayah, Anda mungkin hanya memerlukan satu profil Traffic Manager yang dikonfigurasi untuk menggunakan perutean berbasis prioritas.

Distribusi regional

Azure Front Door adalah layanan global, sementara Application Gateway adalah layanan regional.

Titik kehadiran Azure Front Door disebarkan secara global, dan koneksi TCP dan TLS berakhir pada titik kehadiran terdekat dengan klien. Perilaku ini meningkatkan performa aplikasi Anda. Sebaliknya, ketika klien terhubung ke Application Gateway, koneksi TCP dan TLS mereka berakhir di Application Gateway yang menerima permintaan, terlepas dari dari mana lalu lintas berasal.

Koneksi dari klien

Sebagai layanan multipenyewa global, Azure Front Door memberikan perlindungan yang melekat terhadap berbagai ancaman. Azure Front Door hanya menerima lalu lintas HTTP dan HTTPS yang valid, dan tidak menerima lalu lintas pada protokol lain. Microsoft mengelola alamat IP publik yang digunakan Azure Front Door untuk koneksi masuknya. Karena karakteristik ini, Azure Front Door dapat membantu melindungi asal Anda dari berbagai jenis serangan, dan asal Anda dapat dikonfigurasi untuk menggunakan konektivitas Private Link.

Sebaliknya, Application Gateway adalah layanan yang terhubung ke internet dengan alamat IP publik khusus. Anda harus melindungi jaringan dan server asal Anda dari berbagai jenis serangan. Untuk informasi selengkapnya, lihat Keamanan asal.

Private Link koneksi ke server asal

Azure Front Door Premium menyediakan konektivitas Private Link ke asal Anda, yang mengurangi area permukaan publik yang menghadap internet dari solusi Anda.

Jika Anda menggunakan Private Link untuk terhubung ke asal Anda, pertimbangkan untuk menyebarkan titik akhir privat ke jaringan virtual Anda, dan konfigurasikan Application Gateway untuk menggunakan titik akhir privat sebagai backend untuk aplikasi Anda.

Penskalaan

Saat menyebarkan Application Gateway, Anda menyebarkan sumber daya komputasi khusus untuk solusi Anda. Jika sejumlah besar lalu lintas tiba di Application Gateway Anda secara tak terduga, Anda mungkin mengamati masalah performa atau keandalan.

Untuk mengurangi risiko ini, pertimbangkan bagaimana Anda menskalakan instans Application Gateway Anda. Gunakan penskalaan otomatis, atau pastikan Anda telah menskalakannya secara manual untuk menangani jumlah lalu lintas yang mungkin Anda terima setelah failover.

penembolokan

Jika Anda menggunakan fitur penembolokan Azure Front Door, penting untuk diketahui bahwa setelah lalu lintas Anda beralih ke jalur alternatif dan menggunakan Application Gateway, konten tidak lagi disajikan dari cache Azure Front Door.

Jika Anda bergantung pada penembolokan untuk solusi Anda, lihat Pengiriman konten global yang sangat penting untuk pendekatan alternatif yang menggunakan CDN mitra sebagai fallback ke Azure Front Door.

Atau, jika Anda menggunakan penembolokan tetapi ini bukan bagian penting dari strategi pengiriman aplikasi Anda, pertimbangkan apakah Anda dapat menskalakan atau meningkatkan skala asal Anda untuk mengatasi peningkatan beban yang disebabkan oleh jumlah cache yang terlewat lebih tinggi selama failover.

Tradeoffs

Jenis arsitektur ini paling berguna jika Anda ingin jalur lalu lintas alternatif Anda menggunakan fitur seperti aturan pemrosesan permintaan, WAF, dan offload TLS. Azure Front Door dan Application Gateway menyediakan kemampuan yang sama.

Namun, ada tradeoff:

Kompleksitas operasional. Saat Anda menggunakan salah satu fitur ini, Anda perlu mengonfigurasinya di Azure Front Door dan Application Gateway. Misalnya, jika Anda membuat perubahan konfigurasi ke Azure Front Door WAF, Anda juga perlu menerapkan perubahan konfigurasi yang sama ke Application Gateway WAF Anda. Kompleksitas operasional Anda menjadi jauh lebih tinggi ketika Anda perlu mengonfigurasi ulang dan menguji dua sistem terpisah.

Paritas fitur. Meskipun ada kesamaan antara fitur yang ditawarkan Azure Front Door dan Application Gateway, banyak fitur tidak memiliki paritas yang tepat. Perhatikan perbedaan ini, karena dapat memengaruhi bagaimana aplikasi dikirimkan berdasarkan jalur lalu lintas yang diikutinya.

Application Gateway tidak menyediakan penembolokan. Untuk informasi selengkapnya tentang perbedaan ini, lihat Penembolokan.

Azure Front Door dan Application Gateway adalah produk yang berbeda dan memiliki kasus penggunaan yang berbeda. Secara khusus, kedua produk tersebut berbeda dalam cara mereka disebarkan ke wilayah Azure. Pastikan Anda memahami detail setiap produk dan cara Anda menggunakannya.

Biaya. Anda biasanya perlu menyebarkan instans Application Gateway ke setiap wilayah tempat Anda memiliki asal. Karena setiap instans Application Gateway ditagih secara terpisah, biayanya dapat menjadi tinggi ketika Anda memiliki asal yang disebarkan ke beberapa wilayah.

Jika biaya adalah faktor penting untuk solusi Anda, lihat Pengiriman konten global yang sangat penting untuk pendekatan alternatif yang menggunakan jaringan pengiriman konten mitra (CDN) sebagai fallback ke Azure Front Door. Beberapa CDN menagih lalu lintas berdasarkan konsumsi, sehingga pendekatan ini mungkin lebih hemat biaya. Namun, Anda mungkin kehilangan beberapa keuntungan lain dari penggunaan Application Gateway untuk solusi Anda.

Atau, Anda dapat mempertimbangkan untuk menyebarkan arsitektur alternatif di mana Traffic Manager dapat merutekan lalu lintas langsung ke layanan aplikasi platform as a service (PaaS), menghindari kebutuhan akan Application Gateway dan mengurangi biaya Anda. Anda dapat mempertimbangkan pendekatan ini jika Anda menggunakan layanan seperti Azure App Service atau Azure Container Apps untuk solusi Anda. Namun, jika Anda mengikuti pendekatan ini, ada beberapa tradeoff penting yang perlu dipertimbangkan:

- WAF: Azure Front Door dan Application Gateway keduanya menyediakan kemampuan WAF. Jika Anda mengekspos layanan aplikasi langsung ke internet, Anda mungkin tidak dapat melindungi aplikasi Anda dengan WAF.

- Offload TLS: Azure Front Door dan Application Gateway menghentikan koneksi TLS. Layanan aplikasi Anda perlu dikonfigurasi untuk mengakhiri koneksi TLS.

- Routing: Azure Front Door dan Application Gateway melakukan perutean di beberapa asal atau backend, termasuk perutean berbasis jalur, dan mendukung aturan perutean yang kompleks. Jika layanan aplikasi Anda diekspos langsung ke internet, Anda tidak dapat melakukan perutean lalu lintas.

Peringatan

Jika Anda mempertimbangkan untuk mengekspos aplikasi langsung ke internet, buat model ancaman menyeluruh dan pastikan arsitektur memenuhi persyaratan keamanan, performa, dan ketahanan Anda.

Jika Anda menggunakan komputer virtual untuk menghosting solusi Anda, Anda tidak boleh mengekspos komputer virtual ke internet.

Langkah berikutnya

Tinjau skenario pengiriman konten global untuk memahami apakah itu berlaku untuk solusi Anda.

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk