Artikel ini menjelaskan pertimbangan untuk kluster Azure Kubernetes Service (AKS) yang menjalankan beban kerja sesuai dengan Standar Keamanan Data Industri Kartu Pembayaran (PCI-DSS 3.2.1).

Artikel ini adalah bagian dari beberapa seri. Baca pengantar.

Penting

Panduan dan penerapan yang menyertainya dibangun di atas arsitektur dasar AKS. Arsitektur tersebut didasarkan pada topologi hub dan spoke. Jaringan virtual hub berisi firewall untuk mengontrol lalu lintas egress, lalu lintas gateway dari jaringan lokal, dan jaringan ketiga untuk pemeliharaan. Jaringan virtual spoke berisi kluster AKS yang menyediakan lingkungan data pemegang kartu (CDE) dan menghosting beban kerja PCI DSS.

GitHub: Kluster Dasar Azure Kubernetes Service (AKS) untuk Beban Kerja yang Diatur menunjukkan lingkungan yang diatur. Implementasinya menggambarkan penggunaan jejak audit melalui berbagai fitur Azure Monitor. Ini memiliki contoh titik uji jaringan dalam kluster dan sumber daya yang berinteraksi dengan subnet kluster.

GitHub: Kluster Dasar Azure Kubernetes Service (AKS) untuk Beban Kerja yang Diatur menunjukkan lingkungan yang diatur. Implementasinya menggambarkan penggunaan jejak audit melalui berbagai fitur Azure Monitor. Ini memiliki contoh titik uji jaringan dalam kluster dan sumber daya yang berinteraksi dengan subnet kluster.

Pantau dan Uji Jaringan Secara Teratur

Persyaratan 10—Lacak dan pantau semua akses ke sumber daya jaringan dan data pemegang kartu

Dukungan fitur AKS

Azure menyediakan fitur Container Insights yang memantau kontainer, termasuk kluster AKS. Untuk informasi selengkapnya, lihat Gambaran umum container insight.

AKS menyediakan log audit di berbagai tingkat yang berguna untuk melindungi sistem dan data secara proaktif. Log aktivitas memberikan informasi tentang, operasi yang terkait dengan akun dan manajemen rahasia; manajemen pengaturan diagnostik; manajemen server; dan operasi akses sumber daya lainnya. Semua log dicatat dengan tanggal, waktu, identitas, dan informasi terperinci lainnya. Anda juga dapat mengakses semua catatan kronologis dari semua panggilan API yang dilakukan ke dalam kluster AKS. Log mencakup informasi tentang pemanggil, waktu ketika panggilan dilakukan, sumber tempat panggilan dimulai, dan sebagainya. Untuk informasi selengkapnya, lihat Mengaktifkan dan mengulas log sarana kontrol Kubernetes di Azure Kubernetes Service (AKS).

RBAC (kontrol akses berbasis peran) dapat digunakan untuk mengelola kebijakan akses sumber daya sebagai praktik standar di Azure.

Semua log harus disimpan di akun penyimpanan milik pelanggan atau Log Azure Monitor. Dengan begitu, Anda dapat dengan cepat menghasilkan wawasan dari sejumlah besar data. Semua log disimpan dengan setidaknya tiga salinan di suatu wilayah. Anda dapat memiliki lebih banyak salinan dengan mengaktifkan pencadangan atau replikasi lintas wilayah. Semua entri log hanya tersedia melalui saluran HTTP yang aman.

Kerangka kerja peringatan Azure memungkinkan Anda mengonfigurasi peringatan untuk mendeteksi akses yang mencurigakan. Anda dapat mengatur peringatan apa yang perlu diaktifkan dan peristiwanya. Pengguna juga dapat secara manual memeriksa log lengkap menggunakan Analitik Log dengan kemampuan pemfilteran berdasarkan jenis aktivitas, isi aktivitas, atau pemanggil aktivitas.

Tanggung jawab

| Persyaratan | Tanggung Jawab |

|---|---|

| Persyaratan 10.1 | Implementasikan jejak audit untuk menautkan semua akses ke komponen sistem ke setiap pengguna individu. |

| Persyaratan 10.2 | Implementasikan jejak audit otomatis untuk semua komponen sistem untuk merekonstruksi peristiwa berikut: |

| Persyaratan 10.3 | Catat setidaknya entri jejak audit berikut untuk semua komponen sistem untuk setiap peristiwa: |

| Persyaratan 10.4 | Dengan menggunakan teknologi sinkronisasi waktu, sinkronkan semua jam dan waktu sistem yang penting dan pastikan bahwa hal berikut ini diimplementasikan untuk memperoleh, mendistribusikan, dan menyimpan waktu. |

| Persyaratan 10.5 | Amankan jejak audit sehingga tidak dapat diubah. |

| Persyaratan 10.6 | Ulas log dan peristiwa keamanan untuk semua komponen sistem untuk mengidentifikasi anomali atau aktivitas yang mencurigakan. |

| Persyaratan 10.7 | Pertahankan riwayat jejak audit setidaknya selama satu tahun, dengan minimal tiga bulan segera tersedia untuk analisis (misalnya, online, diarsipkan, atau dapat dipulihkan dari cadangan). |

| Persyaratan 10.8 | Persyaratan tambahan hanya untuk penyedia layanan: Tanggapi kegagalan kontrol keamanan penting apa pun secara tepat waktu. Proses untuk menanggapi kegagalan dalam kontrol keamanan harus mencakup |

| Persyaratan 10.9 | Pastikan bahwa kebijakan keamanan dan prosedur operasional untuk memantau semua akses ke sumber daya jaringan dan data pemegang kartu didokumentasikan, digunakan, dan diketahui oleh semua pihak yang terpengaruh. |

Persyaratan 11—Uji sistem dan proses keamanan secara teratur

Dukungan fitur AKS

AKS terintegrasi dengan layanan pemantauan Azure:

Pertahanan Microsoft untuk Kontainer menyediakan banyak fitur pemindaian keamanan. Misalnya, Defender untuk Kontainer memindai gambar yang ditarik, didorong, dan diimpor ke registri kontainer dan memberikan rekomendasi. Untuk detailnya, lihat Penilaian kerentanan.

Azure Monitor dapat digunakan untuk mengatur peringatan berdasarkan jenis peristiwa untuk melindungi integritas dan keamanan sistem. Ketika ada kegagalan sistem yang diharapkan pada node AKS, AKS memulihkan sumber daya secara otomatis pada waktu yang tepat tanpa gangguan pada pemrosesan sistem.

Kluster AKS dilindungi oleh Azure Application Gateway dengan Web Application Firewall (WAF), dan dapat dikonfigurasi dalam mode deteksi untuk mencatat pemberitahuan dan ancaman. Mode yang lebih kuat adalah mode pencegahan, yang secara aktif memblokir intrusi dan serangan yang terdeteksi. Untuk detailnya, lihat Praktik terbaik untuk konektivitas dan keamanan jaringan di Azure Kubernetes Service (AKS).

Tanggung jawab

| Persyaratan | Tanggung Jawab |

|---|---|

| Persyaratan 11.1 | Implementasikan proses untuk menguji keberadaan titik akses nirkabel (802.11), dan mendeteksi serta mengidentifikasi semua titik akses nirkabel resmi dan tidak resmi setiap tiga bulan. |

| Persyaratan 11.2 | Jalankan pemindaian kerentanan jaringan internal dan eksternal setidaknya setiap tiga bulan dan setelah perubahan signifikan dalam jaringan (seperti penginstalan komponen sistem baru, perubahan topologi jaringan, modifikasi aturan firewall, peningkatan produk). |

| Persyaratan 11.3 | Implementasikan metodologi untuk uji penetrasi yang mencakup hal berikut: |

| Persyaratan 11.4 | Gunakan teknik deteksi intrusi dan/atau pencegahan intrusi untuk mendeteksi dan/atau mencegah penyusupan ke dalam jaringan. |

| Persyaratan 11.5 | Sebarkan mekanisme deteksi perubahan (misalnya, alat pemantauan integritas file) untuk memperingatkan personel terhadap modifikasi yang tidak sah (termasuk perubahan, penambahan, dan penghapusan) file sistem penting, file konfigurasi, atau file konten; dan konfigurasikan perangkat lunak untuk melakukan perbandingan file penting setidaknya setiap minggu. |

| Persyaratan 11.6 | Pastikan bahwa kebijakan keamanan dan prosedur operasional untuk pemantauan dan pengujian keamanan didokumentasikan, digunakan, dan diketahui oleh semua pihak yang terkena dampak. |

Persyaratan 10.1

Implementasikan jejak audit untuk menautkan semua akses ke komponen sistem ke setiap pengguna individu.

Tanggung jawab

Kami menyarankan agar Anda menggunakan operasi audit yang dilakukan pada setiap komponen menggunakan metode berikut:

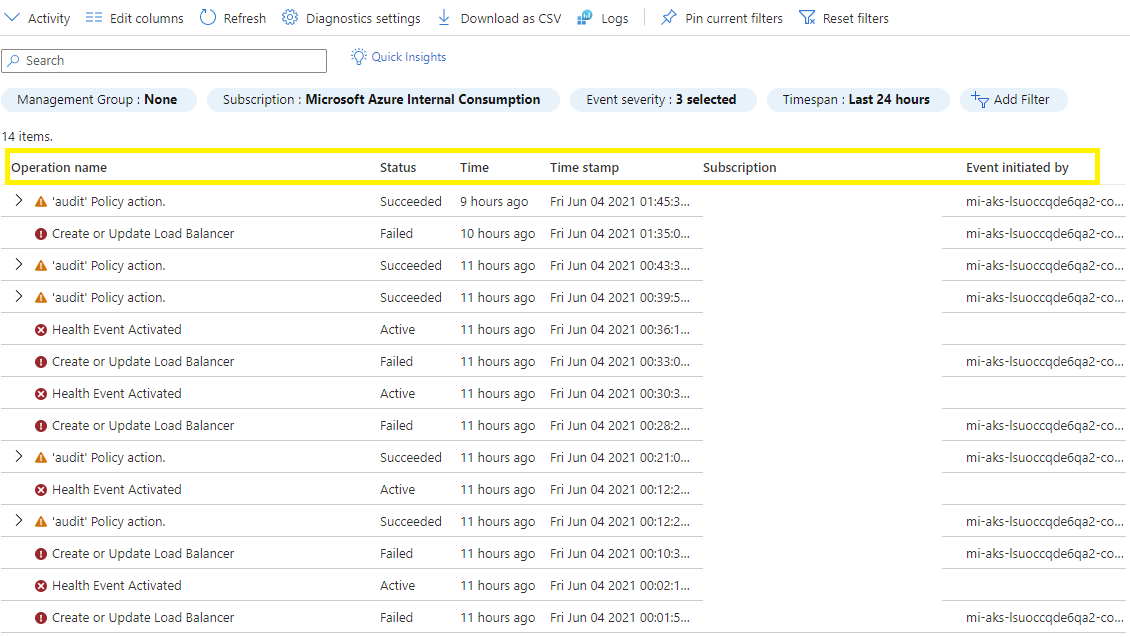

Log aktivitas Azure Monitor. Log aktivitas menyediakan informasi tentang jenis dan waktu operasi sumber daya Azure. Itu juga mencatat identitas yang memulai operasi. Ini diaktifkan secara default, dan informasi dikumpulkan segera setelah operasi sumber daya selesai. Jejak audit hanya-tulis dan tidak dapat dihapus.

Data disimpan selama 90 hari. Untuk opsi retensi yang lebih lama, pertimbangkan untuk mengirim entri log aktivitas ke Log Azure Monitor dan mengonfigurasi kebijakan penyimpanan dan arsip.

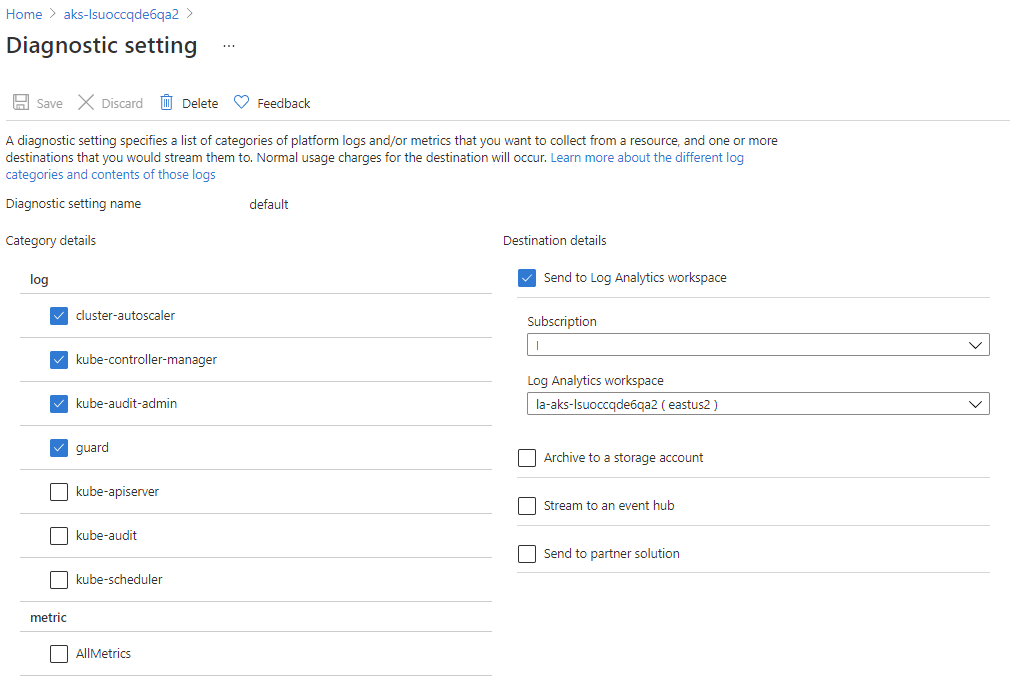

Pengaturan Diagnostik Azure. Memberikan informasi diagnostik dan audit sumber daya Azure dan platform tempat pengaturan diaplikasikan. Kami menyarankan agar Anda mengaktifkan pengaturan diagnostik untuk AKS dan komponen lain dalam sistem, seperti Azure Blob Storage dan Key Vault. Berdasarkan jenis sumber daya, Anda dapat memilih jenis log dan data metrik untuk dikirim ke tujuan. Tujuan diagnostik Anda harus memenuhi periode retensi yang diperlukan.

Pengaturan diagnostik untuk AKS. Dari kategori AKS yang disediakan, aktifkan log audit Kubernetes. Pengaturan diagnostik mencakup

kube-auditataukube-audit-admin, danguard.Aktifkan

kube-audit-adminuntuk melihat panggilan server API berbasis log yang mungkin mengubah status kluster Anda. Jika Anda memerlukan jejak audit dari semua interaksi server API (termasuk peristiwa yang tidak mengubah seperti permintaan baca), aktifkankube-auditsebagai gantinya. Peristiwa tersebut bisa produktif, menciptakan kebisingan, dan meningkatkan biaya konsumsi Anda. Log ini memiliki informasi tentang akses dan nama identitas yang digunakan untuk membuat permintaan.Aktifkan

guardlog untuk melacak audit ID Microsoft Entra dan kontrol akses berbasis peran (RBAC) Microsoft terkelola.

Selain log berbasis pengguna, pertimbangkan log dari sarana kontrol Kubernetes, termasuk

kube-apiserverdankube-controller-manager. Log ini biasanya tidak terkait dengan pengguna, tetapi dapat membantu menghubungkan perubahan sistem yang telah dilakukan pengguna.Untuk informasi selengkapnya, lihat Melihat log komponen sarana kontrol.

Implementasi referensi ini memungkinkan

cluster-autoscalerlog ,kube-controller-manager,kube-audit-admindanguardditeruskan ke ruang kerja Analitik Log. Periode retensi ruang kerja diatur ke 90 hari.

Diagnostik Azure Kubernetes Service (AKS) membantu mendeteksi dan memecahkan masalah dengan kluster, seperti kegagalan node. Ini juga termasuk data diagnostik khusus jaringan yang tidak dikenakan biaya tambahan. Data ini biasanya tidak terkait dengan pengguna, tetapi dapat membantu menghubungkan perubahan sistem yang telah dibuat pengguna. Untuk informasi, lihat Diagnostik Azure Kubernetes Service.

Mekanisme jejak audit sebelumnya harus diimplementasikan pada saat penyebaran sumber daya. Azure Policy juga harus aktif untuk memastikan bahwa konfigurasi ini tidak dinonaktifkan secara tidak sengaja atau jahat di CDE Anda.

Persyaratan 10.2

Implementasikan jejak audit otomatis untuk semua komponen sistem untuk merekonstruksi peristiwa berikut:

- 10.2.1 Semua akses pengguna individu ke data pemegang kartu

- 10.2.2 Semua tindakan yang diambil oleh individu mana pun dengan hak istimewa admin atau root

- 10.2.3 Akses ke semua jejak audit

- 10.2.4 Upaya akses logis yang tidak valid

- 10.2.5 Penggunaan dan perubahan pada mekanisme identifikasi dan autentikasi—termasuk tetapi tidak terbatas pada pembuatan akun baru dan peningkatan hak istimewa—dan semua perubahan, penambahan, atau penghapusan ke akun dengan hak akar atau administratif

- 10.2.6 Inisialisasi, penghentian, atau jeda log audit

- 10.2.7 Pembuatan dan penghapusan objek tingkat sistem

Tanggung jawab

AKS menyediakan log audit di berbagai tingkat, seperti dijelaskan dalam Persyaratan 10.1. Berikut adalah beberapa titik kunci:

- Secara default, log aktivitas memberikan informasi tentang operasi sumber daya Azure yang penting. Semua log termasuk status, waktu, dan identitas yang memulai operasi.

- Aktifkan pengaturan diagnostik untuk mengakses semua rekaman dari semua panggilan API yang dibuat ke dalam kluster AKS. Log memberikan rincian tentang pemohon, stempel waktu, sumber permintaan, dan konten permintaan. Simpan log di ruang kerja Analitik Log dengan periode retensi yang sesuai. Aktifkan pengelogan ruang kerja Analitik Log untuk memastikan bahwa bahkan akses ke jejak audit dicatat.

- Aktifkan pengumpulan syslog dengan Container Insights untuk menangkap keamanan sistem operasi tingkat simpul AKS dan log peristiwa kesehatan di ruang kerja Analitik Log Anda. Log ini juga harus diserap ke DALAM SIEM Anda.

- Sertakan OS dan pengelogan audit penggunaan untuk komputasi lain seperti agen build dan jump box. Nonaktifkan akses ke sistem secara langsung sebagai root. Verifikasi bahwa semua tindakan sedang dilakukan di bawah identitas tertentu.

- Catat upaya akses yang tidak berhasil. Ini termasuk permintaan akses ke komponen seperti Azure Storage, Azure Key Vault, server API AKS, dan akses RDP/SSH apa pun di sistem lain.

- Manfaatkan fitur, yang ditawarkan oleh agen keamanan pihak ketiga, untuk membantu menganalisis pola pengguna di dalam kluster AKS Anda. Fitur-fitur ini mungkin berguna untuk data audit akses pengguna.

Persyaratan 10.3

Catat setidaknya entri jejak audit berikut untuk semua komponen sistem untuk setiap peristiwa:

- 10.3.1 Identifikasi pengguna

- 10.3.2 Jenis peristiwa

- 10.3.3 Tanggal dan waktu

- 10.3.4 Indikasi kesuksesan atau kegagalan

- 10.3.5 Asal peristiwa

- 10.3.6 Identitas atau nama data, komponen sistem, atau sumber daya yang terpengaruh.

Tanggung jawab

Seperti yang dijelaskan dalam Persyaratan 10.2, Anda bisa mendapatkan log audit dari kluster dengan mengaktifkan pengaturan diagnostik untuk AKS. Log berisi informasi mendetail tentang peristiwa dapatkan, daftar, buat, perbarui, hapus, patch, dan post. Log berisi informasi dalam daftar di bawah Persyaratan. Simpan log di akun penyimpanan sehingga Anda dapat mengkueri informasinya.

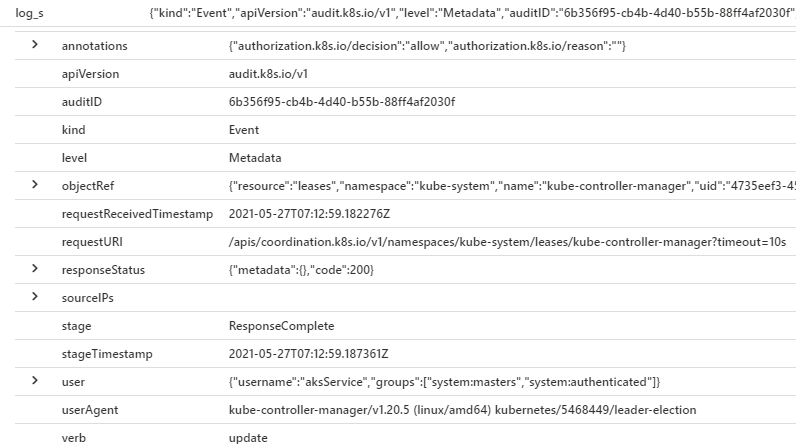

Misalnya, Anda ingin melihat set informasi sebelumnya untuk peristiwa kube-audit-admin dengan menjalankan kueri ini:

AzureDiagnostics

| where Category == 'kube-audit-admin'

| project TimeGenerated, ResourceId, log_s, pod_s

| top 200 by TimeGenerated desc

Tataan hasil menunjukkan informasi sebagai bagian dari bidang log_s.

| Informasi yang diperlukan | Skema |

|---|---|

| Identifikasi pengguna | SourceIP |

| Jenis peristiwa | kata kerja |

| Tanggal dan waktu | requestReceivedTimestamp |

| Indikasi kesuksesan atau kegagalan | responseStatus |

| Asal peristiwa | pengguna |

| Identitas atau nama data, komponen sistem, atau sumber daya yang terpengaruh | objectRef |

Untuk informasi tentang log master, lihat Melihat log komponen sarana kontrol.

Persyaratan 10.4

Gunakan teknologi sinkronisasi waktu untuk menyinkronkan semua jam dan waktu sistem penting, dan verifikasi bahwa berikut ini diterapkan untuk memperoleh, mendistribusikan, dan menyimpan waktu.

- 10.4.1 Sistem penting memiliki waktu yang benar dan konsisten.

- 10.4.2 Data waktu dilindungi.

- 10.4.3 Pengaturan waktu diterima dari sumber waktu yang diterima industri.

Catatan: Salah satu contoh teknologi sinkronisasi waktu adalah Network Time Protocol (NTP).

Tanggung jawab

AKS menggunakan NTP dari host Azure yang mendasar dan tidak memerlukan jatah lalu lintas jaringan keluar untuk mendukung NTP. VM lain yang Anda tambahkan ke CDE Anda mungkin menggunakan server NTP eksternal seperti ntp.ubuntu.org (dan kumpulannya) sebagai sumber sinkronisasi waktunya. Komputasi tambahan yang Anda bawa ke CDE Anda harus secara eksplisit menggunakan sumber NTP pilihan Anda dan harus didokumentasikan.

Persyaratan 10.5

Batasi tampilan jejak audit hanya untuk orang dengan kebutuhan terkait pekerjaan.

- 10.5.1 Membatasi tampilan jejak audit kepada orang-orang dengan kebutuhan terkait pekerjaan.

- 10.5.2 Melindungi file jejak audit dari modifikasi yang tidak sah.

- 10.5.3 Segera buat cadangan file jejak audit ke server log terpusat atau media yang sulit diubah.

- 10.5.4 Tulis log untuk teknologi eksternal ke server log internal atau perangkat media yang aman dan terpusat.

- 10.5.5 Gunakan perangkat lunak pemantauan integritas file atau deteksi perubahan pada log untuk memastikan bahwa data log yang ada tidak dapat diubah tanpa menghasilkan peringatan (walaupun data baru yang ditambahkan harusnya tidak menyebabkan peringatan).

Tanggung jawab

Memiliki beberapa sinkronisasi pengelogan menambah overhead untuk mengamankan, mengulas, menganalisis, dan mengkueri data jejak audit. Rencanakan topologi jejak audit Anda untuk menyeimbangkan timbal balik antara isolasi jejak audit lengkap dan masalah manajemen.

Jika memungkinkan, integrasikan log. Keuntungannya adalah kemampuan untuk mengulas, menganalisis, dan mengkueri data secara efisien. Azure menyediakan beberapa opsi teknologi. Anda dapat menggunakan wawasan kontainer Azure Monitor untuk menulis log ke ruang kerja Analitik Log. Pilihan lain adalah mengintegrasikan data ke dalam informasi keamanan dan solusi manajemen acara (SIEM), seperti Microsoft Sentinel. Pilihan pihak ketiga populer lainnya adalah Splunk, QRadar, dan ArcSight. Microsoft Defender untuk Cloud dan Azure Monitor mendukung semua solusi tersebut. Solusi tersebut hanya sink data hanya-menambahkan untuk memastikan jejak tidak dapat diubah.

Defender untuk Cloud dapat mengekspor hasil pada interval yang dikonfigurasi. Untuk informasi selengkapnya, lihat Ekspor berkelanjutan.

Semua log disimpan dengan setidaknya tiga salinan di satu wilayah. Sebagai strategi pencadangan, Anda dapat memiliki lebih banyak salinan dengan mengaktifkan pencadangan atau replikasi lintas wilayah. Semua entri log hanya tersedia melalui saluran HTTP/S yang aman.

Log Analytics dan Microsoft Sentinel mendukung berbagai kontrol akses berbasis peran untuk mengelola akses jejak audit. Pastikan peran dipetakan ke peran dan tanggung jawab organisasi.

Pastikan ruang kerja Analitik Log Anda mendukung kebutuhan dan kepatuhan operasi. Pertimbangkan ruang kerja terdedikasi untuk kluster dalam cakupan Anda, yang diteruskan ke solusi SIEM Anda.

Sebagian besar pengelogan di AKS akan berasal dari stdout/stderr dan akan dikumpulkan oleh wawasan Azure Monitor Container. Jika Anda memiliki log lain yang dibuat secara manual, pertimbangkan untuk memancarkan data dengan cara yang dikirim ke aliran penerusan tepercaya dan tidak tunduk pada perubahan.

Persyaratan 10.6

Ulas log dan peristiwa keamanan untuk semua komponen sistem untuk mengidentifikasi anomali atau aktivitas yang mencurigakan.

- 10.6.1 Tinjau hal berikut setidaknya setiap hari:

- Semua peristiwa keamanan

- Log dari semua komponen sistem yang menyimpan, memproses, atau mengirimkan PJK dan/atau SAD

- Log dari semua komponen sistem penting

- Log semua server dan komponen sistem yang menjalankan fungsi keamanan (misalnya, firewall, sistem deteksi intrusi/sistem pencegahan intrusi (IDS/IPS), server autentikasi, server pengalihan e-niaga, dll.)."

- 10.6.2 Ulas log dari semua komponen sistem lainnya secara berkala berdasarkan kebijakan organisasi dan strategi manajemen risiko, seperti ditentukan oleh penilaian risiko tahunan organisasi.

- 10.6.3 Tindak lanjut pengecualian dan anomali yang diidentifikasi selama proses pengulasan.

Tanggung jawab

Layanan pemantauan Azure, Azure Monitor, dan Microsoft Defender untuk Cloud, dapat menghasilkan pemberitahuan atau peringatan saat mendeteksi aktivitas anomali. Lansiran tersebut mencakup informasi konteks seperti tingkat keparahan, status, dan waktu aktivitas.

Ketika peringatan dihasilkan, buat strategi remediasi dan ulas kemajuan. Salah satu caranya adalah dengan melacak skor keamanan di Microsoft Defender untuk Cloud dan membandingkannya dengan hasil historis.

Pusatkan data dalam satu tampilan dengan menggunakan solusi SIEM, seperti Microsoft Sentinel. Mengintegrasikan data dapat memberikan konteks peringatan yang kaya.

Atau, periksa log lengkap secara manual di penyimpanan Anda. Misalnya, di Log Azure Monitor, Anda dapat menggunakan kemampuan pemfilteran berdasarkan jenis aktivitas, konten aktivitas, atau pemanggil aktivitas.

Mintalah kebijakan organisasi untuk meninjau peringatan dan peristiwa secara reguler, dan merencanakan inisiatif dengan tujuan peningkatan yang spesifik. Gunakan kueri tersimpan khusus di Analitik Log untuk mendokumentasikan kueri log yang dimaksud dan untuk mempermudah pengambilan kueri. Ini memastikan tim tahu apa yang penting untuk ditinjau karena berkaitan dengan 10.6, dan bahwa semua upaya manual yang terlibat dalam proses ini mengikuti alur kerja yang konsisten.

Persyaratan 10.7

Pertahankan riwayat jejak audit setidaknya selama satu tahun, dengan minimal tiga bulan segera tersedia untuk analisis (misalnya, online, diarsipkan, atau dapat dipulihkan dari cadangan).

Tanggung jawab

Log tidak tersedia tanpa batas waktu. Pastikan bahwa log aktivitas Azure dan pengaturan diagnostik dipertahankan dan dapat dikueri. Tentukan periode retensi tiga bulan saat Anda mengaktifkan pengaturan diagnostik untuk sumber daya Anda. Log Azure Monitor mendukung pengarsipan jangka panjang, sehingga dapat digunakan untuk audit atau analisis offline. Implementasikan solusi pengarsipan jangka panjang Anda untuk menyelaraskan dengan prinsip tulis sekali, baca banyak.

Persyaratan 10.8

10.8.1 Persyaratan tambahan hanya untuk penyedia layanan: Tanggapi kegagalan kontrol keamanan penting apa pun secara tepat waktu. Proses untuk menanggapi kegagalan dalam kontrol keamanan harus mencakup:

Memulihkan fungsi keamanan

Mengidentifikasi dan mendokumentasikan durasi (tanggal dan waktu mulai sampai berakhir) dari kegagalan keamanan

Mengidentifikasi dan mendokumentasikan penyebab kegagalan, termasuk akar penyebab, dan mendokumentasikan perbaikan yang diperlukan untuk mengatasi akar penyebab

Mengidentifikasi dan mengatasi masalah keamanan yang muncul selama kegagalan

Melakukan penilaian risiko untuk menentukan apakah tindakan lebih lanjut diperlukan sebagai akibat dari kegagalan keamanan

Implementasikan kontrol untuk mencegah penyebab kegagalan terulang kembali -Melanjutkan pemantauan kontrol keamanan"

Tanggung jawab

Ketika praktis, miliki peringatan yang mengindikasikan adanya kontrol keamanan penting. Jika tidak, pastikan bahwa proses audit Anda dapat mendeteksi kurangnya kontrol keamanan yang diharapkan secara tepat waktu. Pertimbangkan kontrol seperti agen keamanan yang berjalan di kluster AKS dan kontrol akses (IAM dan jaringan) pada sumber daya Azure. Sertakan pengaturan untuk memeriksa apakah kluster AKS adalah kluster privat, untuk titik paparan jaringan melalui aturan Network Security Group (NSG), atau periksa IP publik yang tidak terduga. Sertakan juga perubahan tak terduga dalam DNS, perutean jaringan, firewall, dan ID Microsoft Entra.

Persyaratan 10.9

Pastikan bahwa kebijakan keamanan dan prosedur operasional untuk memantau semua akses ke sumber daya jaringan dan data pemegang kartu didokumentasikan, digunakan, dan diketahui oleh semua pihak yang terpengaruh.

Tanggung jawab

Sangat penting bagi Anda untuk memiliki dokumentasi menyeluruh tentang proses dan kebijakan. Pertahankan dokumentasi tentang kebijakan yang diberlakukan. Sebagai bagian dari upaya pemantauan Anda, orang-orang harus dilatih dalam mengaktifkan dan melihat log audit serta mengidentifikasi dan meremediasi risiko umum. Ini penting bagi orang-orang yang merupakan bagian dari proses persetujuan dari perspektif kebijakan.

Persyaratan 11.1

Implementasikan proses untuk menguji keberadaan titik akses nirkabel (802.11), dan mendeteksi serta mengidentifikasi semua titik akses nirkabel resmi dan tidak resmi setiap tiga bulan.

Jaringan eksternal berada di luar cakupan dokumentasi ini dan harus dievaluasi secara terpisah.

Tanggung jawab

Arsitektur ini dan implementasinya tidak dirancang untuk mendukung transaksi jaringan-ke-cloud lokal atau perusahaan melalui koneksi nirkabel. Untuk pertimbangan, lihat panduan dalam standar resmi PCI-DSS 3.2.1.

Persyaratan 11.2

Jalankan pemindaian kerentanan jaringan internal dan eksternal setidaknya triwulanan dan setelah perubahan jaringan yang signifikan, seperti:

- Penginstalan komponen sistem baru

- Perubahan topologi jaringan

- Modifikasi aturan firewall

- Peningkatan produk

Untuk informasi selengkapnya, lihat Vendor Pemindaian yang Disetujui Standar Keamanan Data Industri Kartu Pembayaran (PCI).

Tanggung jawab

Miliki proses yang memeriksa perubahan dalam kluster AKS, konfigurasi jaringan, registri kontainer, dan komponen arsitektur lainnya.

Jika ada perubahan dalam jaringan, proses harus mengevaluasi apakah pemindaian diperlukan. Misalnya, apakah kluster sekarang terpapar ke internet publik? Apakah aturan firewall baru terlalu permisif? Di dalam kluster, apakah ada celah keamanan dalam alur antar pod?

Miliki definisi yang jelas dan disepakati tentang perubahan signifikan sehubungan dengan infrastruktur Anda. Beberapa contohnya adalah:

- Konfigurasi aturan NSG atau Azure Firewall

- Peering jaringan virtual

- Pengaturan DNS

- Konfigurasi Azure Private Link

- Komponen jaringan lainnya

BERLAKU UNTUK 11.2.1

Pemindaian triwulanan untuk kerentanan harus dijalankan oleh personel yang terampil dengan pemahaman mendalam tentang jaringan Azure dan konsep jaringan Kubernetes. Petakan hasilnya ke Persyaratan 6.1 dengan tingkat keparahan dan selesaikan item prioritas tinggi. Jika ada perubahan yang signifikan, jalankan pemindaian sebelum pemindaian triwulanan yang dijadwalkan. Ini membantu Anda mendeteksi kerentanan baru sehingga Anda dapat secara proaktif memperbaiki masalah.

Pemindaian ini juga harus menyertakan jaringan dalam kluster (pod-to-pod).

BERLAKU UNTUK 11.2.2 Pilih Vendor Pemindaian yang Disetujui (ASV) yang memiliki pengalaman luas dengan jaringan Azure dan Kubernetes. Ini memberikan kedalaman dan kekhususan dalam remediasi yang disarankan.

Persyaratan 11.3

Implementasikan metodologi untuk uji penetrasi yang mencakup hal berikut:

- Didasarkan pada pendekatan uji penetrasi yang diterima industri (misalnya, NIST SP800-115)

- Termasuk cakupan untuk seluruh perimeter CDE dan sistem penting

- Termasuk pengujian dari dalam dan luar jaringan

- Termasuk pengujian untuk memvalidasi kontrol segmentasi dan pengurangan cakupan

- Mendefinisikan uji penetrasi lapisan aplikasi untuk memasukkan, minimal, kerentanan yang tercantum dalam Persyaratan 6.5

- Menentukan pengujian penetrasi lapisan jaringan untuk menyertakan komponen yang mendukung fungsi jaringan dan sistem operasi

- Termasuk ulasan dan pertimbangan ancaman dan kerentanan yang dialami dalam 12 bulan terakhir

- Menentukan retensi hasil uji penetrasi dan hasil kegiatan remediasi.

Tanggung jawab

Lakukan uji penetrasi untuk menemukan celah keamanan dengan mengumpulkan informasi, menganalisis kerentanan, dan melaporkan. Kami merekomendasikan Anda mengikuti panduan industri yang disediakan di Penetration Testing Execution Standard (PTES) untuk mengatasi skenario umum dan aktivitas yang diperlukan untuk menetapkan garis besar.

Praktisi uji penetrasi harus memiliki pemahaman yang mendalam tentang jaringan lokal dan Azure untuk memastikan bahwa pengujian segmentasi tahunan tercakup secara luas. Perluas metodologi pengujian ke jaringan dalam kluster. Orang ini membutuhkan pengalaman yang kuat dengan konsep jaringan Kubernetes.

Pengujian harus mencakup aplikasi dan lapisan data yang berjalan di CDE.

Dalam latihan uji penetrasi, praktisi mungkin memerlukan akses ke data sensitif untuk seluruh organisasi. Ikuti aturan keterlibatan untuk memastikan bahwa akses dan niat tidak disalahgunakan. Untuk panduan tentang perencanaan dan pelaksanaan serangan simulasi, lihat Aturan Keterlibatan Pengujian Penetrasi.

Persyaratan 11.4

Gunakan teknik deteksi intrusi dan/atau pencegahan intrusi untuk mendeteksi dan/atau mencegah penyusupan ke dalam jaringan. Pantau semua lalu lintas di sekeliling lingkungan data pemegang kartu dan di titik-titik penting di lingkungan data pemegang kartu. Memperingatkan personel untuk dicurigai berkompromi.

Tanggung jawab

Lindungi kluster AKS dengan memeriksa lalu lintas masuk menggunakan firewall aplikasi web (WAF). Dalam arsitektur ini, Azure Application Gateway dengan WAF terintegrasi mencegah intrusi. Gunakan mode cegah untuk secara aktif memblokir intrusi dan serangan yang terdeteksi. Jangan hanya menggunakan mode deteksi. Untuk informasi selengkapnya, lihat Praktik terbaik untuk konektivitas dan keamanan jaringan di Azure Kubernetes Service (AKS).

Opsi alternatif adalah menggunakan kemampuan deteksi intrusi dan/atau pencegahan intrusi di Azure Firewall Premium. Untuk informasi lebih lanjut, lihat IDPS.

Opsi lain adalah mengaktifkan Azure Monitor Network Insights, yang menyediakan akses ke kemampuan pemantauan jaringan seperti Pemantau Koneksi, pengelogan alur untuk kelompok keamanan jaringan (NSG), dan Analitik Lalu Lintas.

Aktifkan paket Microsoft Defender saat mereka diaplikasikan untuk berbagai komponen CDE. Misalnya, jika Azure SQL digunakan untuk menyimpan CHD, Microsoft Defender untuk SQL akan memastikan bahwa intrusi lapisan data terdeteksi.

Juga, deteksi anomali dalam pola lalu lintas dengan menghubungkan log aliran NSG ke dalam solusi SIEM terpusat, seperti Microsoft Sentinel. Dalam implementasi referensi ini, log berada dalam mode hanya-menambahkan, yang meminimalkan pelacakan perubahan pada log audit. Namun, semua log yang dikirim ke sink eksternal untuk penyimpanan jangka panjang tidak boleh dimodifikasi. Mereka harus mengikuti pendekatan tulis-sekali/baca-banyak. Pastikan solusi pemantauan integritas file (FIM) mencakup entitas eksternal tersebut untuk mendeteksi perubahan.

Persyaratan 11.5

Sebarkan solusi pelacakan perubahan (misalnya, solusi pemantauan integritas file) untuk memperingatkan personel terhadap modifikasi file sistem penting, file konfigurasi, atau file konten yang tidak sah. Konfigurasikan produk untuk melakukan perbandingan file penting setidaknya setiap minggu.

Tanggung jawab

Di kluster Anda, jalankan solusi pemantauan integritas file (FIM) bersama dengan agen keamanan sadar Kubernetes untuk mendeteksi akses tingkat file dan sistem yang dapat mengakibatkan perubahan tingkat node. Saat memilih solusi FIM, pahami dengan jelas fitur dan kedalaman deteksinya. Mempertimbangkan perangkat lunak yang dikembangkan oleh vendor terkemuka.

Penting

Implementasi referensi menyediakan penyebaran DaemonSet tempat penampung untuk menjalankan agen antimalware solusi FIM. Agen akan berjalan pada setiap node VM di kluster. Tempatkan perangkat lunak antimalware pilihan Anda dalam penyebaran ini.

Periksa semua pengaturan default alat FIM untuk memastikan bahwa nilai mendeteksi skenario yang ingin Anda bahas, dan sesuaikan pengaturan tersebut dengan tepat.

Aktifkan solusi untuk mengirim log ke pemantauan atau solusi SIEM Anda sehingga mereka dapat menghasilkan peringatan. Waspadai perubahan skema log, atau Anda mungkin melewatkan peringatan penting.

Komputasi lain di CDE harus mengaktifkan pelacakan perubahan.

Persyaratan 11.6

Pastikan bahwa kebijakan keamanan dan prosedur operasional untuk pemantauan dan pengujian keamanan didokumentasikan, digunakan, dan diketahui oleh semua pihak yang terkena dampak.

Tanggung jawab

Sangat penting bagi Anda untuk memiliki dokumentasi menyeluruh tentang proses dan kebijakan. Pertahankan dokumentasi tentang kebijakan yang diberlakukan. Sebagai bagian dari upaya pengujian Anda, sertakan irama ulasan dan kriteria ulasan. Pastikan tim memahami aspek uji penetrasi. Memiliki rencana remediasi yang terdokumentasi untuk mengurangi risiko yang ditemukan.

Ini penting bagi orang-orang yang merupakan bagian dari proses persetujuan dari perspektif kebijakan.

Langkah berikutnya

Pertahankan kebijakan yang membahas keamanan informasi untuk semua personel.