Membuat profil kustom di Azure Automanage untuk VM

Azure Automanage for Virtual Machines menyertakan profil praktik terbaik default yang tidak dapat diedit. Namun, jika Anda membutuhkan lebih banyak fleksibilitas, Anda dapat memilih rangkaian layanan dan pengaturan dengan membuat profil khusus.

Automanage mendukung pengalih layanan ON dan OFF. Saat ini juga mendukung penyesuaian pengaturan pada Azure Backup dan Microsoft Antimalware. Anda juga dapat menentukan ruang kerja analitik log yang ada. Selain itu, hanya untuk komputer Windows, Anda dapat memodifikasi mode audit untuk garis besar keamanan Azure di Konfigurasi Tamu.

Automanage memungkinkan Anda menandai sumber daya berikut di profil kustom:

- Grup Sumber Daya

- Akun Otomasi

- Ruang Kerja Analitik Log

- Vault Pemulihan

Lihat templat ARM untuk mengubah pengaturan ini.

Membuat profil kustom di portal Azure

Masuk ke Azure

Masuk ke portal Azure.

Membuat profil kustom

Pada bilah pencarian, cari dan pilih Automanage – Praktik terbaik mesin Azure.

Pilih Profil Konfigurasi dalam daftar isi.

Pilih tombol Buat untuk membuat profil kustom Anda

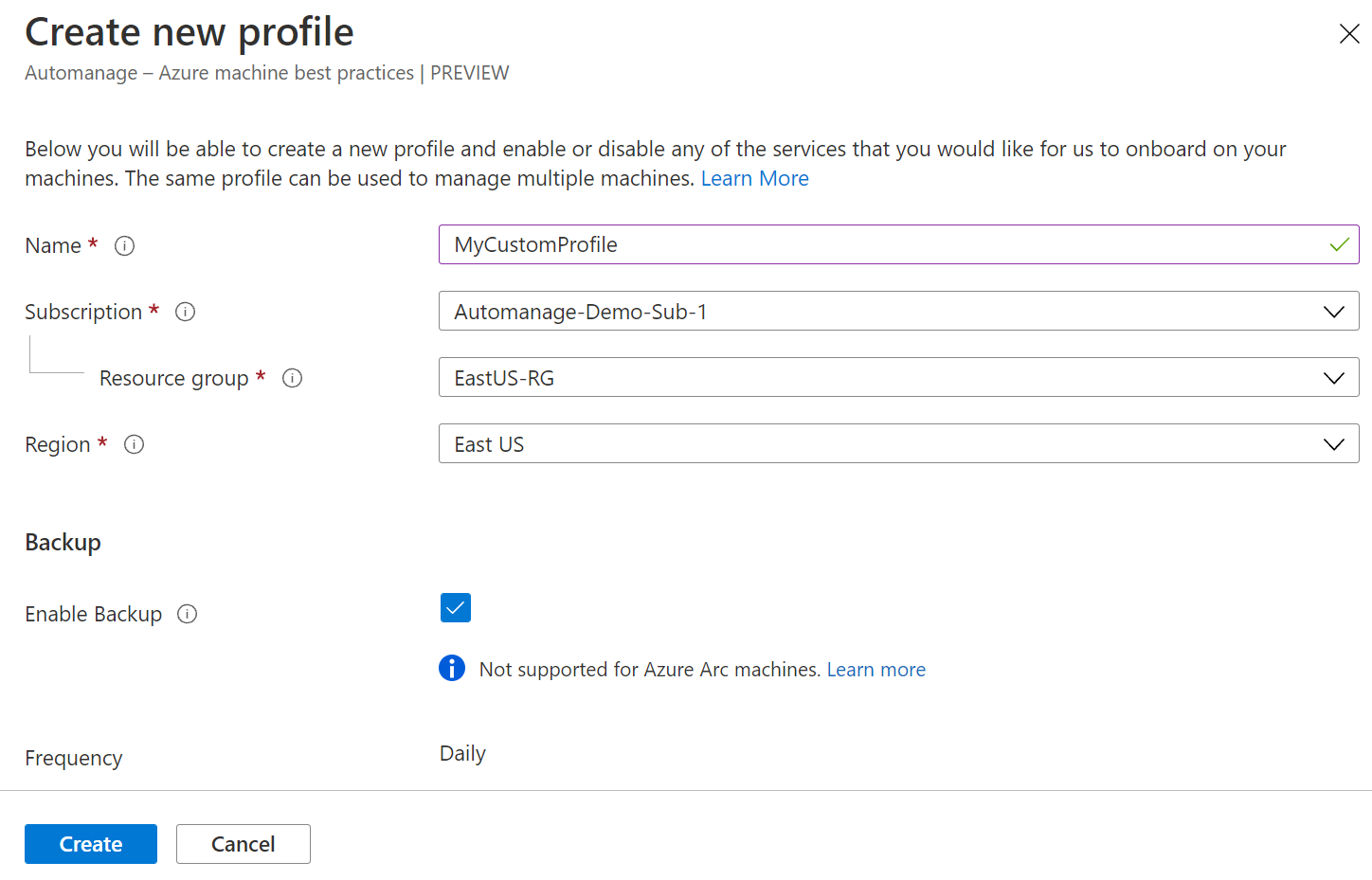

Pada bilah Buat profil baru, isi detailnya:

- Nama Profil

- Langganan

- Grup Sumber Daya

- Wilayah

Sesuaikan profil dengan layanan dan pengaturan yang diinginkan dan pilih Buat.

Membuat profil kustom menggunakan Templat Azure Resource Manager

Templat ARM berikut membuat profil kustom Automanage. Detail tentang templat ARM dan langkah-langkah tentang cara menyebarkan terletak di bagian penyebaran templat ARM.

Catatan

Jika Anda ingin menggunakan ruang kerja analitik log tertentu, tentukan ID ruang kerja seperti ini: "/subscriptions/subscriptionId/resourceGroups/resourceGroupName/providers/Microsoft.OperationalInsights/workspaces/workspaceName"

{

"$schema": "http://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json",

"contentVersion": "1.0.0.0",

"parameters": {

"customProfileName": {

"type": "string"

},

"location": {

"type": "string"

},

"azureSecurityBaselineAssignmentType": {

"type": "string",

"allowedValues": [

"ApplyAndAutoCorrect",

"ApplyAndMonitor",

"Audit"

]

},

"logAnalyticsWorkspace": {

"type": "String"

},

"LogAnalyticsBehavior": {

"defaultValue": false,

"type": "Bool"

}

},

"resources": [

{

"type": "Microsoft.Automanage/configurationProfiles",

"apiVersion": "2022-05-04",

"name": "[parameters('customProfileName')]",

"location": "[parameters('location')]",

"properties": {

"configuration": {

"Antimalware/Enable": true,

"Antimalware/EnableRealTimeProtection": true,

"Antimalware/RunScheduledScan": true,

"Antimalware/ScanType": "Quick",

"Antimalware/ScanDay": "7",

"Antimalware/ScanTimeInMinutes": "120",

"AzureSecurityBaseline/Enable": true,

"AzureSecurityBaseline/AssignmentType": "[parameters('azureSecurityBaselineAssignmentType')]",

"Backup/Enable": true,

"Backup/PolicyName": "dailyBackupPolicy",

"Backup/TimeZone": "UTC",

"Backup/InstantRpRetentionRangeInDays": "2",

"Backup/SchedulePolicy/ScheduleRunFrequency": "Daily",

"Backup/SchedulePolicy/ScheduleRunTimes": [

"2017-01-26T00:00:00Z"

],

"Backup/SchedulePolicy/SchedulePolicyType": "SimpleSchedulePolicy",

"Backup/RetentionPolicy/RetentionPolicyType": "LongTermRetentionPolicy",

"Backup/RetentionPolicy/DailySchedule/RetentionTimes": [

"2017-01-26T00:00:00Z"

],

"Backup/RetentionPolicy/DailySchedule/RetentionDuration/Count": "180",

"Backup/RetentionPolicy/DailySchedule/RetentionDuration/DurationType": "Days",

"BootDiagnostics/Enable": true,

"ChangeTrackingAndInventory/Enable": true,

"DefenderForCloud/Enable": true,

"LogAnalytics/Enable": true,

"LogAnalytics/Reprovision": "[parameters('LogAnalyticsBehavior')]",

"LogAnalytics/Workspace": "[parameters('logAnalyticsWorkspace')]",

"UpdateManagement/Enable": true,

"VMInsights/Enable": true,

"WindowsAdminCenter/Enable": true,

"Tags/ResourceGroup": {

"foo": "rg"

},

"Tags/AzureAutomation": {

"foo": "automationAccount"

},

"Tags/LogAnalyticsWorkspace": {

"foo": "workspace"

},

"Tags/RecoveryVault": {

"foo": "recoveryVault"

}

}

}

}

]

}

Penyebaran templat ARM

Templat ARM ini membuat profil konfigurasi kustom yang dapat Anda tetapkan ke komputer yang Anda tentukan.

Nilainya customProfileName adalah nama profil konfigurasi kustom yang ingin Anda buat.

Nilainya location adalah wilayah tempat Anda ingin menyimpan profil konfigurasi kustom ini. Perhatikan, Anda dapat menetapkan profil ini ke komputer apa pun yang didukung di wilayah mana pun.

azureSecurityBaselineAssignmentType adalah mode audit yang dapat Anda pilih untuk garis besar keamanan server Azure. Pilihan Anda adalah

- ApplyAndAutoCorrect : Pengaturan ini menerapkan garis besar keamanan Azure melalui ekstensi Konfigurasi Tamu, dan jika ada pengaturan dalam drifts garis besar, kami akan memulihkan pengaturan secara otomatis sehingga tetap sesuai.

- ApplyAndMonitor : Pengaturan ini menerapkan garis besar keamanan Azure melalui tingkatAndMonitor Tamu saat Anda pertama kali menetapkan profil ini ke setiap komputer. Setelah diterapkan, layanan Konfigurasi Tamu akan memantau garis besar server dan melaporkan penyimpangan apa pun dari status yang diinginkan. Namun, ini tidak akan diremadiasi secara otomatis.

- Audit : Pengaturan ini menginstal garis besar keamanan Azure menggunakan ekstensi Konfigurasi Tamu. Anda dapat melihat di mana komputer Anda tidak mematuhi garis besar, tetapi ketidakpatuhan tidak secara otomatis diperbaiki.

Anda juga dapat menentukan ruang kerja analitik log yang ada dengan menambahkan pengaturan ini ke bagian konfigurasi properti di bawah ini:

- "LogAnalytics/Workspace": "/subscriptions/subscriptionId/resourceGroups/resourceGroupName/providers/Microsoft.OperationalInsights/workspaces/workspaceName"

- "LogAnalytics/Reprovision": false Tentukan ruang kerja Anda yang ada di

LogAnalytics/Workspacebaris. AturLogAnalytics/Reprovisionpengaturan ke true jika Anda ingin ruang kerja analitik log ini digunakan dalam semua kasus. Komputer apa pun dengan profil kustom ini kemudian menggunakan ruang kerja ini, bahkan sudah tersambung ke komputer. Secara default,LogAnalytics/Reprovisiondiatur ke false. Jika komputer Anda sudah tersambung ke ruang kerja, ruang kerja tersebut masih digunakan. Jika tidak tersambung ke ruang kerja, maka ruang kerja yang ditentukanLogAnalytics\Workspaceakan digunakan.

Selain itu, Anda dapat menambahkan tag ke sumber daya yang ditentukan dalam profil kustom seperti di bawah ini:

"Tags/ResourceGroup": {

"foo": "rg"

},

"Tags/ResourceGroup/Behavior": "Preserve",

"Tags/AzureAutomation": {

"foo": "automationAccount"

},

"Tags/AzureAutomation/Behavior": "Replace",

"Tags/LogAnalyticsWorkspace": {

"foo": "workspace"

},

"Tags/LogAnalyticsWorkspace/Behavior": "Replace",

"Tags/RecoveryVault": {

"foo": "recoveryVault"

},

"Tags/RecoveryVault/Behavior": "Preserve"

Tags/Behavior dapat diatur baik ke Pertahankan atau Ganti. Jika sumber daya yang Anda beri tag sudah memiliki kunci tag yang sama di pasangan kunci/nilai, Anda dapat mengganti kunci tersebut dengan nilai yang ditentukan di profil konfigurasi dengan menggunakan perilaku Ganti . Secara default, perilaku diatur ke Pertahankan, yang berarti bahwa kunci tag yang sudah terkait dengan sumber daya tersebut dipertahankan dan tidak ditimpa oleh pasangan kunci/nilai yang ditentukan dalam profil konfigurasi.

Ikuti langkah-langkah ini untuk menyebarkan templat ARM:

- Simpan templat ARM ini sebagai

azuredeploy.json - Jalankan penyebaran templat ARM ini dengan

az deployment group create --resource-group myResourceGroup --template-file azuredeploy.json - Berikan nilai untuk customProfileName, lokasi, dan azureSecurityBaselineAssignmentType saat diminta

- Anda siap untuk menyebarkan

Seperti halnya templat ARM apa pun, dimungkinkan untuk memperhitungkan parameter ke dalam file terpisah azuredeploy.parameters.json dan menggunakannya sebagai argumen saat menyebarkan.

Langkah berikutnya

Dapatkan jawaban dari pertanyaan yang paling sering diajukan di FAQ kami.