Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Penting

Akun Run As Azure Automation, termasuk akun Classic Run As, telah dihentikan pada 30 September 2023 dan diganti dengan Layanan Managed Identities. Anda tidak akan lagi dapat membuat atau memperbarui Jalankan sebagai akun melalui portal Azure.

Untuk informasi selengkapnya tentang irama migrasi dan garis waktu dukungan untuk pembuatan akun Run As dan perpanjangan sertifikat, lihat pertanyaan yang sering diajukan.

Akun Run As di Azure Automation menyediakan otentikasi untuk mengelola sumber daya yang disebarkan melalui model Azure Resource Manager atau model penyebaran klasik. Setiap kali akun Jalankan Sebagai dibuat, aplikasi Microsoft Entra terdaftar, dan sertifikat swatanda dibuat. Sertifikat tersebut hanya berlaku untuk satu bulan. Memperbarui sertifikat setiap bulan sebelum kedaluwarsa membuat akun Automation tetap berfungsi tetapi menambahkan overhead.

Anda dapat mengonfigurasi Akun Automation untuk menggunakan identitas terkelola, yang merupakan opsi default saat Anda membuat akun Automation. Dengan fitur ini, akun Automation dapat mengautentikasi ke sumber daya Azure tanpa perlu bertukar kredensial apa pun. Identitas terkelola menghapus overhead perpanjangan sertifikat atau mengelola perwakilan layanan.

Identitas terkelola dapat ditetapkan sistem atau ditetapkan pengguna. Saat akun Automation baru dibuat, identitas terkelola yang ditetapkan sistem diaktifkan.

Prasyarat

Sebelum Anda bermigrasi dari akun Run As atau akun Run As Klasik ke identitas terkelola:

Buat identitas terkelola yang ditetapkan sistem atau ditetapkan pengguna, atau buat kedua jenis tersebut. Untuk mempelajari selengkapnya tentang perbedaan antara kedua jenis tersebut, lihat Jenis identitas terkelola.

Catatan

- Identitas yang ditetapkan pengguna hanya didukung untuk pekerjaan cloud. Tidak mungkin dapat menggunakan identitas yang dikelola pengguna akun Automation pada pekerja runbook hibrid. Untuk menggunakan pekerjaan hibrid, Anda harus membuat identitas yang ditetapkan sistem.

- Ada dua cara untuk menggunakan identitas terkelola dalam skrip pekerja runbook hibrid: baik identitas terkelola yang ditetapkan sistem untuk akun Automation atau identitas terkelola komputer virtual (VM) untuk Azure VM yang berjalan sebagai pekerja runbook hibrid.

- Identitas terkelola yang ditetapkan pengguna VM dan identitas terkelola yang ditetapkan sistem VM tidak akan berfungsi di akun Automation yang dikonfigurasi dengan identitas terkelola akun Automation. Saat mengaktifkan identitas terkelola akun Automation, Anda hanya dapat menggunakan identitas terkelola yang ditetapkan sistem akun Automation dan bukan identitas terkelola VM. Untuk informasi selengkapnya, silakan lihat Menggunakan autentikasi runbook dengan identitas terkelola.

Tetapkan peran yang sama ke identitas terkelola untuk mengakses sumber daya Azure yang cocok dengan akun Run As. Gunakan skrip ini untuk mengaktifkan Identitas yang Ditugaskan Sistem di akun Automasi dan menetapkan sekumpulan izin yang sama dengan yang ada di akun Azure Automation Run As ke Identitas yang Ditugaskan Sistem dari akun Automasi.

Misalnya, jika akun Automation hanya diperlukan untuk memulai atau menghentikan VM Azure, maka izin yang ditetapkan ke akun Jalankan Sebagai hanya perlu untuk memulai atau menghentikan VM tersebut. Demikian juga, tetapkan izin hanya-baca jika runbook melakukan pembacaan dari Azure Blob Storage. Untuk mengetahui informasi selengkapnya, lihat panduan keamanan Azure Automation.

Jika Anda menggunakan akun Jalankan Sebagai Klasik, pastikan Anda telah memigrasikan sumber daya yang disebarkan melalui model penyebaran klasik ke Azure Resource Manager.

Gunakan skrip ini untuk mengetahui akun Automation mana yang menggunakan akun Run As. Jika akun Azure Automation Anda berisi akun Run As, akun tersebut memiliki peran kontributor bawaan yang ditetapkan secara default. Anda dapat menggunakan skrip untuk memeriksa akun Azure Automation Run As dan menentukan apakah penetapan peran mereka adalah yang default atau apakah telah diubah ke definisi peran yang berbeda.

Gunakan skrip ini untuk mengetahui apakah semua runbook di akun Automation Anda menggunakan Run As account.

Migrasi dari akun Automation Run As ke identitas terkelola

Untuk bermigrasi dari akun Automation Run As atau akun Run As Klasik ke identitas yang dikelola untuk otentikasi runbook Anda, ikuti langkah-langkah berikut:

Ubah kode runbook untuk menggunakan identitas terkelola.

Kami menyarankan agar Anda menguji identitas terkelola untuk memverifikasi apakah runbook berfungsi sesuai harapan Anda, dengan cara membuat salinan dari runbook produksi Anda. Perbarui kode runbook pengujian Anda untuk mengautentikasi dengan menggunakan identitas terkelola. Metode ini memastikan bahwa Anda tidak mengungguli

AzureRunAsConnectiondalam runbook produksi Anda dan mengganggu instans Automation yang ada. Setelah yakin kode runbook berjalan seperti yang diharapkan melalui identitas terkelola, perbarui runbook produksi Anda untuk menggunakan identitas terkelola.Untuk dukungan identitas terkelola, gunakan cmdlet

Connect-AzAccount. Untuk mempelajari selengkapnya tentang cmdlet ini, lihat Connect-AzAccount di referensi PowerShell.- Jika Anda menggunakan

Azmodul, perbarui ke versi terbaru dengan mengikuti langkah-langkah dalam artikel Memperbarui modul Azure PowerShell. - Jika Anda menggunakan modul AzureRM, perbarui

AzureRM.Profileke versi terbaru dan ganti dengan menggunakan cmdletAdd-AzureRMAccountdenganConnect-AzureRMAccount –Identity.

Untuk memahami perubahan pada kode runbook yang diperlukan sebelum Anda dapat menggunakan identitas terkelola, gunakan skrip sampel.

- Jika Anda menggunakan

Ketika Anda sudah yakin bahwa runbook berjalan dengan sukses menggunakan identitas terkelola, Anda dapat dengan aman menghapus akun Run As tersebut jika tidak ada runbook lain yang menggunakannya.

Skrip contoh

Contoh skrip runbook berikut mengambil sumber daya pada Resource Manager dengan menggunakan akun Run As (service principal) dan identitas terkelola. Anda akan melihat perbedaan kode runbook pada bagian awal, di mana kode tersebut mengautentikasi terhadap sumber daya.

- Identitas terkelola yang ditetapkan sistem

- Identitas terkelola yang ditetapkan pengguna

- Akun Jalankan Sebagai

Catatan

Aktifkan izin RBAC yang sesuai untuk identitas sistem akun Automation ini. Jika tidak, runbook mungkin gagal.

try

{

"Logging in to Azure..."

Connect-AzAccount -Identity

}

catch {

Write-Error -Message $_.Exception

throw $_.Exception

}

#Get all Resource Manager resources from all resource groups

$ResourceGroups = Get-AzResourceGroup

foreach ($ResourceGroup in $ResourceGroups)

{

Write-Output ("Showing resources in resource group " + $ResourceGroup.ResourceGroupName)

$Resources = Get-AzResource -ResourceGroupName $ResourceGroup.ResourceGroupName

foreach ($Resource in $Resources)

{

Write-Output ($Resource.Name + " of type " + $Resource.ResourceType)

}

Write-Output ("")

}

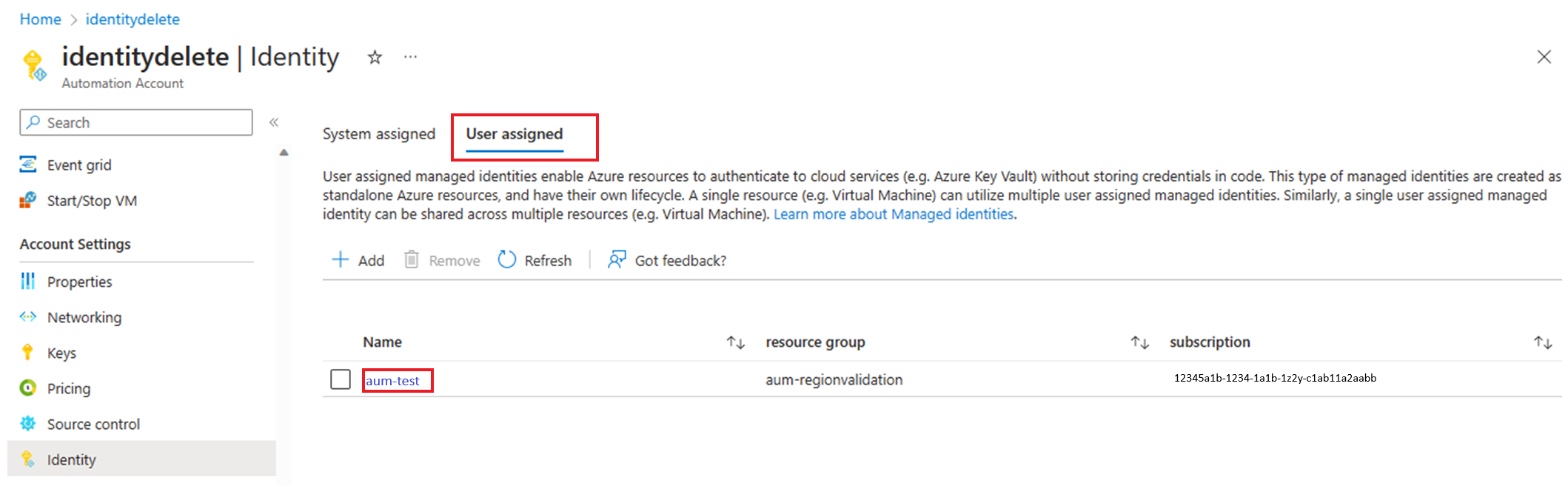

Lihat ID klien dari identitas pengguna yang ditetapkan

Di akun Automation Anda, di bawah Pengaturan Akun, pilih Identitas.

Di tab Identitas Tertugaskan Pengguna, pilih identitas yang ditetapkan pengguna.

Buka Ringkasan>Esensial, untuk melihat ID Klien.

Runbook grafik

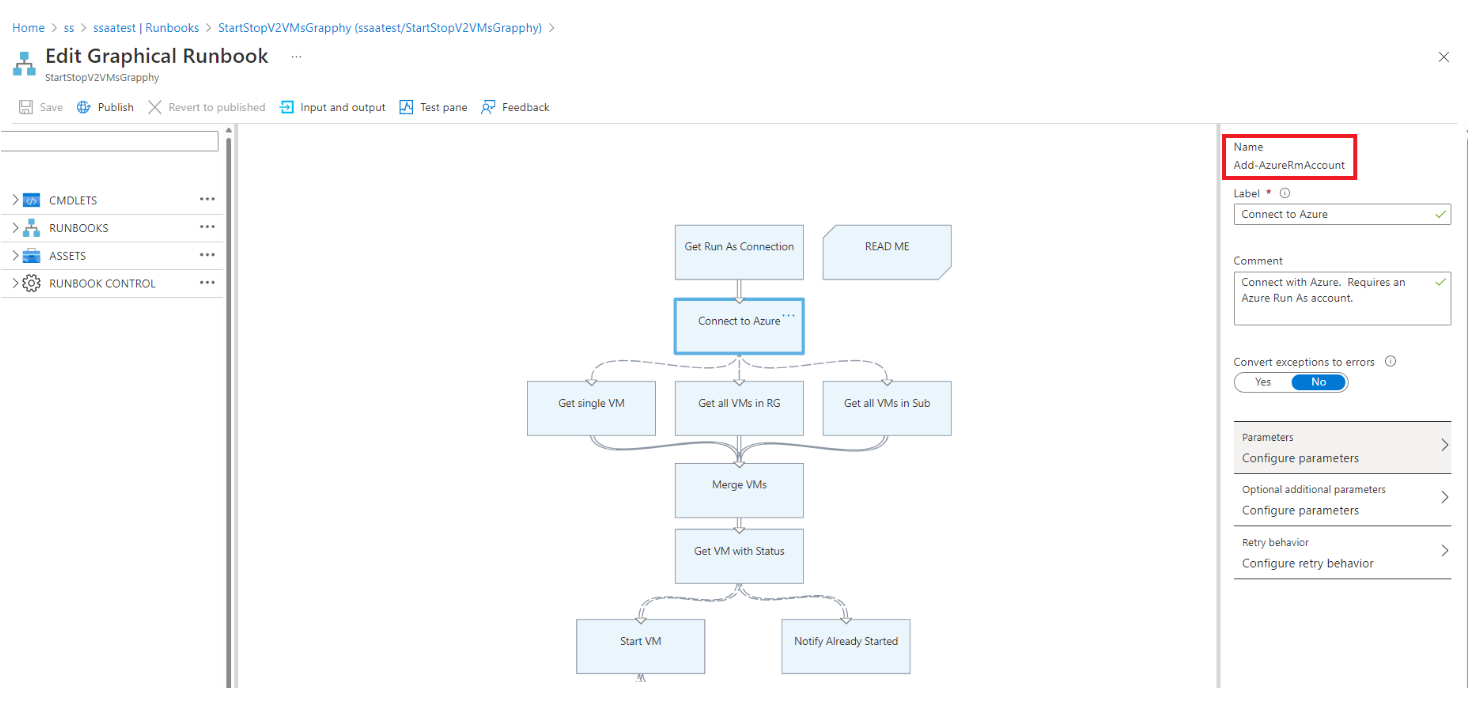

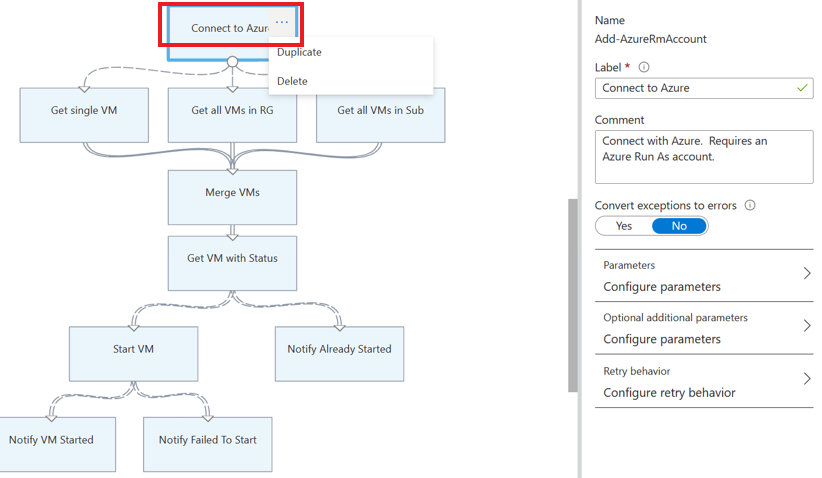

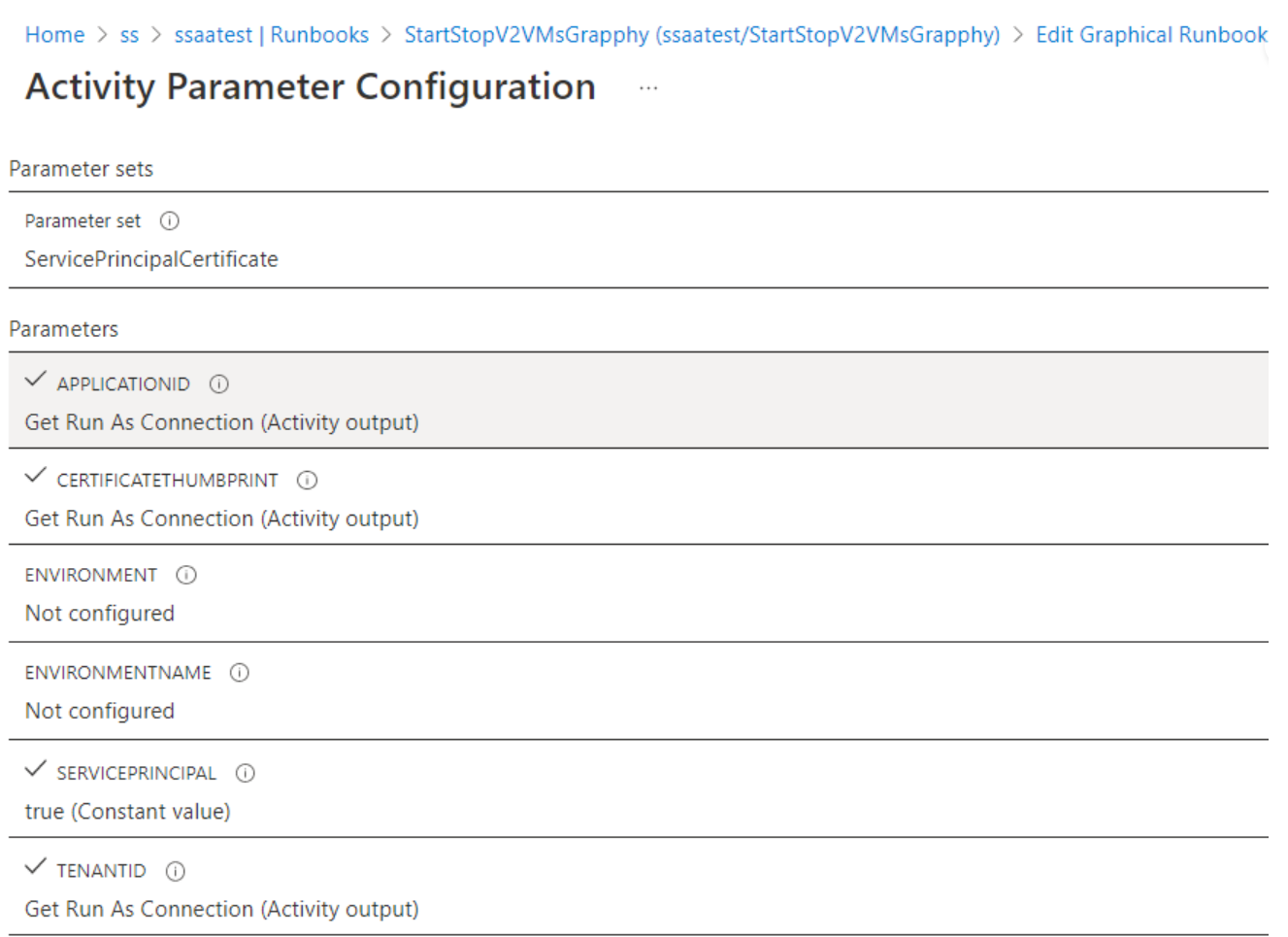

Periksa apakah akun Run As digunakan dalam runbook grafis

Periksa setiap aktivitas dalam runbook untuk melihat apakah menggunakan akun Run As saat memanggil cmdlet atau alias masuk apa pun, seperti

Add-AzRmAccount/Connect-AzRmAccount/Add-AzAccount/Connect-AzAccount.Periksa parameter yang digunakan cmdlet.

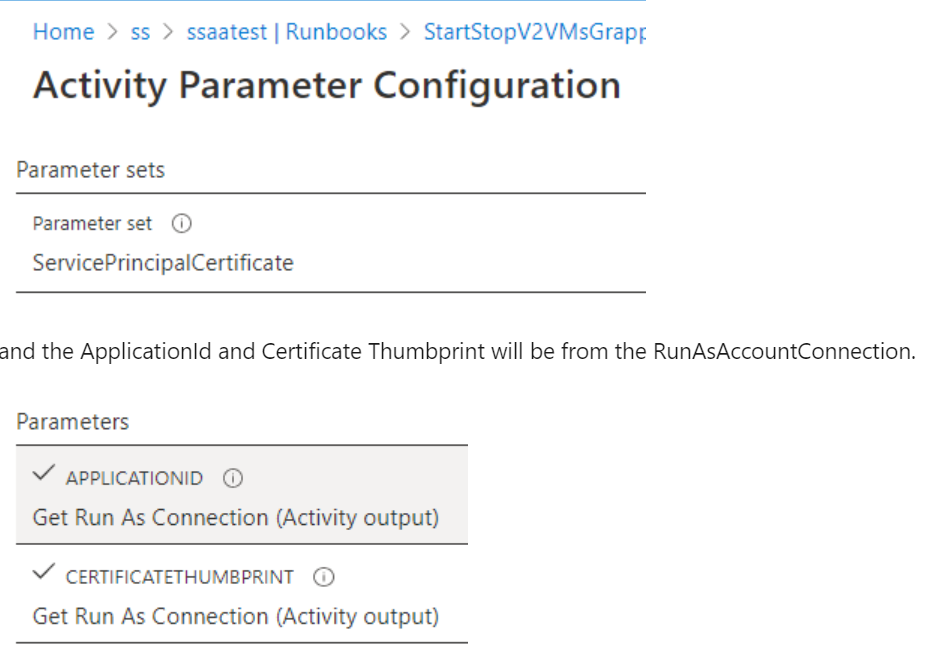

Untuk digunakan dengan akun Run As, cmdlet menggunakan parameter

ServicePrincipalCertificateyang diatur keApplicationId.CertificateThumbprintakan berasal dariRunAsAccountConnection.

Mengedit runbook dalam bentuk grafis untuk menggunakan identitas terkelola

Anda harus menguji identitas terkelola untuk memverifikasi bahwa runbook grafis berfungsi seperti yang diharapkan. Buat salinan runbook produksi Anda dengan menggunakan identitas terkelola, lalu perbarui kode runbook grafikal pengujian Anda untuk mengautentikasi dengan menggunakan identitas terkelola. Anda dapat menambahkan fungsionalitas ini ke runbook grafis dengan menambahkan Connect-AzAccount cmdlet.

Langkah-langkah berikut menyertakan contoh untuk menunjukkan bagaimana runbook grafis yang menggunakan akun Run As dapat memanfaatkan identitas terkelola:

Masuk ke portal Azure.

Buka akun Automation, lalu pilih Proses Automation>Runbooks.

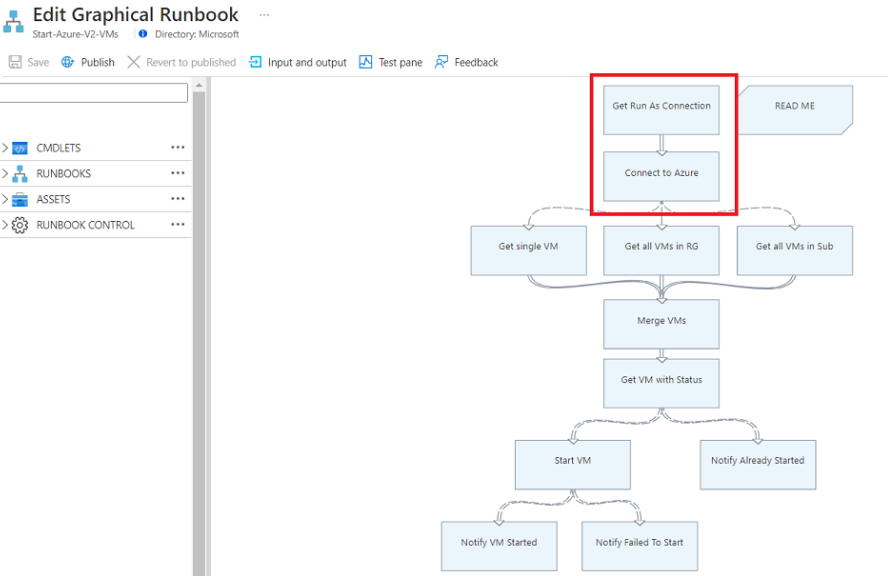

Pilih runbook. Misalnya, pilih Mulai Azure V2 VM runbook dari daftar, lalu pilih Edit atau buka Telusuri Galeri dan pilih Mulai Azure V2 VM.

Ganti koneksi Jalankan sebagai yang menggunakan

AzureRunAsConnectiondan aset koneksi yang secara internal menggunakan cmdlet PowerShellGet-AutomationConnectiondengan cmdletConnect-AzAccount.Pilih Hapus untuk menghapus

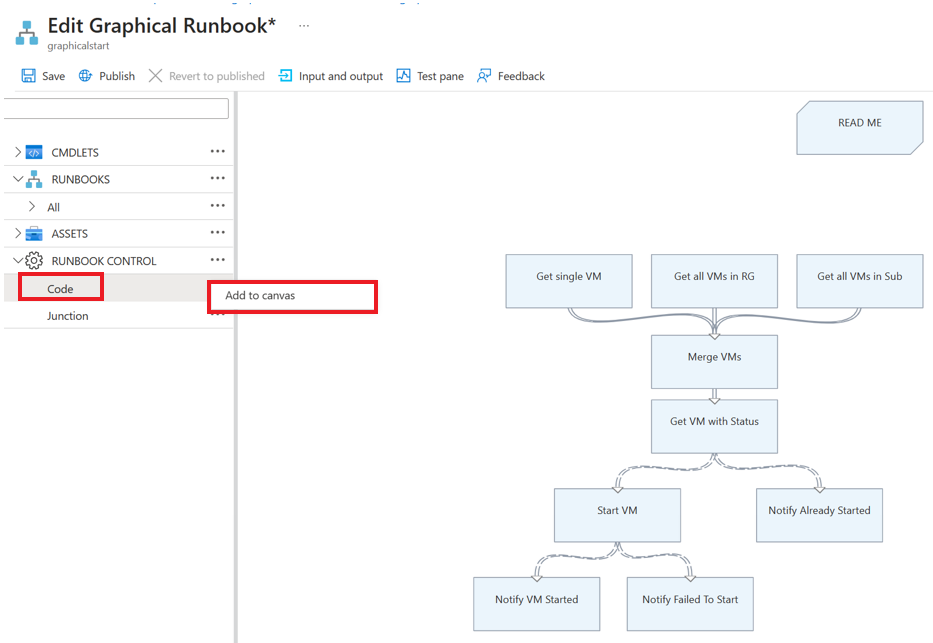

Get Run As Connectionaktivitas danConnect to Azure.Di panel kiri, di bawah RUNBOOK CONTROL, pilih Kode lalu pilih Tambahkan ke kanvas.

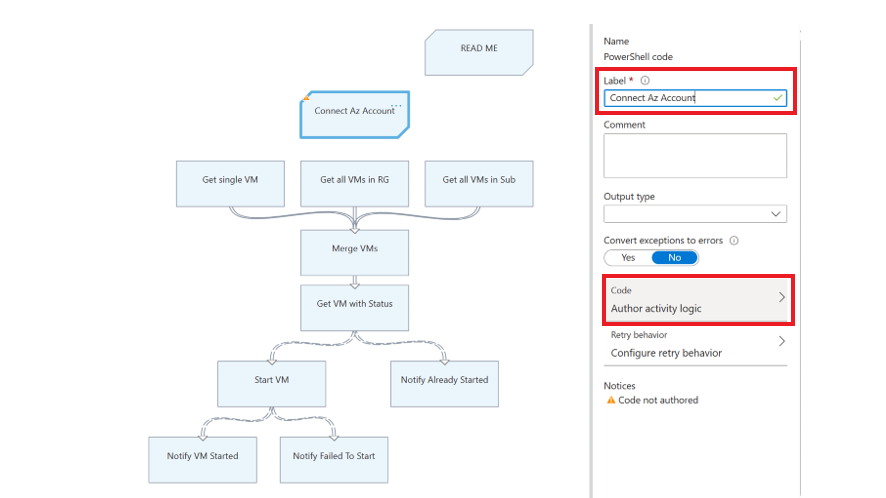

Edit aktivitas kode, tetapkan nama label yang sesuai, dan pilih Logika aktivitas penulis.

Di halaman Editor Kode, masukkan kode PowerShell berikut dan pilih OK.

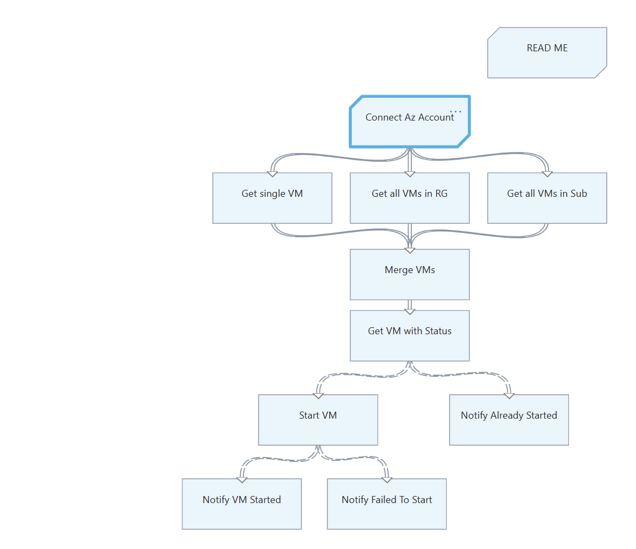

try { Write-Output ("Logging in to Azure...") Connect-AzAccount -Identity } catch { Write-Error -Message $_.Exception throw $_.Exception }Sambungkan aktivitas baru ke aktivitas yang tersambung oleh Sambungkan ke Azure sebelumnya dan simpan runbook.

Misalnya, dalam runbook Mulai Azure V2 VM di galeri runbook, Anda harus mengganti aktivitas Get Run As Connection dan Connect to Azure dengan aktivitas kode yang menggunakan cmdlet Connect-AzAccount seperti yang telah dijelaskan di atas.

Untuk informasi selengkapnya, lihat contoh nama runbook AzureAutomationTutorialWithIdentityGraphical yang dibuat dengan akun Automation.

Catatan

Modul AzureRM PowerShell dihentikan pada 29 Februari 2024. Jika Anda menggunakan modul AzureRM PowerShell di runbook Grafis, Anda harus meningkatkannya untuk menggunakan modul Az PowerShell. Pelajari selengkapnya.

Langkah berikutnya

Tinjau pertanyaan yang sering diajukan untuk migrasi ke identitas terkelola

Jika runbook Anda tidak selesai dengan sukses, tinjau Pemecahan masalah terkait identitas terkelola pada Azure Automation.

Untuk mempelajari selengkapnya tentang identitas terkelola yang ditetapkan sistem, lihat Menggunakan identitas terkelola yang ditetapkan sistem untuk akun Azure Automation.

Untuk mempelajari selengkapnya tentang identitas terkelola yang ditetapkan pengguna, lihat Menggunakan identitas terkelola yang ditetapkan pengguna untuk akun Azure Automation.

Untuk informasi tentang keamanan akun Azure Automation, lihat Gambaran umum autentikasi akun Azure Automation.