Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Alih-alih mengonfigurasi Azure App Configuration secara manual, Anda dapat memperlakukan konfigurasi Anda sebagai artefak yang dapat disebarkan. App Configuration mendukung metode berikut untuk membaca dan mengelola konfigurasi Anda selama penyebaran:

Saat Anda menggunakan proses penyebaran otomatis untuk mengelola konfigurasi Anda, perwakilan layanan yang melakukan penyebaran memerlukan peran dan izin tertentu untuk mengakses sumber daya dan data App Configuration. Artikel ini membahas peran dan izin yang diperlukan. Ini juga menunjukkan kepada Anda cara mengonfigurasi penyebaran saat Anda menggunakan jaringan privat untuk mengakses App Configuration.

Mengelola sumber daya App Configuration dalam penyebaran

Anda harus memiliki izin Azure Resource Manager untuk mengelola sumber daya App Configuration.

Otorisasi Azure Resource Manager

Peran kontrol akses berbasis peran Azure tertentu (Azure RBAC) memberikan izin yang Anda butuhkan untuk mengelola sumber daya App Configuration. Secara khusus, peran yang memungkinkan tindakan berikut memberikan izin ini:

Microsoft.AppConfiguration/configurationStores/writeMicrosoft.AppConfiguration/configurationStores/*

Peran bawaan yang memungkinkan tindakan ini mencakup peran berikut:

- Owner

- Contributor

Untuk informasi selengkapnya tentang Azure RBAC dan ID Microsoft Entra, lihat Mengakses Azure App Configuration menggunakan ID Microsoft Entra.

Mengelola data App Configuration dalam penyebaran

Anda dapat mengelola data App Configuration, seperti nilai kunci dan rekam jepret, dalam penyebaran. Saat Anda mengelola data App Configuration sebagai artefak yang dapat disebarkan, kami sarankan Anda mengatur mode autentikasi Azure Resource Manager penyimpanan konfigurasi Anda ke Pass-through. Dalam mode autentikasi ini:

- Akses data memerlukan kombinasi bidang data dan peran manajemen Azure Resource Manager.

- Akses data dapat dikaitkan dengan pemanggil penyebaran untuk tujuan audit.

Penting

Versi API sarana kontrol App Configuration atau yang 2023-08-01-preview lebih baru diperlukan untuk mengonfigurasi mode autentikasi Azure Resource Manager dengan menggunakan templat ARM, Bicep, atau REST API. Untuk contoh REST API, lihat repositori GitHub azure-rest-api-specs .

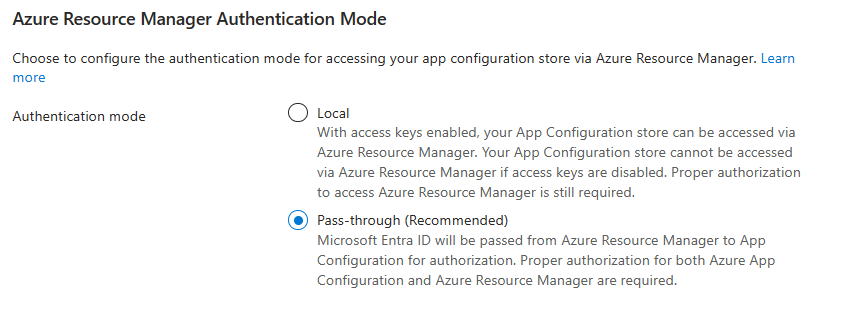

Mode autentikasi Azure Resource Manager

Untuk menggunakan portal Microsoft Azure untuk mengonfigurasi mode autentikasi Azure Resource Manager dari sumber daya App Configuration, lakukan langkah-langkah berikut:

Masuk ke portal Microsoft Azure, dan buka sumber daya App Configuration Anda.

Pilih Pengaturan>Pengaturan Akses.

Pada halaman Pengaturan akses , buka bagian Mode Autentikasi Azure Resource Manager . Di samping Mode autentikasi, pilih mode autentikasi. Pass-through adalah mode yang direkomendasikan.

Nota

Mode autentikasi lokal disediakan untuk kompatibilitas mundur. Ada beberapa batasan untuk mode ini:

- Audit yang tepat untuk mengakses data dalam penyebaran tidak didukung.

- Akses data bernilai kunci di dalam templat ARM, Bicep, dan Terraform dinonaktifkan jika autentikasi kunci akses dinonaktifkan.

- Izin sarana data App Configuration tidak diperlukan untuk mengakses data.

Otorisasi App Configuration

Saat mode autentikasi Azure Resource Manager dari sumber daya App Configuration Anda adalah Pass-through, Anda harus memiliki izin sarana data App Configuration untuk membaca dan mengelola data App Configuration dalam penyebaran. Sumber daya juga dapat memiliki persyaratan izin manajemen garis besar lainnya.

Izin sarana data App Configuration mencakup tindakan berikut:

Microsoft.AppConfiguration/configurationStores/*/readMicrosoft.AppConfiguration/configurationStores/*/write

Peran bawaan yang memungkinkan tindakan sarana data mencakup peran berikut:

-

Pemilik Data App Configuration: Memungkinkan

Microsoft.AppConfiguration/configurationStores/*/readdanMicrosoft.AppConfiguration/configurationStores/*/writebertindak, antara lain -

Pembaca Data App Configuration: Memungkinkan

Microsoft.AppConfiguration/configurationStores/*/readtindakan

Untuk informasi selengkapnya tentang Azure RBAC dan ID Microsoft Entra, lihat Mengakses Azure App Configuration menggunakan ID Microsoft Entra.

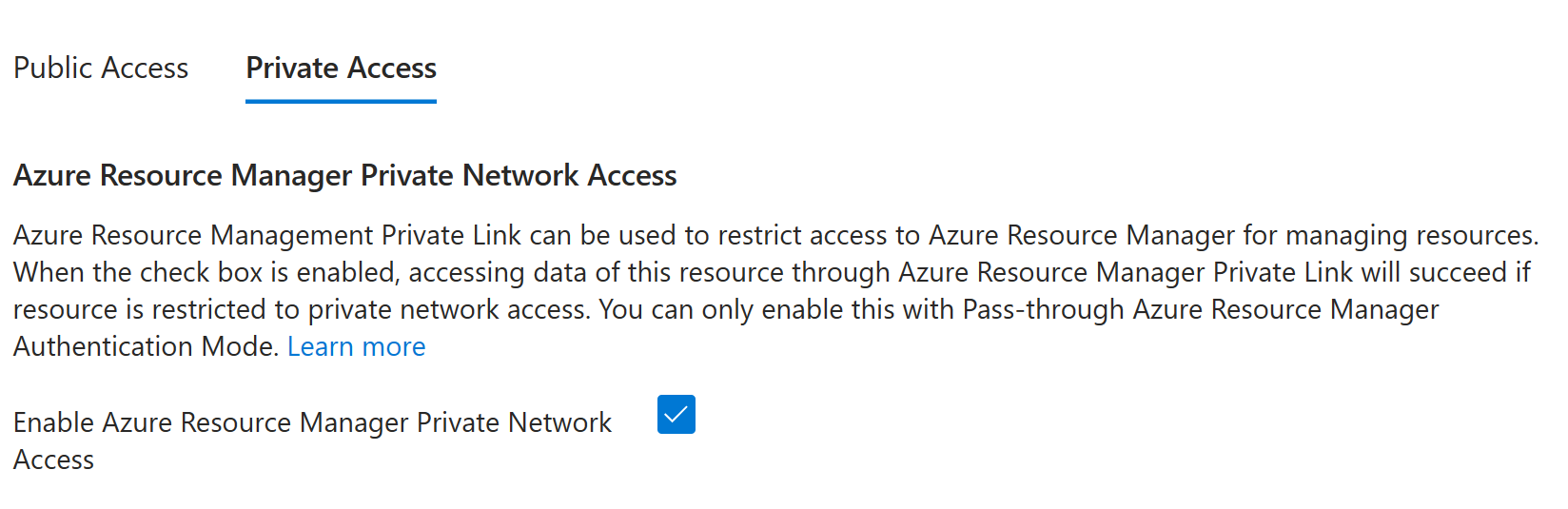

Akses jaringan privat

Saat Anda membatasi sumber daya App Configuration ke akses jaringan privat, penyebaran yang mengakses data App Configuration melalui jaringan publik diblokir. Agar penyebaran berhasil saat akses ke sumber daya App Configuration dibatasi untuk jaringan privat, Anda harus mengambil tindakan berikut:

- Siapkan tautan privat Azure Resource Management.

- Di sumber daya App Configuration Anda, atur mode autentikasi Azure Resource Manager ke Pass-through.

- Di sumber daya App Configuration Anda, aktifkan akses jaringan privat Azure Resource Manager.

- Jalankan penyebaran yang mengakses data App Configuration melalui tautan privat Azure Resource Manager yang dikonfigurasi.

Ketika semua kriteria ini terpenuhi, penyebaran dapat berhasil mengakses data App Configuration.

Untuk menggunakan portal Microsoft Azure guna mengaktifkan akses jaringan privat Azure Resource Manager untuk sumber daya App Configuration, lakukan langkah-langkah berikut:

Masuk ke portal Microsoft Azure, dan buka sumber daya App Configuration Anda.

Pilih Pengaturan>Jaringan.

Buka tab Akses Privat , lalu pilih Aktifkan Akses Jaringan Privat Azure Resource Manager.

Nota

Anda hanya dapat mengaktifkan akses jaringan privat Azure Resource Manager saat menggunakan mode autentikasi Pass-through .

Langkah selanjutnya

Untuk mengetahui cara menggunakan templat ARM dan Bicep untuk penyebaran, lihat mulai cepat berikut ini: