Azure RBAC pada kluster Kubernetes dengan dukungan Azure Arc

Jenis objek Kube ClusterRoleBinding dan RoleBinding membantu menentukan otorisasi pada Kube secara asli. Dengan kontrol akses berbasis peran Azure (Azure RBAC), Anda dapat menggunakan ID Microsoft Entra dan penetapan peran di Azure untuk mengontrol pemeriksaan otorisasi pada kluster. Ini memungkinkan manfaat penetapan peran Azure, seperti log aktivitas yang menunjukkan semua perubahan Azure RBAC pada sumber daya Azure, untuk digunakan dengan kluster Kubernetes dengan dukungan Azure Arc Anda.

Sistem

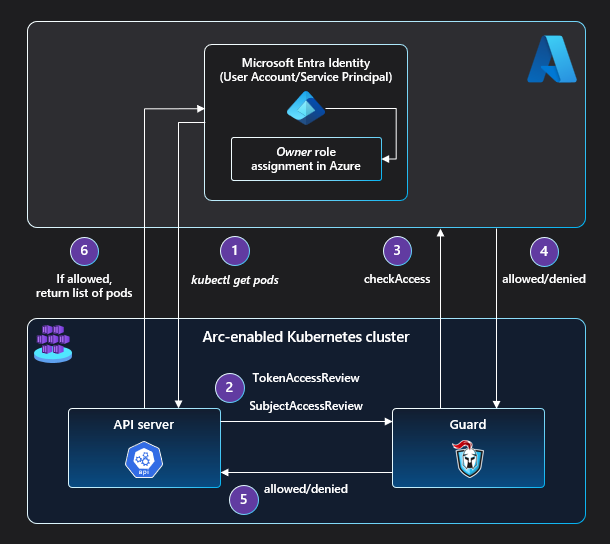

Untuk merutekan semua pemeriksaan akses otorisasi ke layanan otorisasi di Azure, server webhook(penjaga)digunakan pada klaster.

Klaster apiserver dikonfigurasi untuk menggunakan otentikasi token webhook dan otorisasi webhook TokenAccessReview SubjectAccessReview sehingga dan permintaan dialihkan ke server webhook penjaga. Permintaan TokenAccessReview tersebut dipicu oleh permintaan sumber daya SubjectAccessReview Kubernetes yang dikirimkan ke apiserver.

Guard kemudian melakukan checkAccess panggilan pada layanan otorisasi di Azure untuk melihat apakah entitas Microsoft Entra yang meminta memiliki akses ke sumber daya yang menjadi perhatian.

Jika entitas tersebut memiliki peran yang mengizinkan akses ini, allowed respons dikirim dari layanan otorisasi untuk dijaga. Guard, pada gilirannya, allowed mengirimkan respons ke , memungkinkan entitas panggilan untuk mengakses sumber daya apiserver Kubernetes yang diminta.

Jika entitas tidak memiliki peran yang mengizinkan akses ini, denied respons dikirim dari layanan otorisasi untuk dijaga. Guard mengirimkan respons denied ke apiserver memberikan entitas panggilan kesalahan terlarang 403 pada sumber daya yang diminta.

Langkah berikutnya

- Pelajari mulai cepat kami untuk menyambungkan kluster Kube ke Azure Arc.

- Siapkan Azure RBAC di kluster Kubernetes dengan dukungan Azure Arc.