Lokasi khusus

Sebagai ekstensi konstruksi lokasi Azure, lokasi kustom menyediakan referensi sebagai target penyebaran yang dapat disiapkan administrator saat membuat sumber daya Azure. Fitur lokasi kustom mengabstraksi detail infrastruktur backend dari pengembang aplikasi, pengguna admin database, atau pengguna lain di organisasi. Pengguna ini kemudian dapat mereferensikan lokasi kustom tanpa harus mengetahui detail ini.

Lokasi kustom dapat digunakan untuk mengaktifkan kluster Kubernetes dengan dukungan Azure Arc sebagai lokasi target untuk menyebarkan instans layanan Azure. Penawaran Azure yang dapat disebarkan di atas lokasi kustom mencakup database, seperti SQL Managed Instance yang diaktifkan oleh Azure Arc dan server PostgreSQL dengan dukungan Azure Arc.

Pada kluster Kubernetes dengan dukungan Arc, lokasi kustom mewakili abstraksi namespace dalam kluster Kubernetes dengan dukungan Azure Arc. Lokasi kustom membuat RoleBindings dan ClusterRoleBindings terperinci yang diperlukan agar layanan Azure lainnya dapat mengakses kluster.

Izin lokasi kustom

Karena lokasi kustom adalah sumber daya Azure Resource Manager yang mendukung kontrol akses berbasis peran Azure (Azure RBAC), administrator atau operator dapat menentukan pengguna mana yang memiliki akses untuk membuat instans sumber daya pada:

- Namespace dalam kluster Kubernetes untuk menargetkan penyebaran SQL Managed Instance yang diaktifkan oleh server PostgreSQL dengan dukungan Azure Arc atau Azure Arc.

- Komputasi, penyimpanan, jaringan, dan sumber daya vCenter Server atau Azure Stack HCI lainnya untuk menyebarkan dan mengelola VM.

Misalnya, operator kluster dapat membuat lokasi kustom Contoso-Michigan-Healthcare-App yang mewakili namespace pada kluster Kubernetes di Pusat Data Michigan organisasi Anda. Operator dapat menetapkan izin Azure RBAC ke pengembang aplikasi di lokasi kustom ini sehingga mereka dapat menyebarkan aplikasi web terkait layanan kesehatan. Pengembang kemudian dapat menyebarkan aplikasi ini ke Contoso-Michigan-Healthcare-App tanpa harus mengetahui detail namespace layanan dan kluster Kubernetes.

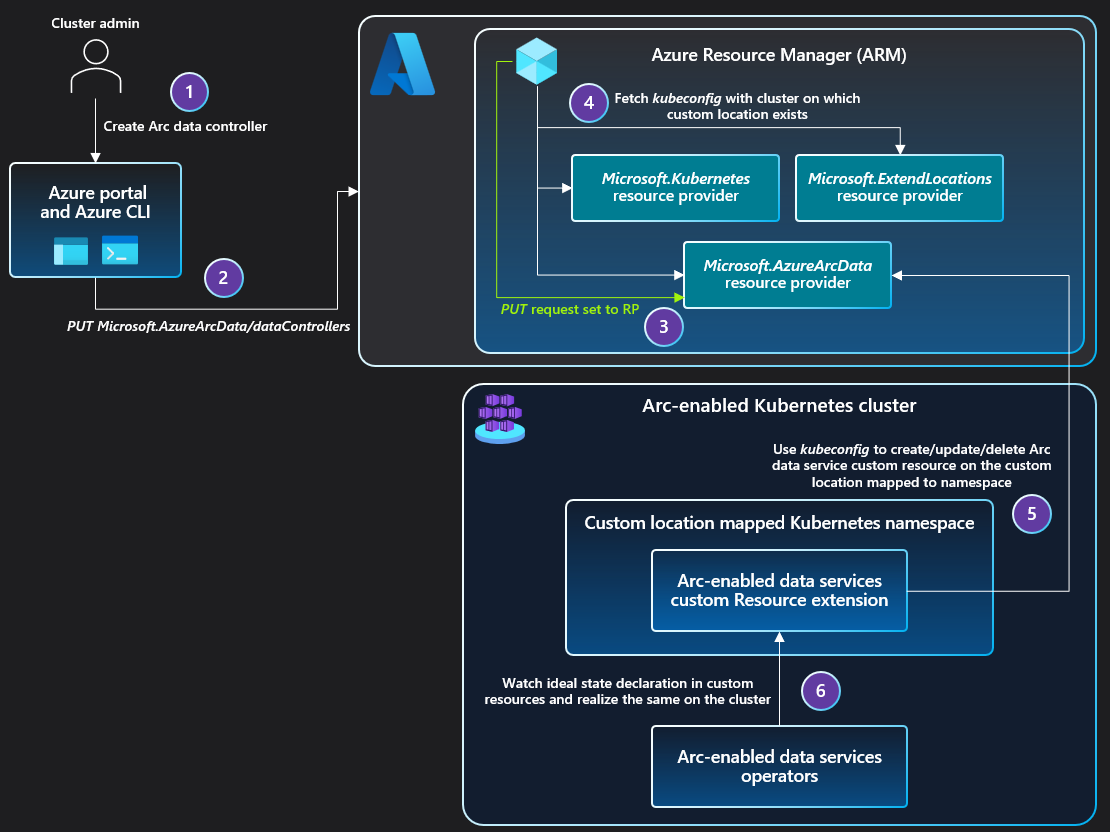

Arsitektur untuk Kubernetes dengan dukungan Arc

Saat administrator mengaktifkan fitur lokasi kustom pada kluster, ClusterRoleBinding dibuat, mengotorisasi aplikasi Microsoft Entra yang digunakan oleh Penyedia Sumber Daya Lokasi Kustom (RP). Setelah diotorisasi, RP Lokasi Kustom dapat membuat ClusterRoleBindings atau RoleBindings yang diperlukan oleh RPs Azure lainnya untuk membuat sumber daya kustom pada kluster ini. Ekstensi kluster yang diinstal pada kluster menentukan daftar RPs yang akan diotorisasi.

Saat pengguna membuat instans layanan data pada kluster:

- Permintaan PUT dikirim ke Azure Resource Manager.

- Permintaan PUT diteruskan ke RP Layanan Data dengan dukungan Azure Arc.

- RP mengambil file yang

kubeconfigterkait dengan kluster Kubernetes dengan dukungan Azure Arc, tempat lokasi kustom berada.- Lokasi kustom dirujuk seperti

extendedLocationdalam permintaan PUT asli.

- Lokasi kustom dirujuk seperti

- RP Layanan Data dengan dukungan Azure Arc menggunakan

kubeconfiguntuk berkomunikasi dengan kluster untuk membuat sumber daya kustom jenis Layanan Data dengan dukungan Azure Arc pada namespace yang dipetakan ke lokasi kustom.- Operator Layanan Data dengan dukungan Azure Arc disebarkan melalui pembuatan ekstensi kluster sebelum lokasi kustom ada.

- Operator Layanan Data dengan dukungan Azure Arc membaca sumber daya kustom baru yang dibuat pada kluster dan membuat pengontrol data, diterjemahkan ke dalam realisasi status yang diinginkan pada kluster.

Urutan langkah-langkah untuk membuat instans terkelola SQL atau instans PostgreSQL identik dengan urutan langkah-langkah yang dijelaskan di atas.

Langkah berikutnya

- Pelajari mulai cepat kami untuk menyambungkan kluster Kube ke Azure Arc.

- Pelajari cara membuat lokasi kustom di kluster Kubernetes dengan dukungan Azure Arc.

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk