Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

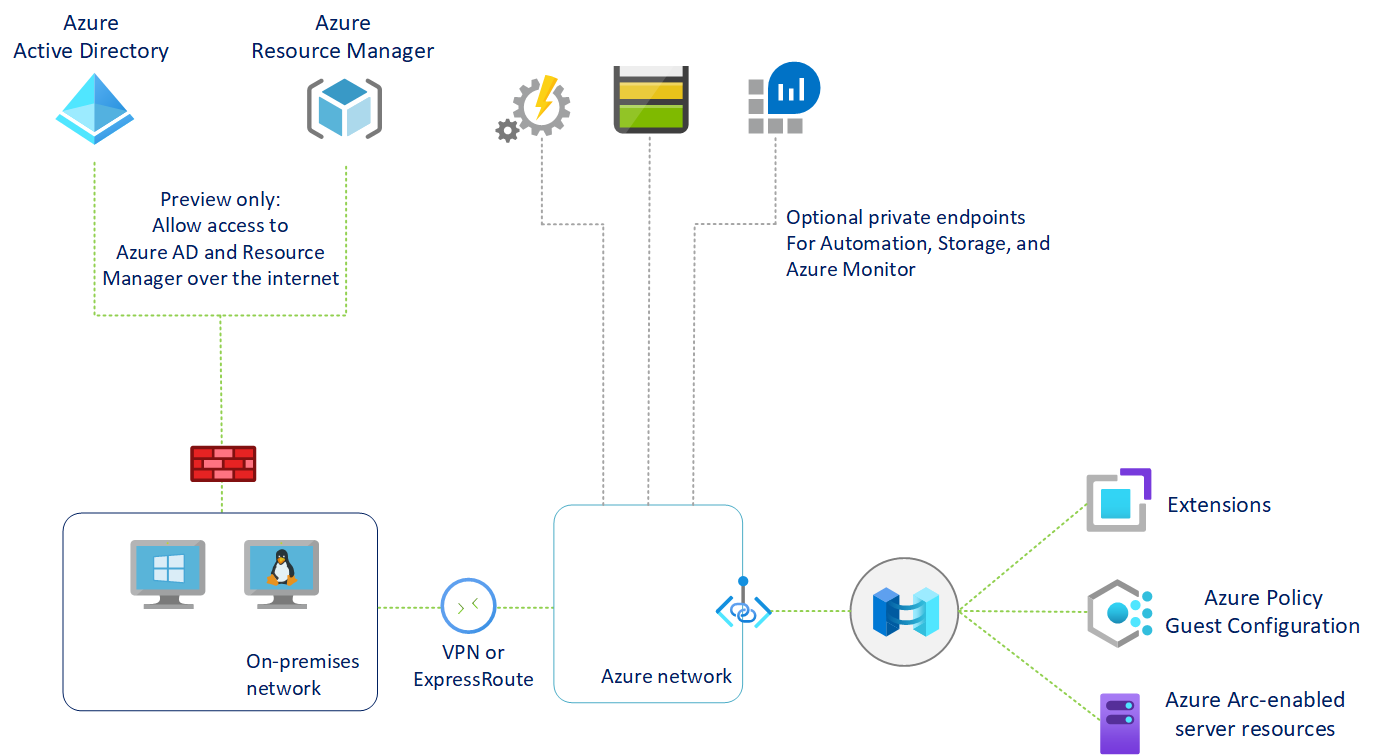

Azure Private Link memungkinkan Anda menautkan layanan Azure PaaS dengan aman ke jaringan virtual Anda menggunakan titik akhir privat. Untuk banyak layanan, Anda hanya menyiapkan titik akhir per sumber daya. Ini berarti Anda dapat menghubungkan server lokal atau multicloud Anda dengan Azure Arc dan mengirim semua lalu lintas melalui Azure ExpressRoute atau koneksi VPN situs-ke-situs alih-alih menggunakan jaringan publik.

Dimulai dengan server dengan dukungan Azure Arc, Anda dapat menggunakan model Private Link Scope untuk memungkinkan beberapa server atau mesin berkomunikasi dengan sumber daya Azure Arc mereka menggunakan satu titik akhir privat.

Artikel ini membahas kapan harus menggunakan dan cara menyiapkan Cakupan Azure Arc Private Link.

Kelebihan

Dengan Private Link Anda dapat:

- Menyambungkan secara privat ke Azure Arc tanpa membuka akses jaringan publik apa pun.

- Pastikan data dari server atau komputer dengan dukungan Azure Arc hanya diakses melalui jaringan privat resmi. Ini juga termasuk data dari ekstensi komputer virtual yang diinstal pada mesin atau server yang menyediakan manajemen pascapenyebaran dan dukungan pemantauan.

- Mencegah pencurian data dari jaringan privat Anda dengan menentukan server dengan dukungan Azure Arc tertentu dan sumber daya layanan Azure lainnya, seperti Azure Monitor, yang terhubung melalui titik akhir privat Anda.

- Menyambungkan jaringan privat Anda dengan aman ke Azure Arc menggunakan ExpressRoute dan Private Link.

- Simpan semua lalu lintas di dalam jaringan backbone Microsoft Azure.

Untuk informasi selengkapnya, lihat Manfaat utama Azure Private Link.

Cara kerjanya

Azure Arc Private Link Scope menghubungkan titik akhir privat (dan jaringan virtual tempat mereka berada) ke sumber daya Azure, dalam hal ini server dengan dukungan Azure Arc. Saat Anda mengaktifkan salah satu server berkemampuan Azure Arc yang mendukung ekstensi VM, seperti Azure Monitor, sumber daya tersebut menghubungkan sumber daya Azure lainnya. Misalnya:

- Ruang kerja Log Analitik, diperlukan untuk Pelacakan dan Inventarisasi Perubahan Azure Automation, insight VM Azure Monitor, serta pengumpulan log Azure Monitor dengan agen Azure Monitor.

- Azure Key Vault

- Azure Blob storage, diperlukan untuk Custom Script Extension.

Untuk mengunduh diagram arsitektur dalam resolusi tinggi, kunjungi Jumpstart Gems.

Konektivitas ke sumber daya Azure lainnya dari server yang didukung Azure Arc memerlukan konfigurasi Private Link untuk setiap layanan, yang bersifat opsional, tetapi direkomendasikan. Azure Private Link memerlukan konfigurasi terpisah per layanan.

Untuk informasi selengkapnya tentang cara mengonfigurasi Private Link untuk layanan Azure yang dicantumkan sebelumnya, lihat artikel Azure Automation, Azure Monitor, Azure Key Vault, atau penyimpanan Azure Blob.

Penting

Azure Private Link sekarang tersedia secara umum. Layanan Private Endpoint dan Private Link (layanan di belakang penyeimbang muatan standar) umumnya tersedia. Azure PaaS yang berbeda bergabung dengan Azure Private Link mengikuti jadwal yang berbeda-beda. Lihat Ketersediaan Private Link untuk status Azure PaaS yang diperbarui di Private Link. Untuk batasan yang diketahui, lihat Private Endpoint dan Layanan Private Link.

Titik Akhir Privat pada VNet Anda memungkinkannya menjangkau titik akhir server dengan dukungan Azure Arc melalui IP privat dari kumpulan jaringan Anda, alih-alih menggunakan IP publik dari titik akhir ini. Itu memungkinkan Anda untuk tetap menggunakan sumber daya server dengan dukungan Azure Arc tanpa membuka VNet Anda ke lalu lintas keluar yang belum diminta.

Lalu lintas dari Titik Akhir Privat ke sumber daya Anda akan melewati backbone Microsoft Azure, dan tidak dirutekan ke jaringan publik.

Anda dapat mengonfigurasi setiap komponen Anda untuk memungkinkan atau menolak penerimaan dan permintaan dari jaringan publik. Yang memberikan perlindungan tingkat sumber daya, sehingga Anda dapat mengontrol lalu lintas ke sumber daya tertentu.

Pembatasan dan batasan

Objek Cakupan Private Link server dengan dukungan Azure Arc memiliki sejumlah batasan yang harus Anda pertimbangkan saat merencanakan penyiapan Private Link Anda.

- Anda dapat mengaitkan paling banyak satu Azure Arc Private Link Scope dengan jaringan virtual.

- Sumber daya mesin atau server yang telah diaktifkan Azure Arc hanya dapat terhubung ke satu Private Link Scope dengan dukungan Azure Arc.

- Semua mesin lokal perlu menggunakan titik akhir privat yang sama dengan cara menyelesaikan informasi titik akhir privat yang benar (nama catatan FQDN dan alamat IP privat) menggunakan penerus DNS yang sama. Untuk informasi selengkapnya, lihat Konfigurasi DNS Azure Private Endpoint

- Server dengan dukungan Azure Arc dan Cakupan Private Link Azure Arc harus berada di wilayah Azure yang sama. Titik Akhir Privat dan jaringan virtual juga harus berada di wilayah Azure yang sama, tetapi wilayah ini dapat berbeda dari Cakupan Private Link Azure Arc dan server dengan dukungan Arc Anda.

- Lalu lintas jaringan ke ID Microsoft Entra dan Azure Resource Manager tidak melintasi Cakupan Azure Arc Private Link dan akan terus menggunakan rute jaringan default Anda ke internet. Anda dapat secara opsional mengonfigurasi tautan privat manajemen sumber daya untuk mengirim lalu lintas Azure Resource Manager ke titik akhir privat.

- Layanan Azure lainnya yang akan Anda gunakan, misalnya Azure Monitor, memerlukan titik akhir privat mereka sendiri di jaringan virtual Anda.

- Akses jarak jauh ke server menggunakan Pusat Admin Windows atau SSH tidak didukung melalui tautan privat saat ini.

Merencanakan penyiapan Private Link Anda

Untuk menghubungkan server Anda ke Azure Arc melalui tautan privat, Anda perlu mengonfigurasi jaringan Anda untuk mencapai hal berikut:

Buat sambungan antara jaringan lokal Anda dengan jaringan virtual Azure menggunakan VPN situs ke situs atau sirkuit ExpressRoute.

Sebarkan Azure Arc Private Link Scope, yang mengontrol komputer atau server mana yang dapat berkomunikasi dengan Azure Arc melalui titik akhir privat dan mengaitkannya dengan jaringan virtual Azure Anda menggunakan titik akhir privat.

Perbarui konfigurasi DNS di jaringan lokal Anda untuk menyelesaikan alamat titik akhir privat.

Konfigurasikan firewall lokal Anda untuk mengizinkan akses ke MICROSOFT Entra ID dan Azure Resource Manager.

Hubungkan mesin atau server yang terdaftar dengan server Azure Arc yang diaktifkan ke dalam lingkup tautan privat.

Secara opsional, terapkan titik akhir privat untuk layanan Azure lainnya yang dikelola oleh mesin atau server Anda, seperti:

- Azure Monitor

- Otomatisasi Azure

- Azure Blob Penyimpanan

- Azure Key Vault

Artikel ini mengasumsikan Anda telah mengatur sirkuit ExpressRoute atau koneksi VPN situs-ke-situs.

Konfigurasi jaringan

Server berkemampuan Azure Arc terintegrasi dengan beberapa layanan Azure untuk membawa manajemen dan tata kelola cloud ke komputer atau server hibrid Anda. Sebagian besar layanan ini sudah menawarkan titik akhir privat, tetapi Anda perlu mengonfigurasi firewall dan aturan perutean untuk memungkinkan akses ke ID Microsoft Entra dan Azure Resource Manager melalui internet hingga layanan ini menawarkan titik akhir privat.

Ada dua cara untuk mencapai hal ini:

Jika jaringan Anda dikonfigurasi untuk merutekan semua lalu lintas yang terikat internet melalui Azure VPN atau sirkuit ExpressRoute, Anda dapat mengonfigurasi kelompok keamanan jaringan (NSG) yang terkait dengan subnet Anda di Azure untuk memungkinkan akses TCP 443 (HTTPS) keluar ke Microsoft Entra ID dan Azure menggunakan service tags. Aturan NSG harus terlihat seperti berikut:

Pengaturan Aturan Microsoft Entra ID Aturan Azure Sumber Jaringan virtual Jaringan virtual Rentang port sumber * * Tujuan Tag Layanan Tag Layanan Tag layanan tujuan AzureActiveDirectoryAzureResourceManagerRentang port tujuan 443 443 Protokol TCP TCP Tindakan Izinkan Izinkan Prioritas 150 (harus lebih rendah dari aturan apa pun yang memblokir akses internet) 151 (harus lebih rendah dari aturan apa pun yang memblokir akses internet) Nama AllowAADOutboundAccessAllowAzOutboundAccessKonfigurasikan firewall di jaringan lokal Anda untuk mengizinkan akses TCP 443 (HTTPS) keluar ke ID Microsoft Entra dan Azure menggunakan file tag layanan yang dapat diunduh. File JSON berisi semua rentang alamat IP publik yang digunakan oleh ID Microsoft Entra dan Azure dan diperbarui setiap bulan untuk mencerminkan perubahan apa pun. Tag layanan ID Entra adalah

AzureActiveDirectorydan tag layanan Azure adalahAzureResourceManager. Konsultasikan dengan administrator jaringan dan vendor firewall jaringan Anda untuk mempelajari cara mengonfigurasi aturan firewall Anda.

Untuk memahami selengkapnya tentang arus lalu lintas jaringan, lihat diagram di bagian Cara kerjanya di artikel ini.

Membuat Lingkup Tautan Pribadi

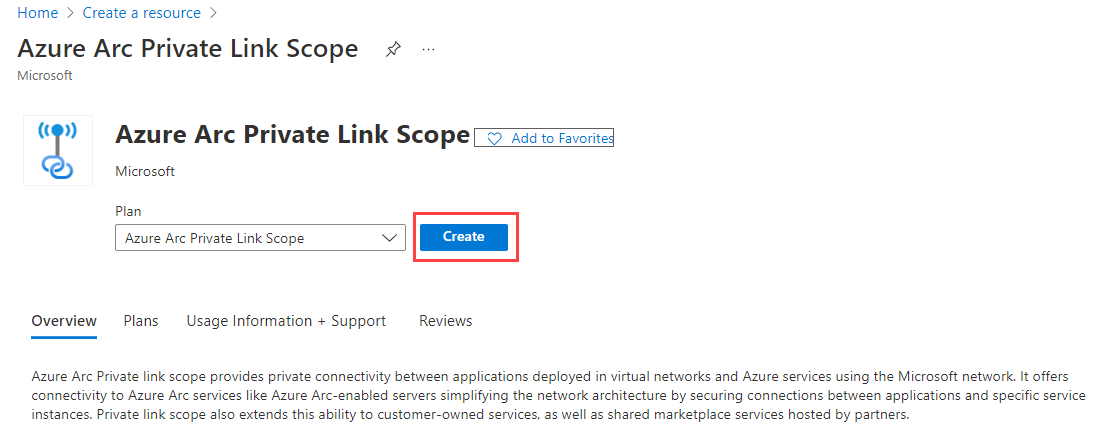

Masuk ke portal Azure.

Buka Membuat sumber daya di portal Azure dan cari Cakupan Azure Arc Private Link, lalu pilih Buat.

Sebagai alternatif, buka langsung halaman Cakupan Private Link Azure Arc di portal, lalu pilih Buat cakupan tautan Privat Azure Arc.

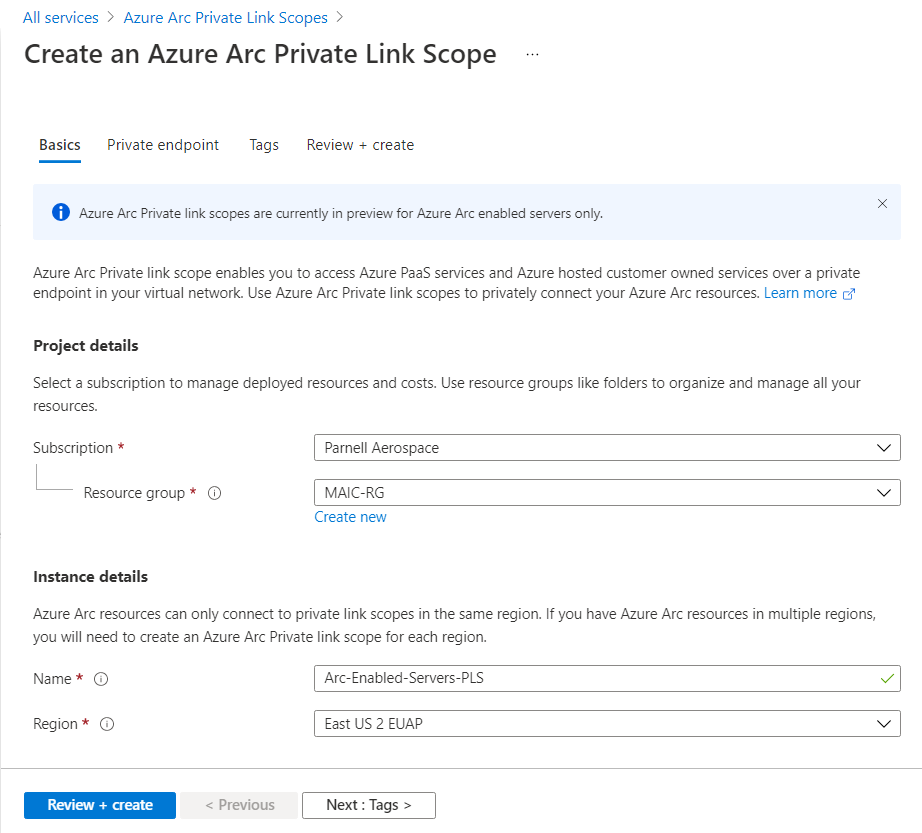

Di tab Dasar , pilih grup langganan dan sumber daya.

Masukkan nama untuk Cakupan Azure Arc Private Link. Sebaiknya gunakan nama yang bermakna dan jelas.

Secara opsional, Anda dapat mewajibkan setiap komputer atau server berkemampuan Azure Arc yang terkait dengan Cakupan Azure Arc Private Link ini untuk mengirim data ke layanan melalui titik akhir privat. Untuk melakukannya, centang kotak untuk Izinkan akses jaringan publik, sehingga komputer atau server yang terkait dengan Cakupan Azure Arc Private Link ini dapat berkomunikasi dengan layanan melalui jaringan privat atau publik. Anda dapat mengubah pengaturan ini setelah membuat cakupan sesuai kebutuhan.

Pilih tab Endpoint privat, lalu pilih Buat.

Di panel Membuat endpoint privat:

Masukkan Nama untuk endpoint.

Pilih Ya untuk Integrasikan dengan zona DNS privat, dan biarkan secara otomatis membuat Zona DNS Privat baru.

Catatan

Jika Anda memilih Tidak dan lebih suka mengelola rekaman DNS secara manual, pertama-tama selesaikan pengaturan Private Link Anda, termasuk titik akhir privat ini dan konfigurasi cakupan privat. Kemudian, konfigurasikan DNS Anda sesuai dengan instruksi di konfigurasi DNS Azure Private Endpoint. Pastikan untuk tidak membuat catatan kosong sebagai persiapan untuk penyetelan Private Link Anda. Catatan DNS yang Anda buat bisa menggantikan pengaturan yang sudah ada dan memengaruhi konektivitas Anda dengan server dengan dukungan Azure Arc.

Zona VNET/DNS yang sama tidak dapat digunakan untuk sumber daya Arc menggunakan tautan privat dan yang tidak menggunakan tautan privat. Sumber daya Arc yang tidak terhubung melalui koneksi privat harus mengarah ke titik akhir publik.

Pilih OK.

Pilih Tinjau + Buat.

Biarkan validasi lolos, lalu pilih Buat.

Mengonfigurasi penerusan DNS lokal

Mesin atau server lokal Anda harus dapat menyelesaikan rekaman DNS tautan privat ke alamat IP titik akhir privat. Cara Anda mengonfigurasi ini bergantung pada apakah Anda menggunakan zona DNS privat Azure untuk mempertahankan catatan DNS, atau jika Anda menggunakan server DNS Anda sendiri di tempat dan berapa banyak server yang Anda konfigurasi.

Konfigurasi DNS menggunakan zona DNS privat terintegrasi Azure

Jika Anda menyiapkan zona DNS privat untuk server dengan dukungan Azure Arc dan Konfigurasi Tamu saat membuat titik akhir privat, mesin atau server lokal Anda harus dapat meneruskan kueri DNS ke server DNS Azure bawaan untuk menyelesaikan alamat titik akhir privat dengan benar. Anda memerlukan penerus DNS di Azure (baik komputer virtual yang dibuat khusus atau instans Azure Firewall dengan proksi DNS diaktifkan), setelah itu Anda dapat mengonfigurasi server DNS lokal Anda untuk meneruskan kueri ke Azure untuk menyelesaikan alamat IP titik akhir privat.

Untuk informasi selengkapnya, lihat Azure Private Resolver dengan penerus DNS di lokasi.

Konfigurasi server DNS manual

Jika Anda memilih untuk tidak menggunakan zona DNS privat Azure selama pembuatan titik akhir privat, Anda perlu membuat catatan DNS yang diperlukan di server DNS lokal Anda.

Di portal Azure, navigasikan ke sumber daya titik akhir privat yang terkait dengan jaringan virtual dan cakupan tautan privat Anda.

Dari menu layanan, di bawah Pengaturan, pilih Konfigurasi DNS untuk melihat daftar catatan DNS dan alamat IP terkait yang perlu Anda siapkan di server DNS Anda. FQDN dan alamat IP akan berubah berdasarkan wilayah yang Anda pilih untuk titik akhir privat Anda dan alamat IP yang tersedia di subnet Anda.

Ikuti panduan dari vendor server DNS Anda untuk menambahkan zona DNS yang diperlukan dan catatan A agar sesuai dengan tabel di portal. Pastikan Anda memilih server DNS yang sesuai untuk jaringan Anda. Setiap komputer atau server yang menggunakan server DNS ini sekarang menyelesaikan alamat IP titik akhir privat dan harus dikaitkan dengan Cakupan Azure Arc Private Link, atau koneksi akan ditolak.

Skenario server tunggal

Jika Anda hanya berencana menggunakan Private Links untuk mendukung beberapa komputer atau server, Anda mungkin tidak ingin memperbarui seluruh konfigurasi DNS jaringan Anda. Dalam hal ini, Anda dapat menambahkan nama host titik akhir privat dan alamat IP ke file Hosts sistem operasi Anda. Tergantung pada konfigurasi OS, file Host dapat menjadi metode utama atau alternatif untuk menyelesaikan nama host ke alamat IP.

Windows

Menggunakan akun dengan hak istimewa administrator, buka

C:\Windows\System32\drivers\etc\hosts.Tambahkan IP titik akhir privat dan nama host dari daftar konfigurasi DNS, seperti yang dijelaskan dalam konfigurasi server DNS Manual. File host memerlukan alamat IP terlebih dahulu, diikuti dengan spasi dan kemudian nama host.

Simpan file dengan perubahan Anda. Anda mungkin perlu menyimpan ke direktori lain terlebih dahulu, lalu menyalin file ke jalur asli.

Linux

/etc/hostsBuka file host di editor teks.Tambahkan IP titik akhir privat dan nama host dari daftar konfigurasi DNS, seperti yang dijelaskan dalam konfigurasi server DNS Manual. File host meminta alamat IP terlebih dahulu, diikuti dengan spasi dan kemudian nama host.

Simpan file dengan perubahan Anda.

Menyambungkan ke server dengan dukungan Azure Arc

Catatan

Menggunakan titik akhir privat memerlukan agen Azure Connected Machine versi 1.4 atau yang lebih tinggi. Skrip penyebaran server Azure Arc-enabled yang dihasilkan di portal ini mengunduh versi terbaru.

Mengonfigurasi server dengan dukungan Azure Arc baru untuk menggunakan tautan Privat

Saat menghubungkan mesin atau server dengan server berkemampuan Azure Arc untuk pertama kalinya, Anda dapat menghubungkannya secara opsional ke Lingkup Tautan Privat.

Dari browser Anda, buka portal Microsoft Azure.

Navigasi ke Mesin - Azure Arc.

Pada halaman Komputer - Azure Arc , pilih Tambahkan/Buat di kiri atas, lalu pilih Tambahkan komputer dari menu drop-down.

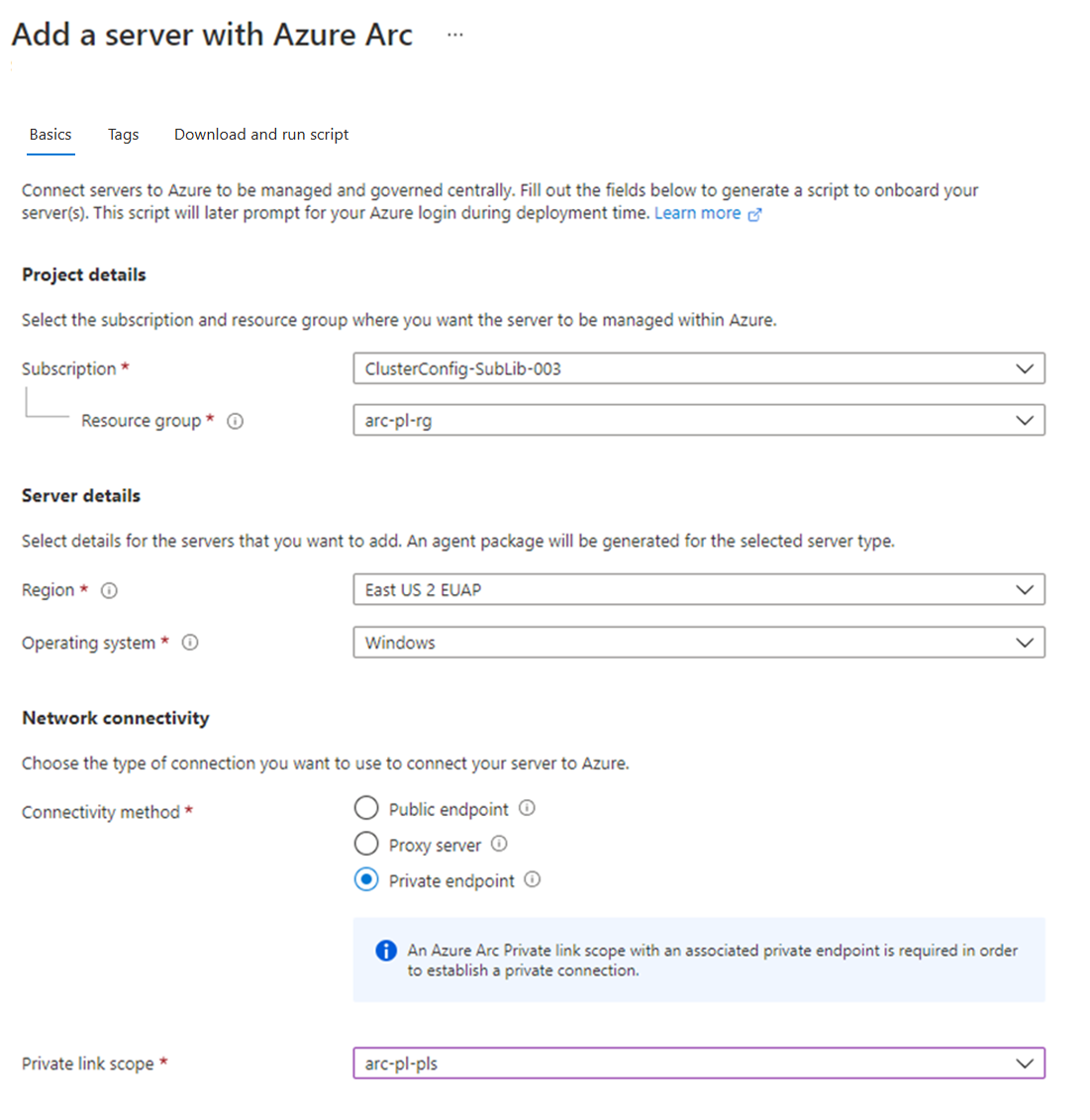

Pada halaman Tambahkan server dengan Azure Arc, pilih Tambahkan server tunggal atau Tambahkan beberapa server tergantung pada skenario penerapan Anda, lalu pilih Buat skrip.

Di halaman Dasar, sediakan hal-hal berikut:

Pilih grup Langganan dan Sumber Daya untuk komputer.

Di daftar menu drop-down Wilayah, pilih wilayah Azure untuk menyimpan metadata server.

Di daftar drop down Sistem Operasi, pilih sistem operasi yang dikonfigurasi skrip untuk dijalankan.

Di bawah Metode konektivitas, pilih Titik akhir privat dan pilih Cakupan Azure Arc Private Link yang dibuat di Bagian 1 dari daftar drop-down.

Pilih Berikutnya: Tag.

Jika Anda memilih Tambahkan beberapa server, pada halaman Autentikasi , pilih perwakilan layanan yang dibuat untuk server berkemampuan Azure Arc dari daftar drop-down. Jika Anda belum membuat perwakilan layanan untuk server dengan dukungan Azure Arc, tinjau cara membuat perwakilan layanan untuk mempelajari tentang izin dan langkah-langkah yang diperlukan untuk membuatnya. Pilih Berikutnya: Tag untuk melanjutkan.

Pada halaman Tag, tinjau Tag lokasi fisik default yang disarankan dan masukkan nilai, atau tentukan satu atau beberapa Tag kustom untuk mendukung standar Anda.

Pilih Berikutnya: Unduh dan jalankan skrip.

Pada halaman Unduh dan jalankan skrip, tinjau informasi ringkasan lalu pilih Unduh.

Setelah mengunduh skrip, Anda harus menjalankannya di mesin atau server Menggunakan akun istimewa (administrator atau root). Bergantung pada konfigurasi jaringan, Anda mungkin perlu mengunduh agen dari komputer dengan akses internet dan mentransfernya ke komputer atau server Anda, lalu memodifikasi skrip dengan jalur ke agen.

Agen Windows dapat diunduh dari https://aka.ms/AzureConnectedMachineAgent dan agen Linux dapat diunduh dari https://packages.microsoft.com. Carilah versi terbaru dari azcmagent di bawah direktori distribusi OS Anda dan diinstal dengan manajer paket lokal Anda.

Skrip akan mengembalikan pesan status yang memberi tahu Anda jika proses onboarding berhasil setelah selesai.

Petunjuk / Saran

Lalu lintas jaringan dari agen Azure Connected Machine ke ID Entra Microsoft (login.windows.net, login.microsoftonline.com, pas.windows.net) dan Azure Resource Manager (management.azure.com) akan terus menggunakan titik akhir publik. Jika server Anda perlu berkomunikasi melalui server proksi untuk mencapai titik akhir ini, konfigurasikan agen dengan URL server proksi sebelum menyambungkannya ke Azure. Anda mungkin juga perlu mengonfigurasi bypass proksi untuk layanan Azure Arc jika titik akhir privat Anda tidak dapat diakses dari server proksi Anda.

Mengonfigurasi server dengan dukungan Azure Arc yang sudah ada

Untuk server dengan dukungan Azure Arc yang disiapkan sebelum cakupan tautan privat Anda, Anda dapat mengizinkannya mulai menggunakan Private Link Scope untuk server dengan dukungan Azure Arc dengan mengikuti langkah-langkah berikut.

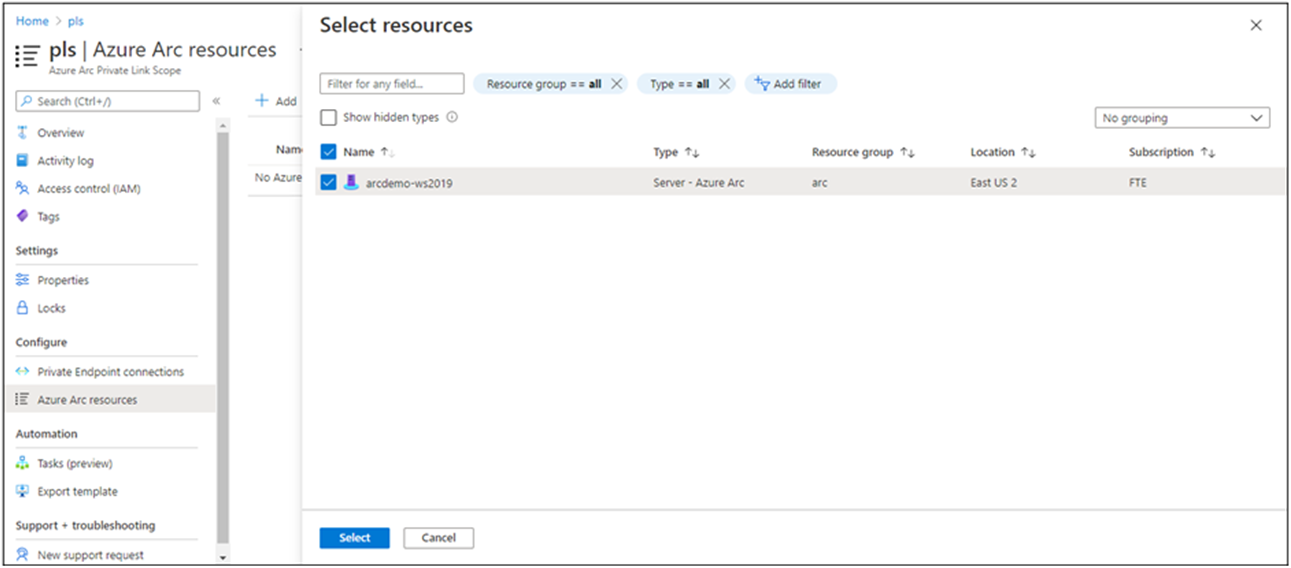

Di portal Microsoft Azure, navigasikan ke sumber daya Azure Arc Private Link Scope Anda.

Dari menu layanan, di bawah Konfigurasikan, pilih Sumber daya Azure Arc lalu + Tambahkan.

Pilih server dalam daftar yang ingin Anda kaitkan dengan Private Link Scope, lalu pilih Select (Pilih) untuk menyimpan perubahan Anda.

Mungkin perlu menunggu hingga 15 menit sebelum Cakupan Private Link menerima koneksi dari server yang baru-baru ini terhubung.

Pemecahan Masalah

Jika Anda mengalami masalah, saran berikut dapat membantu:

Periksa server DNS lokal Anda untuk memverifikasi bahwa server DNS tersebut diteruskan ke Azure DNS atau dikonfigurasi dengan catatan A yang sesuai di zona tautan privat Anda. Perintah pencarian ini harus mengembalikan alamat IP privat di jaringan virtual Azure Anda. Jika mereka meresolusikan alamat IP publik, periksa dan pastikan konfigurasi DNS dari komputer, server, dan jaringan Anda sudah benar.

nslookup gbl.his.arc.azure.com nslookup agentserviceapi.guestconfiguration.azure.comUntuk masalah saat onboarding komputer atau server, konfirmasikan bahwa Anda menambahkan ID Microsoft Entra dan tag layanan Azure Resource Manager ke firewall jaringan lokal Anda. Agen perlu berkomunikasi dengan layanan ini melalui internet sampai titik akhir privat tersedia untuk layanan ini.

Untuk bantuan pemecahan masalah selengkapnya, lihat Memecahkan masalah konektivitas Titik Akhir Privat Azure.

Langkah berikutnya

- Pelajari selengkapnya tentang Titik Akhir Privat, Apa itu Titik Akhir Privat Azure?.

- Pelajari cara mengonfigurasi Private Link untuk Azure Automation, Azure Monitor, Azure Key Vault, atau penyimpanan Azure Blob.