Prasyarat sistem file Azure Managed Lustre

Artikel ini menjelaskan prasyarat yang harus Anda konfigurasi sebelum membuat sistem file Azure Managed Lustre.

- Prasyarat jaringan

- Prasyarat integrasi blob (opsional)

Prasyarat jaringan

Sistem file Azure Managed Lustre ada di subnet jaringan virtual. Subnet berisi Lustre Management Service (MGS) dan menangani semua interaksi klien dengan kluster Lustre virtual.

Anda tidak dapat memindahkan sistem file dari satu jaringan atau subnet ke jaringan lain setelah Membuat sistem file.

Azure Managed Lustre hanya menerima alamat IPv4. IPv6 tidak didukung.

Persyaratan ukuran jaringan

Ukuran subnet yang Anda butuhkan tergantung pada ukuran sistem file yang Anda buat. Tabel berikut memberikan perkiraan kasar tentang ukuran subnet minimum untuk sistem file Azure Managed Lustre dengan ukuran yang berbeda.

| Kapasitas penyimpanan | Nilai awalan CIDR yang direkomendasikan |

|---|---|

| 4 TiB hingga 16 TiB | /27 atau lebih besar |

| 20 TiB hingga 40 TiB | /26 atau lebih besar |

| 44 TiB hingga 92 TiB | /25 atau lebih besar |

| 96 TiB hingga 196 TiB | /24 atau lebih besar |

| 200 TiB hingga 400 TiB | /23 atau lebih besar |

Pertimbangan ukuran jaringan lainnya

Saat Anda merencanakan jaringan virtual dan subnet, mempertimbangkan persyaratan untuk layanan lain yang ingin Anda temukan dalam subnet Azure Managed Lustre atau jaringan virtual.

Jika Anda menggunakan kluster Azure Kubernetes Service (AKS) dengan sistem file Azure Managed Lustre, Anda dapat menemukan kluster AKS di subnet yang sama dengan sistem file. Dalam hal ini, Anda harus menyediakan alamat IP yang cukup untuk simpul dan pod AKS selain ruang alamat untuk sistem file Lustre. Jika Anda menggunakan lebih dari satu kluster AKS dalam jaringan virtual, pastikan jaringan virtual memiliki kapasitas yang cukup untuk semua sumber daya di semua kluster. Untuk mempelajari selengkapnya tentang strategi jaringan untuk Azure Managed Lustre dan AKS, lihat Akses subnet AKS.

Jika Anda berencana menggunakan sumber daya lain untuk menghosting komputer virtual komputasi Anda di jaringan virtual yang sama, periksa persyaratan untuk proses tersebut sebelum membuat jaringan virtual dan subnet untuk sistem Azure Managed Lustre Anda. Saat merencanakan beberapa kluster dalam subnet yang sama, perlu menggunakan ruang alamat yang cukup besar untuk mengakomodasi total persyaratan untuk semua kluster.

Akses dan izin subnet

Secara default, tidak ada perubahan khusus yang perlu dilakukan untuk mengaktifkan Azure Managed Lustre. Jika lingkungan Anda menyertakan kebijakan jaringan atau keamanan terbatas, panduan berikut harus dipertimbangkan:

| Jenis akses | Pengaturan jaringan yang diperlukan |

|---|---|

| Akses DNS | Gunakan server DNS berbasis Azure default. |

| Akses antar host | Izinkan akses masuk dan keluar antara host dalam subnet Azure Managed Lustre. Sebagai contoh, akses ke port TCP 22 (SSH) diperlukan untuk penyebaran kluster. |

| Akses layanan cloud Azure | Konfigurasikan grup keamanan jaringan Anda untuk mengizinkan sistem file Azure Managed Lustre mengakses layanan cloud Azure dari dalam subnet sistem file. Tambahkan aturan keamanan keluar dengan properti berikut: - Porta: Apa pun - Protokol: Apa pun - Sumber: Virtual Network - Tujuan: Tag layanan "AzureCloud" - Tindakan: Izinkan Catatan: Mengonfigurasi layanan cloud Azure juga memungkinkan konfigurasi layanan Azure Queue yang diperlukan. Untuk informasi selengkapnya, lihat Tag layanan jaringan virtual. |

| Akses port jaringan Lustre | Grup keamanan jaringan Anda harus mengizinkan akses masuk dan keluar pada port 988 dan port 1019-1023. Tidak ada layanan lain yang dapat memesan atau menggunakan port ini pada klien Lustre Anda. Aturan 65000 AllowVnetInBound default dan 65000 AllowVnetOutBound memenuhi persyaratan ini. |

Untuk panduan terperinci tentang mengonfigurasi grup keamanan jaringan untuk sistem file Azure Managed Lustre, lihat Membuat dan mengonfigurasi grup keamanan jaringan.

Pembatasan yang diketahui

Batasan yang diketahui berikut berlaku untuk pengaturan jaringan virtual untuk sistem file Azure Managed Lustre:

- Sumber daya Azure Managed Lustre dan Azure NetApp Files tidak dapat berbagi subnet. Jika Anda menggunakan layanan Azure NetApp Files, Anda harus membuat sistem file Azure Managed Lustre di subnet terpisah. Penyebaran gagal jika Anda mencoba membuat sistem file Azure Managed Lustre di subnet yang saat ini berisi, atau sebelumnya berisi sumber daya Azure NetApp Files.

- Jika Anda menggunakan

ypbinddaemon pada klien Anda untuk mempertahankan informasi pengikatan Network Information Services (NIS), Anda harus memastikan bahwaypbindtidak memesan port 988. Anda dapat menyesuaikan port yangypbinddicadangkan secara manual, atau memastikan bahwa infrastruktur startup sistem Anda memulai pemasangan klien Lustre Anda sebelum memulaiypbind.

Catatan

Setelah Anda membuat sistem file Azure Managed Lustre, beberapa antarmuka jaringan baru muncul di grup sumber daya sistem file. Nama mereka dimulai dengan amlfs- dan diakhir dengan -snic. Jangan ubah pengaturan apa pun pada antarmuka ini. Secara khusus, biarkan nilai default, diaktifkan, untuk pengaturan Jaringan dipercepat. Menonaktifkan jaringan yang dipercepat pada antarmuka jaringan ini menurunkan performa sistem file Anda.

Prasyarat integrasi blob (opsional)

Jika Anda berencana untuk mengintegrasikan sistem file Azure Managed Lustre dengan Azure Blob Storage, selesaikan prasyarat berikut sebelum Anda membuat sistem file.

Untuk mempelajari selengkapnya tentang integrasi blob, lihat Menggunakan penyimpanan Azure Blob dengan sistem file Azure Managed Lustre.

Azure Managed Lustre berfungsi dengan akun penyimpanan yang mengaktifkan namespace hierarkis dan akun penyimpanan dengan namespace layanan non-hierarkis, atau datar. Perbedaan kecil berikut berlaku:

- Untuk akun penyimpanan dengan namespace hierarkis diaktifkan, Azure Managed Lustre membaca atribut POSIX dari header blob.

- Untuk akun penyimpanan yang tidak mengaktifkan namespace hierarkis, Azure Managed Lustre membaca atribut POSIX dari metadata blob. File kosong terpisah dengan nama yang sama dengan konten kontainer blob Anda dibuat untuk menyimpan metadata. File ini adalah saudara kandung dari direktori data aktual dalam sistem file Azure Managed Lustre.

Untuk mengintegrasikan Azure Blob Storage dengan sistem file Azure Managed Lustre, Anda harus membuat atau mengonfigurasi sumber daya berikut sebelum membuat sistem file:

Akun Penyimpanan

Anda harus membuat akun penyimpanan atau menggunakan akun yang sudah ada. Akun penyimpanan harus memiliki pengaturan berikut:

- Jenis akun - Jenis akun penyimpanan yang kompatibel. Untuk mempelajari selengkapnya, lihat Jenis akun penyimpanan yang didukung.

- Peran akses - Penetapan peran yang mengizinkan sistem Azure Managed Lustre untuk memodifikasi data. Untuk mempelajari selengkapnya, lihat Peran akses yang diperlukan.

- Kunci akses - Akun penyimpanan harus mengatur pengaturan akses kunci akun penyimpanan ke Diaktifkan.

Jenis akun penyimpanan yang didukung

Jenis akun penyimpanan berikut dapat digunakan dengan sistem file Azure Managed Lustre:

| Jenis akun penyimpanan | Redundansi geografis |

|---|---|

| Standard | Penyimpanan redundan lokal (LRS), penyimpanan geo-redundan (GRS) Penyimpanan zona-redundan (ZRS), penyimpanan baca-akses-geo-redundan (RAGRS), penyimpanan geo-zona-redundan (GZRS), penyimpanan baca-akses-geo-zona-redundan (RA-GZRS) |

| Premium - Blob blok | LRS, ZRS |

Untuk informasi selengkapnya tentang jenis akun penyimpanan, lihat Jenis akun penyimpanan.

Mengakses peran untuk integrasi blob

Azure Managed Lustre memerlukan otorisasi untuk mengakses akun penyimpanan Anda. Gunakan kontrol akses berbasis peran Azure (Azure RBAC) untuk memberikan akses sistem file ke penyimpanan blob Anda.

Pemilik akun penyimpanan harus menambahkan peran ini sebelum membuat sistem file:

Penting

Anda harus menambahkan peran ini sebelum membuat sistem file Azure Managed Lustre Anda. Jika sistem file tidak dapat mengakses kontainer blob Anda, pembuatan sistem file gagal. Validasi yang dilakukan sebelum sistem file dibuat tidak dapat mendeteksi masalah izin akses kontainer. Diperlukan waktu hingga lima menit agar pengaturan peran disebarluaskan melalui lingkungan Azure.

Untuk menambahkan peran untuk perwakilan layanan HPC Cache Resource Provider, ikuti langkah-langkah berikut:

- Navigasikan akun penyimpanan Anda, dan pilih Kontrol akses (IAM) di panel navigasi kiri.

- Pilih Tambahkan>Tambahkan penetapan peran untuk membuka halaman Tambahkan penetapan peran.

- Tetapkan peran.

- Tambahkan Penyedia Sumber Daya HPC Cache ke peran tersebut.

Tip

Jika Anda tidak dapat menemukan Penyedia Sumber Daya HPC Cache, cari storagecache sebagai gantinya. Penyedia Sumber Daya storagecache adalah nama perwakilan layanan sebelum ketersediaan umum produk.

- Ulangi langkah 3 dan 4 untuk menambahkan setiap peran.

Untuk langkah-langkah mendetail, lihat Menetapkan peran Azure menggunakan portal Azure.

Kontainer blob

Anda harus memiliki dua kontainer blob terpisah di akun penyimpanan yang sama, yang digunakan untuk tujuan berikut:

- Kontainer data: Kontainer blob di akun penyimpanan yang berisi file yang ingin Anda gunakan dalam sistem file Azure Managed Lustre.

- Kontainer pengelogan: Kontainer kedua untuk log impor/ekspor di akun penyimpanan. Anda harus menyimpan log dalam kontainer yang berbeda dari kontainer data.

Catatan

Anda dapat menambahkan file ke sistem file nanti dari klien. Namun, file yang ditambahkan ke kontainer blob asli setelah Anda membuat sistem file tidak akan diimpor ke sistem file Azure Managed Lustre kecuali Anda membuat pekerjaan impor.

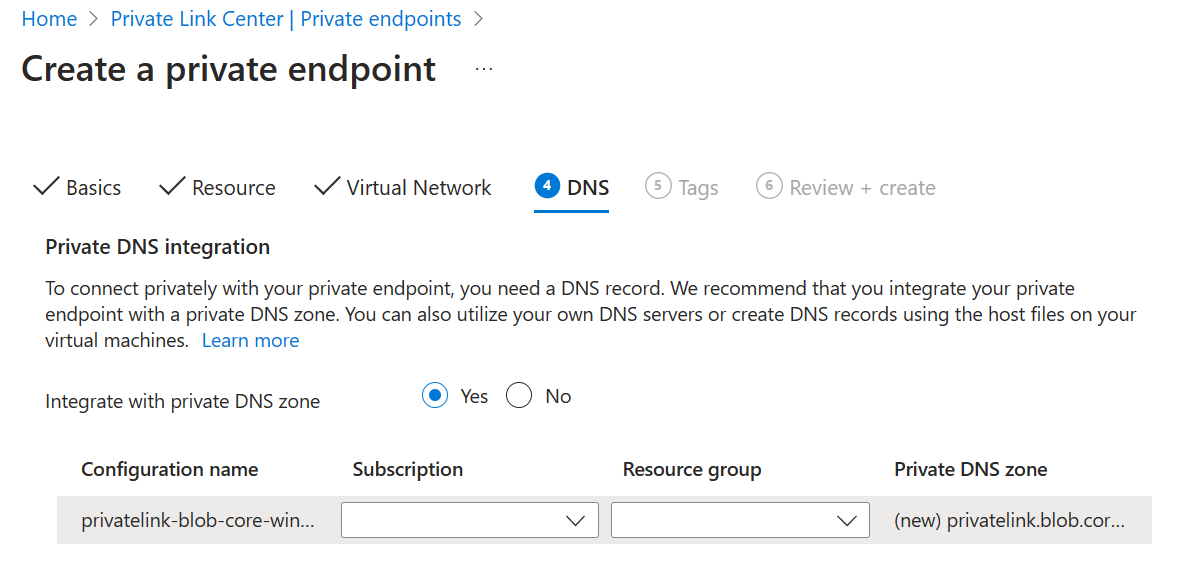

Titik akhir privat (opsional)

Jika Anda menggunakan titik akhir privat dengan penyiapan blob Anda, untuk memastikan Azure Managed Lustre dapat mengatasi nama SA, Anda harus mengaktifkan pengaturan titik akhir privat Integrasikan dengan Zona DNS privat selama pembuatan titik akhir baru.

- Integrasikan dengan zona DNS Privat: Harus diatur ke Ya.