Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Log kejadian Windows adalah salah satu sumber data yang paling umum untuk agen Analitik Log pada mesin virtual Windows karena banyak aplikasi menulis ke log kejadian Windows. Anda dapat mengumpulkan peristiwa dari log standar, seperti Sistem dan Aplikasi, dan log khusus apa pun yang dibuat oleh aplikasi yang perlu Anda pantau.

Penting

Agen Analitik Log warisan tidak digunakan lagi per 31 Agustus 2024. Microsoft tidak akan lagi memberikan dukungan apa pun untuk agen Analitik Log. Jika Anda menggunakan agen Analitik Log untuk menyerap data ke Azure Monitor, migrasikan sekarang ke agen Azure Monitor.

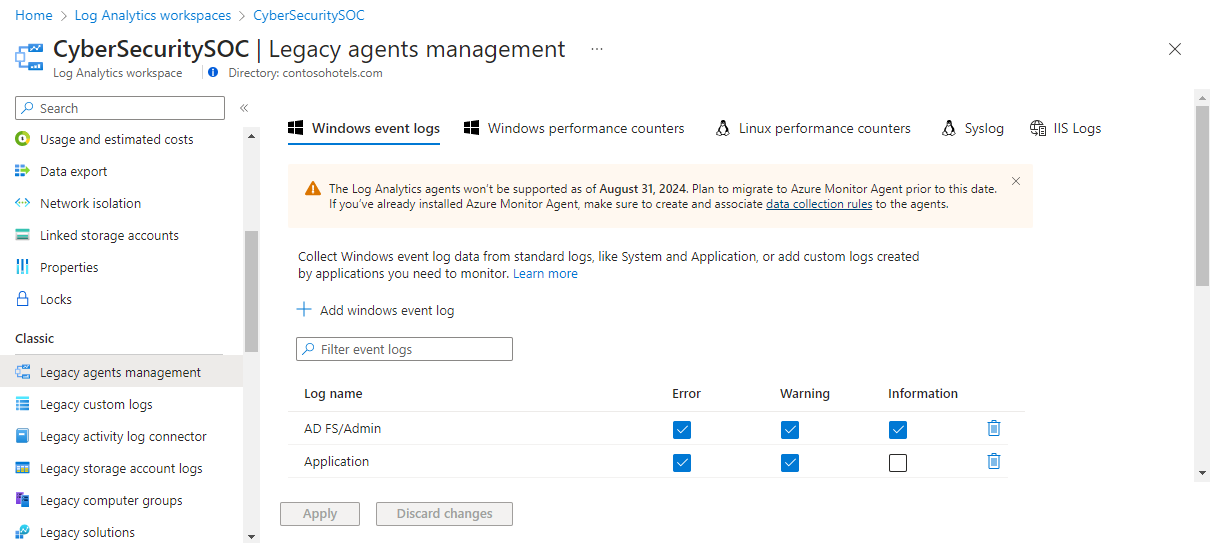

Mengonfigurasi log kejadian Windows

Konfigurasikan log peristiwa Windows dari menu manajemen agen Warisan untuk ruang kerja Analitik Log.

Azure Monitor hanya mengumpulkan kejadian dari log kejadian Windows yang ditentukan dalam pengaturan. Anda menambahkan log kejadian dengan memasukkan nama log dan memilih +. Untuk setiap log, hanya peristiwa dengan tingkat keparahan yang dipilih yang dikumpulkan. Periksa tingkat keparahan untuk log tertentu yang ingin Anda kumpulkan. Anda tidak dapat menyediakan kriteria lain apa pun untuk memfilter kejadian.

Saat Anda memasukkan nama log kejadian, Azure Monitor menyediakan saran nama log kejadian umum. Jika log yang ingin Anda tambahkan tidak muncul dalam daftar, Anda masih dapat menambahkannya dengan memasukkan nama lengkap log. Anda dapat menemukan nama lengkap log dengan menggunakan penampil peristiwa. Di penampil peristiwa, buka halaman Properti untuk log dan salin string dari bidang Nama Lengkap yang ada.

Penting

Anda tidak dapat mengonfigurasi pengumpulan kejadian keamanan dari ruang kerja menggunakan agen Analitik Log. Anda harus menggunakan Microsoft Defender for Cloud atau Microsoft Azure Sentinel untuk mengumpulkan kejadian keamanan. Agen Azure Monitor juga dapat digunakan untuk mengumpulkan kejadian keamanan.

Peristiwa penting dari log peristiwa Windows akan diberi tingkat keparahan "Kesalahan" di Log Azure Monitor.

Kumpulan data

Azure Monitor mengumpulkan setiap peristiwa yang cocok dengan tingkat keparahan yang dipilih dari log peristiwa yang dipantau saat peristiwa dibuat. Agen mencatat posisinya di setiap log kejadian yang dikumpulkannya. Jika agen offline untuk sementara waktu, ia mengumpulkan peristiwa dari tempat terakhir yang ditinggalkannya, meskipun peristiwa tersebut dibuat saat agen offline. Ada potensi bahwa peristiwa ini tidak akan dikumpulkan jika log peristiwa terisi penuh dan menimpa entri sebelumnya sementara agen sedang tidak aktif.

Catatan

Azure Monitor tidak mengumpulkan kejadian audit yang dibuat oleh SQL Server dari sumber MSSQLSERVER dengan ID kejadian 18453 yang berisi kata kunci - Klasik atau Audit Berhasil dan kata kunci 0xa0000000000000.

Properti peristiwa rekaman Windows

Rekaman kejadian Windows memiliki jenis peristiwa dan memiliki properti dalam tabel berikut ini:

| Properti | Deskripsi |

|---|---|

| Komputer | Nama komputer tempat peristiwa dikumpulkan. |

| Kategori Acara | Kategori peristiwa. |

| EventData | Semua data peristiwa dalam format mentah. |

| ID Peristiwa | Nomor peristiwa. |

| Tingkat Acara | Tingkat keparahan peristiwa dalam bentuk numerik. |

| Nama Tingkat Acara | Tingkat keparahan peristiwa dalam bentuk teks. |

| EventLog | Nama log peristiwa tempat peristiwa dikumpulkan. |

| ParameterXml | Nilai parameter peristiwa dalam format XML. |

| NamaGrupManajemen | Nama grup manajemen untuk agen Manajer Operasi Pusat Sistem. Untuk agen lain, nilai ini adalah AOI-<workspace ID>. |

| Deskripsi yang Ditampilkan | Deskripsi kejadian dengan nilai parameter. |

| Sumber | Sumber peristiwa. |

| Sistem Sumber | Jenis agen dari mana peristiwa dikumpulkan. OpsManager – Agen Windows, baik sambungan langsung atau dikelola Manajer Operasi. Linux - Semua agen Linux. AzureStorage – Azure Diagnostik. |

| TimeGenerated | Tanggal dan waktu peristiwa dibuat di Windows. |

| Nama Pengguna | Nama pengguna akun yang telah mencatat peristiwa tersebut. |

Mencatat kueri dengan peristiwa Windows

Tabel berikut ini menyediakan contoh kueri log yang berbeda yang mengambil rekaman kejadian Windows.

| Kueri | Deskripsi |

|---|---|

| Kejadian | Semua peristiwa Windows. |

| Acara | where EventLevelName == "Kesalahan" | Semua peristiwa Windows dengan tingkat keparahan kesalahan. |

| Peristiwa | rangkuman jumlah berdasarkan Sumber | Jumlah peristiwa Windows per sumber. |

| Peristiwa | di mana EventLevelName == "Error" | meringkas jumlah menurut Sumber | Hitungan peristiwa kesalahan Windows berdasarkan sumber. |

Langkah berikutnya

- Mengonfigurasi Log Analytics untuk mengumpulkan sumber data lain untuk analisis.

- Pelajari tentang kueri log untuk menganalisis data yang dikumpulkan dari sumber data dan solusi.

- Konfigurasi kumpulan penghitung kinerja dari agen Windows Anda.