Mengonfigurasi webhook untuk mendapatkan pemberitahuan log aktivitas

Sebagai bagian dari definisi grup tindakan, Anda dapat mengonfigurasi endpoint webhook untuk menerima peringatan pemberitahuan log aktivitas. Dengan webhook, Anda dapat merutekan pemberitahuan ini ke sistem lain untuk tindakan pasca-pemrosesan atau kustom. Artikel ini memperlihatkan seperti apa muatan untuk HTTP POST ke webhook.

Untuk informasi selengkapnya tentang pemberitahuan log aktivitas, lihat cara membuat pemberitahuan log aktivitas Azure.

Untuk informasi tentang grup tindakan, lihat cara membuat grup tindakan.

Catatan

Anda juga dapat menggunakan skema pemberitahuan umum untuk integrasi webhook Anda. Ini memberikan keuntungan memiliki payload pemberitahuan tunggal yang dapat diperluas dan terpadu di semua layanan pemberitahuan di Azure Monitor. Pelajari tentang skema pemberitahuan umum.

Mengautentikasi webhook

Webhook secara opsional dapat menggunakan autentikasi berbasis token untuk otentikasi. URI webhook disimpan dengan ID token, misalnya, https://mysamplealert/webcallback?tokenid=sometokenid&someparameter=somevalue.

Skema payload

Payload JSON yang terkandung dalam operasi POST berbeda berdasarkan bidang payload data.context.activityLog.eventSource .

Catatan

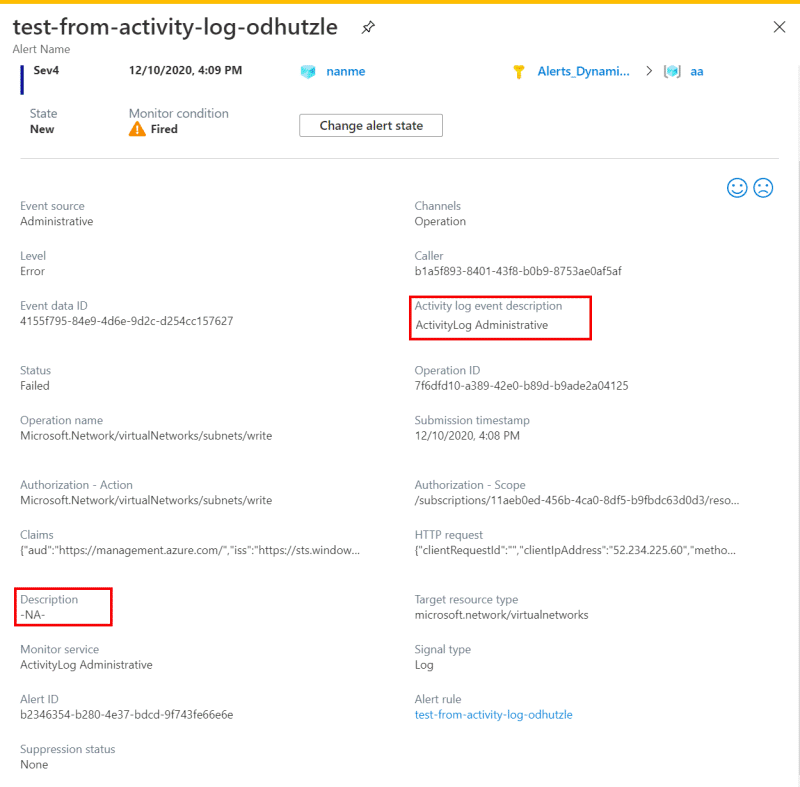

Saat ini, deskripsi yang merupakan bagian dari peristiwa log aktivitas disalin ke properti yang diaktifkan Alert Description .

Untuk menyelaraskan payload log aktivitas dengan jenis pemberitahuan lainnya, per 1 April 2021, properti Description pemberitahuan yang diaktifkan berisi deskripsi aturan pemberitahuan sebagai gantinya.

Sebagai persiapan untuk perubahan itu, kami membuat properti baru, Activity Log Event Description, ke pemberitahuan yang diaktifkan log aktivitas. Properti baru ini diisi dengan Description properti yang sudah tersedia untuk digunakan. Jadi, bidang Activity Log Event Description baru berisi deskripsi yang merupakan bagian dari peristiwa log aktivitas.

Tinjau aturan pemberitahuan, aturan tindakan, webhook, aplikasi logika, atau konfigurasi lain di mana Anda mungkin menggunakan Description properti dari pemberitahuan yang diaktifkan. Description Ganti properti dengan Activity Log Event Description properti .

Jika kondisi Anda dalam aturan tindakan, webhook, aplikasi logika, atau konfigurasi lainnya saat ini didasarkan pada Description properti untuk pemberitahuan log aktivitas, Anda mungkin perlu memodifikasinya agar didasarkan pada Activity Log Event Description properti sebagai gantinya.

Untuk mengisi properti baru Description , Anda dapat menambahkan deskripsi dalam definisi aturan pemberitahuan.

Biasa

{

"schemaId": "Microsoft.Insights/activityLogs",

"data": {

"status": "Activated",

"context": {

"activityLog": {

"channels": "Operation",

"correlationId": "6ac88262-43be-4adf-a11c-bd2179852898",

"eventSource": "Administrative",

"eventTimestamp": "2017-03-29T15:43:08.0019532+00:00",

"eventDataId": "8195a56a-85de-4663-943e-1a2bf401ad94",

"level": "Informational",

"operationName": "Microsoft.Insights/actionGroups/write",

"operationId": "6ac88262-43be-4adf-a11c-bd2179852898",

"status": "Started",

"subStatus": "",

"subscriptionId": "52c65f65-0518-4d37-9719-7dbbfc68c57a",

"submissionTimestamp": "2017-03-29T15:43:20.3863637+00:00",

...

}

},

"properties": {}

}

}

Administrasi

{

"schemaId": "Microsoft.Insights/activityLogs",

"data": {

"status": "Activated",

"context": {

"activityLog": {

"authorization": {

"action": "Microsoft.Insights/actionGroups/write",

"scope": "/subscriptions/52c65f65-0518-4d37-9719-7dbbfc68c57b/resourceGroups/CONTOSO-TEST/providers/Microsoft.Insights/actionGroups/IncidentActions"

},

"claims": "{...}",

"caller": "me@contoso.com",

"description": "",

"httpRequest": "{...}",

"resourceId": "/subscriptions/52c65f65-0518-4d37-9719-7dbbfc68c57b/resourceGroups/CONTOSO-TEST/providers/Microsoft.Insights/actionGroups/IncidentActions",

"resourceGroupName": "CONTOSO-TEST",

"resourceProviderName": "Microsoft.Insights",

"resourceType": "Microsoft.Insights/actionGroups"

}

},

"properties": {}

}

}

Keamanan

{

"schemaId":"Microsoft.Insights/activityLogs",

"data":{"status":"Activated",

"context":{

"activityLog":{

"channels":"Operation",

"correlationId":"2518408115673929999",

"description":"Failed SSH brute force attack. Failed brute force attacks were detected from the following attackers: [\"IP Address: 01.02.03.04\"]. Attackers were trying to access the host with the following user names: [\"root\"].",

"eventSource":"Security",

"eventTimestamp":"2017-06-25T19:00:32.607+00:00",

"eventDataId":"Sec-07f2-4d74-aaf0-03d2f53d5a33",

"level":"Informational",

"operationName":"Microsoft.Security/locations/alerts/activate/action",

"operationId":"Sec-07f2-4d74-aaf0-03d2f53d5a33",

"properties":{

"attackers":"[\"IP Address: 01.02.03.04\"]",

"numberOfFailedAuthenticationAttemptsToHost":"456",

"accountsUsedOnFailedSignInToHostAttempts":"[\"root\"]",

"wasSSHSessionInitiated":"No","endTimeUTC":"06/25/2017 19:59:39",

"actionTaken":"Detected",

"resourceType":"Virtual Machine",

"severity":"Medium",

"compromisedEntity":"LinuxVM1",

"remediationSteps":"[In case this is an Azure virtual machine, add the source IP to NSG block list for 24 hours (see https://azure.microsoft.com/documentation/articles/virtual-networks-nsg/)]",

"attackedResourceType":"Virtual Machine"

},

"resourceId":"/subscriptions/12345-5645-123a-9867-123b45a6789/resourceGroups/contoso/providers/Microsoft.Security/locations/centralus/alerts/Sec-07f2-4d74-aaf0-03d2f53d5a33",

"resourceGroupName":"contoso",

"resourceProviderName":"Microsoft.Security",

"status":"Active",

"subscriptionId":"12345-5645-123a-9867-123b45a6789",

"submissionTimestamp":"2017-06-25T20:23:04.9743772+00:00",

"resourceType":"MICROSOFT.SECURITY/LOCATIONS/ALERTS"

}

},

"properties":{}

}

}

Rekomendasi

{

"schemaId":"Microsoft.Insights/activityLogs",

"data":{

"status":"Activated",

"context":{

"activityLog":{

"channels":"Operation",

"claims":"{\"http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress\":\"Microsoft.Advisor\"}",

"caller":"Microsoft.Advisor",

"correlationId":"123b4c54-11bb-3d65-89f1-0678da7891bd",

"description":"A new recommendation is available.",

"eventSource":"Recommendation",

"eventTimestamp":"2017-06-29T13:52:33.2742943+00:00",

"httpRequest":"{\"clientIpAddress\":\"0.0.0.0\"}",

"eventDataId":"1bf234ef-e45f-4567-8bba-fb9b0ee1dbcb",

"level":"Informational",

"operationName":"Microsoft.Advisor/recommendations/available/action",

"properties":{

"recommendationSchemaVersion":"1.0",

"recommendationCategory":"HighAvailability",

"recommendationImpact":"Medium",

"recommendationName":"Enable Soft Delete to protect your blob data",

"recommendationResourceLink":"https://portal.azure.com/#blade/Microsoft_Azure_Expert/RecommendationListBlade/recommendationTypeId/12dbf883-5e4b-4f56-7da8-123b45c4b6e6",

"recommendationType":"12dbf883-5e4b-4f56-7da8-123b45c4b6e6"

},

"resourceId":"/subscriptions/12345-5645-123a-9867-123b45a6789/resourceGroups/contoso/providers/microsoft.storage/storageaccounts/contosoStore",

"resourceGroupName":"CONTOSO",

"resourceProviderName":"MICROSOFT.STORAGE",

"status":"Active",

"subStatus":"",

"subscriptionId":"12345-5645-123a-9867-123b45a6789",

"submissionTimestamp":"2017-06-29T13:52:33.2742943+00:00",

"resourceType":"MICROSOFT.STORAGE/STORAGEACCOUNTS"

}

},

"properties":{}

}

}

ServiceHealth

{

"schemaId": "Microsoft.Insights/activityLogs",

"data": {

"status": "Activated",

"context": {

"activityLog": {

"channels": "Admin",

"correlationId": "bbac944f-ddc0-4b4c-aa85-cc7dc5d5c1a6",

"description": "Active: Virtual Machines - Australia East",

"eventSource": "ServiceHealth",

"eventTimestamp": "2017-10-18T23:49:25.3736084+00:00",

"eventDataId": "6fa98c0f-334a-b066-1934-1a4b3d929856",

"level": "Informational",

"operationName": "Microsoft.ServiceHealth/incident/action",

"operationId": "bbac944f-ddc0-4b4c-aa85-cc7dc5d5c1a6",

"properties": {

"title": "Virtual Machines - Australia East",

"service": "Virtual Machines",

"region": "Australia East",

"communication": "Starting at 02:48 UTC on 18 Oct 2017 you have been identified as a customer using Virtual Machines in Australia East who may receive errors starting Dv2 Promo and DSv2 Promo Virtual Machines which are in a stopped "deallocated" or suspended state. Customers can still provision Dv1 and Dv2 series Virtual Machines or try deploying Virtual Machines in other regions, as a possible workaround. Engineers have identified a possible fix for the underlying cause, and are exploring implementation options. The next update will be provided as events warrant.",

"incidentType": "Incident",

"trackingId": "0NIH-U2O",

"impactStartTime": "2017-10-18T02:48:00.0000000Z",

"impactedServices": "[{\"ImpactedRegions\":[{\"RegionName\":\"Australia East\"}],\"ServiceName\":\"Virtual Machines\"}]",

"defaultLanguageTitle": "Virtual Machines - Australia East",

"defaultLanguageContent": "Starting at 02:48 UTC on 18 Oct 2017 you have been identified as a customer using Virtual Machines in Australia East who may receive errors starting Dv2 Promo and DSv2 Promo Virtual Machines which are in a stopped "deallocated" or suspended state. Customers can still provision Dv1 and Dv2 series Virtual Machines or try deploying Virtual Machines in other regions, as a possible workaround. Engineers have identified a possible fix for the underlying cause, and are exploring implementation options. The next update will be provided as events warrant.",

"stage": "Active",

"communicationId": "636439673646212912",

"version": "0.1.1"

},

"status": "Active",

"subscriptionId": "45529734-0ed9-4895-a0df-44b59a5a07f9",

"submissionTimestamp": "2017-10-18T23:49:28.7864349+00:00"

}

},

"properties": {}

}

}

Untuk detail skema tertentu tentang pemberitahuan aktivitas pemberitahuan kesehatan layanan, lihat Pemberitahuan kesehatan layanan. Anda juga dapat mempelajari cara mengonfigurasi pemberitahuan webhook kesehatan layanan dengan solusi manajemen masalah yang ada.

ResourceHealth

{

"schemaId": "Microsoft.Insights/activityLogs",

"data": {

"status": "Activated",

"context": {

"activityLog": {

"channels": "Admin, Operation",

"correlationId": "a1be61fd-37ur-ba05-b827-cb874708babf",

"eventSource": "ResourceHealth",

"eventTimestamp": "2018-09-04T23:09:03.343+00:00",

"eventDataId": "2b37e2d0-7bda-4de7-ur8c6-1447d02265b2",

"level": "Informational",

"operationName": "Microsoft.Resourcehealth/healthevent/Activated/action",

"operationId": "2b37e2d0-7bda-489f-81c6-1447d02265b2",

"properties": {

"title": "Virtual Machine health status changed to unavailable",

"details": "Virtual machine has experienced an unexpected event",

"currentHealthStatus": "Unavailable",

"previousHealthStatus": "Available",

"type": "Downtime",

"cause": "PlatformInitiated"

},

"resourceId": "/subscriptions/<subscription Id>/resourceGroups/<resource group>/providers/Microsoft.Compute/virtualMachines/<resource name>",

"resourceGroupName": "<resource group>",

"resourceProviderName": "Microsoft.Resourcehealth/healthevent/action",

"status": "Active",

"subscriptionId": "<subscription Id>",

"submissionTimestamp": "2018-09-04T23:11:06.1607287+00:00",

"resourceType": "Microsoft.Compute/virtualMachines"

}

}

}

}

| Nama elemen | Deskripsi |

|---|---|

| status | Digunakan untuk pemberitahuan metrik. Selalu atur ke activated untuk pemberitahuan log aktivitas. |

| context | Konteks peristiwa. |

| resourceProviderName | Penyedia sumber daya sumber daya yang terpengaruh. |

| conditionType | Selalu Event. |

| nama | Nama aturan peringatan. |

| ID | ID sumber daya peringatan. |

| description | Deskripsi pemberitahuan diatur saat pemberitahuan dibuat. |

| subscriptionId | ID Langganan Azure. |

| rentang waktu | Waktu di mana peristiwa dihasilkan oleh layanan Azure yang memproses permintaan. |

| resourceId | ID sumber daya dari sumber daya yang terpengaruh. |

| resourceGroupName | Nama grup sumber daya untuk sumber daya yang terpengaruh. |

| properti | Kumpulan <Key, Value> pasangan (yaitu, Dictionary<String, String>) yang menyertakan detail tentang peristiwa. |

| event | Elemen yang berisi metadata tentang peristiwa tersebut. |

| authorization | Properti kontrol akses berbasis peran Azure dari peristiwa tersebut. Properti ini biasanya mencakup tindakan, peran, dan ruang lingkup. |

| category | Kategori peristiwa. Nilai yang didukung mencakup: Administrative, Alert, Security, ServiceHealth, dan Recommendation. |

| pemanggil | Alamat email pengguna yang telah melakukan operasi, klaim UPN, atau klaim SPN berdasarkan ketersediaan. Bisa dibatalkan untuk panggilan sistem tertentu. |

| correlationId | Biasanya GUID dalam format string. Peristiwa dengan correlationId milik tindakan yang lebih besar yang sama dan biasanya berbagi correlationId. |

| eventDescription | Deskripsi teks statis suatu peristiwa. |

| eventDataId | Pengidentifikasi unik untuk peristiwa tersebut. |

| EventSource | Nama layanan atau infrastruktur Azure yang menghasilkan peristiwa tersebut. |

| httpRequest | Permintaan biasanya mencakup clientRequestIdmetode HTTP , , clientIpAddressdan (misalnya, PUT). |

| tingkat | Salah satu nilai berikut: Critical, , ErrorWarning, dan Informational. |

| operationId | Biasanya GUID yang dibagikan di antara peristiwa yang sesuai dengan satu operasi. |

| operationName | Nama operasi. |

| properti | Properti peristiwa. |

| status | String. Status operasi. Nilai umum termasuk Started, In Progress, Succeeded, Failed, Active, dan Resolved. |

| subStatus | Biasanya menyertakan kode status HTTP dari panggilan REST yang sesuai. Ini mungkin juga menyertakan string lain yang menggambarkan substatus. Nilai substatus umum termasuk OK (Kode Status HTTP: 200), Created (Kode Status HTTP: 201), Accepted (Kode Status HTTP: 202), No Content (Kode Status HTTP: 204), Bad Request (Kode Status HTTP: 400), Not Found (Kode Status HTTP: 404), Conflict (Kode Status HTTP: 409), Internal Server Error (Kode Status HTTP: 500), Service Unavailable (Kode Status HTTP: 503), dan Gateway Timeout (Kode Status HTTP: 504). |

Untuk detail skema tertentu pada semua pemberitahuan log aktivitas lainnya, lihat Gambaran umum log aktivitas Azure.

Langkah berikutnya

- Pelajari lebih lanjut Log Aktivitas.

- Jalankan skrip Azure Automation (Runbooks) pada pemberitahuan Azure.

- Gunakan aplikasi logika untuk mengirim SMS melalui Twilio dari peringatan Azure. Contoh ini untuk pemberitahuan metrik, tetapi dapat dimodifikasi untuk bekerja dengan peringatan log aktivitas.

- Gunakan logic app untuk mengirim pesan Slack dari peringatan Azure. Contoh ini untuk pemberitahuan metrik, tetapi dapat dimodifikasi untuk bekerja dengan peringatan log aktivitas.

- Gunakan logic app untuk mengirim pesan ke antrean Azure dari pemberitahuan Azure. Contoh ini untuk pemberitahuan metrik, tetapi dapat dimodifikasi untuk bekerja dengan peringatan log aktivitas.