Mengonfigurasi tautan privat Anda

Mengonfigurasi instans Azure Private Link mengharuskan Anda untuk:

- Buat Azure Monitor Private Link Scope (AMPLS) dengan sumber daya.

- Buat titik akhir privat di jaringan Anda dan sambungkan ke cakupan.

- Konfigurasikan akses yang diperlukan pada sumber daya Azure Monitor Anda.

Artikel ini meninjau bagaimana konfigurasi dilakukan melalui portal Azure. Ini menyediakan contoh templat Azure Resource Manager (templat ARM) untuk mengotomatiskan proses.

Membuat koneksi tautan privat melalui portal Azure

Di bagian ini, kami meninjau proses langkah demi langkah menyiapkan tautan privat melalui portal Azure. Untuk membuat dan mengelola tautan privat dengan menggunakan baris perintah atau templat ARM, lihat Menggunakan API dan baris perintah.

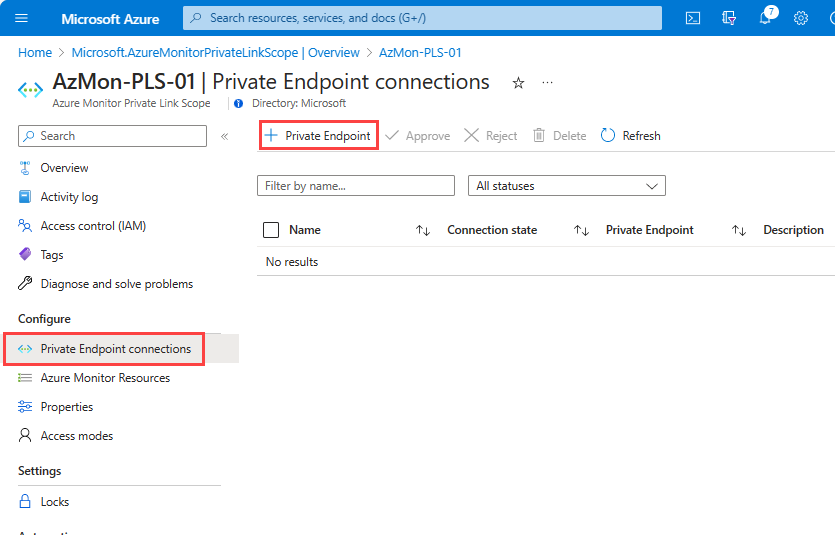

Membuat Cakupan Private Link Azure Monitor

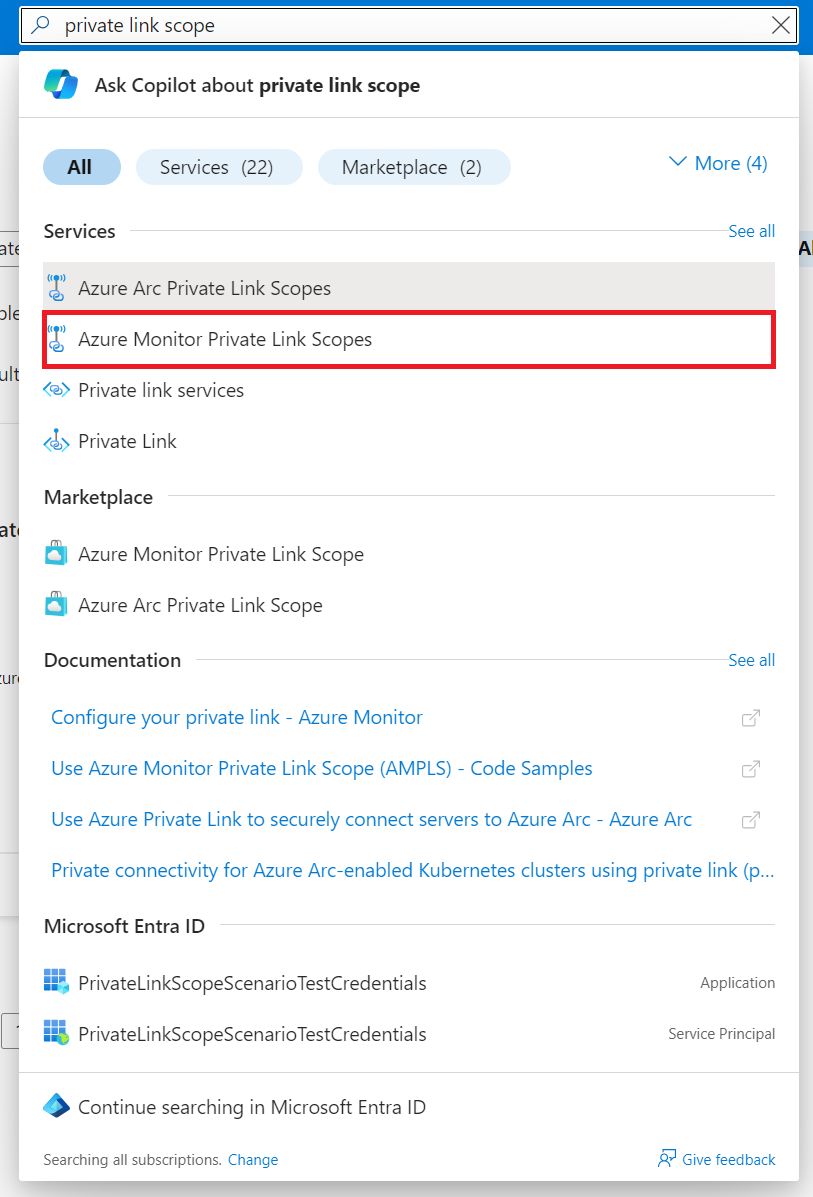

Buka Membuat sumber daya di portal Microsoft Azure dan cari Cakupan Private Link Azure Monitor.

Pilih Buat.

Memilih langganan dan grup sumber daya.

Beri nama AMPLS. Gunakan nama yang bermakna dan jelas seperti AppServerProdTelem.

Pilih Tinjau + buat.

Biarkan validasi lolos dan pilih Buat.

Menyambungkan sumber daya Azure Monitor

Sambungkan sumber daya Azure Monitor seperti ruang kerja Analitik Log, komponen Application Insights, dan titik akhir pengumpulan data) ke Cakupan Private Link (AMPLS) Azure Monitor Anda.

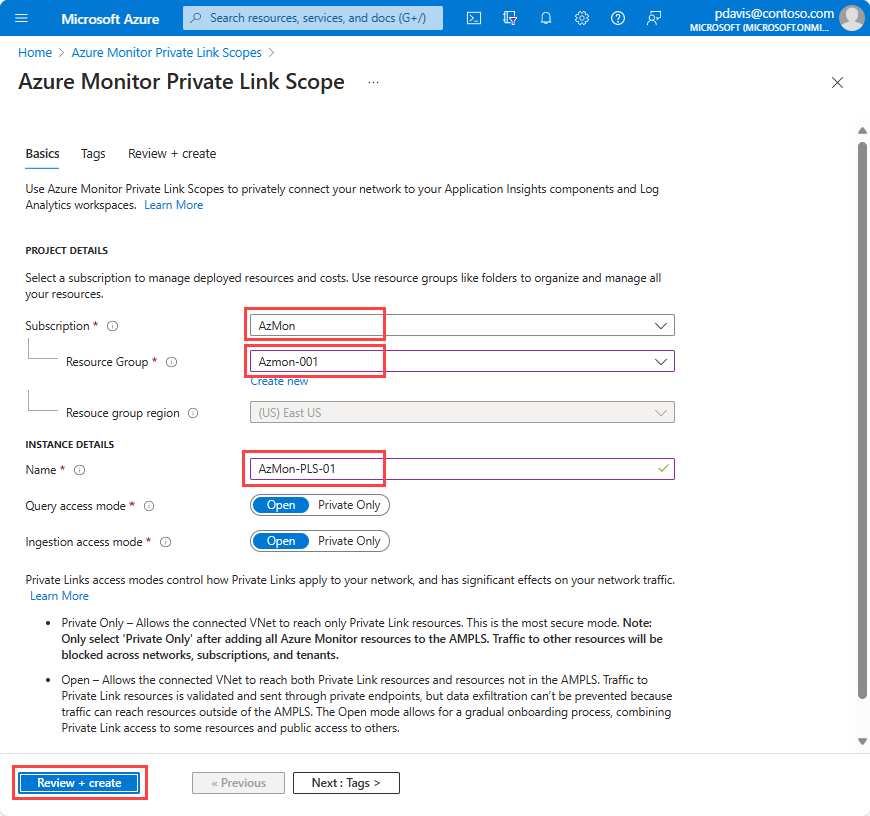

Di AMPLS Anda, pilih Sumber Daya Azure Monitor di menu di sebelah kiri. Pilih Tambahkan.

Tambahkan ruang kerja atau komponen. Memilih Tambahkan akan membuka dialog tempat Anda dapat memilih sumber daya Azure Monitor. Anda dapat menelusuri langganan dan grup sumber daya Anda. Anda juga dapat memasukkan nama mereka untuk memfilternya. Pilih ruang kerja atau komponen dan pilih Terapkan untuk menambahkannya ke cakupan Anda.

Catatan

Menghapus sumber daya Azure Monitor mengharuskan Anda terlebih dahulu memutuskan sambungannya dari objek AMPLS apa pun yang tersambung dengannya. Tidak dimungkinkan untuk menghapus sumber daya yang terhubung ke AMPLS.

Menyambungkan ke titik akhir privat

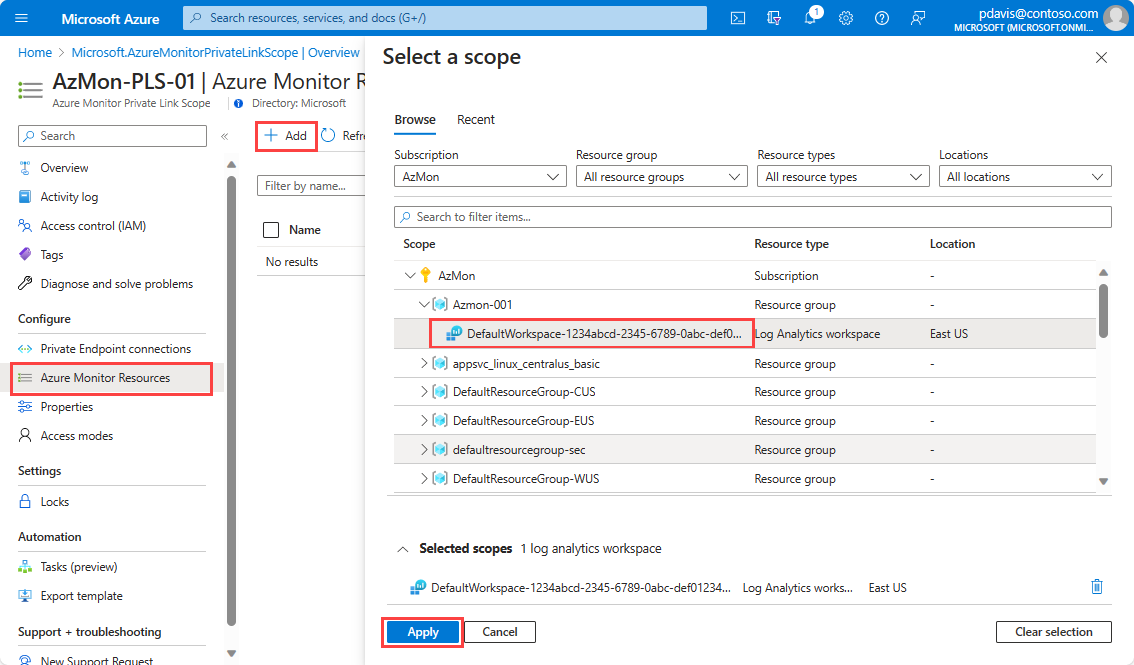

Sekarang setelah Anda memiliki sumber daya yang terhubung ke AMPLS Anda, buat titik akhir privat untuk menyambungkan jaringan Anda. Anda dapat melakukan tugas ini di portal Azure Private Link Center atau di dalam AMPLS Anda, seperti yang dilakukan dalam contoh ini.

Di sumber daya cakupan Anda, pilih Koneksi Titik Akhir Privat dari menu sumber daya di sebelah kiri. Pilih Titik Akhir Privat untuk memulai proses pembuatan titik akhir. Anda juga dapat menyetujui koneksi yang dimulai di Pusat Private Link di sini dengan memilihnya dan memilih Setujui.

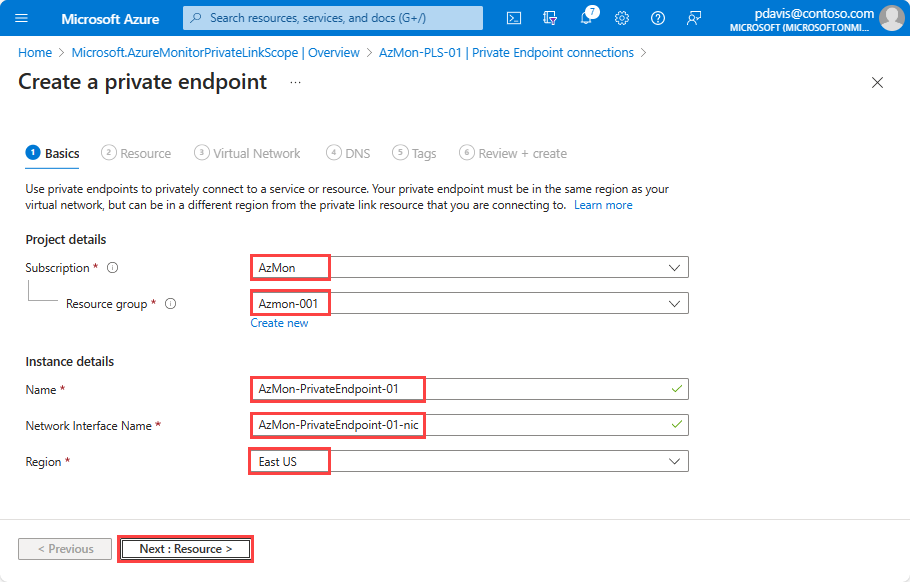

Pada tab Dasar , pilih grup Langganan dan Sumber Daya

Masukkan Nama titik akhir, dan Nama Antarmuka Jaringan

Pilih Wilayah tempat titik akhir privat harus berada. Wilayah harus menjadi wilayah yang sama dengan jaringan virtual tempat Anda menyambungkannya.

Pilih Berikutnya: Sumber Daya.

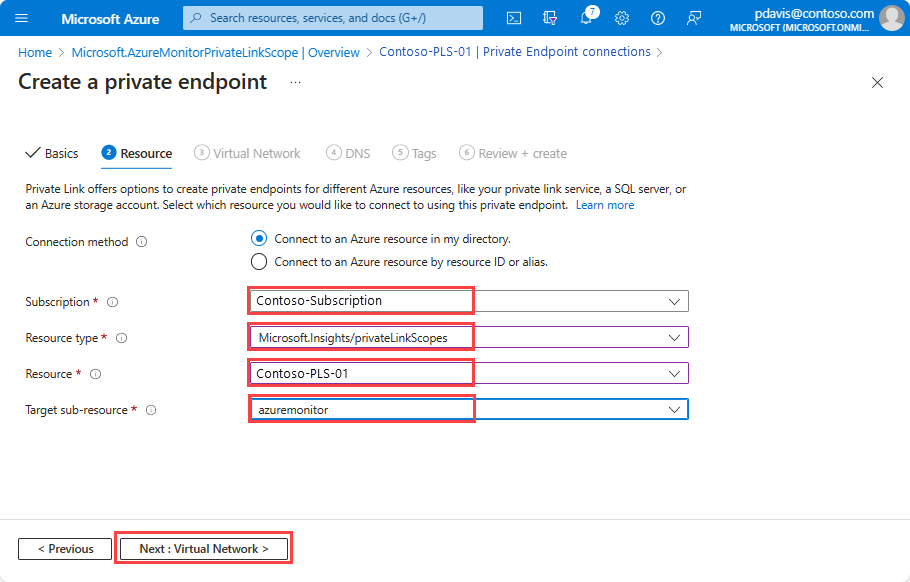

Pada tab Sumber Daya , pilih Langganan yang berisi sumber daya Azure Monitor Private Link Scope Anda.

Untuk Jenis sumber daya, pilih Microsoft.insights/privateLinkScopes.

Dari menu dropdown Sumber Daya , pilih Cakupan Private Link yang Anda buat sebelumnya.

Pilih Berikutnya: Virtual Network.

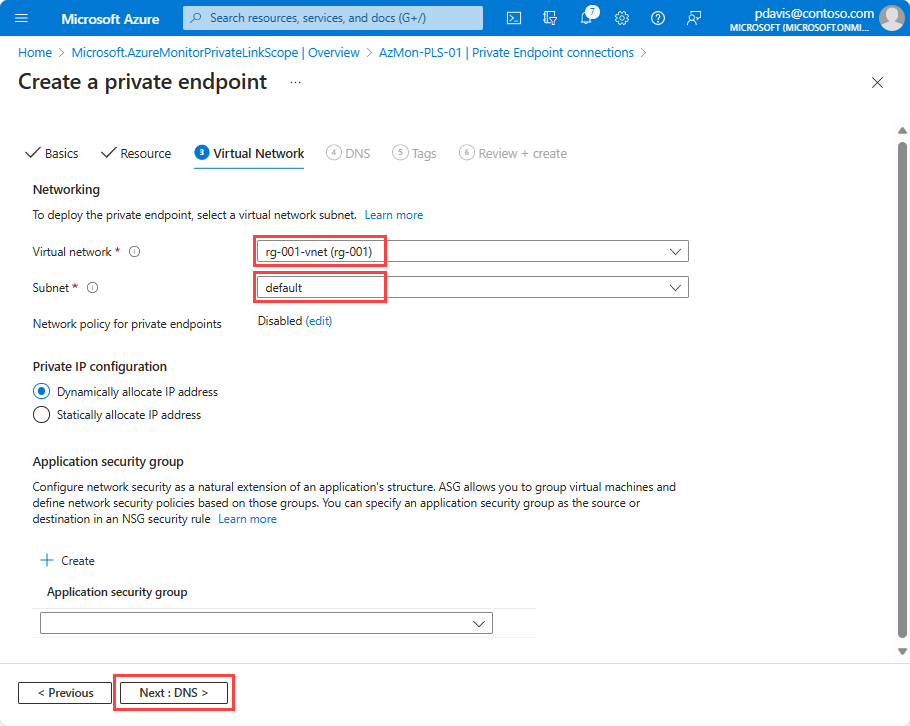

Pada tab Virtual Network , pilih Jaringan virtual dan Subnet yang ingin Anda sambungkan ke sumber daya Azure Monitor Anda.

Untuk Kebijakan jaringan untuk titik akhir privat, pilih edit jika Anda ingin menerapkan grup keamanan jaringan atau Tabel rute ke subnet yang berisi titik akhir privat.

Di Edit kebijakan jaringan subnet, pilih kotak centang di samping Grup keamanan jaringan dan tabel Rute, dan pilih Simpan. Untuk informasi selengkapnya, lihat Mengelola kebijakan jaringan untuk titik akhir privat.

Untuk konfigurasi IP Privat, secara default, Alamat IP yang dialokasikan secara dinamis dipilih. Jika Anda ingin menetapkan alamat IP statis, pilih Alokasikan alamat IP secara statis. Kemudian masukkan nama dan IP privat.

Secara opsional, Anda dapat memilih atau membuat kelompok keamanan Aplikasi. Anda dapat menggunakan grup keamanan aplikasi untuk mengelompokkan komputer virtual dan menentukan kebijakan keamanan jaringan berdasarkan grup tersebut.Pilih Berikutnya: DNS.

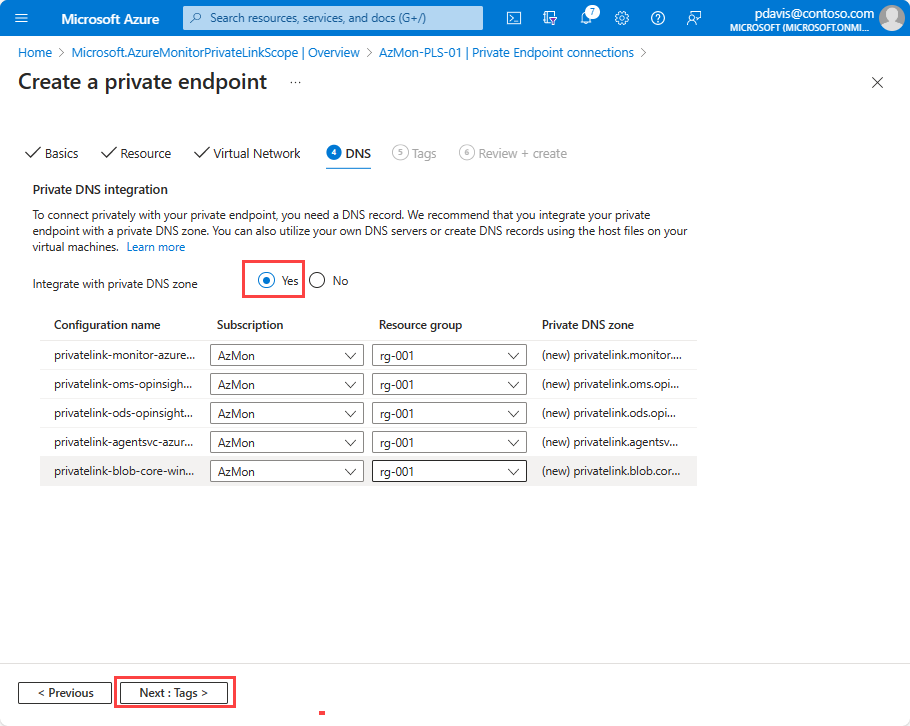

Pada tab DNS , pilih Ya untuk Integrasikan dengan zona DNS privat, dan biarkan secara otomatis membuat zona DNS privat baru. Zona DNS aktual mungkin berbeda dari apa yang diperlihatkan dalam cuplikan layar berikut.

Catatan

Jika Anda memilih Tidak dan lebih suka mengelola catatan DNS secara manual, pertama-tama selesaikan penyusupan tautan privat Anda. Sertakan titik akhir privat ini dan konfigurasi AMPLS. Kemudian, konfigurasikan DNS Anda sesuai dengan instruksi di konfigurasi DNS titik akhir privat Azure. Pastikan untuk tidak membuat rekaman kosong sebagai persiapan untuk penyiapan tautan privat Anda. Catatan DNS yang Anda buat dapat mengambil alih pengaturan yang ada dan memengaruhi konektivitas Anda dengan Azure Monitor.

Selain itu, jika Anda memilih Ya atau Tidak dan Anda menggunakan server DNS kustom Anda sendiri, Anda perlu menyiapkan penerus bersyarat untuk penerus zona DNS Publik yang disebutkan dalam konfigurasi DNS titik akhir privat Azure. Penerus bersyariah perlu meneruskan kueri DNS ke Azure DNS.

Pilih Berikutnya: Tag, lalu pilih Tinjau + buat.

Pada Tinjau + buat , setelah validasi lulus pilih Buat.

Anda sekarang telah membuat titik akhir privat baru yang tersambung ke AMPLS ini.

Konfigurasikan akses ke sumber daya Anda

Sejauh ini kami telah membahas konfigurasi jaringan Anda. Tetapi Anda juga harus mempertimbangkan bagaimana Anda ingin mengonfigurasi akses jaringan ke sumber daya yang dipantau seperti ruang kerja Analitik Log, komponen Application Insights, dan titik akhir pengumpulan data.

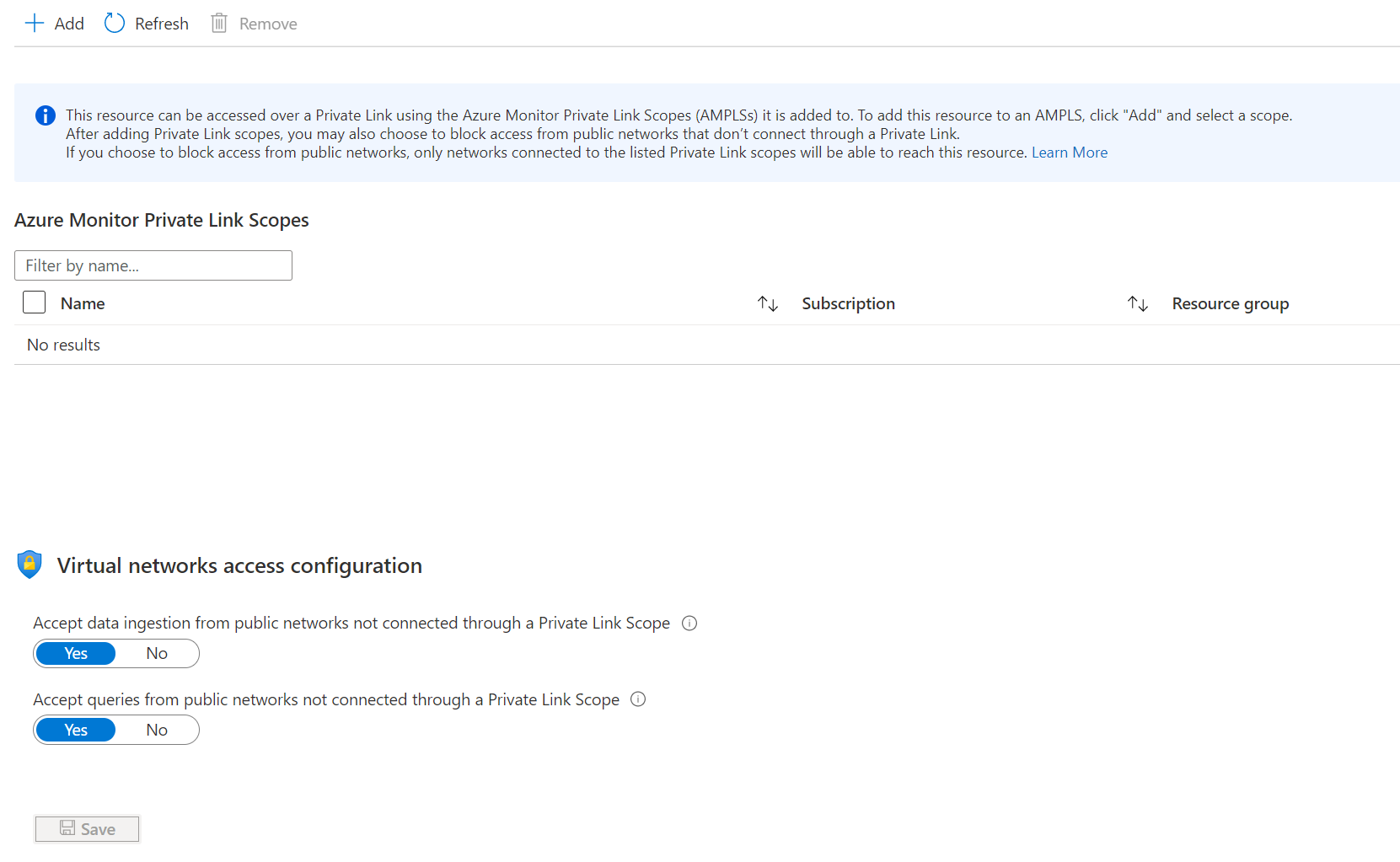

Buka portal Microsoft Azure. Pada menu sumber daya Anda, temukan Isolasi Jaringan di sisi kiri. Halaman ini mengontrol jaringan mana yang dapat menjangkau sumber daya melalui tautan privat dan apakah jaringan lain dapat menjangkaunya atau tidak.

Cakupan Private Link Azure Monitor yang Tersambung

Di sini Anda dapat meninjau dan mengonfigurasi koneksi sumber daya ke AMPLS. Menyambungkan ke AMPLS memungkinkan lalu lintas dari jaringan virtual yang terhubung ke setiap AMPLS untuk menjangkau sumber daya. Ini memiliki efek yang sama seperti menyambungkannya dari cakupan seperti yang kami lakukan di bagian Menyambungkan sumber daya Azure Monitor.

Untuk menambahkan koneksi baru, pilih Tambahkan dan pilih AMPLS. Pilih Terapkan untuk menyambungkannya. Sumber daya Anda dapat terhubung ke lima objek AMPLS, seperti yang disebutkan dalam Pertimbangkan batas AMPLS.

Konfigurasi akses jaringan virtual: Mengelola akses dari luar Cakupan Private Link

Pengaturan di bagian bawah halaman ini mengontrol akses dari jaringan publik, yang berarti jaringan tidak tersambung ke cakupan yang tercantum.

Jika Anda mengatur Terima penyerapan data dari jaringan publik yang tidak terhubung melalui Cakupan Private Link ke Tidak, klien seperti mesin atau SDK di luar cakupan yang terhubung tidak dapat mengunggah data atau mengirim log ke sumber daya.

Jika Anda mengatur Terima kueri dari jaringan publik yang tidak tersambung melalui Cakupan Private Link ke Tidak, klien seperti komputer atau SDK di luar cakupan yang tersambung tidak dapat mengkueri data dalam sumber daya.

Data tersebut mencakup akses ke log, metrik, dan aliran metrik langsung. Ini juga mencakup pengalaman yang dibangun di atas seperti buku kerja, dasbor, pengalaman klien berbasis API kueri, dan wawasan dalam portal Azure. Pengalaman yang berjalan di luar portal Azure dan data Analitik Log kueri juga harus berjalan dalam jaringan virtual yang ditautkan secara privat.

Menggunakan API dan baris perintah

Anda dapat mengotomatiskan proses yang dijelaskan sebelumnya dengan menggunakan templat ARM, REST, dan antarmuka baris perintah.

Membuat dan mengelola Cakupan Private Link

Untuk membuat dan mengelola Cakupan Private Link, gunakan REST API atau Azure CLI (az monitor private-link-scope).

Membuat AMPLS dengan Mode akses terbuka: Contoh CLI

Perintah CLI berikut membuat sumber daya AMPLS baru bernama "my-scope", dengan mode akses kueri dan penyerapan diatur ke Open.

az resource create -g "my-resource-group" --name "my-scope" -l global --api-version "2021-07-01-preview" --resource-type Microsoft.Insights/privateLinkScopes --properties "{\"accessModeSettings\":{\"queryAccessMode\":\"Open\", \"ingestionAccessMode\":\"Open\"}}"

Membuat AMPLS dengan mode akses campuran: Contoh PowerShell

Skrip PowerShell berikut membuat sumber daya AMPLS baru bernama "my-scope", dengan mode akses kueri diatur ke Open tetapi mode akses penyerapan diatur ke PrivateOnly. Pengaturan ini berarti akan memungkinkan penyerapan hanya ke sumber daya di AMPLS.

# scope details

$scopeSubscriptionId = "ab1800bd-ceac-48cd-...-..."

$scopeResourceGroup = "my-resource-group"

$scopeName = "my-scope"

$scopeProperties = @{

accessModeSettings = @{

queryAccessMode = "Open";

ingestionAccessMode = "PrivateOnly"

}

}

# login

Connect-AzAccount

# select subscription

Select-AzSubscription -SubscriptionId $scopeSubscriptionId

# create private link scope resource

$scope = New-AzResource -Location "Global" -Properties $scopeProperties -ResourceName $scopeName -ResourceType "Microsoft.Insights/privateLinkScopes" -ResourceGroupName $scopeResourceGroup -ApiVersion "2021-07-01-preview" -Force

Membuat AMPLS: Templat ARM

Templat ARM berikut membuat:

- AMPLS bernama

"my-scope", dengan mode akses kueri dan penyerapan diatur keOpen. - Ruang kerja Analitik Log bernama

"my-workspace". - Dan menambahkan sumber daya terlingkup ke

"my-scope"AMPLS bernama"my-workspace-connection".

Catatan

Pastikan Anda menggunakan versi API baru (pratinjau 2021-07-01 atau yang lebih baru) untuk pembuatan objek AMPLS (ketik microsoft.insights/privatelinkscopes sebagai berikut). Templat ARM yang didokumenkan di masa lalu menggunakan versi API lama, yang menghasilkan AMPLS yang diatur dengan QueryAccessMode="Open" dan IngestionAccessMode="PrivateOnly".

{

"$schema": https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#,

"contentVersion": "1.0.0.0",

"parameters": {

"private_link_scope_name": {

"defaultValue": "my-scope",

"type": "String"

},

"workspace_name": {

"defaultValue": "my-workspace",

"type": "String"

}

},

"variables": {},

"resources": [

{

"type": "microsoft.insights/privatelinkscopes",

"apiVersion": "2021-07-01-preview",

"name": "[parameters('private_link_scope_name')]",

"location": "global",

"properties": {

"accessModeSettings":{

"queryAccessMode":"Open",

"ingestionAccessMode":"Open"

}

}

},

{

"type": "microsoft.operationalinsights/workspaces",

"apiVersion": "2020-10-01",

"name": "[parameters('workspace_name')]",

"location": "westeurope",

"properties": {

"sku": {

"name": "pergb2018"

},

"publicNetworkAccessForIngestion": "Enabled",

"publicNetworkAccessForQuery": "Enabled"

}

},

{

"type": "microsoft.insights/privatelinkscopes/scopedresources",

"apiVersion": "2019-10-17-preview",

"name": "[concat(parameters('private_link_scope_name'), '/', concat(parameters('workspace_name'), '-connection'))]",

"dependsOn": [

"[resourceId('microsoft.insights/privatelinkscopes', parameters('private_link_scope_name'))]",

"[resourceId('microsoft.operationalinsights/workspaces', parameters('workspace_name'))]"

],

"properties": {

"linkedResourceId": "[resourceId('microsoft.operationalinsights/workspaces', parameters('workspace_name'))]"

}

}

]

}

Mengatur mode akses AMPLS: Contoh PowerShell

Untuk mengatur bendera mode akses pada AMPLS Anda, Anda dapat menggunakan skrip PowerShell berikut. Skrip berikut mengatur bendera ke Open. Untuk menggunakan mode Privat Saja, gunakan nilai "PrivateOnly".

Izinkan sekitar 10 menit agar pembaruan mode akses AMPLS berlaku.

# scope details

$scopeSubscriptionId = "ab1800bd-ceac-48cd-...-..."

$scopeResourceGroup = "my-resource-group-name"

$scopeName = "my-scope"

# login

Connect-AzAccount

# select subscription

Select-AzSubscription -SubscriptionId $scopeSubscriptionId

# get private link scope resource

$scope = Get-AzResource -ResourceType Microsoft.Insights/privateLinkScopes -ResourceGroupName $scopeResourceGroup -ResourceName $scopeName -ApiVersion "2021-07-01-preview"

# set access mode settings

$scope.Properties.AccessModeSettings.QueryAccessMode = "Open";

$scope.Properties.AccessModeSettings.IngestionAccessMode = "Open";

$scope | Set-AzResource -Force

Mengatur bendera akses sumber daya

Untuk mengelola bendera akses ruang kerja atau komponen, gunakan bendera [--ingestion-access {Disabled, Enabled}] dan [--query-access {Disabled, Enabled}]di ruang kerja az monitor log-analytics atau komponen az monitor app-insights.

Meninjau dan memvalidasi penyiapan tautan privat Anda

Ikuti langkah-langkah di bagian ini untuk meninjau dan memvalidasi penyiapan tautan privat Anda.

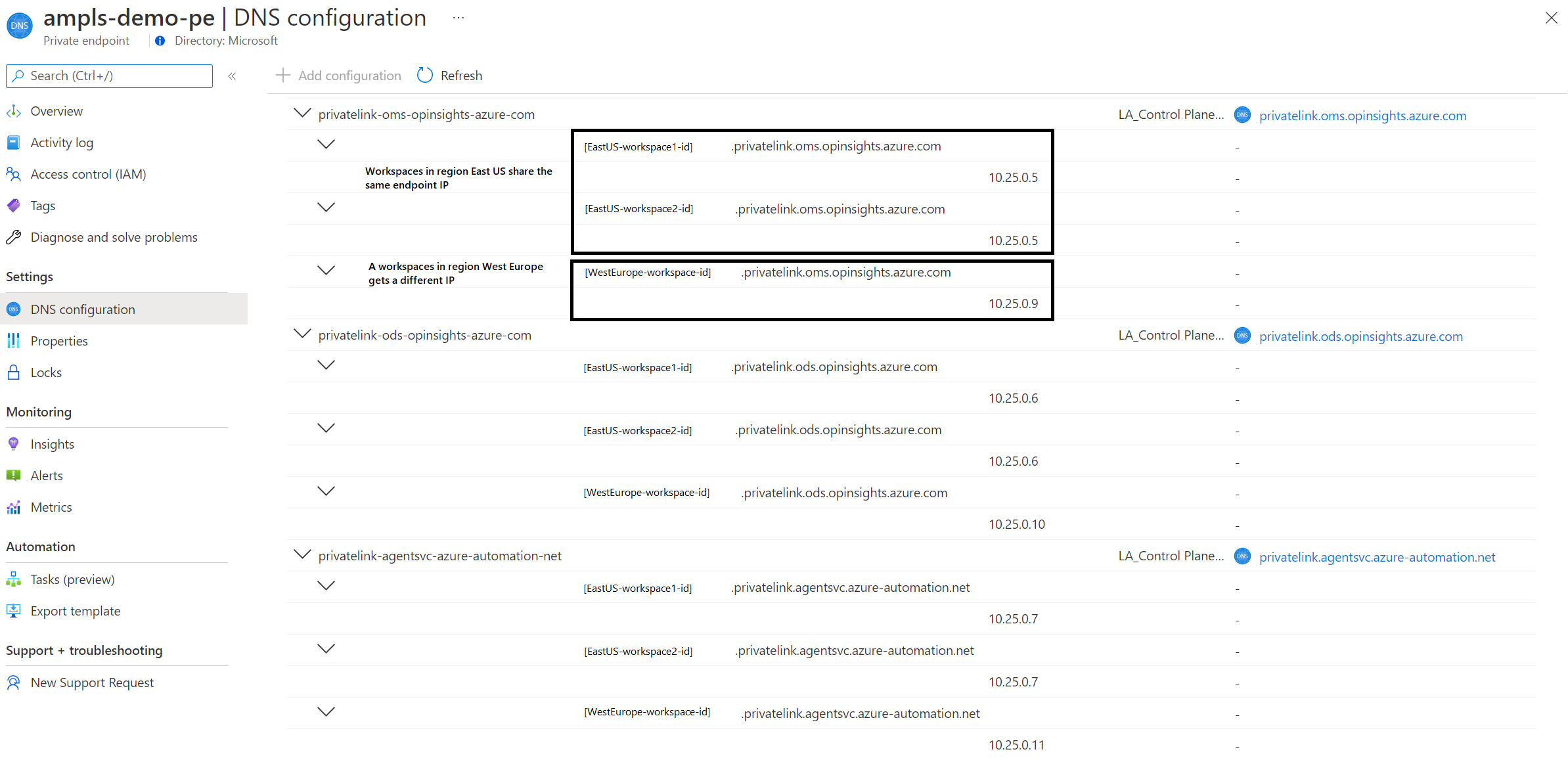

Meninjau pengaturan DNS titik akhir Anda

Titik akhir privat yang Anda buat sekarang harus memiliki lima zona DNS yang dikonfigurasi:

privatelink.monitor.azure.comprivatelink.oms.opinsights.azure.comprivatelink.ods.opinsights.azure.comprivatelink.agentsvc.azure-automation.netprivatelink.blob.core.windows.net

Masing-masing zona ini memetakan titik akhir Azure Monitor tertentu ke IP privat dari kumpulan IP jaringan virtual. Alamat IP yang ditampilkan dalam gambar berikut hanyalah contoh. Konfigurasi Anda seharusnya menampilkan IP privat dari jaringan Anda sendiri.

Penting

AMPLS dan sumber daya titik akhir privat yang dibuat mulai 1 Desember 2021, menggunakan mekanisme yang disebut Kompresi Titik Akhir. Sekarang titik akhir khusus sumber daya, seperti titik akhir OMS, ODS, dan AgentSVC, berbagi alamat IP yang sama, per wilayah dan per zona DNS. Mekanisme ini berarti lebih sedikit IP yang diambil dari kumpulan IP jaringan virtual, dan lebih banyak sumber daya dapat ditambahkan ke AMPLS.

Privatelink-monitor-azure-com

Zona ini mencakup titik akhir global yang digunakan oleh Azure Monitor, yang berarti titik akhir melayani permintaan secara global/regional dan bukan permintaan khusus sumber daya. Zona ini harus memiliki titik akhir yang dipetakan untuk:

- in.ai: Titik akhir penyerapan Application Insights (baik entri global maupun regional).

- api: Application Insights dan titik akhir API Analitik Log.

- live: Titik akhir metrik langsung Application Insights.

- profiler: Titik akhir profiler Application Insights.

- rekam jepret: Titik akhir rekam jepret Application Insights.

- diagservices-query: Application Insights Profiler dan Snapshot Debugger (digunakan saat mengakses profiler/debugger menghasilkan portal Azure).

Zona ini juga mencakup titik akhir khusus sumber daya untuk titik akhir pengumpulan data (DCEs):

<unique-dce-identifier>.<regionname>.handler.control: Titik akhir konfigurasi privat, bagian dari sumber daya DCE.<unique-dce-identifier>.<regionname>.ingest: Titik akhir penyerapan privat, bagian dari sumber daya DCE.

Titik akhir Analitik Log

Penting

AMPLS dan titik akhir privat yang dibuat mulai 1 Desember 2021, menggunakan mekanisme yang disebut Kompresi Titik Akhir. Sekarang setiap titik akhir khusus sumber daya, seperti OMS, ODS, dan AgentSVC, menggunakan satu alamat IP, per wilayah dan per zona DNS, untuk semua ruang kerja di wilayah tersebut. Mekanisme ini berarti lebih sedikit IP yang diambil dari kumpulan IP jaringan virtual, dan lebih banyak sumber daya dapat ditambahkan ke AMPLS.

Analitik Log menggunakan empat zona DNS:

- privatelink-oms-opinsights-azure-com: Mencakup pemetaan khusus ruang kerja ke titik akhir OMS. Anda akan melihat entri untuk setiap ruang kerja yang ditautkan ke AMPLS yang terhubung dengan titik akhir privat ini.

- privatelink-ods-opinsights-azure-com: Mencakup pemetaan khusus ruang kerja ke titik akhir ODS, yang merupakan titik akhir penyerapan Log Analytics. Anda akan melihat entri untuk setiap ruang kerja yang ditautkan ke AMPLS yang terhubung dengan titik akhir privat ini.

- privatelink-agentsvc-azure-automation-net: Mencakup pemetaan khusus ruang kerja ke titik akhir otomatisasi layanan agen. Anda akan melihat entri untuk setiap ruang kerja yang ditautkan ke AMPLS yang terhubung dengan titik akhir privat ini.

- privatelink-blob-core-windows-net: Mengonfigurasi konektivitas ke akun penyimpanan paket solusi agen global. Melaluinya, agen dapat mengunduh paket solusi baru atau yang diperbarui, yang juga dikenal sebagai paket manajemen. Hanya satu entri yang diperlukan untuk menangani agen Log Analitik, tidak peduli berapa banyak ruang kerja yang digunakan. Entri ini hanya ditambahkan ke penyiapan tautan privat yang dibuat pada atau setelah 19 April 2021 (atau mulai Juni 2021 di sovereign cloud Azure).

Cuplikan layar berikut menunjukkan titik akhir yang dipetakan untuk AMPLS dengan dua ruang kerja di US Timur dan satu ruang kerja di Eropa Barat. Perhatikan ruang kerja US Timur berbagi alamat IP. Titik akhir ruang kerja Eropa Barat dipetakan ke alamat IP yang berbeda. Titik akhir blob tidak muncul dalam gambar ini tetapi dikonfigurasi.

Memvalidasi bahwa Anda berkomunikasi melalui tautan privat

Pastikan tautan privat Anda dalam urutan kerja yang baik:

Untuk memvalidasi bahwa permintaan Anda sekarang dikirim melalui titik akhir privat, Anda dapat meninjaunya dengan alat pelacakan jaringan atau bahkan browser Anda. Misalnya, saat Anda mencoba mengkueri ruang kerja atau aplikasi, pastikan permintaan dikirim ke IP privat yang dipetakan ke titik akhir API. Dalam contoh ini, ini adalah 172.17.0.9.

Catatan

Beberapa browser mungkin menggunakan pengaturan DNS lainnya. Untuk informasi selengkapnya, lihat Pengaturan DNS browser. Pastikan pengaturan DNS Anda berlaku.

Untuk memastikan ruang kerja atau komponen Anda tidak menerima permintaan dari jaringan publik (tidak terhubung melalui AMPLS), atur penyerapan publik sumber daya dan bendera kueri ke Tidak seperti yang dijelaskan dalam Mengonfigurasi akses ke sumber daya Anda.

Dari klien di jaringan yang dilindungi, gunakan

nslookupke salah satu titik akhir yang tercantum di zona DNS Anda. Ini harus diselesaikan oleh server DNS Anda ke IP privat yang dipetakan alih-alih IP publik yang digunakan secara default.

Langkah berikutnya

- Pelajari tentang penyimpanan privat untuk log kustom dan kunci yang dikelola pelanggan.

- Pelajari tentang Private Link untuk Azure Automation.

- Pelajari tentang titik akhir pengumpulan data baru.

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk