Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Azure Private Link Service memungkinkan Anda mengakses layanan Azure (misalnya, Azure Relay, Azure Service Bus, Azure Event Hubs, Azure Storage, dan Azure Cosmos DB) dan layanan pelanggan/mitra yang dihosting Azure melalui titik akhir privat di jaringan virtual Anda. Untuk informasi selengkapnya, lihat Apa itu Azure Private Link?

Titik akhir privat adalah antarmuka jaringan yang memungkinkan beban kerja Anda berjalan di jaringan virtual untuk tersambung secara privat dan aman ke layanan yang memiliki sumber daya tautan privat (misalnya, namespace layanan Relay). Titik akhir privat menggunakan alamat IP privat dari jaringan virtual Anda, membawa layanan ke jaringan virtual Anda secara efektif. Semua lalu lintas ke layanan dapat dirutekan melalui titik akhir privat, sehingga tidak diperlukan gateway, perangkat NAT, ExpressRoute, koneksi VPN, atau alamat IP publik. Lalu lintas antara jaringan virtual Anda dan layanan melintasi jaringan backbone Microsoft, menghilangkan paparan dari Internet publik. Anda dapat memberikan tingkat granularitas dalam kontrol akses dengan memungkinkan koneksi ke namespace layanan Azure Relay tertentu.

Catatan

Jika Anda menggunakan pendengar relai melalui tautan privat, buka port 9400-9599 untuk komunikasi keluar bersama dengan port relai standar. Perhatikan bahwa Anda perlu melakukan langkah ini hanya untuk pendengar relai.

Prasyarat

Untuk mengintegrasikan namespace Azure Relay dengan Azure Private Link, Anda memerlukan entitas atau izin berikut:

- Namespace Azure Relay.

- Jaringan virtual Azure.

- Subnet di jaringan virtual.

- Izin pemilik atau kontributor pada jaringan virtual.

Menambahkan titik akhir privat menggunakan Portal Azure

Titik akhir privat dan jaringan virtual Anda harus berada di wilayah yang sama. Saat Anda memilih wilayah untuk titik akhir privat menggunakan portal, wilayah tersebut akan secara otomatis hanya memfilter jaringan virtual yang ada di wilayah tersebut. Namespace dapat berada di wilayah yang berbeda.

Titik akhir privat Anda menggunakan alamat IP privat di jaringan virtual Anda.

Mengonfigurasi akses privat untuk namespace Relay

Prosedur berikut ini menyediakan instruksi langkah demi langkah untuk menonaktifkan akses publik ke namespace Relay lalu menambahkan titik akhir privat ke namespace layanan.

Masuk ke portal Azure.

Di bilah pencarian, ketik Relay.

Pilih namespace dari daftar yang ingin Anda tambahkan titik akhir privatnya.

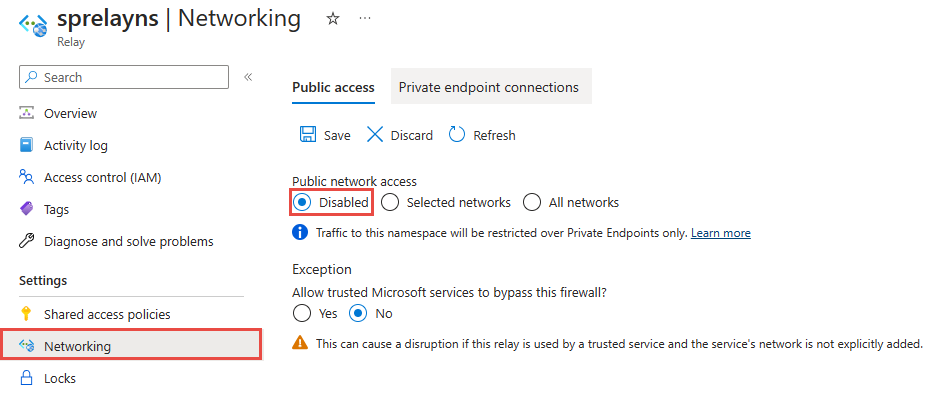

Di menu sebelah kiri, pilih tab Jaringan di bawah Pengaturan.

Pada halaman Jaringan , untuk Akses jaringan publik, pilih Dinonaktifkan jika Anda ingin namespace hanya diakses melalui titik akhir privat.

Untuk Izinkan layanan Microsoft tepercaya melewati firewall ini, pilih Ya jika Anda ingin mengizinkan layanan Microsoft tepercaya melewati firewall ini.

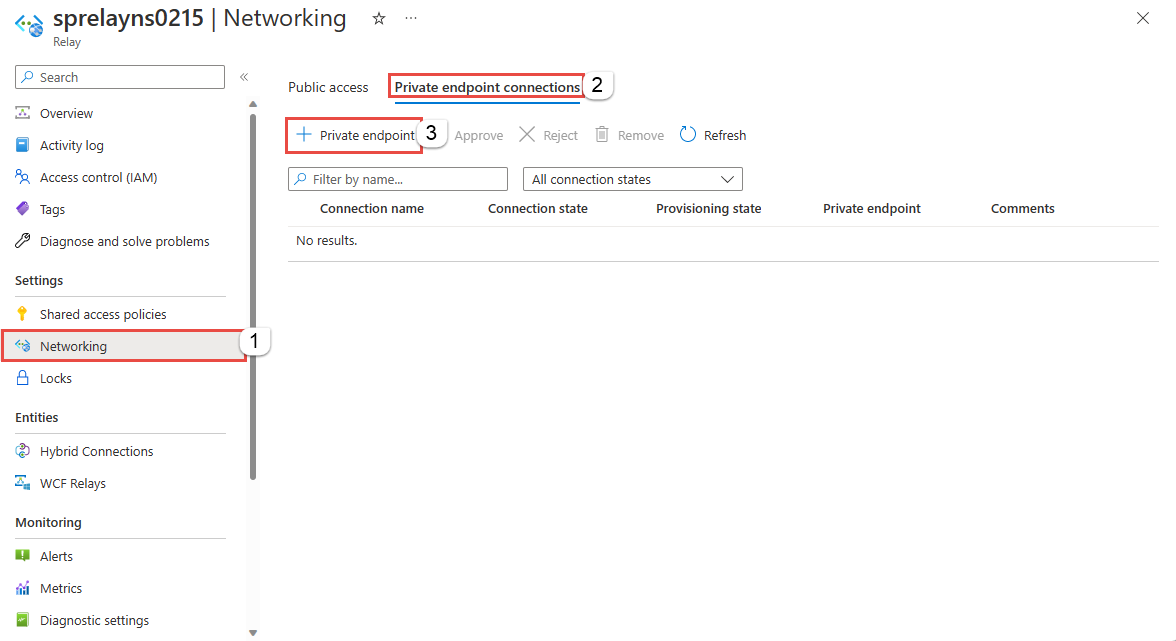

Pilih tab Koneksi titik akhir privat di bagian atas halaman

Pilih tombol + Titik Akhir Privat di bagian atas halaman.

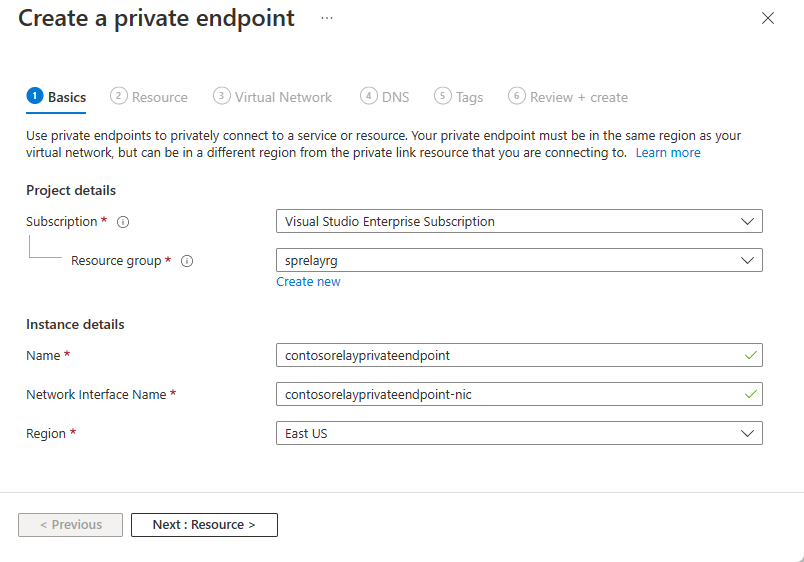

Pada halaman Dasar, ikuti langkah-langkah berikut ini:

Pilih langganan Azure tempat Anda ingin membuat titik akhir privat.

Pilih grup sumber daya untuk sumber daya titik akhir privat.

Masukkan nama untuk titik akhir privat.

Masukkan nama untuk antarmuka jaringan.

Pilih wilayah untuk titik akhir privat. Titik akhir privat Anda harus berada di wilayah yang sama dengan jaringan virtual Anda, tetapi dapat berada di wilayah yang berbeda dari namespace Layanan Azure Relay yang Anda sambungkan.

Pilih tombol Berikutnya: Sumber Daya > di bagian bawah halaman.

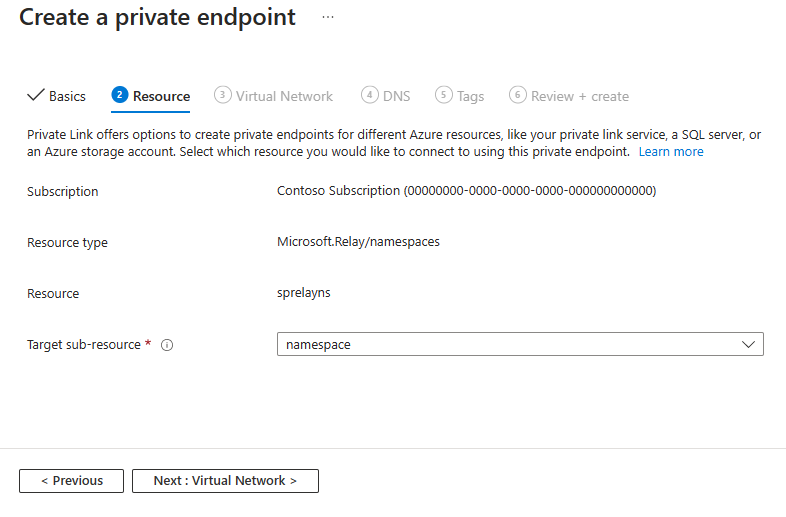

Tinjau pengaturan pada halaman Sumber Daya , dan pilih Berikutnya: Virtual Network.

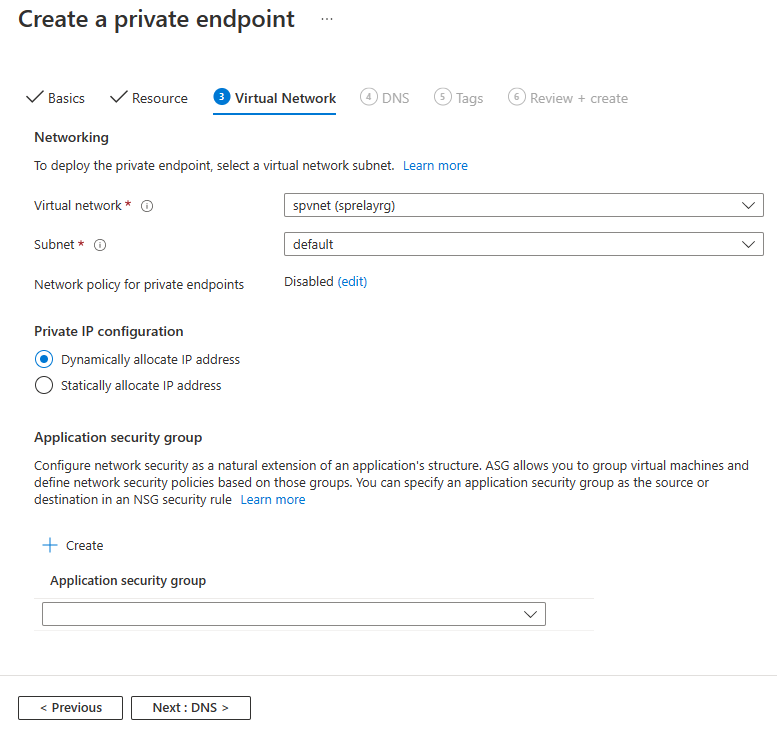

Pada halaman Virtual Network , pilih jaringan virtual dan subnet tempat Anda ingin menyebarkan titik akhir privat. Hanya jaringan virtual dalam langganan dan lokasi yang dipilih saat ini yang tercantum dalam daftar turun-bawah.

Anda dapat mengonfigurasi apakah Anda ingin mengalokasikan alamat IP secara dinamis atau mengalokasikan alamat IP secara statis ke titik akhir privat

Anda juga dapat mengaitkan grup keamanan aplikasi baru atau yang sudah ada ke titik akhir privat.

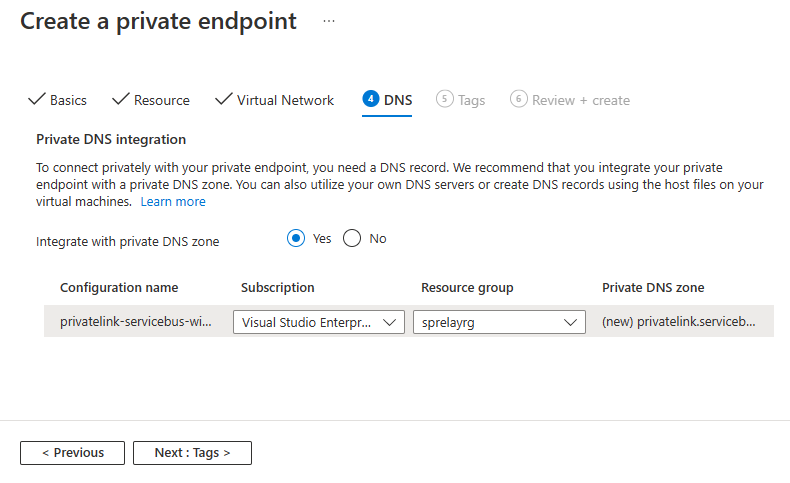

Pilih Berikutnya: DNS untuk menavigasi ke halaman DNS wizard. Pada halaman DNS , Integrasikan dengan pengaturan zona DNZ privat diaktifkan secara default (disarankan). Anda memiliki opsi untuk menonaktifkannya.

Untuk menyambungkan secara pribadi dengan titik akhir pribadi, Anda memerlukan catatan DNS. Kami menyarankan agar Anda mengintegrasikan titik akhir privat Anda dengan zona DNS privat. Anda juga dapat menggunakan server DNS Anda sendiri atau membuat catatan DNS dengan menggunakan file hosting di komputer virtual Anda. Untuk informasi selengkapnya, lihat Konfigurasi DNS Titik Akhir Privat Azure

Pilih tombol Berikutnya: Tag > di bagian bawah halaman.

Pada halaman Tag, buat tag (nama dan nilai) yang ingin Anda kaitkan dengan titik akhir privat dan zona DNS privat (jika Anda telah mengaktifkan opsi). Lalu, pilih Tinjau + buat di bagian bawah halaman.

Pada Ulasan + buat, tinjau semua pengaturan, dan pilih Buat untuk membuat titik akhir privat.

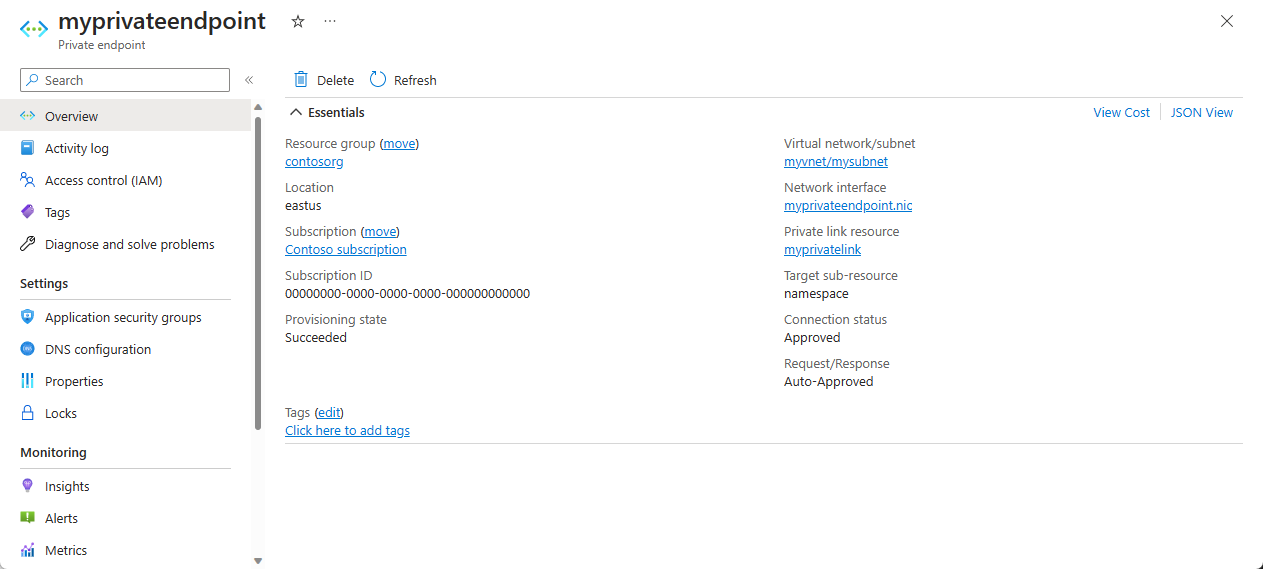

Pada halaman Titik akhir privat, Anda bisa melihat status koneksi titik akhir privat. Jika Anda adalah pemilik namespace Relay atau memiliki akses kelola di atasnya dan telah memilih Sambungkan ke sumber daya Azure di opsi direktori saya untuk metode Koneksi, koneksi titik akhir harus disetujui secara otomatis. Jika dalam status tertunda, lihat bagian Kelola titik akhir privat menggunakan portal Microsoft Azure.

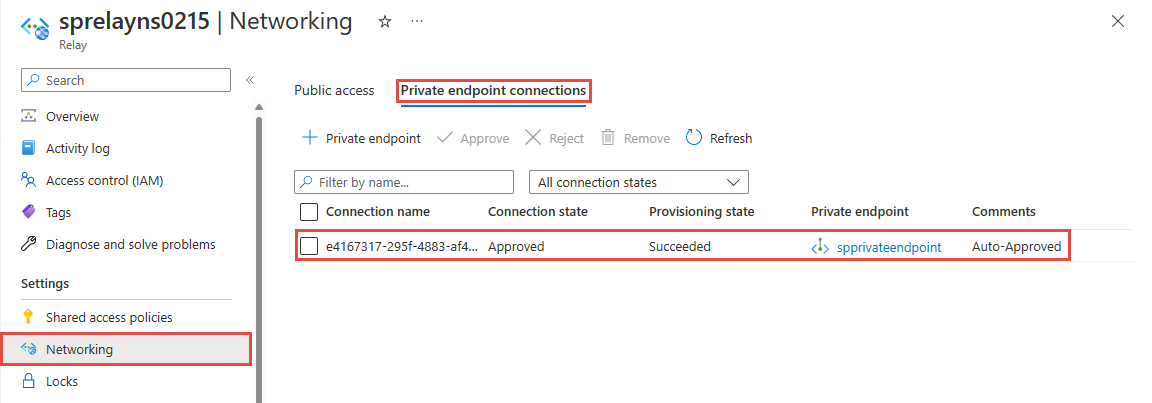

Navigasi kembali ke halaman Jaringan dari namespace, dan beralih ke tab Koneksi titik akhir privat. Anda akan melihat titik akhir privat yang Anda buat.

Menambahkan titik akhir privat menggunakan PowerShell

Contoh berikut memperlihatkan kepada Anda cara menggunakan Azure PowerShell untuk membuat koneksi titik akhir privat ke namespace Azure Relay.

Titik akhir privat dan jaringan virtual Anda harus berada di wilayah yang sama. Namespace Azure Relay dapat berada di wilayah yang berbeda. Dan, titik akhir privat Anda menggunakan alamat IP privat di jaringan virtual Anda.

$rgName = "<RESOURCE GROUP NAME>"

$vnetlocation = "<VNET LOCATION>"

$vnetName = "<VIRTUAL NETWORK NAME>"

$subnetName = "<SUBNET NAME>"

$namespaceLocation = "<NAMESPACE LOCATION>"

$namespaceName = "<NAMESPACE NAME>"

$peConnectionName = "<PRIVATE ENDPOINT CONNECTION NAME>"

# create resource group

New-AzResourceGroup -Name $rgName -Location $vnetLocation

# create virtual network

$virtualNetwork = New-AzVirtualNetwork `

-ResourceGroupName $rgName `

-Location $vnetlocation `

-Name $vnetName `

-AddressPrefix 10.0.0.0/16

# create subnet with endpoint network policy disabled

$subnetConfig = Add-AzVirtualNetworkSubnetConfig `

-Name $subnetName `

-AddressPrefix 10.0.0.0/24 `

-PrivateEndpointNetworkPoliciesFlag "Disabled" `

-VirtualNetwork $virtualNetwork

# update virtual network

$virtualNetwork | Set-AzVirtualNetwork

# create a relay namespace

$namespaceResource = New-AzResource -Location $namespaceLocation -ResourceName $namespaceName -ResourceGroupName $rgName -Properties @{} -ResourceType "Microsoft.Relay/namespaces"

# create a private link service connection

$privateEndpointConnection = New-AzPrivateLinkServiceConnection `

-Name $peConnectionName `

-PrivateLinkServiceId $namespaceResource.ResourceId `

-GroupId "namespace"

# get subnet object that you'll use in the next step

$virtualNetwork = Get-AzVirtualNetwork -ResourceGroupName $rgName -Name $vnetName

$subnet = $virtualNetwork | Select -ExpandProperty subnets `

| Where-Object {$_.Name -eq $subnetName}

# now, create private endpoint

$privateEndpoint = New-AzPrivateEndpoint -ResourceGroupName $rgName `

-Name $vnetName `

-Location $vnetlocation `

-Subnet $subnet `

-PrivateLinkServiceConnection $privateEndpointConnection

(Get-AzResource -ResourceId $namespaceResource.ResourceId -ExpandProperties).Properties

Mengelola titik akhir privat menggunakan portal Microsoft Azure

Saat Anda membuat titik akhir privat, koneksi harus disetujui. Jika sumber daya (Namespace layanan Relay) tempat Anda membuat titik akhir privat berada di direktori, Anda dapat menyetujui permintaan koneksi asalkan Anda telah mengelola hak istimewa melalui namespace Relay. Jika Anda menyambungkan ke namespace Relay yang tidak memiliki akses kelola, Anda harus menunggu pemilik sumber daya tersebut menyetujui permintaan koneksi Anda.

Ada empat status penyediaan:

| Tindakan layanan | Status layanan titik akhir pribadi konsumen | Deskripsi |

|---|---|---|

| Tidak | Tertunda | Koneksi dibuat secara manual dan menunggu persetujuan dari pemilik namespace Azure Relay. |

| Setujui | Disetujui | Koneksi disetujui secara otomatis atau manual dan siap digunakan. |

| Tolak | Ditolak | Koneksi ditolak oleh pemilik namespace Azure Relay. |

| Hapus | Terputus | Koneksi dihapus oleh pemilik namespace Azure Relay. Titik akhir private link menjadi informatif dan harus dihapus untuk dibersihkan. |

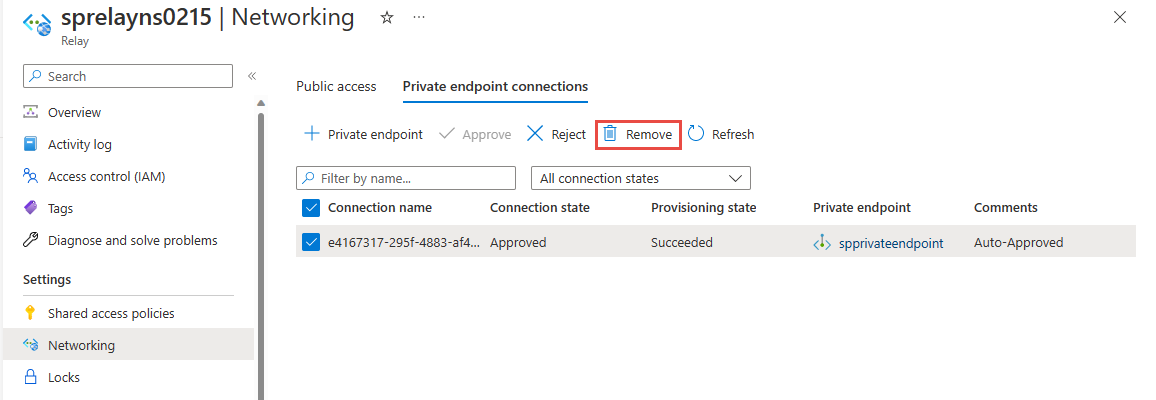

Menyetujui, menolak, atau menghapus koneksi titik akhir privat

- Masuk ke portal Azure.

- Di bilah pencarian, ketik Relay.

- Pilih namespace yang ingin Anda kelola.

- Pilih tab Jaringan.

- Buka bagian yang sesuai di bawah ini berdasarkan operasi yang Anda inginkan: menyetujui, menolak, atau menghapus.

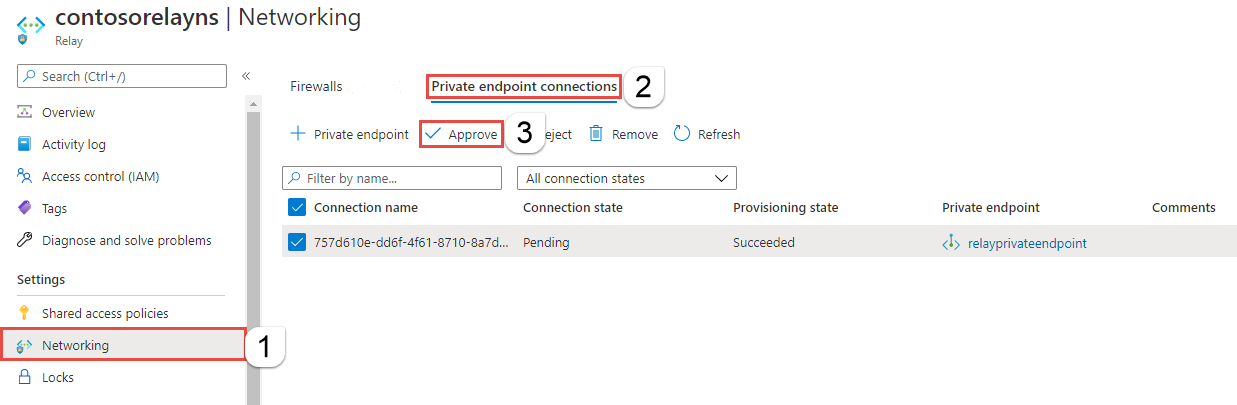

Menyetujui koneksi titik akhir privat

Jika ada koneksi yang tertunda, Anda akan melihat koneksi yang tercantum dengan Tertunda dalam status provisi.

Pilih titik akhir privat yang ingin Anda setujui

Pilih tombol Setujui.

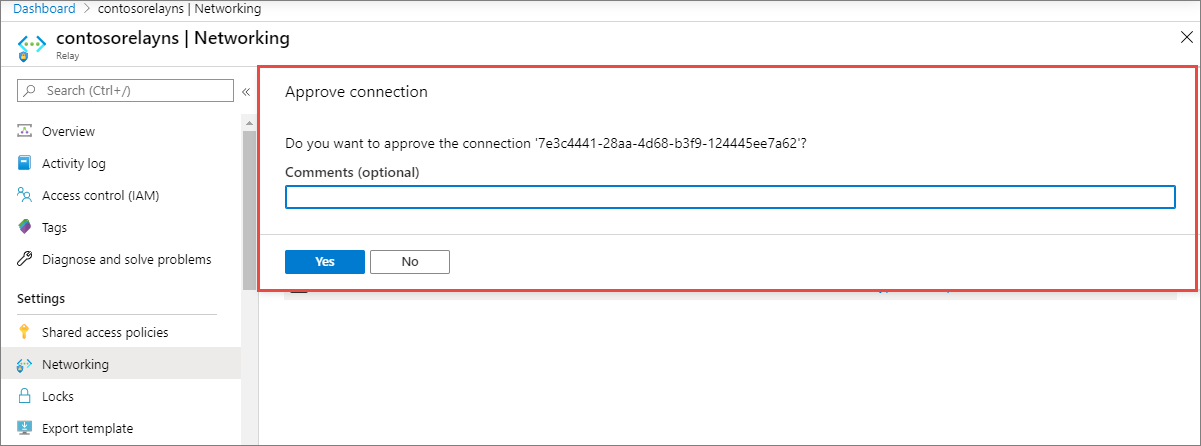

Pada halaman Setujui koneksi, masukkan komentar opsional, dan pilih Ya. Jika Anda memilih Tidak, tidak ada yang terjadi.

Anda akan melihat status koneksi dalam daftar diubah menjadi Disetujui.

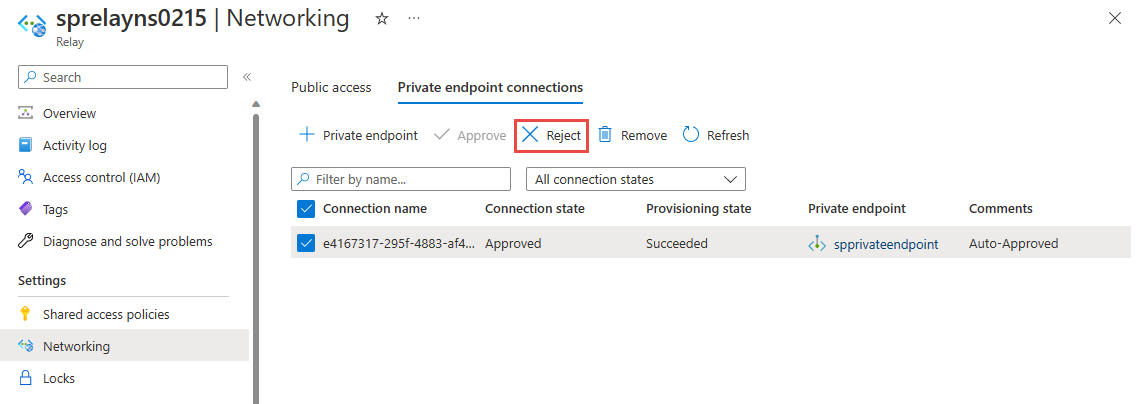

Menolak koneksi titik akhir privat

Jika ada koneksi titik akhir privat yang ingin Anda tolak, apakah itu permintaan tertunda atau koneksi yang sudah ada yang disetujui sebelumnya, pilih koneksi titik akhir dan pilih tombol Tolak .

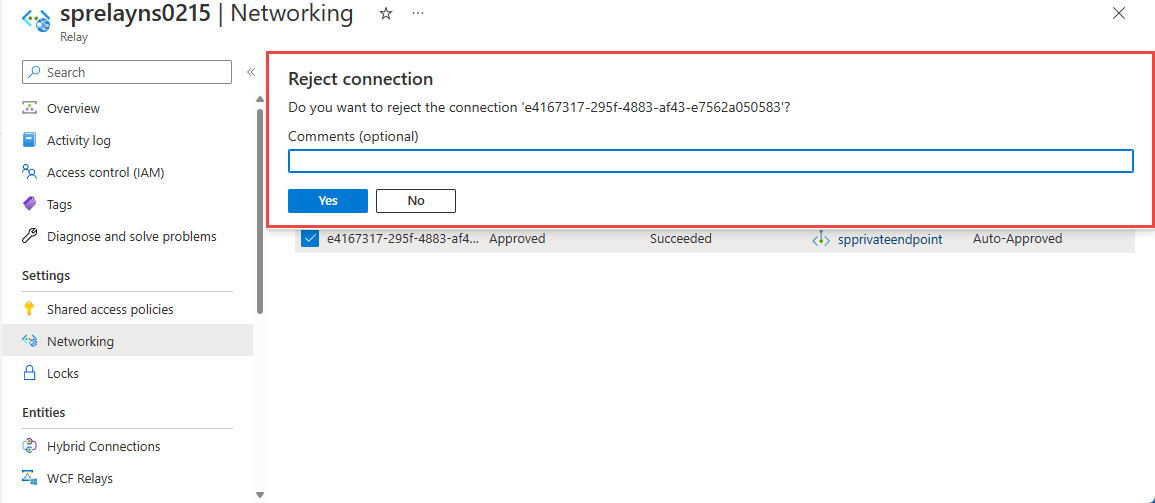

Pada halaman Tolak koneksi, masukkan komentar opsional, dan pilih Ya. Jika Anda memilih Tidak, tidak ada yang terjadi.

Anda akan melihat status koneksi dalam daftar diubah Ditolak.

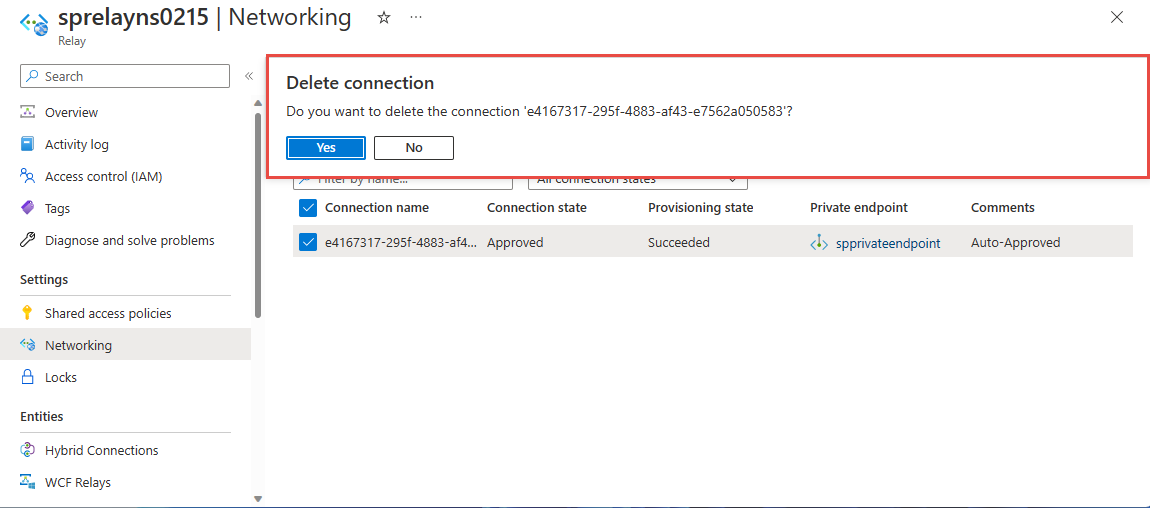

Menghapus koneksi titik akhir privat

Untuk menghapus koneksi titik akhir privat, pilih koneksi tersebut dalam daftar, dan pilih Hapus pada toolbar.

Pada halaman Hapus koneksi, pilih Ya untuk mengonfirmasi penghapusan titik akhir privat. Jika Anda memilih Tidak, tidak ada yang terjadi.

Anda akan melihat status berubah menjadi Terputus. Kemudian, Anda tidak akan melihat titik akhir dalam daftar.

Validasi bahwa koneksi tautan privat berfungsi

Anda harus memvalidasi sumber daya tersebut dalam jaringan virtual titik akhir privat yang tersambung ke namespace Azure Relay Anda melalui alamat IP privat.

Untuk pengujian ini, buat komputer virtual dengan mengikuti langkah-langkah dalam Membuat komputer virtual Windows di Portal Azure

Pada tab Jaringan:

- Tentukan Jaringan virtual dan Subnet. Pilih Virtual Network tempat Anda menyebarkan titik akhir privat.

- Tentukan sumber daya IP publik.

- Di Grup keamanan jaringan NIC, pilih Tidak Ada.

- Di Load balancing, pilih Tidak.

Sambungkan ke komputer virtual, buka baris perintah, dan jalankan perintah berikut:

nslookup <your-relay-namespace-name>.servicebus.windows.net

Anda akan melihat hasil yang terlihat seperti berikut ini.

Non-authoritative answer:

Name: <namespace-name>.privatelink.servicebus.windows.net

Address: 10.0.0.4 (private IP address associated with the private endpoint)

Aliases: <namespace-name>.servicebus.windows.net

Batasan dan Pertimbangan Desain

Pertimbangan Desain

- Untuk informasi harga, lihat Harga Azure Private Link.

Batasan

- Jumlah maksimum titik akhir privat per namespace Azure Relay: 64.

- Jumlah maksimum namespace Azure Relay dengan titik akhir privat per langganan: 64.

- Aturan Network Security Group (NSG) dan Rute yang Ditentukan Pengguna tidak berlaku untuk Titik Akhir Privat. Untuk info selengkapnya, lihat Layanan Azure Private Link: Batasan

Layanan Microsoft Tepercaya

Saat Anda mengaktifkan pengaturan Izinkan layanan Microsoft tepercaya untuk melewati firewall ini, layanan berikut diberikan akses ke sumber daya Azure Relay Anda:

| Layanan tepercaya | Skenario penggunaan yang didukung |

|---|---|

| Pembelajaran Mesin Azure | AML Kubernetes menggunakan Azure Relay untuk memfasilitasi komunikasi antara layanan AML dan kluster Kubernetes. Azure Relay adalah layanan terkelola penuh yang menyediakan komunikasi dua arah yang aman antara aplikasi yang dihosting di jaringan yang berbeda. Fitur ini membuatnya ideal untuk digunakan di lingkungan tautan privat, di mana komunikasi antara sumber daya Azure dan sumber daya lokal dibatasi. |

| Azure Arc | Layanan dengan dukungan Azure Arc yang terkait dengan penyedia sumber daya dapat terhubung ke koneksi hibrid di namespace Azure Relay Anda sebagai pengirim tanpa diblokir oleh aturan firewall IP yang ditetapkan pada namespace Azure Relay.

Microsoft.Hybridconnectivity layanan membuat koneksi hibrid di namespace Azure Relay Anda dan menyediakan informasi koneksi ke layanan Arc yang relevan berdasarkan skenario. Layanan ini hanya berkomunikasi dengan namespace Azure Relay Anda jika Anda menggunakan Azure Arc, dengan Layanan Azure berikut: - Azure Kubernetes - Azure Pembelajaran Mesin - Microsoft Purview |

Layanan tepercaya lainnya untuk Azure Relay adalah:

- Kisi Aktivitas Azure

- Azure IoT Hub

- Azure Stream Analytics

- Azure Monitor

- Azure API Management

- Azure Synapse

- Azure Data Explorer

- Azure IoT Central

- Azure Healthcare Data Services

- Azure Digital Twins

Catatan

Dalam versi 2021-11-01 atau yang lebih baru dari Microsoft Relay SDK, properti "trustedServiceAccessEnabled" tersedia di properti Microsoft.Relay/namespaces/networkRuleSets untuk mengaktifkan Akses Layanan Tepercaya.

Untuk mengizinkan layanan tepercaya dalam templat Azure Resource Manager, sertakan properti ini dalam templat Anda:

"trustedServiceAccessEnabled": "True"

Misalnya, berdasarkan templat ARM yang disediakan, Anda dapat memodifikasinya untuk menyertakan properti Seperangkat Aturan Jaringan ini untuk pengaktifan Layanan Tepercaya:

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"namespaces_name": {

"defaultValue": "contosorelay0215",

"type": "String"

}

},

"variables": {},

"resources": [

{

"type": "Microsoft.Relay/namespaces",

"apiVersion": "2021-11-01",

"name": "[parameters('namespaces_name')]",

"location": "East US",

"sku": {

"name": "Standard",

"tier": "Standard"

},

"properties": {}

},

{

"type": "Microsoft.Relay/namespaces/authorizationrules",

"apiVersion": "2021-11-01",

"name": "[concat(parameters('namespaces_sprelayns0215_name'), '/RootManageSharedAccessKey')]",

"location": "eastus",

"dependsOn": [

"[resourceId('Microsoft.Relay/namespaces', parameters('namespaces_sprelayns0215_name'))]"

],

"properties": {

"rights": [

"Listen",

"Manage",

"Send"

]

}

},

{

"type": "Microsoft.Relay/namespaces/networkRuleSets",

"apiVersion": "2021-11-01",

"name": "[concat(parameters('namespaces_sprelayns0215_name'), '/default')]",

"location": "East US",

"dependsOn": [

"[resourceId('Microsoft.Relay/namespaces', parameters('namespaces_sprelayns0215_name'))]"

],

"properties": {

"trustedServiceAccessEnabled": "True",

"publicNetworkAccess": "Enabled",

"defaultAction": "Deny",

"ipRules": [

{

"ipMask": "172.72.157.204",

"action": "Allow"

},

{

"ipMask": "10.1.1.1",

"action": "Allow"

},

{

"ipMask": "11.0.0.0/24",

"action": "Allow"

}

]

}

}

]

}

Konten terkait

- Pelajari selengkapnya tentang Azure Private Link

- Pelajari selengkapnya tentang Azure Relay