Kunci sumber daya Anda untuk melindungi infrastruktur Anda

Sebagai administrator, Anda dapat mengunci langganan Azure, grup sumber daya, atau sumber daya untuk melindunginya dari penghapusan dan modifikasi pengguna yang tidak disengaja. Kunci menimpa izin pengguna apa pun.

Anda dapat mengatur kunci yang mencegah penghapusan atau modifikasi. Di portal, kunci ini disebut Hapus dan Hanya-baca. Di baris perintah, kunci ini disebut CanNotDelete dan ReadOnly.

- CanNotDelete berarti pengguna yang berwenang dapat membaca dan mengubah sumber daya, tetapi mereka tidak dapat menghapusnya.

- ReadOnly berarti pengguna yang berwenang dapat membaca sumber daya, tetapi mereka tidak dapat menghapus atau memperbaruinya. Menerapkan kunci ini mirip dengan membatasi semua pengguna yang berwenang pada izin yang diberikan oleh peran Pembaca.

Tidak seperti kontrol akses berbasis peran (RBAC), Anda menggunakan kunci manajemen untuk menerapkan pembatasan di semua pengguna dan peran. Untuk mempelajari tentang mengatur izin untuk pengguna dan peran, lihat Azure RBAC.

Pewarisan kunci

Saat Anda menerapkan kunci pada lingkup induk, semua sumber daya dalam lingkup tersebut menerapkan kunci yang sama. Bahkan sumber daya yang Anda tambahkan nanti mewarisi kunci induk yang sama. Kunci yang paling ketat dalam warisan lebih diutamakan.

Sumber daya ekstensi mewarisi kunci dari sumber daya tempat sumber daya diterapkan. Misalnya, Microsoft.Insights/diagnosticSettings adalah jenis sumber daya ekstensi. Jika Anda menerapkan pengaturan diagnostik ke blob penyimpanan, dan mengunci akun penyimpanan, Anda tidak dapat menghapus pengaturan diagnostik. Pewarisan ini masuk akal karena ID sumber daya lengkap dari pengaturan diagnostik adalah:

/subscriptions/{sub-id}/resourceGroups/{rg-name}/providers/Microsoft.Storage/storageAccounts/{storage-name}/blobServices/default/providers/microsoft.insights/diagnosticSettings/{setting-name}"

Yang cocok dengan cakupan ID sumber daya dari sumber daya yang dikunci:

/subscriptions/{sub-id}/resourceGroups/{rg-name}/providers/Microsoft.Storage/storageAccounts/{storage-name}

Jika Anda memiliki kunci Hapus pada sumber daya dan mencoba menghapus grup sumber dayanya, fitur tersebut memblokir seluruh operasi penghapusan. Meskipun grup sumber daya atau sumber daya lain dalam grup sumber daya tidak terkunci, penghapusan tidak akan terjadi. Anda tidak akan mengalami penghapusan parsial.

Saat Anda membatalkan langganan Azure:

- Kunci sumber daya tidak memblokir pembatalan langganan.

- Azure mempertahankan sumber daya Anda dengan menonaktifkannya daripada segera menghapusnya.

- Azure hanya menghapus sumber daya Anda secara permanen setelah masa tunggu.

Memahami cakupan kunci

Catatan

Kunci hanya berlaku untuk sarana kontrol operasi Azure dan tidak untuk operasi data plane.

Operasi sarana kontrol Azure pergi ke https://management.azure.com. Operasi data plane Azure masuk ke instans layanan Anda, seperti https://myaccount.blob.core.windows.net/. Lihat sarana kontrol dan data plane Azure. Untuk mengetahui operasi mana yang menggunakan URL sarana kontrol, lihat Azure REST API.

Perbedaannya berarti kunci melindungi sumber daya dari perubahan, tetapi tidak membatasi cara sumber daya menjalankan fungsinya. Kunci ReadOnly, misalnya, pada server logis SQL Database, melindunginya dari penghapusan atau modifikasi. Ini memungkinkan Anda untuk membuat, memperbarui, atau menghapus data dalam database server. Operasi data plane memungkinkan transaksi data. Permintaan ini tidak masuk ke https://management.azure.com.

Pertimbangan sebelum menerapkan kunci Anda

Menerapkan kunci dapat menyebabkan hasil yang tidak terduga. Beberapa operasi, yang tampaknya tidak mengubah sumber daya, memerlukan tindakan yang diblokir. Kunci mencegah metode POST mengirim data ke Azure Resource Manager (ARM) API. Beberapa contoh umum dari operasi yang diblokir adalah:

Kunci baca-saja pada akun penyimpanan mencegah pengguna mencantumkan kunci akun. Permintaan POST menangani operasi List Keys Azure Storage untuk melindungi akses ke kunci akun. Kunci akun menyediakan akses lengkap ke data di akun penyimpanan. Saat kunci baca-saja dikonfigurasi untuk akun penyimpanan, pengguna yang tidak memiliki kunci akun perlu menggunakan kredensial Microsoft Entra untuk mengakses data blob atau antrean. Kunci baca-saja juga mencegah penetapan peran Azure RBAC yang tercakup ke akun penyimpanan atau ke kontainer data (kontainer blob atau antrean).

Kunci hanya-baca pada akun penyimpanan melindungi penetapan RBAC yang dicakup untuk akun penyimpanan atau kontainer data (kontainer blob atau antrean).

Kunci baca-saja pada akun penyimpanan mencegah pembuatan kontainer blob.

Kunci baca-saja pada akun penyimpanan mencegah pembuatan kontainer blob. Namun, membuat operasi pada akun penyimpanan dapat dilakukan melalui sarana kontrol dan sarana data. Kunci baca-saja hanya memblokir permintaan pembuatan sarana kontrol, tetapi pengguna masih dapat melakukan operasi pembuatan yang valid pada sumber daya melalui bidang data.

Kunci baca-saja atau kunci tidak dapat dihapus pada akun penyimpanan tidak mencegah datanya dihapus atau dimodifikasi. Ini juga tidak melindungi data dalam blob, antrean, tabel, atau file.

API Akun Penyimpanan mengekspos bidang data dan operasi sarana kontrol. Jika permintaan menggunakan operasi bidang data, kunci pada akun penyimpanan tidak melindungi blob, antrean, tabel, atau data file dalam akun penyimpanan tersebut. Namun, jika permintaan menggunakan operasi sarana kontrol, kunci akan melindungi sumber daya tersebut.

Misalnya, jika permintaan menggunakan Berbagi File - Hapus, yang merupakan operasi sarana kontrol, penghapusan gagal. Jika permintaan menggunakan Hapus Berbagi, yang merupakan operasi bidang data, penghapusan berhasil. Kami menyarankan Anda menggunakan operasi sarana kontrol.

Kunci baca-saja pada kelompok keamanan jaringan (NSG) mencegah pembuatan log alur NSG yang sesuai. Kunci yang tidak dapat dihapus pada kelompok keamanan jaringan (NSG) tidak mencegah pembuatan atau modifikasi log alur NSG yang sesuai.

Kunci baca-saja di sumber daya App Service mencegah Penjelajah Server Visual Studio menampilkan file untuk sumber daya karena interaksi tersebut memerlukan akses tulis.

Kunci baca-saja pada grup sumber daya yang berisi paket App Service mencegah Anda meningkatkan atau keluar dari paket.

Kunci baca-saja pada grup sumber daya yang berisi mesin virtual mencegah semua pengguna memulai atau memulai ulang mesin virtual. Operasi ini memerlukan permintaan metode POST.

Kunci baca-saja pada grup sumber daya mencegah Anda memindahkan sumber daya yang ada masuk atau keluar dari grup sumber daya. Tetapi perhatikan bahwa sumber daya dengan kunci baca-saja dapat dipindahkan ke grup sumber daya lain.

Kunci baca-saja pada grup sumber daya yang berisi akun otomatisasi mencegah semua runbook dimulai. Operasi ini memerlukan permintaan metode POST.

Kunci yang tidak dapat dihapus pada sumber daya atau grup sumber daya mencegah penghapusan penetapan Azure RBAC.

Kunci tidak dapat dihapus di grup sumber daya mencegah Azure Resource Manager menghapus penyebaran secara otomatis dalam riwayat. Jika Anda mencapai 800 penyebaran dalam riwayat, penyebaran Anda gagal.

Kunci tidak dapat dihapus di grup sumber daya yang dibuat oleh Layanan Azure Backup menyebabkan pencadangan gagal. Layanan ini mendukung maksimum 18 titik pemulihan. Ketika dikunci, layanan cadangan tidak dapat membersihkan titik pemulihan. Untuk informasi selengkapnya, lihat Tanya jawab umum-Mencadangkan Azure VM.

Kunci yang tidak dapat dihapus pada grup sumber daya yang berisi ruang kerja Azure Machine Learning mencegah penskalaan otomatis kluster komputasi Azure Machine Learning agar tidak berfungsi dengan benar. Dengan kunci, penskalaan otomatis tidak dapat menghapus node yang tidak digunakan. Solusi Anda menghabiskan lebih banyak sumber daya daripada yang dibutuhkan untuk beban kerja.

Kunci baca-saja di ruang kerja Analitik Log mencegah Analitik Perilaku Entitas dan Pengguna (UEBA) diaktifkan.

Kunci yang tidak dapat dihapus pada ruang kerja Analitik Log tidak mencegah operasi penghapusan menyeluruh data. Sebagai gantinya , hapus peran penghapusan menyeluruh data dari pengguna.

Kunci baca-saja di langganan mencegah Azure Advisor berfungsi dengan benar. Advisor tak bisa menyimpan hasil kuerinya.

Kunci hanya-baca pada Application Gateway mencegah Anda mendapatkan kesehatan backend gateway aplikasi. Operasi tersebut menggunakan metode POST, yang diblokir oleh kunci baca-saja.

Kunci hanya-baca di kluster Azure Kubernetes Service (AKS) membatasi cara Anda mengakses sumber daya kluster melalui portal. Kunci hanya-baca mencegah Anda menggunakan bagian sumber daya Kubernetes kluster AKS di portal Azure untuk memilih sumber daya kluster. Operasi ini memerlukan permintaan metode POST untuk autentikasi.

Kunci yang tidak dapat dihapus pada Mesin Virtual yang dilindungi oleh Site Recovery mencegah link sumber daya tertentu yang terkait dengan Site Recovery agar tidak dihapus dengan benar saat Anda menghapus perlindungan atau menonaktifkan replikasi. Jika Anda berencana untuk melindungi VM lagi nanti, Anda perlu menghapus kunci sebelum menonaktifkan perlindungan. Jika Anda tidak menghapus kunci, Anda perlu mengikuti langkah-langkah tertentu untuk membersihkan tautan kedaluarsa sebelum Anda dapat melindungi VM. Untuk informasi lebih lanjut, lihat Mengatasi masalah replikasi mesin virtual Azure.

Untuk Postgresql, jaringan virtual tidak boleh memiliki kunci sumber daya yang diatur di tingkat jaringan virtual atau subnet, karena kunci dapat mengganggu operasi jaringan dan DNS. Sebelum membuat server di jaringan virtual, pastikan Anda menghapus kunci hapus atau baca-saja dari jaringan virtual Anda dan semua subnet. Anda dapat menerapkan kembali kunci setelah server dibuat.

Siapa yang bisa membuat atau menghapus kunci

Untuk membuat atau menghapus kunci pengelolaan, Anda memerlukan akses ke tindakan Microsoft.Authorization/* atau Microsoft.Authorization/locks/*. Pengguna yang ditetapkan ke peran Pemilik dan Administrator Akses Pengguna memiliki akses yang diperlukan. Beberapa peran bawaan khusus juga memberikan akses ini. Anda dapat membuat peran kustom dengan izin yang diperlukan.

Aplikasi dan kunci terkelola

Beberapa layanan Azure, seperti Azure Databricks, menggunakan aplikasi terkelola untuk mengimplementasikan layanan. Dalam hal ini, layanan membuat dua grup sumber daya. Salah satunya adalah grup sumber daya yang tidak terkunci yang berisi gambaran umum layanan. Yang lainnya adalah grup sumber daya terkunci yang berisi infrastruktur layanan.

Jika Anda mencoba menghapus grup sumber daya infrastruktur, Anda akan mendapatkan kesalahan yang menyatakan bahwa grup sumber daya dikunci. Jika Anda mencoba menghapus kunci untuk grup sumber daya infrastruktur, Anda mendapatkan kesalahan yang menyatakan bahwa kunci tidak dapat dihapus karena aplikasi sistem memilikinya.

Sebagai gantinya, hapus layanan, yang juga menghapus grup sumber daya infrastruktur.

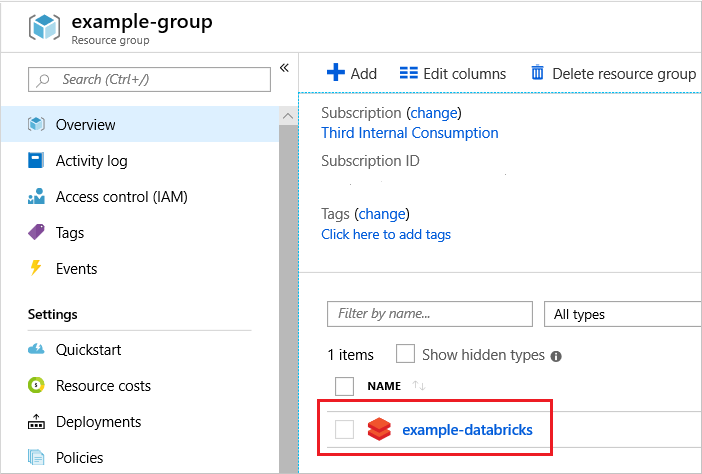

Untuk aplikasi terkelola, pilih layanan yang Anda sebarkan.

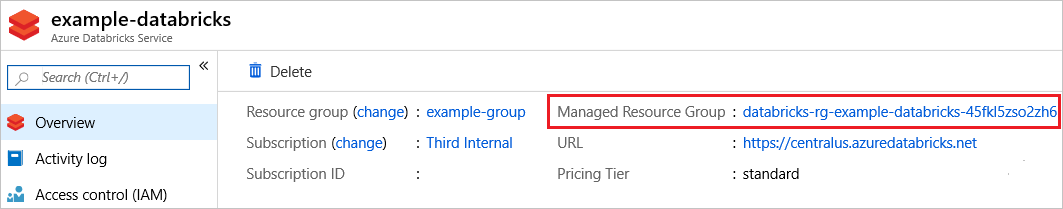

Perhatikan bahwa layanan menyertakan tautan untuk Grup Sumber Daya Terkelola. Grup sumber daya tersebut memegang infrastruktur dan terkunci. Anda hanya dapat menghapusnya secara tidak langsung.

Untuk menghapus semua layanan, termasuk grup sumber daya infrastruktur yang dikunci, pilih Hapus untuk layanan.

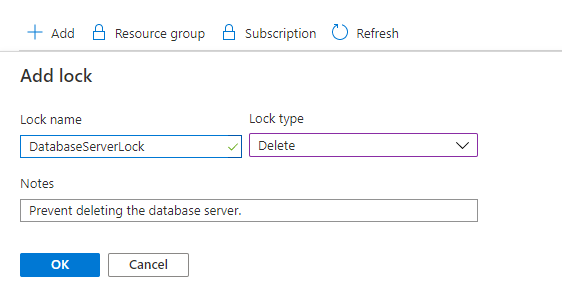

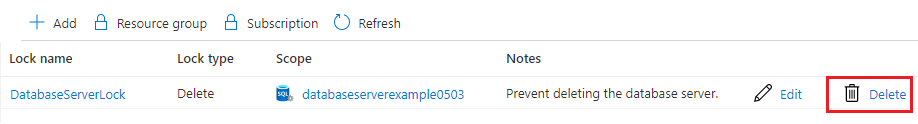

Konfigurasikan kunci

Portal

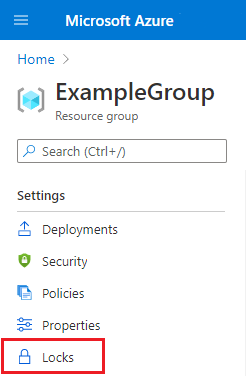

Di panel navigasi kiri, nama fitur kunci langganan adalah Kunci sumber daya, sedangkan nama fitur kunci grup sumber daya adalah Kunci.

Pada blade pengaturan untuk sumber daya, grup sumber daya, atau langganan yang ingin Anda kunci, pilih Kunci.

Catatan

Anda tidak dapat menambahkan kunci ke grup manajemen.

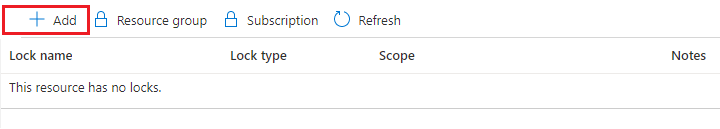

Untuk menambahkan kunci, pilih Tambahkan. Jika Anda ingin membuat kunci di tingkat induk, pilih induk. Sumber daya yang saat ini dipilih mewarisi kunci dari induknya. Misalnya, Anda dapat mengunci grup sumber daya untuk menerapkan kunci ke semua sumber dayanya.

Beri nama kunci dan tingkat kunci. Atau, Anda dapat menambahkan catatan yang menjelaskan kunci.

Untuk menghapus kunci, pilih tombol Hapus.

Templat

Saat menggunakan templat ARM atau file Bicep untuk menyebarkan kunci, ada baiknya untuk memahami bagaimana lingkup penyebaran dan lingkup kunci bekerja sama. Untuk menerapkan kunci pada cakupan penyebaran, seperti mengunci grup sumber daya atau langganan, biarkan properti cakupan tidak disetel. Saat mengunci sumber daya, dalam lingkup penyebaran, setel properti lingkup pada kunci.

Templat berikut menerapkan kunci ke grup sumber daya. Perhatikan bahwa tidak ada properti lingkup pada sumber daya kunci karena lingkup kunci cocok dengan lingkup penyebaran. Terapkan template ini di tingkat grup sumber daya.

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

},

"resources": [

{

"type": "Microsoft.Authorization/locks",

"apiVersion": "2016-09-01",

"name": "rgLock",

"properties": {

"level": "CanNotDelete",

"notes": "Resource group should not be deleted."

}

}

]

}

Untuk membuat grup sumber daya dan menguncinya, terapkan templat berikut ini di tingkat langganan.

{

"$schema": "https://schema.management.azure.com/schemas/2018-05-01/subscriptionDeploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"rgName": {

"type": "string"

},

"rgLocation": {

"type": "string"

}

},

"variables": {},

"resources": [

{

"type": "Microsoft.Resources/resourceGroups",

"apiVersion": "2021-04-01",

"name": "[parameters('rgName')]",

"location": "[parameters('rgLocation')]",

"properties": {}

},

{

"type": "Microsoft.Resources/deployments",

"apiVersion": "2021-04-01",

"name": "lockDeployment",

"resourceGroup": "[parameters('rgName')]",

"dependsOn": [

"[resourceId('Microsoft.Resources/resourceGroups/', parameters('rgName'))]"

],

"properties": {

"mode": "Incremental",

"template": {

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {},

"variables": {},

"resources": [

{

"type": "Microsoft.Authorization/locks",

"apiVersion": "2016-09-01",

"name": "rgLock",

"properties": {

"level": "CanNotDelete",

"notes": "Resource group and its resources should not be deleted."

}

}

],

"outputs": {}

}

}

}

],

"outputs": {}

}

Saat menerapkan kunci ke sumber daya dalam grup sumber daya, tambahkan properti lingkup. Atur cakupan ke nama sumber daya yang akan dikunci.

Contoh berikut ini menampilkan templat yang membuat paket layanan aplikasi, situs web, dan kunci di situs web. Cakupan kunci diatur ke situs web.

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"hostingPlanName": {

"type": "string"

},

"location": {

"type": "string",

"defaultValue": "[resourceGroup().location]"

}

},

"variables": {

"siteName": "[concat('ExampleSite', uniqueString(resourceGroup().id))]"

},

"resources": [

{

"type": "Microsoft.Web/serverfarms",

"apiVersion": "2020-12-01",

"name": "[parameters('hostingPlanName')]",

"location": "[parameters('location')]",

"sku": {

"tier": "Free",

"name": "f1",

"capacity": 0

},

"properties": {

"targetWorkerCount": 1

}

},

{

"type": "Microsoft.Web/sites",

"apiVersion": "2020-12-01",

"name": "[variables('siteName')]",

"location": "[parameters('location')]",

"dependsOn": [

"[resourceId('Microsoft.Web/serverfarms', parameters('hostingPlanName'))]"

],

"properties": {

"serverFarmId": "[parameters('hostingPlanName')]"

}

},

{

"type": "Microsoft.Authorization/locks",

"apiVersion": "2016-09-01",

"name": "siteLock",

"scope": "[concat('Microsoft.Web/sites/', variables('siteName'))]",

"dependsOn": [

"[resourceId('Microsoft.Web/sites', variables('siteName'))]"

],

"properties": {

"level": "CanNotDelete",

"notes": "Site should not be deleted."

}

}

]

}

Azure PowerShell

Anda mengunci sumber daya yang diterapkan dengan Azure PowerShell menggunakan perintah New-AzResourceLock.

Untuk mengunci sumber daya, berikan nama sumber daya, jenis sumber dayanya, dan nama grup sumber dayanya.

New-AzResourceLock -LockLevel CanNotDelete -LockName LockSite -ResourceName examplesite -ResourceType Microsoft.Web/sites -ResourceGroupName exampleresourcegroup

Untuk mengunci grup sumber daya, berikan nama grup sumber daya.

New-AzResourceLock -LockName LockGroup -LockLevel CanNotDelete -ResourceGroupName exampleresourcegroup

Untuk mendapatkan informasi tentang kunci, gunakan Get-AzResourceLock. Untuk mendapatkan semua kunci dalam langganan Anda, gunakan:

Get-AzResourceLock

Untuk mendapatkan semua kunci sumber daya, gunakan:

Get-AzResourceLock -ResourceName examplesite -ResourceType Microsoft.Web/sites -ResourceGroupName exampleresourcegroup

Untuk mendapatkan semua kunci grup sumber daya, gunakan:

Get-AzResourceLock -ResourceGroupName exampleresourcegroup

Untuk menghapus kunci sumber daya, gunakan:

$lockId = (Get-AzResourceLock -ResourceGroupName exampleresourcegroup -ResourceName examplesite -ResourceType Microsoft.Web/sites).LockId

Remove-AzResourceLock -LockId $lockId

Untuk menghapus kunci grup sumber daya, gunakan:

$lockId = (Get-AzResourceLock -ResourceGroupName exampleresourcegroup).LockId

Remove-AzResourceLock -LockId $lockId

Azure CLI

Anda mengunci sumber daya yang diterapkan dengan Azure CLI menggunakan perintah az lock create.

Untuk mengunci sumber daya, berikan nama sumber daya, jenis sumber dayanya, dan nama grup sumber dayanya.

az lock create --name LockSite --lock-type CanNotDelete --resource-group exampleresourcegroup --resource-name examplesite --resource-type Microsoft.Web/sites

Untuk mengunci grup sumber daya, berikan nama grup sumber daya.

az lock create --name LockGroup --lock-type CanNotDelete --resource-group exampleresourcegroup

Untuk mendapatkan informasi tentang kunci, gunakan az lock list. Untuk mendapatkan semua kunci dalam langganan Anda, gunakan:

az lock list

Untuk mendapatkan semua kunci sumber daya, gunakan:

az lock list --resource-group exampleresourcegroup --resource-name examplesite --namespace Microsoft.Web --resource-type sites --parent ""

Untuk mendapatkan semua kunci grup sumber daya, gunakan:

az lock list --resource-group exampleresourcegroup

Untuk menghapus kunci sumber daya, gunakan:

lockid=$(az lock show --name LockSite --resource-group exampleresourcegroup --resource-type Microsoft.Web/sites --resource-name examplesite --output tsv --query id)

az lock delete --ids $lockid

Untuk menghapus kunci grup sumber daya, gunakan:

lockid=$(az lock show --name LockSite --resource-group exampleresourcegroup --output tsv --query id)

az lock delete --ids $lockid

Python

Anda mengunci sumber daya yang disebarkan dengan Python dengan menggunakan perintah ManagementLockClient.management_locks.create_or_update_at_resource_group_level .

Untuk mengunci sumber daya, berikan nama sumber daya, jenis sumber dayanya, dan nama grup sumber dayanya.

import os

from azure.identity import AzureCliCredential

from azure.mgmt.resource import ManagementLockClient

credential = AzureCliCredential()

subscription_id = os.environ["AZURE_SUBSCRIPTION_ID"]

lock_client = ManagementLockClient(credential, subscription_id)

lock_result = lock_client.management_locks.create_or_update_at_resource_level(

"exampleGroup",

"Microsoft.Web",

"",

"sites",

"examplesite",

"lockSite",

{

"level": "CanNotDelete"

}

)

Untuk mengunci grup sumber daya, berikan nama grup sumber daya.

import os

from azure.identity import AzureCliCredential

from azure.mgmt.resource import ManagementLockClient

credential = AzureCliCredential()

subscription_id = os.environ["AZURE_SUBSCRIPTION_ID"]

lock_client = ManagementLockClient(credential, subscription_id)

lock_result = lock_client.management_locks.create_or_update_at_resource_group_level(

"exampleGroup",

"lockGroup",

{

"level": "CanNotDelete"

}

)

Untuk mendapatkan informasi tentang semua kunci dalam langganan Anda, gunakan ManagementLockClient.management_locks.get. Untuk mendapatkan semua kunci dalam langganan Anda, gunakan:

import os

from azure.identity import AzureCliCredential

from azure.mgmt.resource import ManagementLockClient

credential = AzureCliCredential()

subscription_id = os.environ["AZURE_SUBSCRIPTION_ID"]

lock_client = ManagementLockClient(credential, subscription_id)

lock_result = lock_client.management_locks.list_at_subscription_level()

for lock in lock_result:

print(f"Lock name: {lock.name}")

print(f"Lock level: {lock.level}")

print(f"Lock notes: {lock.notes}")

Untuk mendapatkan kunci sumber daya, gunakan:

import os

from azure.identity import AzureCliCredential

from azure.mgmt.resource import ManagementLockClient

credential = AzureCliCredential()

subscription_id = os.environ["AZURE_SUBSCRIPTION_ID"]

lock_client = ManagementLockClient(credential, subscription_id)

lock_result = lock_client.management_locks.get_at_resource_level(

"exampleGroup",

"Microsoft.Web",

"",

"sites",

"examplesite",

"lockSite"

)

print(f"Lock ID: {lock_result.id}")

print(f"Lock Name: {lock_result.name}")

print(f"Lock Level: {lock_result.level}")

Untuk mendapatkan kunci untuk grup sumber daya, gunakan:

import os

from azure.identity import AzureCliCredential

from azure.mgmt.resource import ManagementLockClient

credential = AzureCliCredential()

subscription_id = os.environ["AZURE_SUBSCRIPTION_ID"]

lock_client = ManagementLockClient(credential, subscription_id)

lock_result = lock_client.management_locks.get_at_resource_group_level(

"exampleGroup",

"lockGroup"

)

print(f"Lock ID: {lock_result.id}")

print(f"Lock Level: {lock_result.level}")

Untuk menghapus kunci sumber daya, gunakan:

import os

from azure.identity import AzureCliCredential

from azure.mgmt.resource import ManagementLockClient

credential = AzureCliCredential()

subscription_id = os.environ["AZURE_SUBSCRIPTION_ID"]

lock_client = ManagementLockClient(credential, subscription_id)

lock_client.management_locks.delete_at_resource_level(

"exampleGroup",

"Microsoft.Web",

"",

"sites",

"examplesite",

"lockSite"

)

Untuk menghapus kunci grup sumber daya, gunakan:

import os

from azure.identity import AzureCliCredential

from azure.mgmt.resource import ManagementLockClient

credential = AzureCliCredential()

subscription_id = os.environ["AZURE_SUBSCRIPTION_ID"]

lock_client = ManagementLockClient(credential, subscription_id)

lock_client.management_locks.delete_at_resource_group_level("exampleGroup", "lockGroup")

REST API

Anda dapat mengunci sumber daya yang diterapkan dengan REST API untuk kunci manajemen. REST API memungkinkan Anda membuat dan menghapus kunci dan mengambil informasi tentang kunci yang ada.

Untuk membuat kunci, jalankan:

PUT https://management.azure.com/{scope}/providers/Microsoft.Authorization/locks/{lock-name}?api-version={api-version}

Cakupannya bisa menjadi langganan, grup sumber daya, atau sumber daya. Nama kunci dapat berupa apa pun yang Anda ingin menyebutnya. Untuk versi API, gunakan 01-09-2016.

Dalam permintaan, sertakan objek JSON yang menentukan properti kunci.

{

"properties": {

"level": "CanNotDelete",

"notes": "Optional text notes."

}

}

Langkah berikutnya

- Untuk mempelajari tentang mengatur sumber daya Anda secara logis, lihat Menggunakan tag untuk menata sumber daya Anda.

- Anda dapat menerapkan pembatasan dan konvensi di seluruh langganan dengan kebijakan yang dikustomisasi. Untuk informasi selengkapnya, lihat Apa itu Kebijakan Azure?.

- Untuk panduan tentang bagaimana perusahaan dapat menggunakan Azure Resource Manager untuk mengelola langganan secara efektif, lihat Rangka perusahaan Azure - tata kelola langganan.