Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Berlaku untuk:Azure SQL Database

Azure SQL Managed Instance

Panduan cara ini menguraikan langkah-langkah untuk membuat server logis untuk Azure SQL Database atau Azure SQL Managed Instance dengan autentikasi Microsoft Entra-only yang diaktifkan selama provisi . Fitur autentikasi khusus Microsoft Entra mencegah pengguna tersambung ke server atau instans terkelola menggunakan autentikasi SQL, dan hanya mengizinkan koneksi yang diautentikasi dengan ID Microsoft Entra (sebelumnya Azure Active Directory).

Catatan

ID Microsoft Entra sebelumnya dikenal sebagai Azure Active Directory (Azure AD).

Prasyarat

- Versi 2.26.1 atau yang lebih baru diperlukan saat menggunakan Azure CLI. Untuk informasi selengkapnya tentang penginstalan dan versi terbaru, lihat Pasang Azure CLI.

- Modul Az 6.1.0 atau lebih tinggi diperlukan saat menggunakan PowerShell.

- Jika Anda memprovisikan instans terkelola menggunakan Azure CLI, PowerShell, atau REST API, jaringan virtual dan subnet perlu dibuat sebelum Anda mulai. Untuk informasi selengkapnya, lihat Membuat jaringan virtual untuk Azure SQL Managed Instance.

Izin

Untuk memprovisikan server logis instans terkelola, Anda harus memiliki izin yang sesuai untuk membuat sumber daya ini. Pengguna Azure dengan izin yang lebih tinggi, seperti Pemilik langganan, Kontributor, Administrator Layanan, dan Co-Administrator memiliki hak istimewa untuk membuat SQL server atau instans terkelola. Untuk membuat sumber daya ini dengan peran Azure RBAC dengan hak istimewa paling rendah, gunakan peran Kontributor SQL Server untuk SQL Database dan peran Kontributor SQL Managed Instance untuk SQL Managed Instance.

Peran SQL Security Manager Azure RBAC tidak memiliki cukup izin untuk membuat server atau instans dengan autentikasi khusus Microsoft Entra diaktifkan. Peran SQL Security Manager akan diperlukan untuk mengelola fitur autentikasi khusus Microsoft Entra setelah pembuatan server atau instans.

Provisi dengan autentikasi khusus Microsoft Entra diaktifkan

Bagian berikut memberi Anda contoh dan skrip tentang cara membuat server logis atau instans terkelola dengan admin Microsoft Entra yang ditetapkan untuk server atau instans, dan mengaktifkan autentikasi khusus Microsoft Entra selama pembuatan server. Untuk informasi selengkapnya tentang fitur ini, lihat Autentikasi khusus Microsoft Entra dengan Azure SQL.

Dalam contoh kami, kami mengaktifkan autentikasi khusus Microsoft Entra selama pembuatan server atau instans terkelola, dengan admin server dan kata sandi yang ditetapkan sistem. Ini akan mencegah akses admin server saat autentikasi Microsoft Entra-only diaktifkan, dan hanya memungkinkan admin Microsoft Entra untuk mengakses sumber daya. Menambahkan parameter ke API adalah opsional untuk menyertakan admin server dan kata sandi Anda sendiri selama pembuatan server. Namun, kata sandi tidak dapat diatur ulang hingga Anda menonaktifkan autentikasi khusus Microsoft Entra. Contoh cara menggunakan parameter opsional ini untuk menentukan ID masuk admin server ditampilkan di tab PowerShell pada halaman ini.

Catatan

Untuk mengubah properti autentikasi khusus Microsoft Entra setelah pembuatan server atau instans terkelola, API lain yang ada harus digunakan. Untuk informasi selengkapnya, lihat Mengelola autentikasi Microsoft Entra-only menggunakan API.

Jika autentikasi khusus Microsoft Entra diatur ke false, yang secara default, admin server dan kata sandi harus disertakan dalam semua API selama pembuatan server atau instans terkelola.

Database Azure SQL

Telusuri halaman opsi Pilih penyebaran SQL di portal Azure.

Jika Anda belum masuk ke portal Azure, masuk jika diminta.

Di bawah database SQL, biarkan Jenis sumber daya diatur ke Database tunggal dan pilih Buat.

Pada tab Dasar formulir Buat Database SQL, di bawah Detail proyek, pilih Langganan Azure yang diinginkan.

Untuk Grup sumber daya, pilih Buat baru, masukkan nama untuk grup sumber daya, lalu pilih OK.

Untuk Nama database, masukkan nama database Anda.

Untuk Server, pilih Buat baru, dan isi formulir server baru dengan nilai berikut:

- Nama server: Masukkan nama server unik. Nama server harus unik secara global untuk semua server di Azure, bukan hanya unik dalam langganan. Masukkan nilai, dan portal Azure akan memberi tahu Anda apakah tersedia atau tidak.

- Lokasi: Pilih lokasi dari menu drop-down

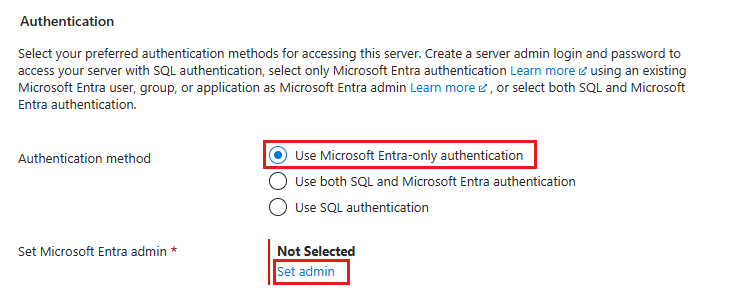

- Metode autentikasi: Pilih Gunakan autentikasi Microsoft Entra-only.

- Pilih Atur admin, untuk membuka panel ID Microsoft Entra dan pilih perwakilan Microsoft Entra sebagai administrator Microsoft Entra server logis Anda. Setelah selesai, gunakan tombol Pilih untuk mengatur admin Anda.

Pilih Berikutnya: Jaringan di bagian bawah halaman.

Pada tab Jaringan, untuk metode Konektivitas, pilih Titik akhir publik.

Untuk aturan Firewall, atur Tambahkan alamat IP klien saat ini ke Ya. Biarkan Izinkan layanan dan sumber daya Azure untuk mengakses server ini diatur ke Tidak.

Biarkan pengaturan Kebijakan koneksi dan pengaturan Versi TLS minimum sebagai nilai defaultnya.

Pilih Berikutnya: Keamanan di bagian bawah halaman. Konfigurasikan salah satu pengaturan untuk Pertahanan Microsoft untuk SQL, Ledger, Identitas, dan Enkripsi data transparan untuk lingkungan Anda. Anda juga dapat melewati pengaturan ini.

Catatan

Menggunakan identitas terkelola yang ditetapkan pengguna karena identitas server didukung dengan autentikasi khusus Microsoft Entra. Untuk menyambungkan ke instans sebagai identitas, tetapkan ke Azure Virtual Machine dan jalankan SSMS pada VM tersebut. Untuk lingkungan produksi, menggunakan identitas terkelola untuk admin Microsoft Entra direkomendasikan karena langkah-langkah keamanan yang disederhanakan dan disederhanakan dengan autentikasi tanpa kata sandi ke sumber daya Azure.

Pilih Tinjau + buat di bagian bawah halaman.

Pada halaman Tinjau + buat, setelah mengulas, pilih Buat.

Instans Terkelola Azure SQL

Telusuri halaman opsi Pilih penyebaran SQL di portal Azure.

Jika Anda belum masuk ke portal Azure, masuk jika diminta.

Di bawah Instans terkelola SQL, biarkan Jenis sumber daya diatur ke Instans tunggal, dan pilih Buat.

Isi informasi wajib yang diperlukan pada tab Dasar-dasar untuk Detail proyek dan Detail Instans Terkelola. Ini adalah kumpulan informasi minimum yang diperlukan untuk memprovisikan SQL Managed Instance.

Untuk informasi selengkapnya tentang opsi konfigurasi, lihat Mulai Cepat: Membuat Azure SQL Managed Instance.

Di bawah Autentikasi, pilih Gunakan autentikasi Microsoft Entra-only untuk metode Autentikasi.

Pilih Atur admin untuk membuka panel ID Microsoft Entra dan pilih perwakilan Microsoft Entra sebagai administrator Microsoft Entra instans terkelola Anda. Setelah selesai, gunakan tombol Pilih untuk mengatur admin Anda.

Anda dapat membiarkan pengaturan lainnya ke default. Untuk informasi selengkapnya tentang Jaringan, Keamanan, atau tab dan pengaturan lainnya, ikuti panduan dalam artikel Mulai Cepat: Membuat Azure SQL Managed Instance.

Setelah Anda selesai mengonfigurasi pengaturan, pilih Tinjau + buat untuk melanjutkan. Pilih Buat untuk mulai menyediakan instans terkelola.

Berikan izin Pembaca Direktori

Setelah penyebaran selesai untuk instans terkelola, Anda mungkin melihat bahwa SQL Managed Instance memerlukan izin Baca untuk mengakses ID Microsoft Entra. Izin baca dapat diberikan dengan memilih pesan yang ditampilkan di portal Azure oleh seseorang dengan hak istimewa yang cukup. Untuk informasi selengkapnya, lihat Peran Pembaca Direktori di MICROSOFT Entra ID untuk Azure SQL.

Batasan

- Untuk mengatur ulang kata sandi administrator server, autentikasi khusus Microsoft Entra harus dinonaktifkan.

- Jika autentikasi khusus Microsoft Entra dinonaktifkan, Anda harus membuat server dengan admin server dan kata sandi saat menggunakan semua API.

Konten terkait

- Jika Anda sudah memiliki server logis atau instans terkelola SQL, dan hanya ingin mengaktifkan autentikasi khusus Microsoft Entra, lihat Tutorial: Mengaktifkan autentikasi khusus Microsoft Entra dengan Azure SQL.

- Untuk informasi selengkapnya tentang fitur autentikasi khusus Microsoft Entra, lihat Autentikasi khusus Microsoft Entra dengan Azure SQL.

- Jika Anda ingin menerapkan pembuatan server dengan autentikasi khusus Microsoft Entra diaktifkan, lihat Azure Policy untuk autentikasi khusus Microsoft Entra dengan Azure SQL