Menggunakan Azure Policy untuk memberlakukan autentikasi Microsoft Entra-only dengan Azure SQL

Berlaku untuk: Azure SQL Database

Azure SQL Managed Instance

Artikel ini memandu Anda membuat Azure Policy yang akan memberlakukan autentikasi khusus Microsoft Entra saat pengguna membuat Azure SQL Managed Instance, atau server logis untuk Azure SQL Database. Untuk mempelajari selengkapnya tentang autentikasi Microsoft Entra-only selama pembuatan sumber daya, lihat Membuat server dengan autentikasi khusus Microsoft Entra yang diaktifkan di Azure SQL.

Catatan

Meskipun Azure Active Directory (Azure AD) telah diganti namanya menjadi ID Microsoft Entra, nama kebijakan saat ini berisi nama Azure ACTIVE Directory asli, sehingga autentikasi khusus Microsoft Entra dan Azure AD digunakan secara bergantian dalam artikel ini.

Dalam artikel ini, Anda akan mempelajari cara:

- Membuat Azure Policy yang memberlakukan server logis atau pembuatan instans terkelola dengan autentikasi khusus Microsoft Entra diaktifkan

- Periksa kepatuhan Azure Policy

Prasyarat

- Memiliki izin untuk mengelola Azure Policy. Untuk mempelajari selengkapnya, lihat Izin Azure RBAC di Azure Policy.

Buat Azure Policy

Mulailah dengan membuat Azure Policy yang memberlakukan penyediaan instans SQL Database atau Instans Terkelola dengan autentikasi khusus Azure AD diaktifkan.

Buka portal Microsoft Azure.

Cari Kebijakanlayanan.

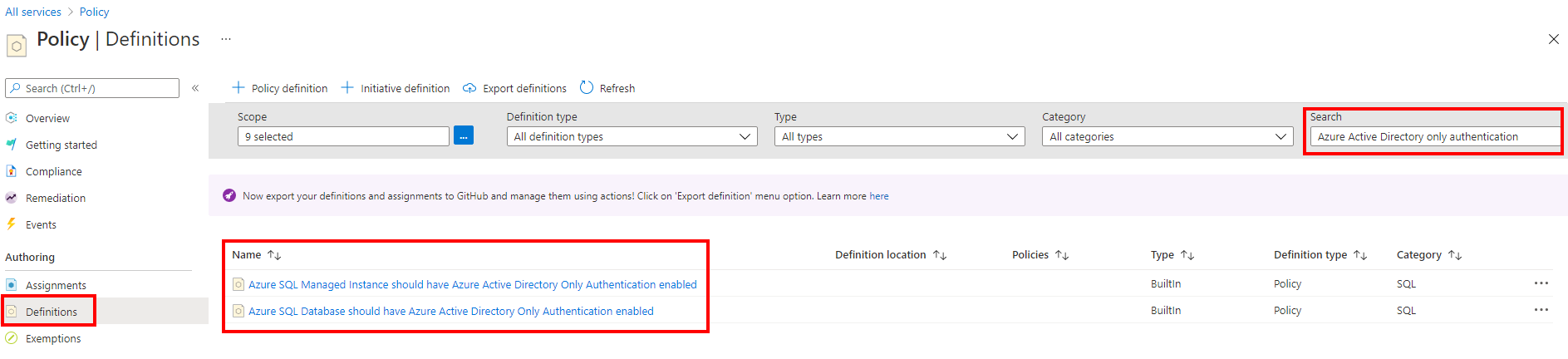

Di bawah pengaturan Penulisan, pilih Definisi.

Di kotak Pencarian, cari Autentikasi Azure Active Directory hanya untuk Azure SQL.

Ada dua kebijakan bawaan yang tersedia untuk menegakkan autentikasi khusus Azure AD. Salah satunya adalah untuk SQL Database, dan yang lainnya adalah untuk SQL Managed Instance.

- Azure SQL Database harus mengaktifkan Autentikasi Azure Active Directory saja

- Azure SQL Managed Instance harus mengaktifkan Autentikasi Azure Active Directory saja

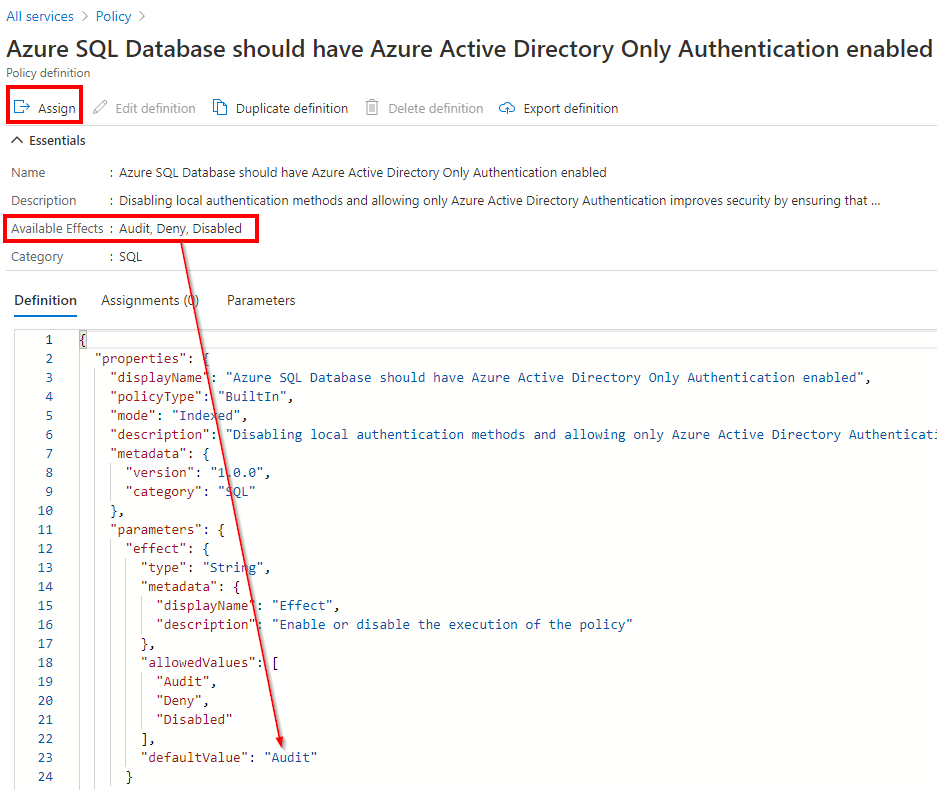

Pilih nama kebijakan untuk layanan Anda. Dalam contoh ini, kita akan menggunakan Azure SQL Database. Pilih Azure SQL Database harus mengaktifkan Hanya Autentikasi Azure Active Directory.

Pilih Tetapkan di menu baru.

Catatan

Skrip JSON dalam menu menunjukkan definisi kebijakan bawaan yang dapat digunakan sebagai templat untuk membangun Azure Policy khusus untuk SQL Database. Default diatur ke

Audit.

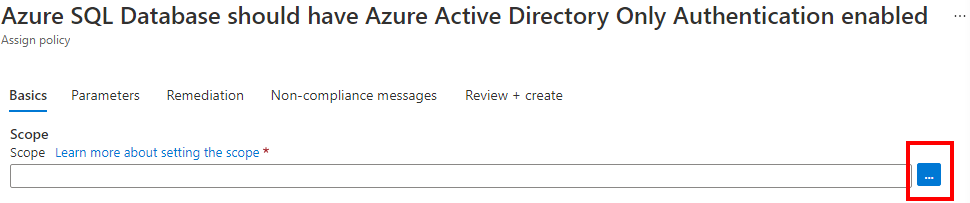

Di tab Dasar, tambahkanScope dengan menggunakan pemilih (...) di sisi kotak.

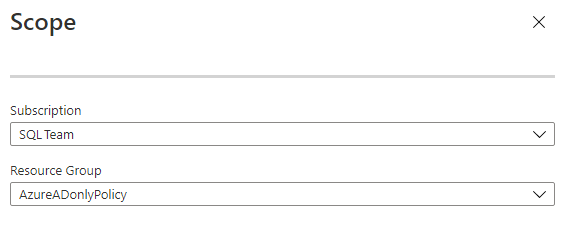

Di panel Cakupan, pilih Langganan Anda dari menu drop-down, dan pilih Grup Sumber Daya untuk kebijakan ini. Setelah selesai, gunakan tombol Pilih untuk menyimpan pilihan.

Catatan

Jika Anda tidak memilih grup sumber daya, kebijakan akan berlaku untuk seluruh langganan.

Setelah Anda kembali ke tab Dasar, sesuaikan nama Tugas dan berikan Deskripsiopsional. Pastikan Penegakan kebijakan diatur ke Diaktifkan.

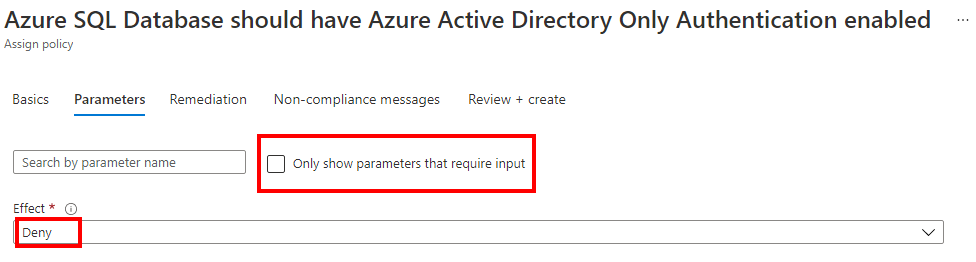

Buka tab Parameter. Unselect opsi Hanya menunjukkan parameter yang memerlukan input.

Under Effect,pilih Tolak. Pengaturan ini mencegah pembuatan server logis tanpa autentikasi khusus Azure AD diaktifkan.

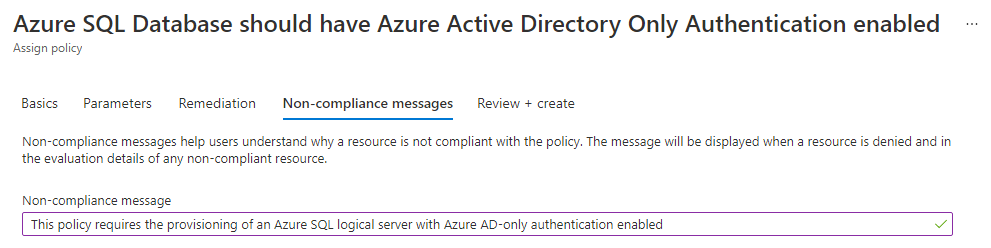

Di tab pesan Ketidakpatuhan, Anda dapat menyesuaikan pesan kebijakan yang ditampilkan jika terjadi pelanggaran kebijakan. Pesan akan memberi tahu pengguna kebijakan apa yang diberlakukan selama pembuatan server.

Pilih Tinjau + buat. Tinjau kebijakan dan pilih tombol Buat.

Catatan

Mungkin perlu beberapa waktu agar kebijakan yang baru dibuat ditegakkan.

Periksa Kepatuhan Kebijakan

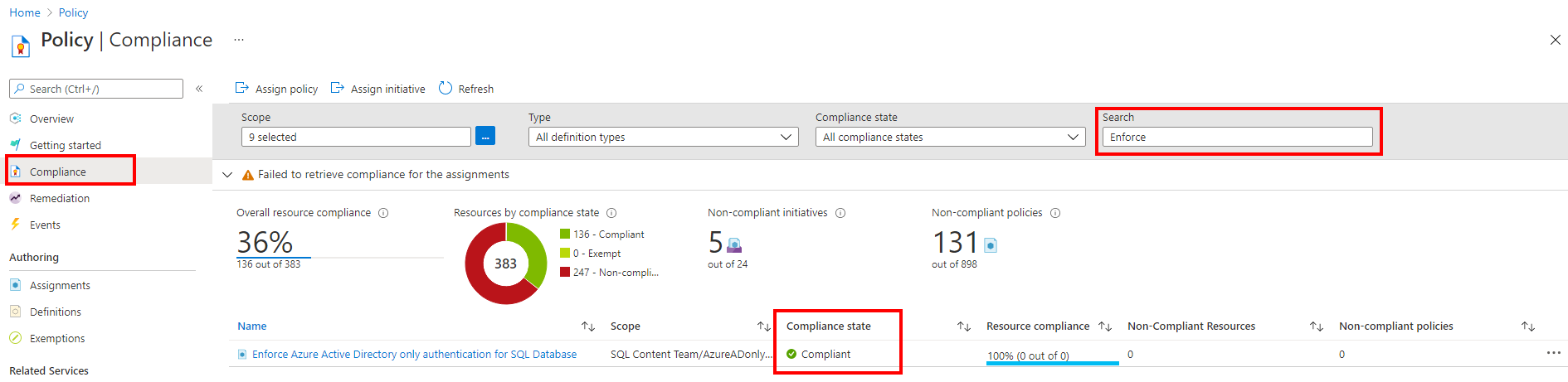

Anda dapat memeriksa pengaturan Kepatuhan di bawah layanan Kebijakan untuk melihat status kepatuhan.

Cari nama tugas yang telah Anda berikan sebelumnya untuk kebijakan.

Setelah server logis dibuat dengan autentikasi Azure AD saja, laporan kebijakan akan meningkatkan penghitung di bawah Sumber Daya dengan visual status kepatuhan. Anda akan dapat melihat sumber daya mana yang sesuai, atau tidak sesuai.

Jika grup sumber daya yang dipilih kebijakan untuk mencakup berisi server yang sudah dibuat, laporan kebijakan akan menunjukkan sumber daya yang sesuai dan tidak patuh.

Catatan

Memperbarui laporan kepatuhan mungkin memakan waktu. Perubahan yang terkait dengan pembuatan sumber daya atau pengaturan autentikasi Khusus Microsoft Entra tidak segera dilaporkan.

Menyediakan pengguna

Anda kemudian dapat mencoba menyediakan server logis atau instans terkelola dalam grup sumber daya yang Anda tetapkan Azure Policy. Jika autentikasi hanya Azure AD diaktifkan selama pembuatan server, ketentuan akan berhasil. Ketika autentikasi hanya Azure AD tidak diaktifkan, ketentuan akan gagal.

Untuk informasi selengkapnya, lihat Membuat server dengan autentikasi Microsoft Entra-only yang diaktifkan di Azure SQL.

Langkah berikutnya

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk