Autentikasi Microsoft Entra saja dengan Azure SQL

Berlaku untuk:Azure SQL Database

Azure SQL Managed Instance

Azure Synapse Analytics (hanya kumpulan SQL khusus)

Autentikasi khusus Microsoft Entra adalah fitur dalam Azure SQL yang memungkinkan layanan hanya mendukung autentikasi Microsoft Entra, dan didukung untuk Azure SQL Database dan Azure SQL Managed Instance.

Catatan

ID Microsoft Entra sebelumnya dikenal sebagai Azure Active Directory (Azure AD).

Autentikasi khusus Microsoft Entra juga tersedia untuk kumpulan SQL khusus (sebelumnya SQL DW) di server mandiri. Autentikasi khusus Microsoft Entra dapat diaktifkan untuk ruang kerja Azure Synapse. Untuk informasi selengkapnya, lihat Autentikasi khusus Microsoft Entra dengan ruang kerja Azure Synapse.

Autentikasi SQL dinonaktifkan saat mengaktifkan autentikasi Microsoft Entra-only di lingkungan Azure SQL, termasuk koneksi dari administrator server SQL, login, dan pengguna. Hanya pengguna yang menggunakan autentikasi Microsoft Entra yang berwenang untuk menyambungkan ke server atau database.

Autentikasi khusus Microsoft Entra dapat diaktifkan atau dinonaktifkan menggunakan portal Azure, Azure CLI, PowerShell, atau REST API. Autentikasi khusus Microsoft Entra juga dapat dikonfigurasi selama pembuatan server dengan templat Azure Resource Manager (ARM).

Untuk informasi selengkapnya tentang autentikasi Azure SQL, lihat Autentikasi dan Otorisasi.

Deskripsi fitur

Saat mengaktifkan autentikasi Microsoft Entra-only, autentikasi SQL dinonaktifkan di tingkat server atau instans terkelola dan mencegah autentikasi apa pun berdasarkan kredensial autentikasi SQL apa pun. Pengguna autentikasi SQL tidak akan dapat menyambungkan ke server logis untuk Azure SQL Database atau instans terkelola, termasuk semua databasenya. Meskipun autentikasi SQL dinonaktifkan, login autentikasi SQL baru dan pengguna masih dapat dibuat oleh akun Microsoft Entra dengan izin yang tepat. Akun autentikasi SQL yang baru saja dibuat tidak diizinkan untuk tersambung ke server. Mengaktifkan autentikasi Microsoft Entra-only tidak menghapus login autentikasi SQL dan akun pengguna yang ada. Fitur hanya mencegah akun ini tersambung ke server, dan database yang dibuat untuk server ini.

Anda juga dapat memaksa server dibuat dengan autentikasi khusus Microsoft Entra yang diaktifkan menggunakan Azure Policy. Untuk informasi selengkapnya, lihat Azure Policy untuk autentikasi Microsoft Entra-only.

Izin

Autentikasi khusus Microsoft Entra dapat diaktifkan atau dinonaktifkan oleh pengguna Microsoft Entra yang merupakan anggota peran bawaan Microsoft Entra dengan hak istimewa tinggi, seperti Pemilik langganan Azure, Kontributor, dan Administrator Global. Selain itu, peran SQL Security Manager juga dapat mengaktifkan atau menonaktifkan fitur autentikasi khusus Microsoft Entra.

Peran Kontributor SQL Server dan Kontributor SQL Managed Instance tidak akan memiliki izin untuk mengaktifkan atau menonaktifkan fitur autentikasi khusus Microsoft Entra. Ini konsisten dengan pendekatan Pemisahan Tugas , di mana pengguna yang dapat membuat server Azure SQL atau membuat admin Microsoft Entra, tidak dapat mengaktifkan atau menonaktifkan fitur keamanan.

Tindakan yang diperlukan

Tindakan berikut ditambahkan ke peran SQL Security Manager untuk memungkinkan manajemen fitur autentikasi khusus Microsoft Entra.

- Microsoft.Sql/server/azureADOnlyAuthentications/*

- Microsoft.Sql/servers/administrators/read - diperlukan hanya untuk pengguna yang mengakses menu ID Microsoft Entra portal Azure

- Microsoft.Sql/managedInstances/azureADOnlyAuthentications/*

- Microsoft.Sql/managedInstances/baca

Tindakan di atas juga dapat ditambahkan ke peran kustom untuk mengelola autentikasi khusus Microsoft Entra. Untuk informasi selengkapnya, lihat Membuat dan menetapkan peran kustom di Microsoft Entra ID.

Mengelola autentikasi Microsoft Entra-only menggunakan API

Penting

Admin Microsoft Entra harus diatur sebelum mengaktifkan autentikasi khusus Microsoft Entra.

Anda harus memiliki versi Azure CLI 2.14.2 atau lebih tinggi.

name sesuai dengan prefiks server atau nama instans (misalnya, myserver) dan resource-group sesuai dengan sumber daya yang dimiliki server (misalnya, myresource).

Database Azure SQL

Untuk informasi selengkapnya, lihat az sql server ad-only-auth.

Mengaktifkan atau menonaktifkan dalam Azure SQL Database

Aktifkan

az sql server ad-only-auth enable --resource-group myresource --name myserver

Nonaktifkan

az sql server ad-only-auth disable --resource-group myresource --name myserver

Memeriksa status dalam Azure SQL Database

az sql server ad-only-auth get --resource-group myresource --name myserver

Instans Terkelola Azure SQL

Untuk informasi selengkapnya, lihat az sql mi ad-only-auth.

Aktifkan

az sql mi ad-only-auth enable --resource-group myresource --name myserver

Nonaktifkan

az sql mi ad-only-auth disable --resource-group myresource --name myserver

Memeriksa status dalam Azure SQL Managed Instance

az sql mi ad-only-auth get --resource-group myresource --name myserver

Memeriksa autentikasi Microsoft Entra-only menggunakan T-SQL

SERVERPROPERTYIsExternalAuthenticationOnly telah ditambahkan untuk memeriksa apakah autentikasi Microsoft Entra-only diaktifkan untuk server atau instans terkelola Anda. 1 menunjukkan bahwa fitur diaktifkan, dan 0 menunjukkan fitur dinonaktifkan.

SELECT SERVERPROPERTY('IsExternalAuthenticationOnly')

Keterangan

- Kontributor SQL Server dapat mengatur atau menghapus admin Microsoft Entra, tetapi tidak dapat mengatur pengaturan autentikasi Microsoft Entra saja. SQL Security Manager tidak dapat mengatur atau menghapus admin Microsoft Entra, tetapi dapat mengatur pengaturan autentikasi Microsoft Entra saja. Hanya akun dengan peran Azure RBAC yang lebih tinggi atau peran kustom yang berisi kedua izin yang dapat mengatur atau menghapus admin Microsoft Entra dan mengatur pengaturan autentikasi Microsoft Entra saja . Salah satu peran tersebut adalah peran Kontributor.

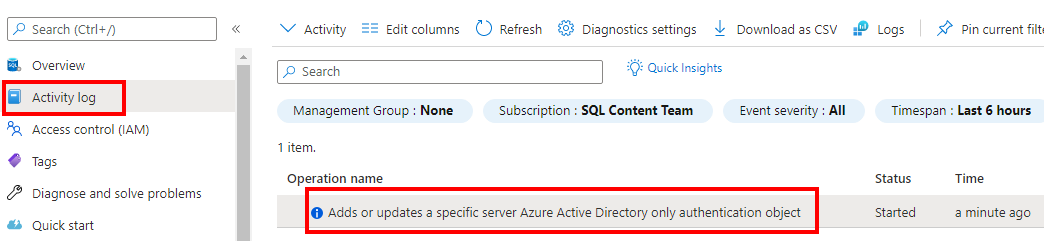

- Setelah mengaktifkan atau menonaktifkan autentikasi Microsoft Entra hanya di portal Azure, entri log Aktivitas dapat dilihat di menu server SQL.

- Pengaturan autentikasi Microsoft Entra hanya dapat diaktifkan atau dinonaktifkan oleh pengguna dengan izin yang tepat jika admin Microsoft Entra ditentukan. Jika admin Microsoft Entra tidak diatur, pengaturan autentikasi Microsoft Entra saja tetap tidak aktif dan tidak dapat diaktifkan atau dinonaktifkan. Menggunakan API untuk mengaktifkan autentikasi Microsoft Entra-only juga akan gagal jika admin Microsoft Entra belum diatur.

- Mengubah admin Microsoft Entra saat autentikasi khusus Microsoft Entra diaktifkan didukung untuk pengguna dengan izin yang sesuai.

- Mengubah admin Microsoft Entra dan mengaktifkan atau menonaktifkan autentikasi Microsoft Entra-only diizinkan dalam portal Azure untuk pengguna dengan izin yang sesuai. Kedua operasi dapat diselesaikan dengan satu Simpan di portal Microsoft Azure. Admin Microsoft Entra harus diatur untuk mengaktifkan autentikasi khusus Microsoft Entra.

- Menghapus admin Microsoft Entra saat fitur autentikasi khusus Microsoft Entra diaktifkan tidak didukung. Menggunakan API untuk menghapus admin Microsoft Entra akan gagal jika autentikasi khusus Microsoft Entra diaktifkan.

- Jika pengaturan autentikasi Microsoft Entra saja diaktifkan, tombol Hapus admin tidak aktif di portal Azure.

- Menghapus admin Microsoft Entra dan menonaktifkan pengaturan autentikasi Microsoft Entra saja diizinkan, tetapi memerlukan izin pengguna yang tepat untuk menyelesaikan operasi. Kedua operasi dapat diselesaikan dengan satu Simpan di portal Microsoft Azure.

- Pengguna Microsoft Entra dengan izin yang tepat dapat meniru pengguna SQL yang ada.

- Peniruan identitas terus berfungsi antara pengguna autentikasi SQL bahkan ketika fitur autentikasi khusus Microsoft Entra diaktifkan.

Batasan untuk autentikasi Microsoft Entra-only di SQL Database

Saat autentikasi Microsoft Entra-only diaktifkan untuk SQL Database, fitur berikut ini tidak didukung:

- Peran server Azure SQL Database didukung untuk prinsipal server Microsoft Entra, tetapi tidak jika login Microsoft Entra adalah grup.

- Pekerjaan elastis

- Sinkronisasi Data SQL

- Ubah pengambilan data (CDC) - Jika Anda membuat database di Azure SQL Database sebagai pengguna Microsoft Entra dan mengaktifkan perubahan pengambilan data di dalamnya, pengguna SQL tidak akan dapat menonaktifkan atau membuat perubahan pada artefak CDC. Namun, pengguna Microsoft Entra lain akan dapat mengaktifkan atau menonaktifkan CDC pada database yang sama. Demikian pula, jika Anda membuat Azure SQL Database sebagai pengguna SQL, mengaktifkan atau menonaktifkan CDC sebagai pengguna Microsoft Entra tidak akan berfungsi

- Replikasi transaksional - Karena autentikasi SQL diperlukan untuk konektivitas antara peserta replikasi, saat autentikasi khusus Microsoft Entra diaktifkan, replikasi transaksional tidak didukung untuk SQL Database untuk skenario di mana replikasi transaksional digunakan untuk mendorong perubahan yang dibuat dalam Azure SQL Managed Instance, SQL Server lokal, atau instans Azure VM SQL Server ke database di Azure SQL Database

- Wawasan SQL (pratinjau)

- Pernyataan EXEC AS untuk akun anggota grup Microsoft Entra

Batasan untuk autentikasi khusus Microsoft Entra di Instans Terkelola

Saat autentikasi khusus Microsoft Entra diaktifkan untuk Instans Terkelola, fitur berikut tidak didukung:

- Replikasi Transaksional

- Pekerjaan Agen SQL di Instans Terkelola mendukung autentikasi khusus Microsoft Entra. Namun, pengguna Microsoft Entra yang merupakan anggota grup Microsoft Entra yang memiliki akses ke instans terkelola tidak dapat memiliki Pekerjaan Agen SQL

- Wawasan SQL (pratinjau)

- Pernyataan EXEC AS untuk akun anggota grup Microsoft Entra

Untuk batasan selengkapnya, lihat Perbedaan T-SQL antara SQL Server & Azure SQL Managed Instance.

Langkah berikutnya

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk