Pengaturan konektivitas untuk Azure SQL Database dan Azure Synapse Analytics

Berlaku untuk: Azure SQL Database

Azure Synapse Analytics (hanya kumpulan SQL khusus)

Artikel ini memperkenalkan pengaturan yang mengontrol konektivitas ke server untuk Azure SQL Database dan kumpulan SQL khusus (sebelumnya SQL DW) di Azure Synapse Analytics.

- Untuk informasi selengkapnya tentang berbagai komponen yang mengarahkan lalu lintas jaringan dan kebijakan koneksi, lihat arsitektur konektivitas.

- Artikel ini tidak berlaku untuk Azure SQL Managed Instance, sebagai gantinya lihat Menyambungkan aplikasi Anda ke Azure SQL Managed Instance.

- Artikel ini tidak berlaku untuk kumpulan SQL khusus di ruang kerja Azure Synapse Analytics. Lihat Aturan firewall IP Azure Synapse Analytics untuk panduan tentang cara mengonfigurasi aturan firewall IP untuk Azure Synapse Analytics dengan ruang kerja.

Jaringan dan konektivitas

Anda dapat mengubah pengaturan ini di server logis Anda. Server SQL logis dapat menghosting database Azure SQL dan kumpulan SQL khusus mandiri yang tidak berada di ruang kerja Azure Synapse Analytics.

Catatan

Pengaturan ini berlaku untuk database Azure SQL dan kumpulan SQL khusus (sebelumnya SQL DW) yang terkait dengan server logis. Instruksi ini tidak berlaku untuk kumpulan SQL khusus di ruang kerja analitik Azure Synapse.

Mengubah akses jaringan publik

Anda dapat mengubah akses jaringan publik untuk Azure SQL Database atau kumpulan SQL khusus mandiri melalui portal Azure, Azure PowerShell, dan Azure CLI.

Catatan

Pengaturan ini berlaku segera setelah diterapkan. Pelanggan Anda mungkin mengalami kehilangan koneksi jika mereka tidak memenuhi persyaratan untuk setiap pengaturan.

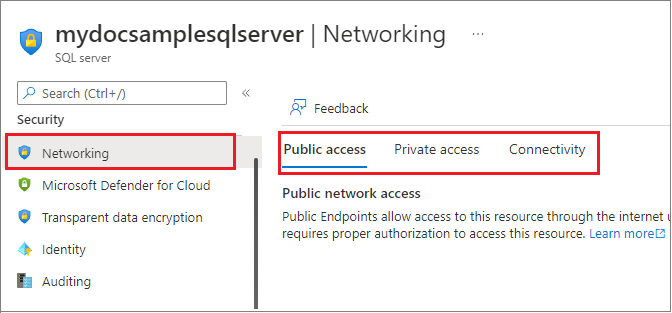

Untuk mengaktifkan akses jaringan publik untuk server logis yang menghosting database Anda:

- Buka portal Azure, dan buka server logis di Azure.

- Di bawah Keamanan, pilih halaman Jaringan.

- Pilih tab Akses publik, lalu atur Akses jaringan publik ke Pilih jaringan.

Dari halaman ini, Anda dapat menambahkan aturan jaringan virtual, serta mengonfigurasi aturan firewall untuk titik akhir publik Anda.

Pilih tab Akses privat untuk mengonfigurasi titik akhir privat.

Menolak akses jaringan publik

Default untuk pengaturan Akses jaringan publik adalah Nonaktifkan. Pelanggan dapat memilih untuk menyambungkan ke database dengan menggunakan titik akhir publik (dengan aturan firewall tingkat server berbasis IP atau dengan aturan firewall jaringan virtual), atau titik akhir privat (dengan menggunakan Azure Private Link), seperti yang diuraikan dalam gambaran umum akses jaringan.

Saat Akses jaringan publik diatur ke Nonaktifkan, hanya koneksi dari titik akhir privat yang diizinkan. Semua koneksi dari titik akhir publik akan ditolak dengan pesan kesalahan yang mirip dengan:

Error 47073

An instance-specific error occurred while establishing a connection to SQL Server.

The public network interface on this server is not accessible.

To connect to this server, use the Private Endpoint from inside your virtual network.

Ketika Akses jaringan publik diatur ke Nonaktifkan, setiap upaya untuk menambahkan, menghapus, atau mengedit aturan firewall apa pun akan ditolak dengan pesan kesalahan yang mirip dengan:

Error 42101

Unable to create or modify firewall rules when public network interface for the server is disabled.

To manage server or database level firewall rules, please enable the public network interface.

Pastikan bahwa Akses jaringan publik diatur ke Jaringan yang dipilih untuk dapat menambahkan, menghapus, atau mengedit aturan firewall apa pun untuk Azure SQL Database dan Azure Synapse Analytics.

Versi TLS Minimum

Pengaturan versi Keamanan Lapisan Transportasi (TLS) minimum memungkinkan pelanggan untuk memilih versi TLS mana yang digunakan database SQL mereka. Dimungkinkan untuk mengubah versi TLS minimum dengan menggunakan portal Azure, Azure PowerShell, dan Azure CLI.

Saat ini, Azure SQL Database mendukung TLS 1.0, 1.1, 1.2, dan 1.3. Mengatur versi TLS minimum memastikan bahwa versi TLS yang lebih baru didukung. Misalnya, memilih TLS versi 1.1 berarti hanya koneksi dengan TLS 1.1 dan 1.2 yang diterima, dan koneksi dengan TLS 1.0 ditolak. Setelah Anda menguji untuk mengonfirmasi bahwa aplikasi Anda mendukungnya, sebaiknya tetapkan versi TLS minimal ke 1.2. Versi ini mencakup perbaikan untuk kerentanan di versi sebelumnya dan merupakan versi tertinggi dari TLS yang didukung di Azure SQL Database.

Perubahan penghentian yang akan datang

Azure telah mengumumkan bahwa dukungan untuk versi TLS yang lebih lama (TLS 1.0, dan 1.1) berakhir pada 31 Agustus 2025. Untuk informasi selengkapnya, lihat Penghentian TLS 1.0 dan 1.1.

Mulai November 2024, Anda tidak akan lagi dapat mengatur versi TLS minimal untuk koneksi klien Azure SQL Database dan Azure Synapse Analytics di bawah TLS 1.2.

Mengonfigurasi versi TLS minimum

Anda dapat mengonfigurasi versi TLS minimum untuk koneksi klien dengan menggunakan portal Azure, Azure PowerShell, atau Azure CLI.

Perhatian

- Default versi TLS minimal adalah untuk memungkinkan semua versi. Harap diperhatikan bahwa setelah menerapkan versi TLS, Anda tidak dapat kembali ke pengaturan default.

- Memberlakukan minimal TLS 1.3 dapat menyebabkan masalah untuk koneksi dari klien yang tidak mendukung TLS 1.3 karena tidak semua driver dan sistem operasi mendukung TLS 1.3.

Untuk pelanggan dengan aplikasi yang mengandalkan versi TLS yang lebih lama, sebaiknya tetapkan versi TLS minimal sesuai dengan persyaratan aplikasi Anda. Jika persyaratan aplikasi tidak diketahui atau beban kerja mengandalkan driver lama yang tidak lagi dipertahankan, sebaiknya jangan mengatur versi TLS minimal.

Untuk informasi selengkapnya, lihat pertimbangan TLS untuk konektivitas SQL Database.

Setelah Anda mengatur versi TLS minimal, pelanggan yang menggunakan versi TLS yang lebih rendah dari versi TLS minimum server akan gagal mengautentikasi, dengan kesalahan berikut:

Error 47072

Login failed with invalid TLS version

Catatan

Versi TLS minimum diberlakukan pada lapisan aplikasi. Alat yang mencoba menentukan dukungan TLS di lapisan protokol mungkin mengembalikan versi TLS selain versi minimum yang diperlukan saat dijalankan langsung terhadap titik akhir SQL Database.

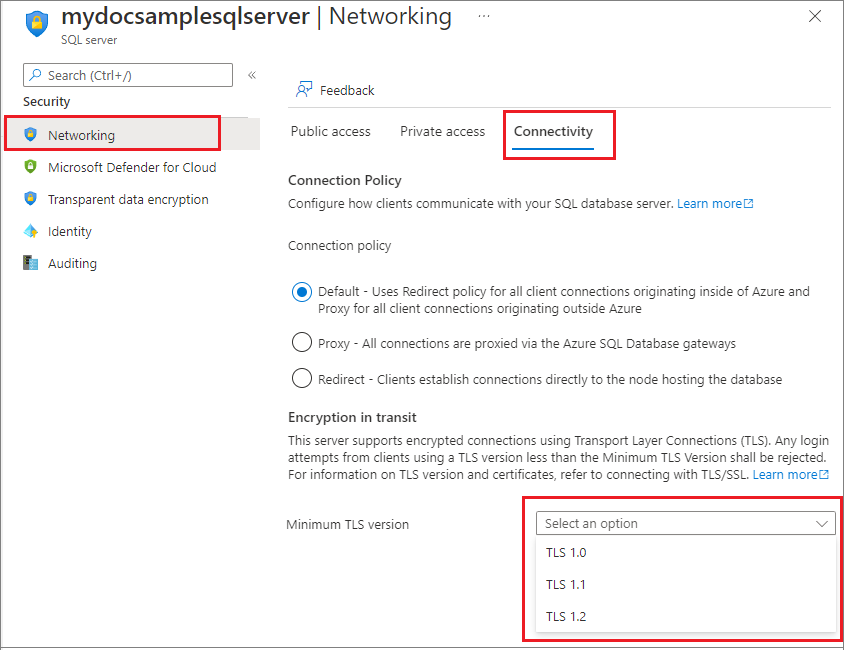

- Buka portal Azure, dan buka server logis di Azure.

- Di bawah Keamanan, pilih halaman Jaringan.

- Pilih tab Konektivitas . Pilih Versi TLS Minimum yang diinginkan untuk semua database yang terkait dengan server, dan pilih Simpan.

Mengidentifikasi koneksi klien

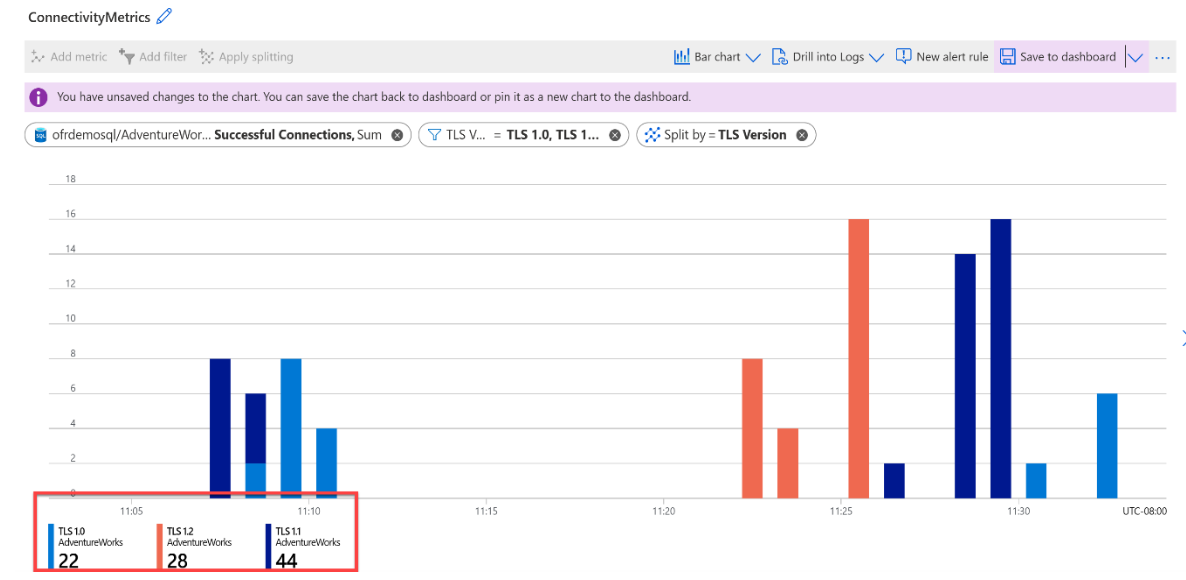

Anda dapat menggunakan log audit portal Azure dan SQL untuk mengidentifikasi klien yang terhubung menggunakan TLS 1.0 dan 1.0.

Di portal Azure, buka Metrik di bawah Pemantauan untuk sumber daya database Anda, lalu filter menurut Koneksi yang berhasil, dan versi1.0 = TLS dan 1.1:

Anda juga bisa mengkueri sys.fn_get_audit_file langsung dalam database Anda untuk menampilkan client_tls_version_name dalam file audit:

Mengubah kebijakan koneksi

Kebijakan koneksi menentukan cara pelanggan terhubung. Kami sangat menyarankan kebijakan koneksi Redirect daripada kebijakan koneksi Proxy untuk latensi terendah dan throughput tertinggi.

Dimungkinkan untuk mengubah kebijakan koneksi dengan menggunakan portal Azure, Azure PowerShell, dan Azure CLI.

Dimungkinkan untuk mengubah kebijakan koneksi Anda untuk server logis Anda dengan menggunakan portal Azure.

- Buka portal Azure. Buka server logis di Azure.

- Di bawah Keamanan, pilih halaman Jaringan.

- Pilih tab Konektivitas . Pilih kebijakan koneksi yang diinginkan, dan pilih Simpan.