Penemuan & Klasifikasi Data

Berlaku untuk: Azure SQL Database

Azure SQL Managed Instance

Azure Synapse Analytics

Penemuan & Klasifikasi Data disertakan dalam Azure SQL Database, Azure SQL Managed Instance, dan Azure Synapse Analytics. Ini menyediakan kemampuan dasar untuk menemukan, mengklasifikasikan, melabeli, dan melaporkan data sensitif dalam database Anda.

Data Anda yang paling sensitif mungkin mencakup informasi bisnis, keuangan, kesehatan, atau pribadi. Ini dapat berfungsi sebagai infrastruktur untuk:

- Membantu memenuhi standar privasi data dan persyaratan untuk kepatuhan terhadap peraturan.

- Berbagai skenario keamanan, seperti pemantauan (auditing) akses ke data sensitif.

- Mengontrol akses ke dan mengeraskan keamanan database yang berisi data yang sangat sensitif.

Catatan

Untuk informasi tentang SQL Server di tempat, lihat SQL Data Discovery & Classification.

Tip

Perlindungan akses berbasis label menggunakan kebijakan Perlindungan Informasi Microsoft Purview sekarang dalam pratinjau. Untuk informasi selengkapnya, lihat Mengaktifkan kontrol akses untuk data sensitif menggunakan kebijakan Perlindungan Informasi Microsoft Purview (pratinjau publik).

Apa itu Data Discovery & Classification ?

Penemuan & Klasifikasi Data saat ini mendukung kemampuan berikut:

Discovery and recommendation: Mesin klasifikasi memindai database Anda dan mengidentifikasi kolom yang berisi data yang berpotensi sensitif. Ini kemudian memberi Anda cara mudah untuk meninjau dan menerapkan klasifikasi yang direkomendasikan melalui portal Microsoft Azure.

Labeling: Anda dapat menerapkan label klasifikasi sensitivitas secara terus-menerus ke kolom dengan menggunakan atribut metadata baru yang telah ditambahkan ke mesin database SQL Server. Metadata ini kemudian dapat digunakan untuk skenario audit berbasis sensitivitas.

Query result-set sensitivity: Sensitivitas kumpulan hasil kueri dihitung secara real time untuk tujuan audit.

Visibility: Anda dapat melihat status klasifikasi database di dasbor terperinci di portal Microsoft Azure. Selain itu, Anda bisa mengunduh laporan dalam format Excel untuk digunakan untuk tujuan kepatuhan dan audit serta kebutuhan lainnya.

Temukan, klasifikasikan, dan beri label pada kolom sensitif

Bagian ini menjelaskan langkah-langkah untuk:

- Menemukan, mengklasifikasikan, dan melabel kolom yang berisi data sensitif dalam database Anda.

- Menampilkan status klasifikasi database Anda saat ini dan mengekspor laporan.

Klasifikasi ini mencakup dua atribut metadata:

- Label: Atribut klasifikasi utama, digunakan untuk menentukan tingkat sensitivitas data yang disimpan dalam kolom.

- Information type: Atribut yang menyediakan informasi lebih terperinci tentang tipe data yang disimpan dalam kolom.

Kebijakan Perlindungan Informasi

Azure SQL menawarkan kebijakan Perlindungan Informasi SQL dan kebijakan Perlindungan Informasi Microsoft dalam klasifikasi data, dan Anda dapat memilih salah satu dari dua kebijakan ini berdasarkan persyaratan Anda.

Kebijakan Perlindungan Informasi SQL

Penemuan & Klasifikasi Data dilengkapi dengan serangkaian label sensitivitas bawaan dan jenis informasi dengan logika penemuan yang asli ke server logis SQL. Anda dapat terus menggunakan label perlindungan yang tersedia di file kebijakan default, atau Anda dapat menyesuaikan taksonomi ini. Anda dapat menentukan set dan peringkat konstruksi klasifikasi khusus untuk lingkungan Anda.

Tentukan dan sesuaikan taksonomi klasifikasi Anda

Anda mendefinisikan dan mengkustomisasi taksonomi klasifikasi Anda di satu tempat terpusat untuk seluruh organisasi Azure Anda. Lokasi itu ada di Pertahanan Microsoft untuk Cloud, sebagai bagian dari kebijakan keamanan Anda. Hanya seseorang dengan hak administratif pada grup manajemen akar organisasi yang dapat melakukan tugas ini.

Sebagai bagian dari manajemen kebijakan, Anda dapat menentukan label khusus, memberi peringkat, dan mengaitkannya dengan set jenis informasi yang dipilih. Anda juga dapat menambahkan tipe informasi kustom Anda sendiri dan mengonfigurasinya dengan pola string. Pola ditambahkan ke logika penemuan untuk mengidentifikasi jenis data ini di database Anda.

Untuk informasi selengkapnya, lihat Menyesuaikan kebijakan perlindungan informasi SQL di Pertahanan Microsoft untuk Cloud (Pratinjau).

Setelah kebijakan di seluruh organisasi ditentukan, Anda dapat melanjutkan mengklasifikasikan database masing-masing dengan menggunakan kebijakan yang dikustomisasi.

Mengklasifikasikan database dalam mode kebijakan Perlindungan Informasi SQL

Catatan

Contoh di bawah ini menggunakan Azure SQL Database, tetapi Anda harus memilih produk konfigurasi akses bersyarat yang sesuai.

Buka portal Microsoft Azure.

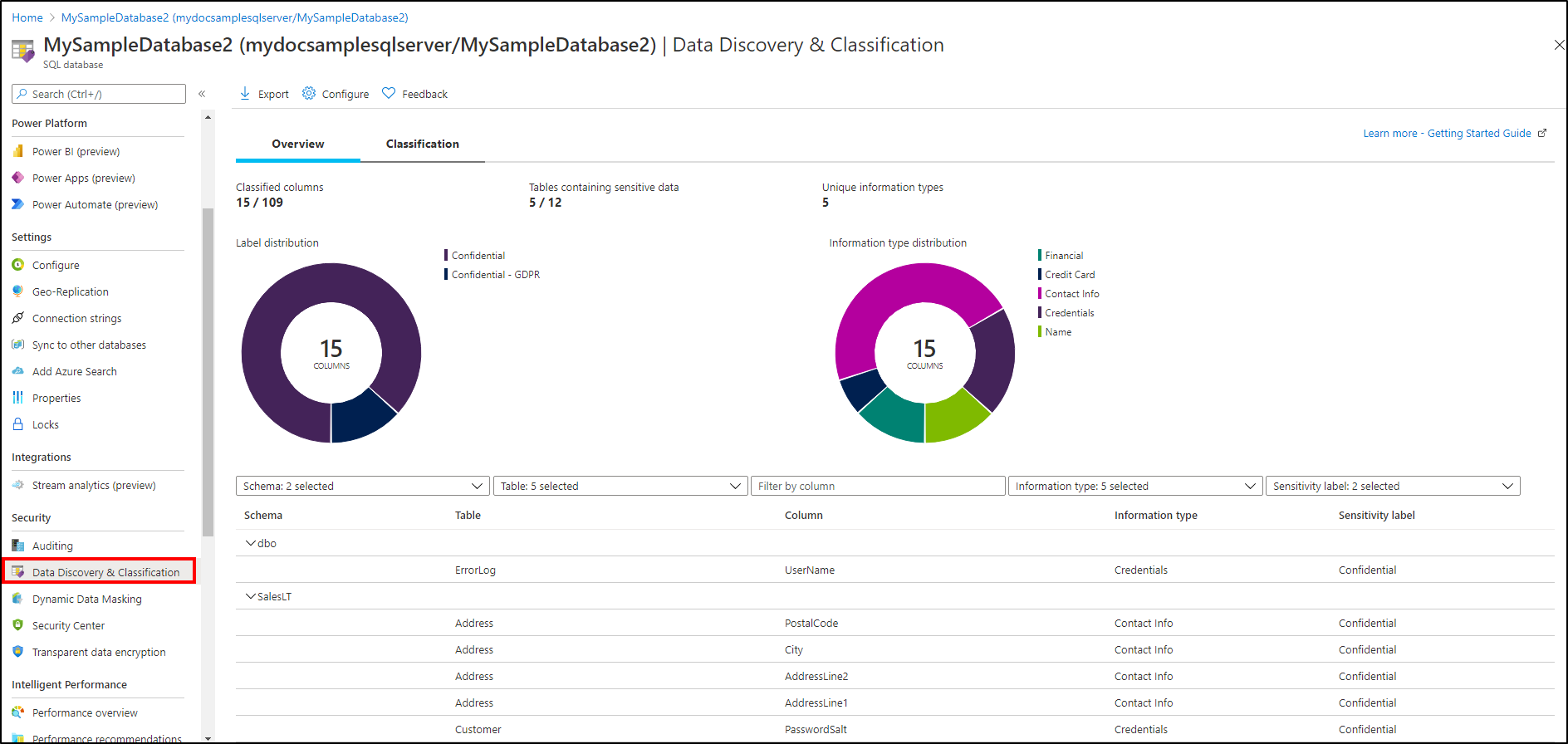

Masuk ke Data Discovery & Classification dibawah judul Security di panel Database Azure SQL Anda. Tab Overview menyertakan ringkasan status klasifikasi database saat ini. Ringkasan ini menyertakan daftar terperinci dari semua kolom rahasia, yang juga bisa Anda filter untuk memperlihatkan hanya bagian skema, tipe informasi, dan label tertentu. Jika Anda belum mengklasifikasikan kolom apa pun, lewati ke langkah 4.

Untuk mengunduh laporan dalam format Excel, pilihExport di menu atas panel.

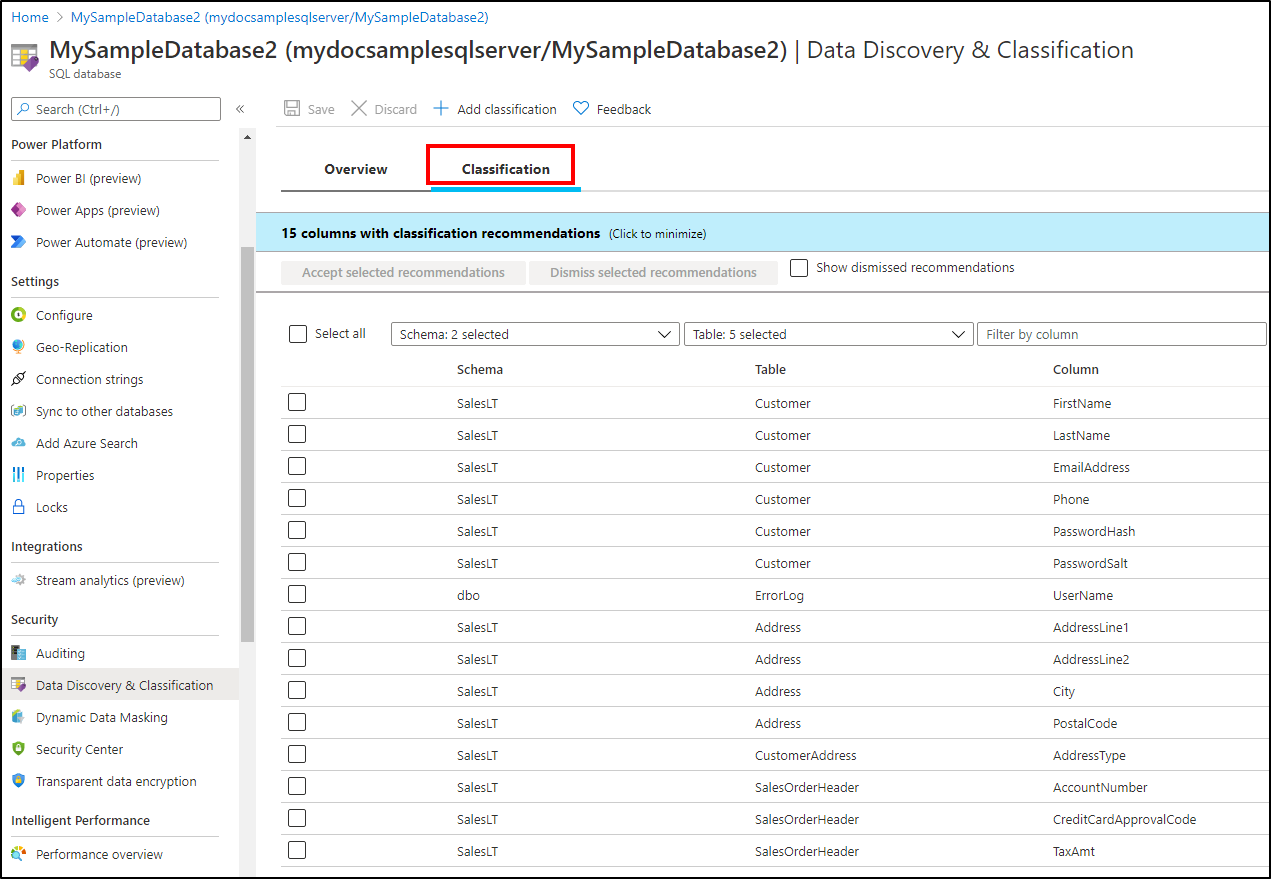

Untuk mulai mengklasifikasikan data Anda, pilihtab Classificationpada halamanData Discovery & Classification.

Mesin klasifikasi memindai database Anda untuk kolom yang berisi data yang berpotensi sensitif dan memberikan daftar klasifikasi kolom yang direkomendasikan.

Lihat dan terapkan rekomendasi klasifikasi:

Untuk menampilkan daftar klasifikasi kolom yang direkomendasikan, pilih panel recommendation di bagian bawah panel.

Untuk menerima rekomendasi untuk kolom tertentu, pilih kotak centang di kolom kiri baris yang relevan. Untuk menandai semua rekomendasi sebagai diterima, pilih kotak centang paling kiri di header tabel rekomendasi.

Untuk menerapkan rekomendasi yang dipilih, pilih Accept selected recommendations.

Catatan

Mesin rekomendasi, yang melakukan penemuan data otomatis dan memberikan rekomendasi kolom sensitif, dinonaktifkan saat mode kebijakan Perlindungan Informasi Microsoft Purview digunakan.

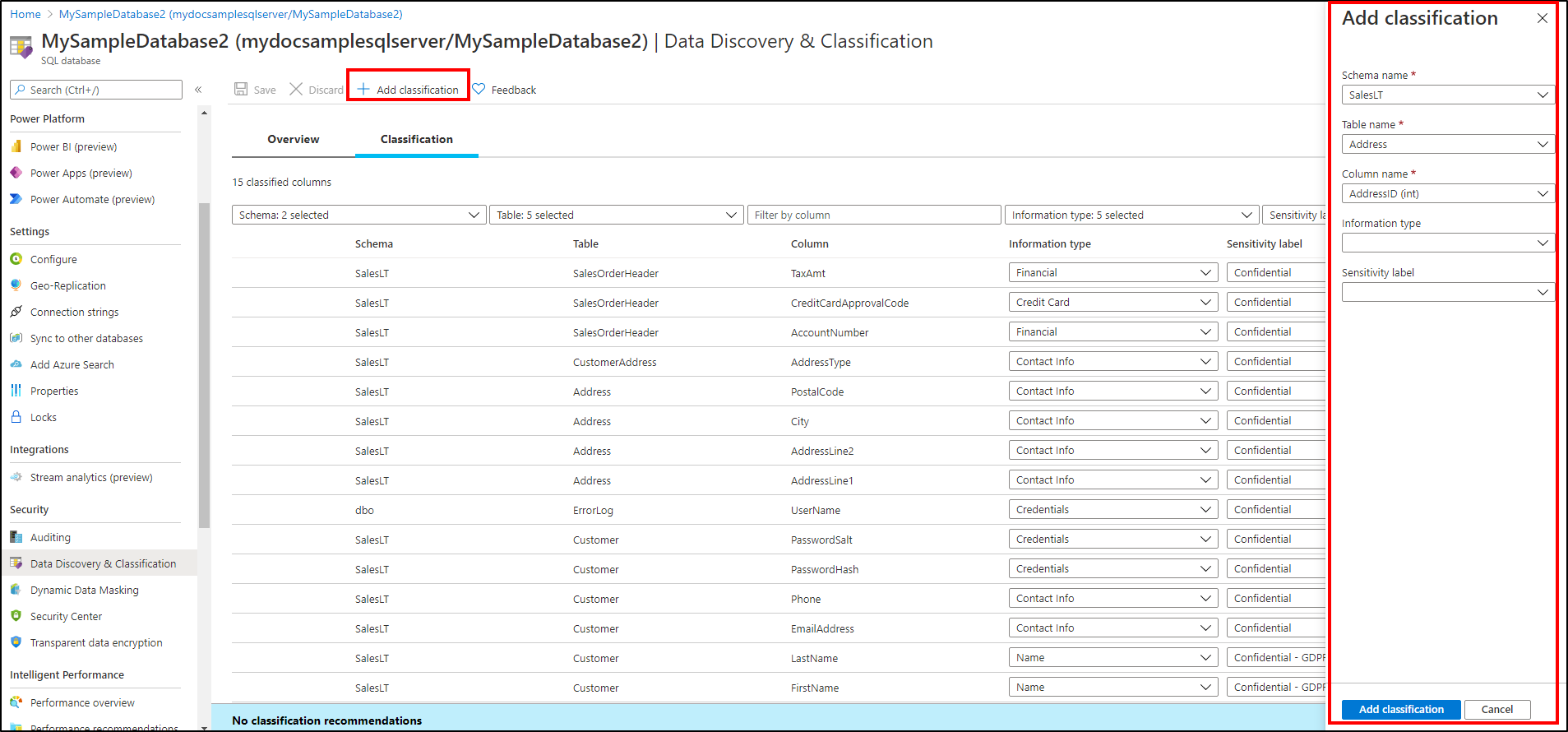

Anda juga dapat mengklasifikasikan kolom secara manual, sebagai alternatif atau selain klasifikasi berbasis rekomendasi:

Pilih Add classification di menu atas panel.

Di jendela konteks yang terbuka, pilih skema, tabel, dan kolom yang ingin Anda klasifikasikan, dan tipe informasi dan label sensitivitas.

Pilih Add classification di ujung bawah jendela context.

Untuk menyelesaikan klasifikasi Anda dan secara terus-menerus memberi label (tag) kolom database dengan metadata klasifikasi baru, pilihSave di halamanClassification.

kebijakan Perlindungan Informasi Microsoft Purview

Catatan

Microsoft Information Protection (MIP) telah diganti nama sebagai Perlindungan Informasi Microsoft Purview. "MIP" dan "Perlindungan Informasi Microsoft Purview" digunakan secara bergantian dalam dokumen ini, tetapi merujuk ke konsep yang sama.

label Perlindungan Informasi Microsoft Purview menyediakan cara sederhana dan seragam bagi pengguna untuk mengklasifikasikan data sensitif secara seragam di berbagai aplikasi Microsoft. Label sensitivitas MIP dibuat dan dikelola dalam portal kepatuhan Microsoft Purview. Untuk mempelajari cara membuat dan menerbitkan label sensitif MIP di portal kepatuhan Microsoft Purview, lihat Membuat dan menerbitkan label sensitivitas.

Prasyarat untuk beralih ke kebijakan Perlindungan Informasi Microsoft Purview

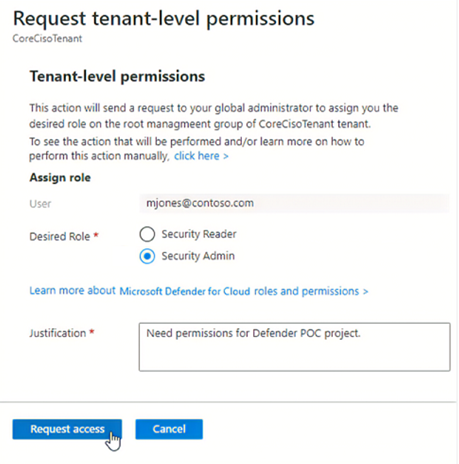

- Mengatur/mengubah kebijakan perlindungan informasi di Azure SQL Database menetapkan kebijakan perlindungan informasi masing-masing untuk semua database di bawah penyewa. Pengguna atau persona harus memiliki izin Admin Keamanan luas penyewa untuk mengubah kebijakan perlindungan informasi dari kebijakan Perlindungan Informasi SQL ke kebijakan MIP, atau sebaliknya.

- Pengguna atau persona yang memiliki izin Admin Keamanan di seluruh penyewa dapat menerapkan kebijakan di tingkat grup manajemen akar penyewa. Untuk informasi selengkapnya, lihat Memberikan izin di seluruh penyewa untuk Anda sendiri.

- Penyewa Anda memiliki langganan Microsoft 365 aktif dan Anda memiliki label yang diterbitkan untuk pengguna saat ini. Untuk informasi selengkapnya, lihat Membuat dan mengonfigurasi label sensitivitas dan kebijakannya.

Mengklasifikasikan database dalam mode kebijakan Perlindungan Informasi Microsoft Purview

Buka portal Microsoft Azure.

Arahkan ke database Anda di Azure SQL Database

Buka Penemuan & Klasifikasi Data di bawah judul Keamanan di panel database Anda.

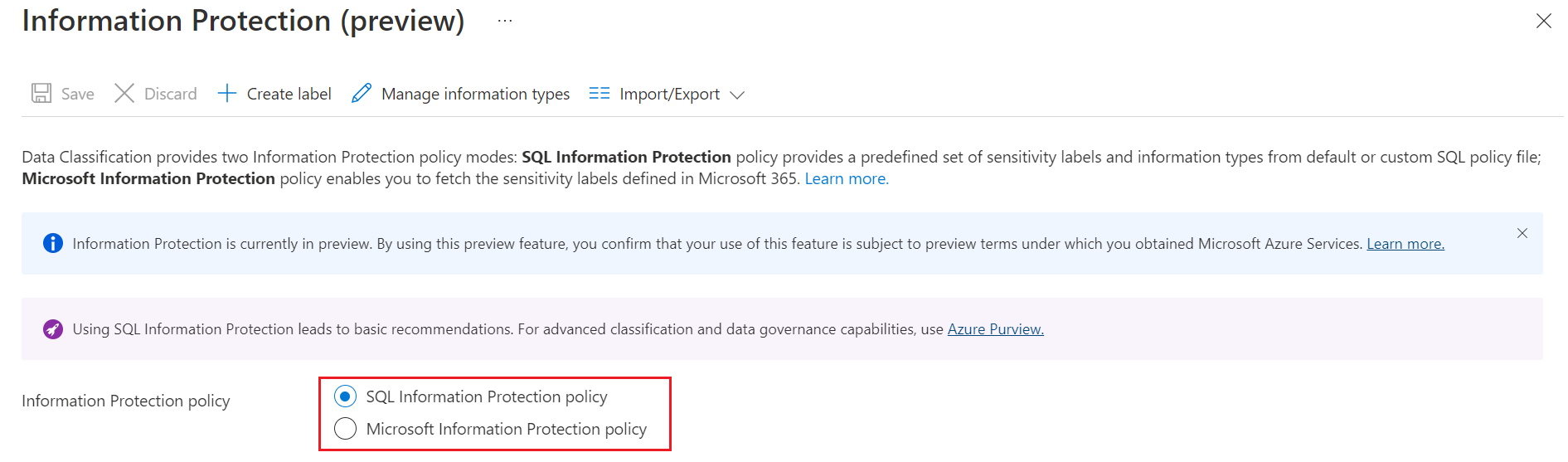

Untuk memilih kebijakan Perlindungan Informasi Microsoft, pilih tab Gambaran Umum, dan pilih Konfigurasikan.

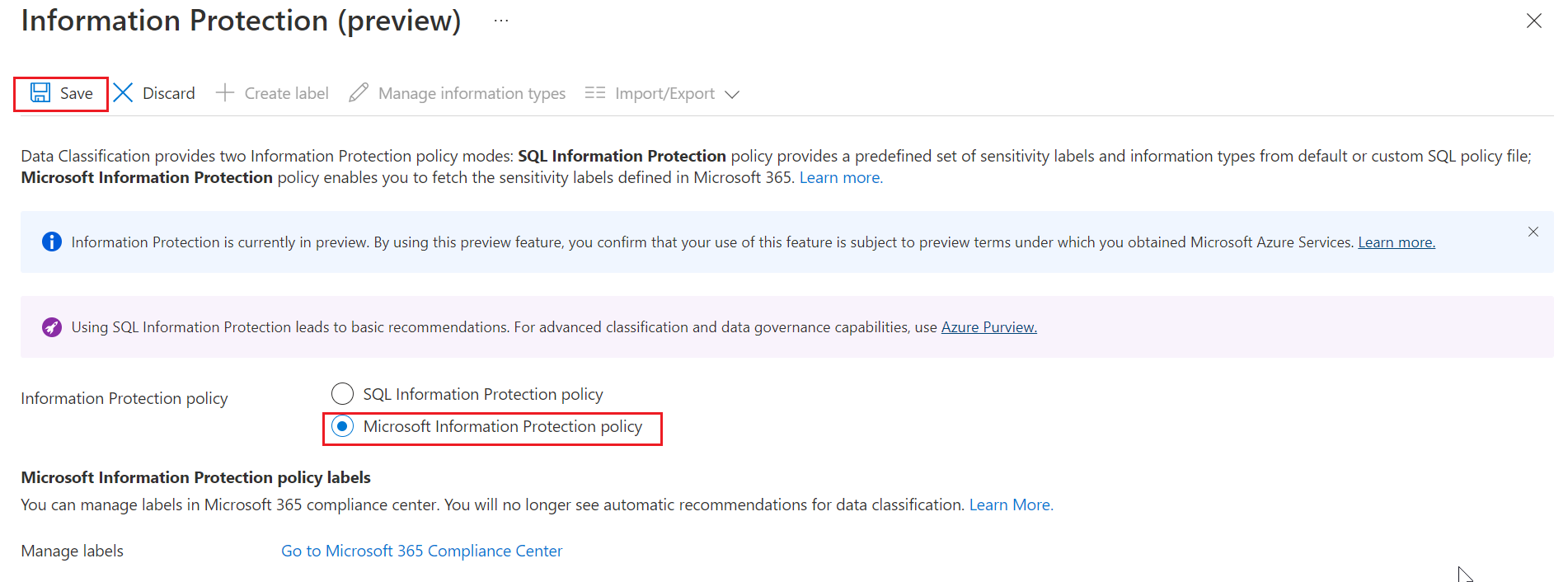

Pilih Kebijakan Perlindungan Informasi Microsoft di opsi Kebijakan Perlindungan Informasi, dan pilih Simpan.

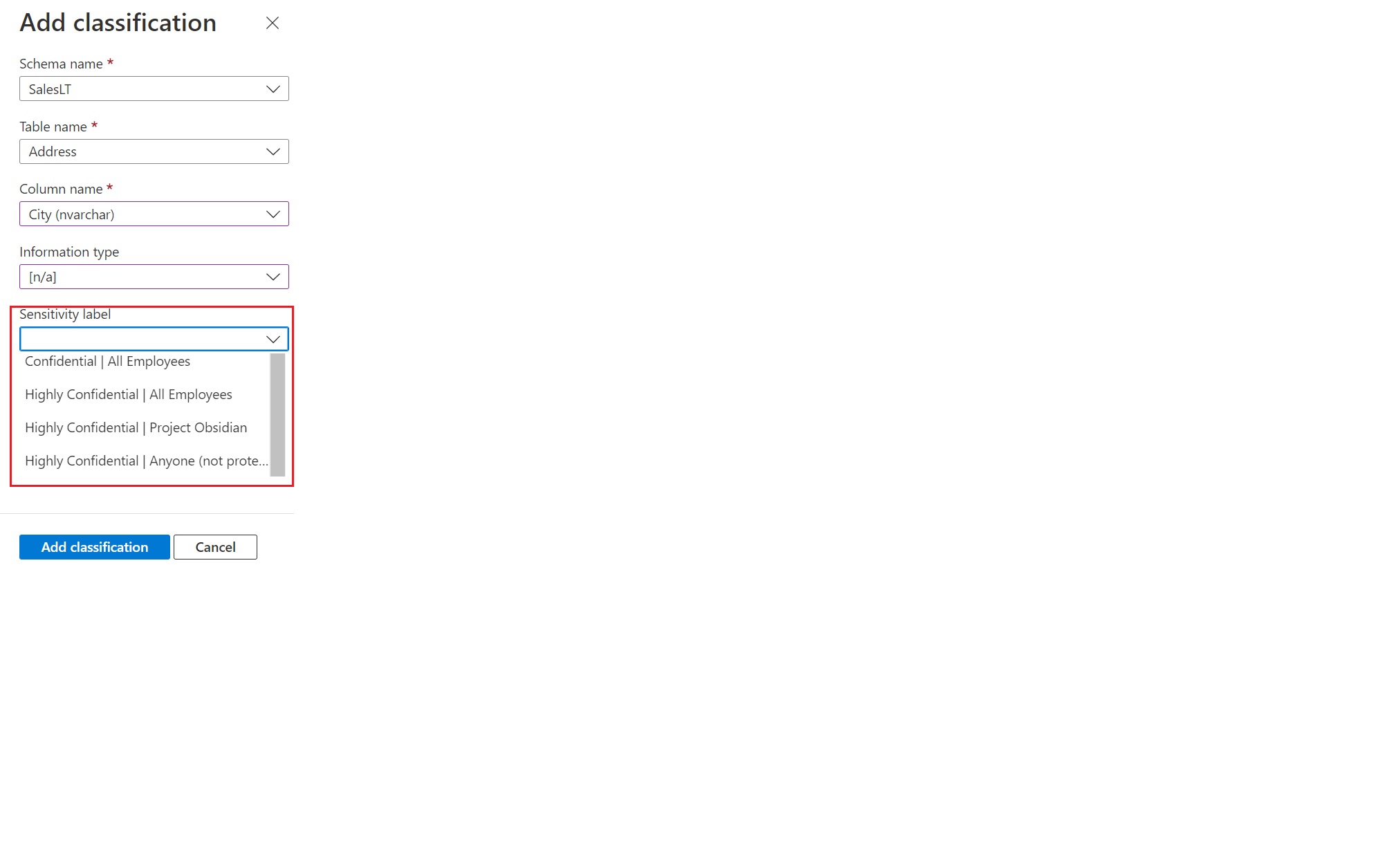

Jika Anda masuk ke tab Klasifikasi , atau pilih Tambahkan klasifikasi, sekarang Anda akan melihat label sensitivitas Microsoft 365 muncul di menu dropdown Label sensitivitas.

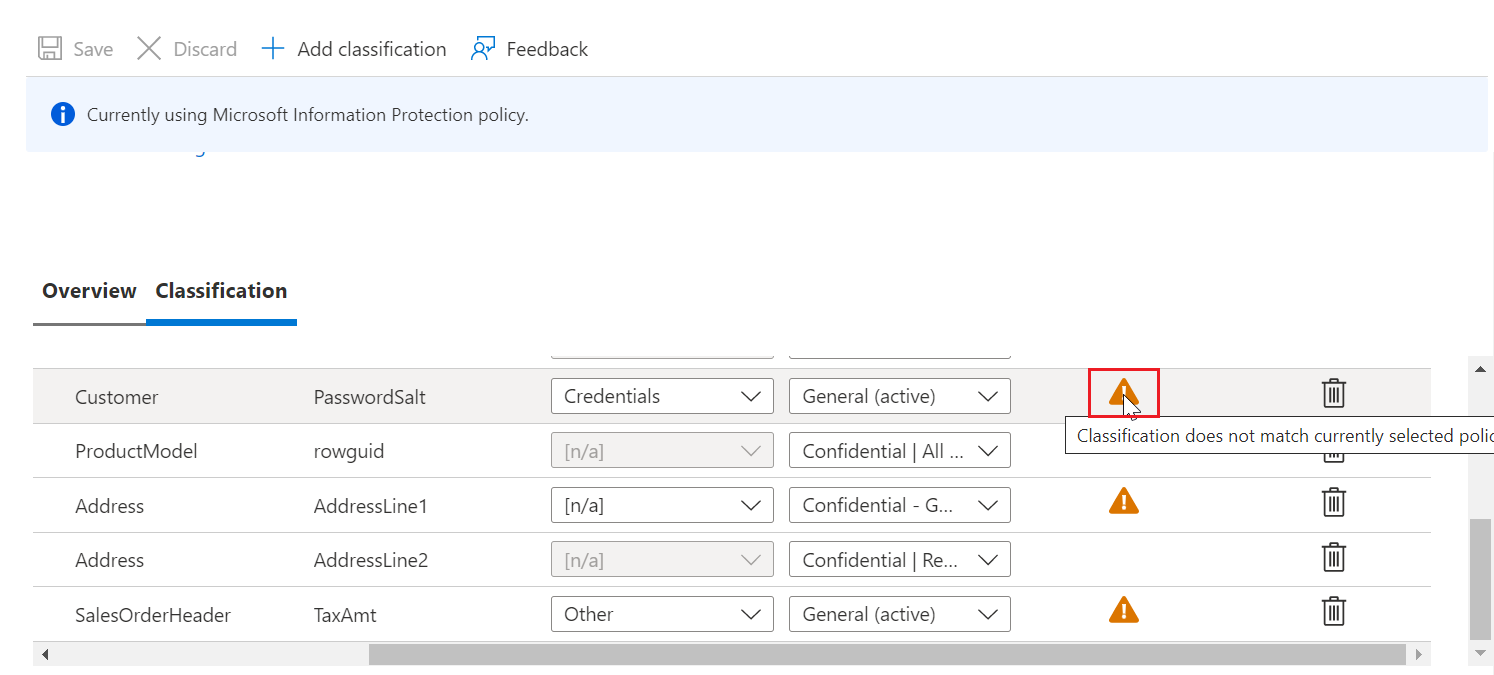

Jenis informasi adalah

[n/a]saat Anda berada dalam mode kebijakan MIP dan penemuan & rekomendasi data otomatis tetap dinonaktifkan.Ikon peringatan mungkin muncul di kolom yang sudah diklasifikasikan jika kolom tersebut diklasifikasikan menggunakan kebijakan Perlindungan Informasi yang berbeda dari kebijakan yang sedang aktif. Misalnya, jika kolom diklasifikasikan dengan label menggunakan kebijakan Perlindungan Informasi SQL sebelumnya dan sekarang Anda berada dalam mode kebijakan Perlindungan Informasi Microsoft. Anda akan melihat ikon peringatan terhadap kolom tertentu tersebut. Ikon peringatan ini tidak menunjukkan masalah apa pun, tetapi hanya digunakan untuk tujuan informasi.

Mengaktifkan kontrol akses untuk data sensitif menggunakan kebijakan Perlindungan Informasi Microsoft Purview (pratinjau publik)

Azure SQL Database mendukung kemampuan untuk menerapkan kontrol akses pada kolom dengan data sensitif yang telah diberi label menggunakan label sensitivitas Perlindungan Informasi Microsoft Purview (MIP) menggunakan kebijakan akses Perlindungan Informasi Microsoft Purview.

Kebijakan akses di Purview memungkinkan organisasi melindungi data sensitif di seluruh sumber data mereka. Mereka memungkinkan persona seperti admin keamanan/kepatuhan perusahaan untuk mengonfigurasi dan menerapkan tindakan kontrol akses pada data sensitif dalam database mereka, memastikan bahwa data sensitif tidak dapat diakses oleh pengguna yang tidak sah untuk label sensitivitas tertentu. Kebijakan akses Purview diberlakukan pada granularitas tingkat kolom untuk database Azure SQL, sehingga melindungi data sensitif tanpa memblokir akses ke kolom data yang tidak sensitif dalam tabel database.

Untuk mengonfigurasi dan menerapkan kebijakan akses Purview, pengguna diharuskan memiliki lisensi Microsoft 365 yang valid, dan database harus terdaftar di Peta Data Purview dan dipindai, sehingga label sensitivitas MIP ditetapkan oleh Purview ke kolom database yang berisi data sensitif. Setelah label sensitivitas ditetapkan, pengguna dapat mengonfigurasi kebijakan akses Purview untuk memberlakukan tindakan tolak pada kolom database dengan label sensitivitas tertentu, membatasi akses ke data sensitif di kolom tersebut hanya untuk pengguna atau grup pengguna yang diizinkan.

Mengonfigurasi dan mengaktifkan kebijakan akses di Purview untuk database Azure SQL

Ikuti daftar langkah-langkah di bawah ini untuk mengonfigurasi dan menggunakan kebijakan akses Purview untuk Azure SQL Database:

- Pastikan Anda memiliki prasyarat lisensi yang diperlukan untuk Microsoft 365 dan Purview.

- Siapkan peran dan izin untuk pengguna Anda.

- Membuat atau memperluas label sensitivitas di Purview ke Azure SQL Database. Pastikan juga bahwa Anda menerbitkan label sensitivitas ke pengguna yang diperlukan di organisasi Anda.

- Daftarkan dan pindai database Azure SQL Anda untuk menerapkan label sensitivitas secara otomatis.

- Membuat dan mengonfigurasi kebijakan kontrol akses di Purview untuk Azure SQL Database.

Setelah kebijakan akses dikonfigurasi dan diterbitkan di Purview, setiap upaya oleh pengguna yang tidak sah untuk menjalankan kueri T-SQL untuk mengakses kolom dalam database SQL dengan label sensitivitas yang tercakup dalam kebijakan akan gagal. Jika kueri yang sama tidak menyertakan kolom sensitif, kueri akan berhasil.

Batasan

Saat membuat replika atau salinan geo database, label sensitivitas yang ditetapkan ke kolom di database utama tidak secara otomatis mengalir ke database baru/sekunder, dan kebijakan kontrol akses Purview tidak akan berlaku secara otomatis ke database baru/sekunder. Untuk mengaktifkan kontrol akses pada database baru/sekunder, daftarkan dan pindai secara terpisah di Purview. Kemudian konfigurasikan kebijakan akses apa pun untuk juga menyertakan database baru/sekunder.

Akses audit ke data sensitif

Aspek penting dari klasifikasi adalah kemampuan untuk memantau akses ke data sensitif. Azure SQL Auditing telah ditingkatkan untuk menyertakan bidang baru dalam log audit yang dipanggildata_sensitivity_information. Bidang ini mencatat klasifikasi sensitivitas (label) data yang dikembalikan oleh kueri. Berikut contohnya:

Ini merupakan aktivitas yang sebenarnya dapat diaudit dengan informasi sensitivitas:

- ALTER TABLE ... DROP COLUMN

- SISIPAN MASSAL

- SELECT

- DELETE

- INSERT

- GABUNG

- UPDATE

- UPDATETEXT

- WRITETEXT

- DROP TABLE

- CADANGAN

- DBCC CloneDatabase

- SELECT INTO

- INSERT INTO EXEC

- POTONG TABEL

- DBCC SHOW_STATISTICS

- sys.dm_db_stats_histogram

Gunakan sys.fn_get_audit_file untuk menampilkan informasi dari file audit yang disimpan di akun Azure Storage.

Izin

Peran bawaan ini dapat membaca klasifikasi data dari database:

- Pemilik

- Pembaca

- Kontributor

- SQL Security Manager

- Administrator Akses Pengguna

Berikut adalah tindakan yang diperlukan untuk membaca klasifikasi data dari database:

- Microsoft.Sql/servers/databases/currentSensitivityLabels/*

- Microsoft.Sql/servers/databases/recommendedSensitivityLabels/*

- Microsoft.Sql/servers/databases/schemas/tables/columns/sensitivityLabels/*

Peran bawaan ini dapat mengubah klasifikasi data database:

- Pemilik

- Kontributor

- SQL Security Manager

Berikut adalah tindakan yang diperlukan untuk memodifikasi klasifikasi data dari database:

- Microsoft.Sql/servers/databases/schemas/tables/columns/sensitivityLabels/*

Pelajari lebih banyak tentang izin berbasis peranAzure RBAC.

Catatan

Peran bawaan Azure SQL di bagian ini berlaku untuk kumpulan SQL khusus (sebelumnya SQL DW) tetapi tidak tersedia untuk kumpulan SQL khusus dan sumber daya SQL lainnya dalam ruang kerja Azure Synapse. Untuk SQL sumber daya di ruang kerja Azure Synapse, gunakan tindakan yang tersedia untuk klasifikasi data untuk membuat peran Azure kustom sesuai kebutuhan untuk pelabelan. Untuk informasi selengkapnya tentang Microsoft.Synapse/workspaces/sqlPools operasi penyedia, lihat Microsoft.Synapse.

Mengelola klasifikasi

Anda dapat menggunakan T-SQL, REST API, atau PowerShell untuk mengelola klasifikasi.

Gunakan T-SQL

Anda dapat menggunakan T-SQL untuk menambahkan atau menghapus klasifikasi kolom, dan untuk mengambil semua klasifikasi untuk seluruh database.

Catatan

Saat Anda menggunakan T-SQL untuk mengelola label, tidak ada validasi bahwa label yang Anda tambahkan ke kolom ada dalam kebijakan perlindungan informasi organisasi (kumpulan label yang muncul di rekomendasi portal). Jadi, terserah Anda untuk memvalidasi ini.

Untuk informasi tentang menggunakan T-SQL untuk klasifikasi, lihat referensi berikut:

- Untuk menambahkan atau memperbarui klasifikasi satu kolom atau lebih: ADD SENSITIVITY CLASSIFICATION

- Untuk menghapus klasifikasi dari satu atau lebih kolom: DROP SENSITIVITY CLASSIFICATION

- Untuk menampilkan semua klasifikasi pada database: sys.sensitivity_classifications

Gunakan PowerShell Cmdlets

Kelola klasifikasi dan rekomendasi untuk Azure SQL Database dan Azure SQL Managed Instance menggunakan PowerShell.

PowerShell Cmdlet untuk Azure SQL Database

- Get-AzSqlDatabaseSensitivityClassification

- Set-AzSqlDatabaseSensitivityClassification

- Remove-AzSqlDatabaseSensitivityClassification

- Get-AzSqlDatabaseSensitivityRecommendation

- Enable-AzSqlDatabaseSensitivityRecommendation

- Disable-AzSqlDatabaseSensitivityRecommendation

Cmdlet PowerShell untuk Azure SQL Managed Instance

- Get-AzSqlInstanceDatabaseSensitivityClassification

- Set-AzSqlInstanceDatabaseSensitivityClassification

- Remove-AzSqlInstanceDatabaseSensitivityClassification

- Get-AzSqlInstanceDatabaseSensitivityRecommendation

- Enable-AzSqlInstanceDatabaseSensitivityRecommendation

- Disable-AzSqlInstanceDatabaseSensitivityRecommendation

Menggunakan REST API

Anda dapat menggunakan REST API untuk mengelola klasifikasi dan rekomendasi secara terprogram. REST API yang dipublikasikan mendukung operasi berikut:

- Create or Update: Membuat atau memperbarui label sensitivitas kolom yang ditentukan.

- Delete: Menghapus label sensitivitas dari kolom yang ditentukan.

- Disable Recommendation: Menonaktifkan rekomendasi sensitivitas pada kolom yang ditentukan.

- Enable Recommendation: Menonaktifkan rekomendasi sensitivitas pada kolom yang ditentukan. (Rekomendasi diaktifkan secara default di semua kolom.)

- Get: Mendapatkan label sensitivitas dari kolom yang ditentukan.

- List Current By Database: Mendapatkan label sensitivitas saat ini dari database yang ditentukan.

- List Recommended By Database: Mendapatkan label sensitivitas saat ini dari database yang ditentukan.

Mengambil metadata klasifikasi menggunakan driver SQL

Anda dapat menggunakan driver SQL berikut untuk mengambil metadata klasifikasi:

- Microsoft.Data.SqlClient

- ODBC Driver

- OLE DB Driver

- JDBC Driver

- Microsoft Drivers for PHP for SQL Server

FAQ - Kemampuan klasifikasi tingkat lanjut

Pertanyaan: Apakah Microsoft Purview akan menggantikan Penemuan & Klasifikasi Data SQL atau apakah Penemuan & Klasifikasi Data SQL akan segera dihentikan? Jawaban: Kami terus mendukung Penemuan & Klasifikasi Data SQL dan mendorong Anda untuk mengadopsi Microsoft Purview yang memiliki kemampuan yang lebih kaya untuk mendorong kemampuan klasifikasi tingkat lanjut dan tata kelola data. Jika kami memutuskan untuk menghentikan layanan, fitur, API, atau SKU apa pun, Anda akan menerima pemberitahuan terlebih dahulu termasuk jalur migrasi atau transisi. Pelajari lebih lanjut tentang kebijakan Siklus Hidup Microsoft di sini.

Langkah berikutnya

- Pertimbangkan untuk mengonfigurasi Azure SQL Auditing untuk memantau dan mengaudit akses ke data sensitif anda yang diklasifikasikan.

- Untuk presentasi yang menyertakan klasifikasi & penemuan data, lihat Discovering, classifying, labeling, & protecting SQL data | Data Exposed.

- Untuk mengklasifikasikan Azure SQL Database dan Azure Synapse Analytics dengan label Microsoft Purview menggunakan perintah T-SQL, lihat Mengklasifikasikan data Azure SQL Anda menggunakan label Microsoft Purview.