Mengonfigurasi titik akhir publik di Azure SQL Managed Instance

Berlaku untuk: Azure SQL Managed Instance

Titik akhir publik untuk Azure SQL Managed Instance memungkinkan akses data ke instans terkelola Anda dari luar jaringan virtual. Anda dapat mengakses instans terkelola dari layanan Azure multipenyewa seperti Power BI, Azure App Service, atau jaringan lokal. Dengan menggunakan titik akhir publik pada instans terkelola, Anda tidak perlu menggunakan VPN, yang dapat membantu menghindari masalah throughput VPN.

Dalam artikel ini, Anda akan mempelajari cara:

- Mengaktifkan atau menonaktifkan titik akhir publik untuk instans terkelola Anda

- Mengonfigurasi grup keamanan jaringan instans terkelola (NSG) Anda untuk memungkinkan lalu lintas ke titik akhir publik instans terkelola

- Mendapatkan string koneksi titik akhir publik instans terkelola

Izin

Karena sensitivitas data yang dalam instans terkelola, konfigurasi untuk mengaktifkan titik akhir publik instans terkelola memerlukan proses dua langkah. Langkah keamanan ini mematuhi pemisahan tugas (SoD):

- Admin instans terkelola perlu mengaktifkan titik akhir publik pada instans terkelola. Admin instans terkelola dapat ditemukan di halaman Gambaran Umum untuk sumber daya instans terkelola Anda.

- Admin jaringan perlu mengizinkan lalu lintas ke instans terkelola menggunakan grup keamanan jaringan (NSG). Untuk informasi selengkapnya, tinjau izin kelompok keamanan jaringan.

Aktifkan titik akhir publik

Anda dapat mengaktifkan titik akhir publik untuk SQL Managed Instance Anda dengan menggunakan portal Azure, Azure PowerShell, atau Azure CLI.

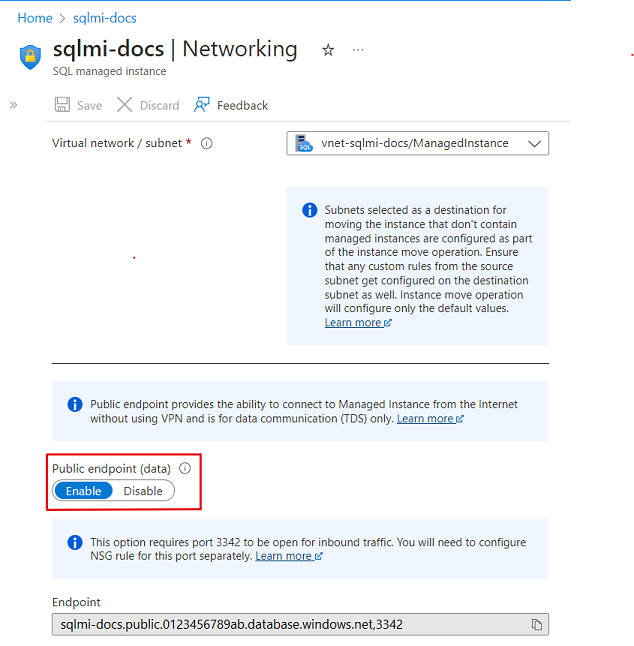

Untuk mengaktifkan titik akhir publik untuk SQL Managed Instance Anda di portal Azure, ikuti langkah-langkah berikut:

- Buka portal Microsoft Azure.

- Buka grup sumber daya dengan instans terkelola, dan pilih SQL Managed Instance yang ingin Anda konfigurasikan titik akhir publiknya.

- Pada pengaturan Keamanan, pilih tab Jaringan.

- Di halaman Konfigurasi jaringan virtual, pilih Aktifkan lalu ikon Simpan untuk memperbarui konfigurasi.

Menonaktifkan titik akhir publik

Anda dapat menonaktifkan titik akhir publik untuk SQL Managed Instance Anda dengan menggunakan portal Azure, Azure PowerShell, dan Azure CLI.

Untuk menonaktifkan titik akhir publik dengan menggunakan portal Azure, ikuti langkah-langkah berikut:

- Buka portal Microsoft Azure.

- Buka grup sumber daya dengan instans terkelola, dan pilih SQL Managed Instance yang ingin Anda konfigurasikan titik akhir publiknya.

- Pada pengaturan Keamanan, pilih tab Jaringan.

- Di halaman Konfigurasi jaringan virtual, pilih Nonaktifkan lalu ikon Simpan untuk memperbarui konfigurasi.

Perbolehkan lalu lintas titik akhir publik dalam grup keamanan jaringan

Gunakan portal Azure untuk mengizinkan lalu lintas publik dalam kelompok keamanan jaringan. Ikuti langkah-langkah ini:

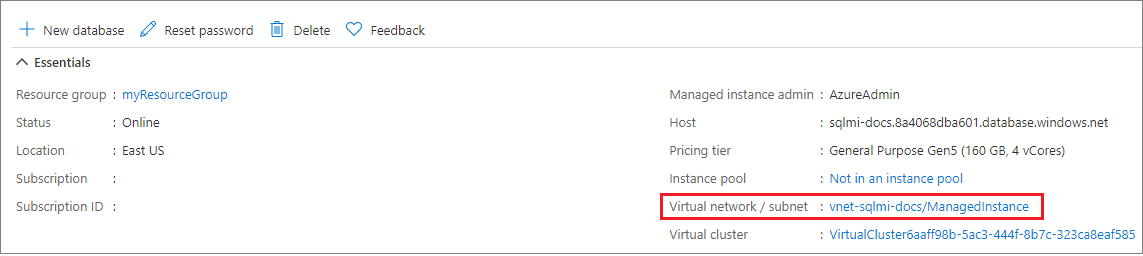

Buka halaman Gambaran Umum untuk SQL Managed Instance Anda di portal Azure.

Pilih tautan Jaringan virtual/subnet , yang membawa Anda ke halaman Konfigurasi jaringan virtual.

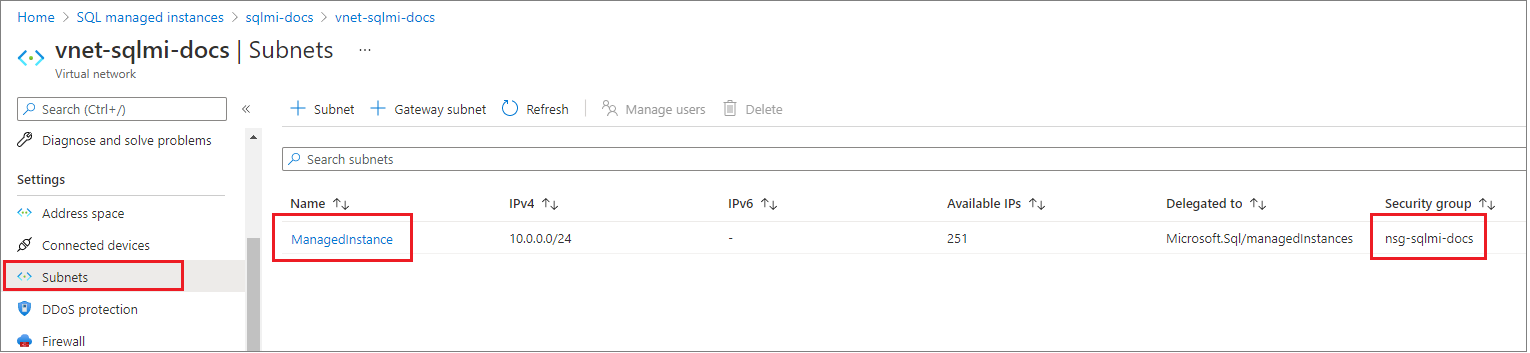

Pilih tab Subnet pada panel konfigurasi jaringan Virtual Anda, dan catat nama GRUP KEAMANAN untuk instans terkelola Anda.

Kembali ke grup sumber daya yang berisi instans terkelola Anda. Anda akan melihat nama grup keamanan jaringan yang dicatat sebelumnya. Pilih nama grup keamanan Jaringan untuk membuka halaman konfigurasi Grup Keamanan Jaringan.

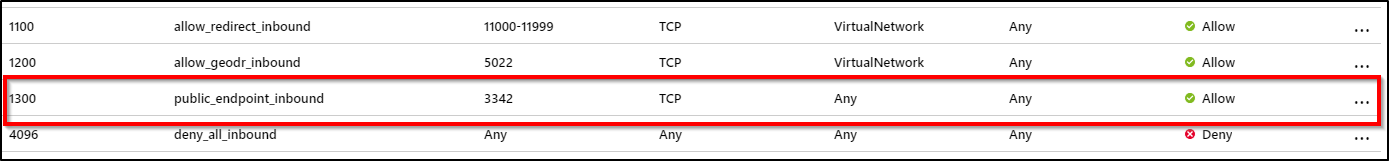

Pilih tab Aturan keamanan masuk, dan Tambahkan aturan yang memiliki prioritas lebih tinggi daripada aturan deny_all_inbound dengan pengaturan berikut:

Pengaturan Nilai yang disarankan Deskripsi Sumber Alamat IP atau tag Layanan apa pun - Untuk layanan Azure seperti Power BI, pilih Azure Cloud Service Tag

- Untuk komputer atau komputer virtual Azure Anda, gunakan alamat IP NAT

Source port ranges * Biarkan ini ke * (apa pun) karena port sumber biasanya dialokasikan secara dinamis dan dengan demikian, tidak dapat diprediksi Tujuan Mana pun Meninggalkan tujuan sebagai Apa pun untuk memungkinkan lalu lintas ke subnet instans terkelola Rentang port tujuan 3342 Port tujuan lingkup ke 3342, yang merupakan titik akhir TDS publik instans terkelola Protokol TCP SQL Managed Instance menggunakan protokol TCP untuk TDS Tindakan Izinkan Perbolehkan lalu lintas masuk ke instans terkelola melalui titik akhir publik Prioritas 1300 Pastikan aturan ini lebih mengutamakan daripada aturan deny_all_inbound

Catatan

Port 3342 digunakan untuk koneksi titik akhir publik ke instans terkelola, dan saat ini tidak dapat diubah.

Konfirmasikan bahwa perutean dikonfigurasi dengan benar

Rute dengan prefiks alamat 0.0.0.0/0 menginstruksikan Azure cara merutekan lalu lintas yang ditujukan ke alamat IP yang tidak berada dalam prefiks alamat rute lain dalam tabel rute subnet. Saat subnet dibuat, Azure membuat rute default ke awalan alamat 0.0.0.0/0, dengan Internet jenis hop berikutnya.

Mengambil alih rute default ini tanpa menambahkan rute yang diperlukan untuk memastikan lalu lintas titik akhir publik dirutekan langsung ke Internet dapat menyebabkan masalah perutean asimetris karena lalu lintas masuk tidak mengalir melalui appliance Virtual/Gateway jaringan virtual. Pastikan bahwa semua lalu lintas yang mencapai instans terkelola melalui internet publik kembali melalui internet publik juga dengan menambahkan rute tertentu untuk setiap sumber atau mengatur rute default ke prefiks alamat 0.0.0.0/0 kembali ke Internet sebagai jenis hop berikutnya.

Lihat detail selengkapnya tentang dampak perubahan pada rute default ini pada awalan alamat 0.0.0.0/0.

Mendapatkan string koneksi titik akhir publik

Navigasi ke halaman konfigurasi instans terkelola yang telah diaktifkan untuk titik akhir publik. Pilih tab String koneksi di bawah konfigurasi Pengaturan.

Nama host titik akhir publik hadir dalam format <mi_name>.publik.<>dns_zone.database.windows.net dan bahwa port yang digunakan untuk koneksi adalah 3342. Berikut ini contoh nilai server string koneksi yang menunjukkan port titik akhir publik yang dapat digunakan di SQL Server Management Studio atau koneksi Azure Data Studio:

<mi_name>.public.<dns_zone>.database.windows.net,3342

Langkah berikutnya

Pelajari tentang menggunakan Azure SQL Managed Instance dengan aman menggunakan titik akhir publik.

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk