Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Berlaku untuk:SQL Server di Azure VM

Artikel ini mengajarkan Anda untuk mengaktifkan autentikasi dengan MICROSOFT Entra ID (sebelumnya Azure Active Directory) untuk SQL Server Anda di komputer virtual (VM) Azure.

Note

Dimungkinkan untuk mengonfigurasi autentikasi Microsoft Entra untuk instans SQL Server yang tidak terdaftar , seperti ketika Anda memiliki beberapa instans SQL Server pada VM yang sama.

Overview

Dimulai dengan SQL Server 2022, Anda dapat menyambungkan ke SQL Server di Azure VM menggunakan salah satu metode autentikasi Microsoft Entra berikut:

- Kata sandi menawarkan autentikasi dengan kredensial Microsoft Entra

- Universal dengan MFA menambahkan autentikasi multifaktor

- Terintegrasi menggunakan penyedia federasi seperti Layanan Federasi Direktori Aktif (ADFS) untuk mengaktifkan pengalaman akses menyeluruh (SSO)

- Perwakilan Layanan memungkinkan autentikasi dari aplikasi Azure

- Identitas Terkelola memungkinkan autentikasi dari aplikasi yang ditetapkan identitas Microsoft Entra

Saat Anda membuat login Microsoft Entra untuk SQL Server dan saat pengguna tersambung menggunakan login tersebut, SQL Server menggunakan identitas terkelola untuk mengkueri Microsoft Graph. Saat mengaktifkan autentikasi Microsoft Entra untuk SQL Server di Azure VM, Anda perlu memberikan identitas terkelola yang dapat digunakan SQL Server untuk berkomunikasi dengan ID Microsoft Entra. Identitas terkelola ini harus memiliki izin untuk mengkueri Microsoft Graph.

Saat mengaktifkan identitas terkelola untuk sumber daya di Azure, batas keamanan identitas adalah sumber daya yang dilampirkan. Misalnya, batas keamanan untuk komputer virtual dengan identitas terkelola untuk sumber daya Azure yang diaktifkan adalah komputer virtual. Kode apa pun yang berjalan pada VM tersebut dapat memanggil titik akhir identitas terkelola dan meminta token. Saat mengaktifkan identitas terkelola untuk SQL Server di Azure VM, identitas dilampirkan ke komputer virtual, sehingga batas keamanan adalah komputer virtual. Pengalamannya mirip saat bekerja dengan sumber daya lain yang mendukung identitas terkelola. Untuk informasi selengkapnya, baca Tanya Jawab Umum Identitas Terkelola.

Identitas terkelola yang ditetapkan sistem dan ditetapkan pengguna yang digunakan untuk autentikasi Microsoft Entra dengan SQL Server di Azure VM menawarkan manfaat berikut:

- Identitas terkelola yang ditetapkan sistem menawarkan proses konfigurasi yang disederhanakan. Karena identitas terkelola memiliki masa pakai yang sama dengan komputer virtual, tidak perlu menghapusnya secara terpisah saat Anda menghapus komputer virtual.

- Identitas terkelola yang ditetapkan pengguna menawarkan skalabilitas karena dapat dilampirkan, dan digunakan untuk autentikasi Microsoft Entra untuk beberapa instans SQL Server di Azure VM.

Untuk mulai menggunakan identitas terkelola, tinjau Mengonfigurasi identitas terkelola menggunakan portal Azure.

Prerequisites

Untuk mengaktifkan autentikasi Microsoft Entra di SQL Server, Anda memerlukan prasyarat berikut:

- Gunakan SQL Server 2022.

- Daftarkan komputer virtual SQL Server dengan ekstensi SQL Server Iaas Agent di cloud apa pun.

- Memiliki identitas terkelola yang ditetapkan sistem atau ditetapkan pengguna yang ada di penyewa Microsoft Entra yang sama dengan komputer virtual SQL Server Anda. Konfigurasikan identitas terkelola menggunakan portal Azure untuk mempelajari lebih lanjut.

- Azure CLI 2.48.0 atau yang lebih baru jika Anda ingin menggunakan Azure CLI untuk mengonfigurasi autentikasi Microsoft Entra untuk komputer virtual SQL Server Anda.

Memberikan izin

Identitas terkelola yang Anda pilih untuk memfasilitasi autentikasi antara SQL Server dan MICROSOFT Entra ID harus memiliki tiga izin aplikasi Microsoft Graph berikut (peran aplikasi): User.Read.All, , GroupMember.Read.Alldan Application.Read.All.

Atau, menambahkan identitas terkelola ke peran Pembaca Microsoft Entra Directory memberikan izin yang memadai. Cara lain untuk menetapkan peran Pembaca Direktori ke identitas terkelola adalah dengan menetapkan peran Pembaca Direktori ke grup di ID Microsoft Entra. Pemilik grup kemudian dapat menambahkan identitas terkelola Komputer Virtual sebagai anggota grup ini. Langkah ini meminimalkan keterlibatan admin peran Microsoft Entra dan menyerahkan tanggung jawab kepada pemilik grup.

Menambahkan identitas terkelola ke peran

Bagian ini menjelaskan cara menambahkan identitas terkelola Anda ke peran Pembaca Direktori di ID Microsoft Entra. Anda harus memiliki hak istimewa Administrator Peran Khusus untuk membuat perubahan pada penetapan peran Pembaca Direktori. Jika Anda tidak memiliki izin yang memadai, bekerja samalah dengan administrator Microsoft Entra Anda untuk mengikuti langkah-langkah ini.

Untuk memberikan identitas terkelola Anda peran Pembaca Direktori , ikuti langkah-langkah berikut:

Buka Peran dan administrator ID Microsoft Entra di portal Azure:

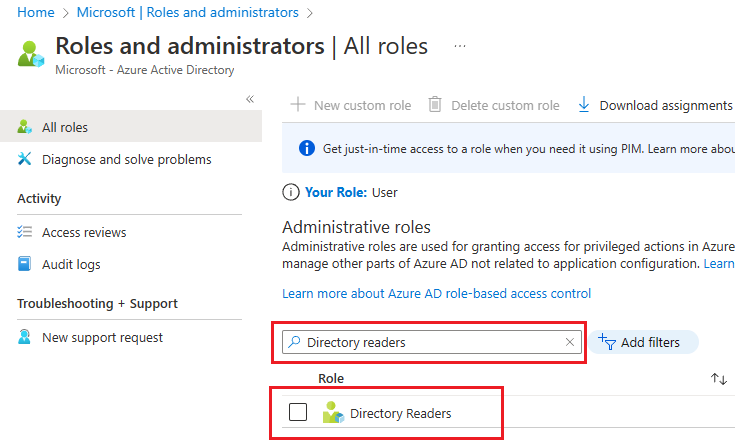

Ketik pembaca Direktori di kotak pencarian, lalu pilih peran Pembaca direktori untuk membuka Pembaca Direktori | Halaman penugasan :

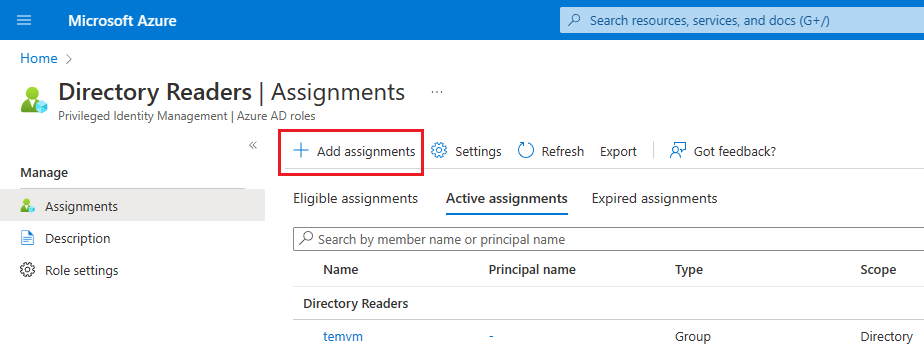

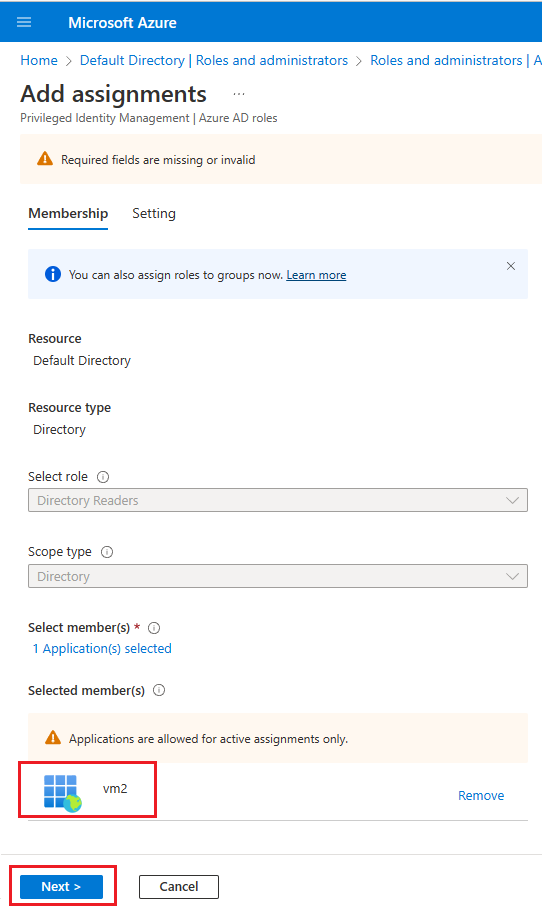

Pada Pembaca Direktori | Halaman penugasan, pilih + Tambahkan tugas untuk membuka halaman Tambahkan penugasan.

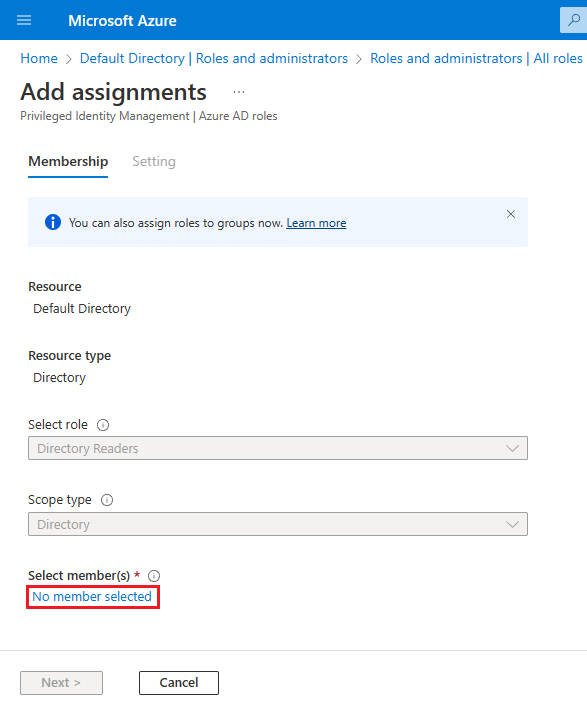

Pada halaman Tambahkan tugas , pilih Tidak ada anggota yang dipilih di bawah Pilih anggota untuk membuka halaman Pilih anggota .

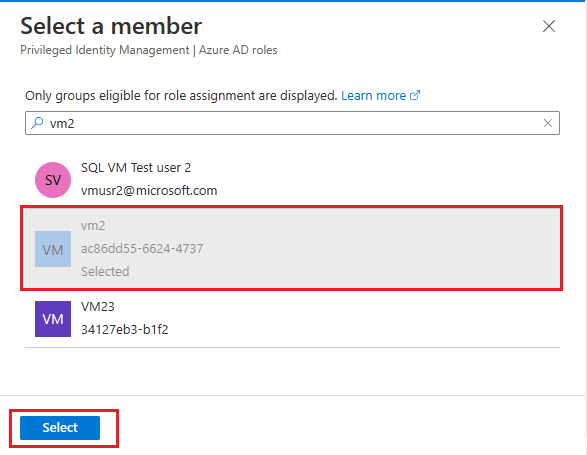

Pada halaman Pilih anggota , cari nama identitas terkelola yang ingin Anda gunakan dengan komputer virtual SQL Server Anda dan tambahkan ke peran Pembaca Direktori. Untuk identitas terkelola yang ditetapkan sistem, cari nama VM. Gunakan Pilih untuk mengonfirmasi identitas dan kembali ke halaman Tambahkan tugas .

Verifikasi bahwa Anda melihat identitas yang Anda pilih di bawah Pilih anggota lalu pilih Berikutnya.

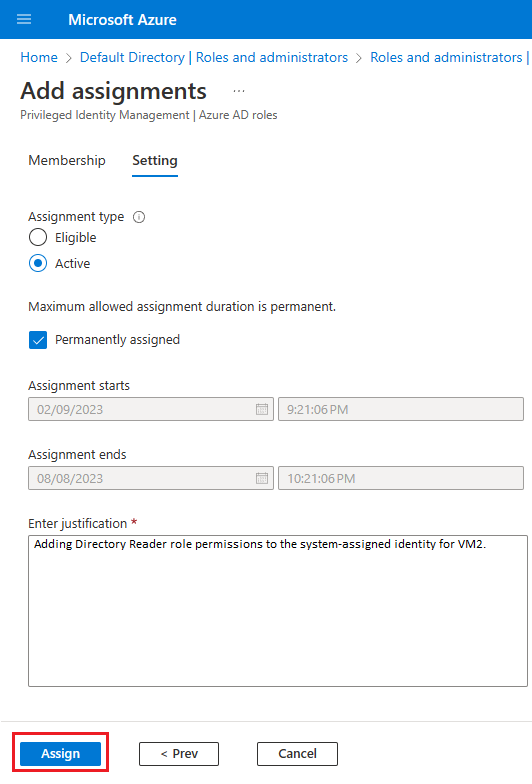

Verifikasi bahwa jenis penugasan Anda diatur ke Aktif dan kotak di samping Ditetapkan secara permanen dicentang. Masukkan pembenaran bisnis, seperti Menambahkan izin peran Pembaca Direktori ke identitas yang ditetapkan sistem untuk VM2 lalu pilih Tetapkan untuk menyimpan pengaturan Anda dan kembali ke Pembaca Direktori | Halaman penugasan .

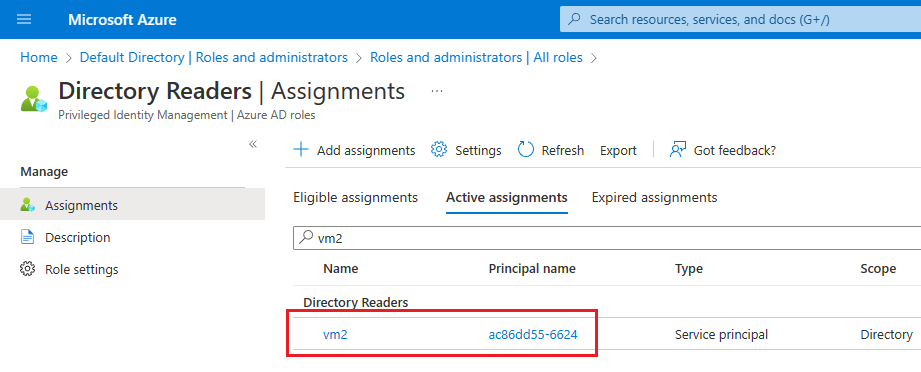

Pada Pembaca Direktori | Halaman penugasan, konfirmasikan bahwa Anda melihat identitas yang baru ditambahkan di bawah Pembaca Direktori.

Menambahkan izin peran aplikasi

Anda dapat menggunakan Azure PowerShell untuk memberikan peran aplikasi ke identitas terkelola. Untuk melakukannya, ikuti langkah-langkah berikut:

Menyambungkan ke Microsoft Graph

Connect-MgGraph -Scopes "AppRoleAssignment.ReadWrite.All" -TenantId "<tenant id>"Ambil identitas terkelola:

$Graph_SP = Get-MgServicePrincipal -Filter "DisplayName eq 'Microsoft Graph'" $MSI = Get-MgServicePrincipal -Filter "displayName eq '<your managed identity display name>'"Tetapkan

User.Read.Allperan ke identitas:$AAD_AppRole = $Graph_SP.AppRoles | Where-Object {$_.Value -eq "User.Read.All"} New-MgServicePrincipalAppRoleAssignment -ServicePrincipalId $MSI.Id -BodyParameter @{principalId=$MSI.Id; resourceId=$Graph_SP.Id; appRoleId=$AAD_AppRole.Id}Tetapkan

GroupMember.Read.Allperan ke identitas:$AAD_AppRole = $Graph_SP.AppRoles | Where-Object {$_.Value -eq "GroupMember.Read.All"} New-MgServicePrincipalAppRoleAssignment -ServicePrincipalId $MSI.Id -BodyParameter @{principalId=$MSI.Id; resourceId=$Graph_SP.Id; appRoleId=$AAD_AppRole.Id}Tetapkan

Application.Read.Allperan ke identitas:$AAD_AppRole = $Graph_SP.AppRoles | Where-Object {$_.Value -eq "Application.Read.All"} New-MgServicePrincipalAppRoleAssignment -ServicePrincipalId $MSI.Id -BodyParameter @{principalId=$MSI.Id; resourceId=$Graph_SP.Id; appRoleId=$AAD_AppRole.Id}

Anda dapat memvalidasi izin yang ditetapkan ke identitas terkelola dengan melakukan hal berikut:

- Buka ID Microsoft Entra di portal Azure.

- Pilih Aplikasi perusahaan lalu pilih Semua aplikasi di bawah Kelola.

- Filter Jenis aplikasi menurut

Managed identities. - Pilih identitas terkelola lalu pilih Izin di bawah Keamanan. Anda akan melihat izin berikut:

User.Read.All, ,GroupMember.Read.AllApplication.Read.All.

Mengaktifkan komunikasi keluar

Agar autentikasi Microsoft Entra berfungsi, Anda memerlukan hal berikut:

- Komunikasi keluar dari SQL Server ke ID Microsoft Entra dan titik akhir Microsoft Graph.

- Komunikasi keluar dari klien SQL ke ID Microsoft Entra.

Konfigurasi Azure VM default memungkinkan komunikasi keluar ke titik akhir Microsoft Graph, serta ID Microsoft Entra, tetapi beberapa pengguna memilih untuk membatasi komunikasi keluar baik dengan menggunakan firewall tingkat OS, atau grup keamanan jaringan Azure (NSG).

Firewall pada komputer virtual SQL Server dan klien SQL apa pun perlu mengizinkan lalu lintas keluar pada port 80 dan 443.

Aturan NSG jaringan virtual Azure untuk jaringan virtual yang menghosting komputer virtual SQL Server Anda harus memiliki hal berikut:

- Tag Layanan dari

AzureActiveDirectory. - Rentang port tujuan: 80, 443.

- Tindakan diatur ke Izinkan.

- Prioritas tinggi (yang merupakan angka rendah).

Mengaktifkan autentikasi Microsoft Entra untuk instans terdaftar

Saat Anda mendaftarkan instans SQL Server dengan ekstensi SQL IaaS Agent, Anda dapat mengaktifkan autentikasi Microsoft Entra untuk instans terdaftar dengan menggunakan portal Microsoft Azure, Azure CLI, atau PowerShell. Menggunakan portal Microsoft Azure atau Azure CLI untuk mengelola instans Anda hanya didukung pada instans terdaftar SQL Server.

Note

Setelah autentikasi Microsoft Entra diaktifkan, Anda dapat mengikuti langkah yang sama di bagian ini untuk memperbarui konfigurasi untuk menggunakan identitas terkelola yang berbeda.

Untuk mengaktifkan autentikasi Microsoft Entra ke komputer virtual SQL Server Anda, ikuti langkah-langkah berikut:

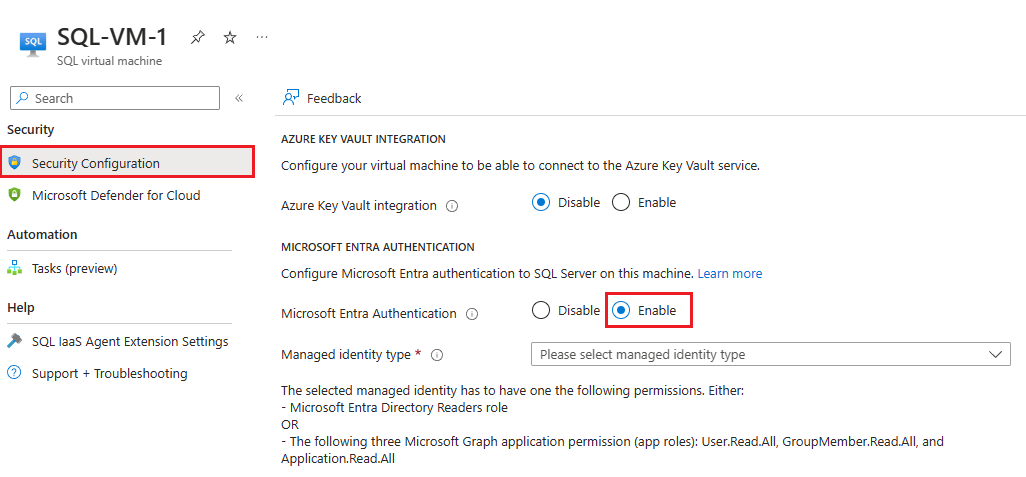

Navigasi ke sumber daya komputer virtual SQL Anda di portal Azure.

Pilih Konfigurasi Keamanan di bawah Keamanan.

Pilih Aktifkan di bawah Autentikasi Microsoft Entra.

Pilih jenis identitas terkelola dari menu drop-down, baik yang ditetapkan Sistem atau Ditetapkan pengguna. Jika Anda memilih ditetapkan pengguna, pilih identitas yang ingin Anda gunakan untuk mengautentikasi ke SQL Server di Azure VM Anda dari menu drop-down Identitas terkelola yang ditetapkan pengguna yang muncul.

Setelah autentikasi Microsoft Entra diaktifkan, Anda dapat mengikuti langkah yang sama untuk mengubah identitas terkelola mana yang dapat diautentikasi ke komputer virtual SQL Server Anda.

Note

Kesalahan The selected managed identity does not have enough permissions for Microsoft Entra authentication menunjukkan bahwa izin belum ditetapkan dengan benar ke identitas yang Anda pilih. Periksa bagian Beri izin untuk menetapkan izin yang tepat.

Mengaktifkan autentikasi Microsoft Entra untuk instans yang tidak terdaftar

Jika instans SQL Server Anda tidak terdaftar dengan ekstensi SQL IaaS Agent, seperti ketika Anda memiliki beberapa instans SQL Server pada VM yang sama, Anda dapat mengaktifkan autentikasi Microsoft Entra dengan menggunakan PowerShell.

Anda dapat mengaktifkan autentikasi Microsoft Entra untuk instans tertentu yang tidak terdaftar, atau untuk semua instans pada VM.

Note

Untuk menggunakan autentikasi Microsoft Entra dengan instans yang tidak terdaftar di SQL Server di Azure VM, Anda harus memiliki setidaknya satu instans yang terdaftar dengan ekstensi Agen IaaS SQL.

Saat menggunakan Set-AzVMExtension -ExtensionName "SqlIaasExtension" perintah untuk mengaktifkan autentikasi Microsoft Entra untuk instans SQL Server, pertimbangkan hal berikut:

- Izin identitas terkelola hanya diperiksa saat

CheckPermissionsparameter diatur ketrue. - Tentukan ID klien parameter identitas

ClientIDuntuk menggunakan identitas terkelola yang ditetapkan pengguna.ClientIDSaat parameter kosong, identitas terkelola yang ditetapkan sistem akan digunakan. - Berikan daftar instans dalam

EnableForGivenInstancesparameter untuk mengaktifkan autentikasi Microsoft Entra untuk instans tertentu yang tidak terdaftar. Jika tidak, gunakanEnableForAllInstancesparameter untuk mengaktifkan autentikasi Microsoft Entra untuk semua instans yang tidak terdaftar di komputer virtual.

Contoh berikut memungkinkan autentikasi Microsoft Entra untuk semua instans pada VM menggunakan identitas yang ditetapkan sistem:

Set-AzVMExtension -ExtensionName "SqlIaasExtension" -ResourceGroupName $resourceGroupName -VMName $sqlVMName -Publisher "Microsoft.SqlServer.Management" -ExtensionType "SqlIaaSAgent" -TypeHandlerVersion 2.0 -Location $region -SettingString '{"ServerConfigurationsManagementSettings": {"AADAuthenticationSettings": {"ClientId":"", "EnableForAllInstances":true, "CheckPermissions":true}},"DeploymentTokenSettings":{"DeploymentToken":12345678}}'

Contoh berikut memungkinkan autentikasi Microsoft Entra untuk instans tertentu yang tidak terdaftar menggunakan identitas yang ditetapkan pengguna:

Set-AzVMExtension -ExtensionName "SqlIaasExtension" -ResourceGroupName $resourceGroupName -VMName $sqlVMName -Publisher "Microsoft.SqlServer.Management" -ExtensionType "SqlIaaSAgent" -TypeHandlerVersion 2.0 -Location $region -SettingString '{"ServerConfigurationsManagementSettings": {"AADAuthenticationSettings": {"ClientId":$clientId, "EnableForGivenInstances":["MSSQLSERVER","MSSQLSERVER01"], "CheckPermissions":true}},"DeploymentTokenSettings":{"DeploymentToken":12345678}}'

Membuat login dan pengguna

Ikuti langkah-langkah dalam tutorial Microsoft Entra untuk membuat login dan pengguna untuk identitas terkelola.

Sambungkan ke instans Anda

Ikuti instruksi dalam tutorial Microsoft Entra untuk menyambungkan ke instans SQL Server Anda menggunakan autentikasi Microsoft Entra.

Limitations

Pertimbangkan batasan berikut:

- Autentikasi Microsoft Entra hanya didukung dengan SQL Server 2022 yang berjalan di VM Windows yang terdaftar dengan ekstensi Agen IaaS SQL, yang disebarkan ke cloud apa pun.

- Mengelola autentikasi Microsoft Entra di portal Microsoft Azure hanya tersedia untuk instans yang didukung oleh ekstensi Agen IaaS SQL, seperti instans default, atau satu instans bernama. Gunakan Azure CLI atau PowerShell untuk mengelola instans tambahan autentikasi Microsoft Entra pada komputer virtual SQL Server yang tidak terdaftar dengan ekstensi Agen IaaS SQL.

- Menggunakan autentikasi Microsoft Entra dengan instans kluster failover tidak didukung.

- Identitas yang Anda pilih untuk mengautentikasi ke SQL Server harus memiliki peran Pembaca Direktori di ID Microsoft Entra atau tiga izin aplikasi Microsoft Graph berikut (peran aplikasi):

User.Read.All, ,GroupMember.Read.AlldanApplication.Read.All. - Setelah autentikasi Microsoft Entra diaktifkan, tidak ada cara untuk menonaktifkannya.

- Saat ini, mengautentikasi ke SQL Server di Azure VM melalui autentikasi Microsoft Entra menggunakan metode FIDO2 tidak didukung.

Langkah selanjutnya

Tinjau praktik terbaik keamanan untuk SQL Server.

Untuk artikel lain yang terkait dengan menjalankan SQL Server di Azure VM, lihat Gambaran umum SQL Server di Azure Virtual Machines. Jika Anda memiliki pertanyaan tentang komputer virtual SQL Server, lihat Tanya jawab umum.

Untuk mempelajari selengkapnya, lihat artikel lain dalam seri praktik terbaik ini: