Integrasikan Azure VMware Solution di hub dan arsitektur spoke

Artikel ini menyediakan rekomendasi untuk mengintegrasikan penyebaran Azure VMware Solution di dan arsitektur Hub dan Spoke yang sudah ada atau baru di Azure.

Skenario Hub dan Spoke mengasumsikan lingkungan cloud hibrid dengan beban kerja pada:

- Native Azure menggunakan layanan IaaS atau PaaS

- Azure VMware Solution

- vSphere lokal

Sistem

Hub adalah Microsoft Azure Virtual Network yang bertindak sebagai titik pusat konektivitas ke lokal Anda dan cloud privat Azure VMware Solution Anda. Spoke adalah jaringan virtual yang diserekankan dengan Hub untuk mengaktifkan komunikasi jaringan lintas virtual.

Lalu lintas antara pusat data lokal, cloud privat Azure VMware Solution, dan Hub melewati koneksi Azure ExpressRoute. Jaringan virtual Spoke biasanya berisi beban kerja berbasis IaaS tetapi dapat mengaktifkan layanan PaaS seperti Lingkungan Azure App Service, yang memiliki integrasi langsung dengan Virtual Network, atau layanan PaaS lainnya dengan Azure Private Link.

Penting

Anda dapat menggunakan Gateway ExpressRoute yang ada untuk menyambungkan ke Azure VMware Solution selama tidak melebihi batas empat sirkuit ExpressRoute per jaringan virtual. Namun, untuk mengakses Azure VMware Solution dari lokal melalui ExpressRoute, Anda harus memiliki Jangkauan Global ExpressRoute karena gateway ExpressRoute tidak menyediakan perutean transitif di antara sirkuit yang terhubung.

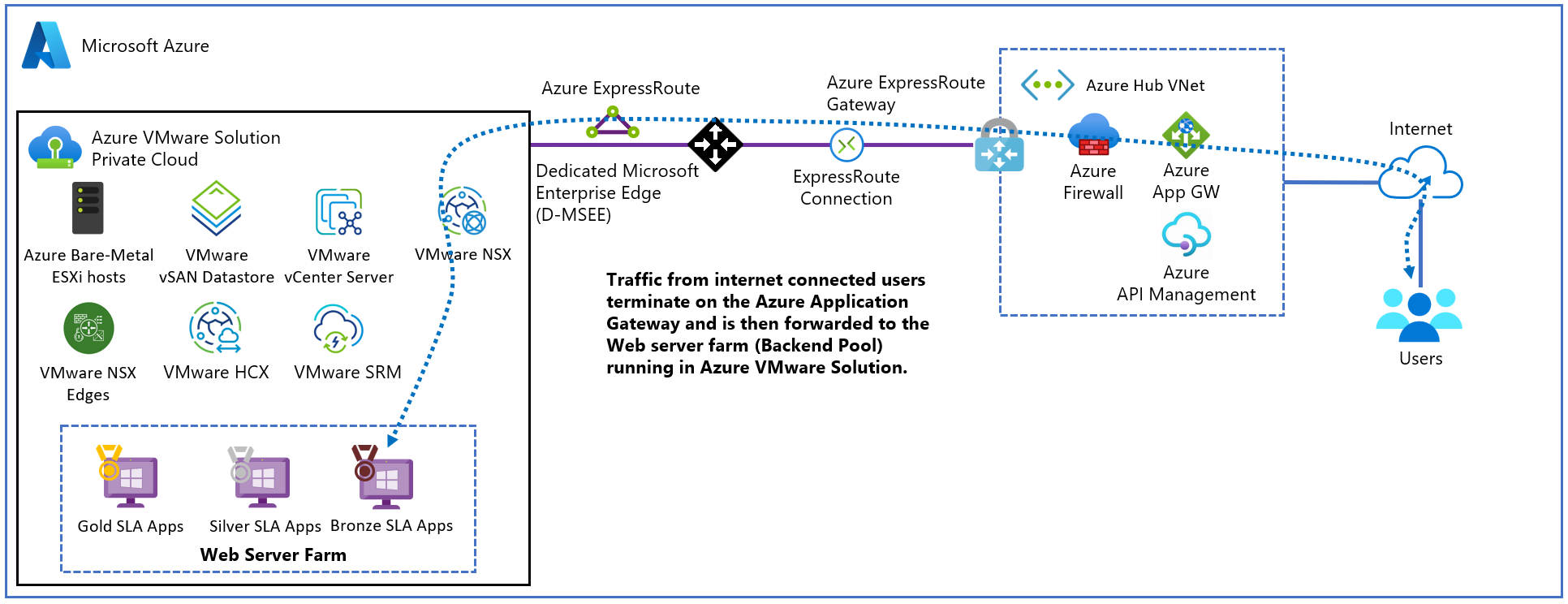

Diagram memperlihatkan contoh penyebaran Hub dan Spoke di Azure yang terhubung ke lokal dan Azure VMware Solution melalui Jangkauan Global ExpressRoute.

Arsitektur memiliki komponen utama berikut:

Situs lokal: Pusat data lokal pelanggan yang terhubung ke Azure melalui koneksi ExpressRoute.

Cloud privat Azure VMware Solution: Pusat Data yang Ditentukan Perangkat Lunak Azure VMware Solution yang dibentuk oleh satu atau beberapa kluster vSphere, masing-masing dengan maksimum 16 host.

Gateway ExpressRoute: Memungkinkan komunikasi antara cloud privat Azure VMware Solution, layanan bersama di jaringan virtual Hub, dan beban kerja yang berjalan di jaringan virtual Spoke melalui Koneksi ion ExpressRoute.

Jangkauan Global ExpressRoute: Memungkinkan konektivitas antara cloud privat lokal dan Azure VMware Solution. Konektivitas antara Azure VMware Solution dan fabric Azure hanya melalui Jangkauan Global ExpressRoute.

Pertimbangan VPN S2S: Koneksi ke cloud privat Azure VMware Solution menggunakan Azure S2S VPN didukung selama memenuhi persyaratan jaringan minimum untuk VMware HCX.

Jaringan virtual Hub: Bertindak sebagai titik pusat konektivitas ke jaringan lokal Anda dan cloud privat Azure VMware Solution.

Jaringan virtual spoke

IaaS Spoke: Menghosting beban kerja berbasis Azure IaaS, termasuk set ketersediaan VM dan Virtual Machine Scale Sets, dan komponen jaringan yang sesuai.

PaaS Spoke: PaaS Spoke menyelenggarakan layanan Azure PaaS menggunakan alamat privat berkat Titik Akhir Privat dan Azure Private Link.

Azure Firewall: Bertindak sebagai bagian sentral untuk lalu lintas segmen antara Spokes dan Azure VMware Solution.

Gateway Aplikasi: Mengekspos dan melindungi aplikasi web yang berjalan baik di komputer virtual (VM) Azure IaaS/PaaS atau Azure VMware Solution. Ia terintegrasi dengan layanan lain seperti API Management.

Pertimbangan jaringan dan keamanan

Koneksi ExpressRoute mengaktifkan lalu lintas mengalir antar lokal, Azure VMware Solution dan fabric jaringan Azure. Azure VMware Solution menggunakan Jangkauan Global ExpressRoute untuk mengimplementasikan konektivitas ini.

Karena gateway ExpressRoute tidak menyediakan perutean transitif antara sirkuit yang terhubung, konektivitas lokal juga harus menggunakan Jangkauan Global ExpressRoute untuk berkomunikasi antara lingkungan vSphere lokal dan Azure VMware Solution.

Untuk informasi selengkapnya tentang konsep jaringan dan konektivitas Azure VMware Solution, lihat dokumentasi produk Azure VMware Solution.

Segmentasi lalu lintas

Azure Firewall adalah bagian pusat topologi Hub dan Spoke, yang disebarkan di jaringan virtual Hub. Gunakan Azure Firewall atau appliance virtual jaringan (NVA) lain yang didukung Azure untuk membuat aturan lalu lintas dan segmentasi komunikasi antara pembicaraan yang berbeda dan beban kerja Azure VMware Solution.

Buat tabel rute untuk mengarahkan lalu lintas ke Azure Firewall. Untuk jaringan virtual Spoke, buat rute yang mengatur rute default ke antarmuka internal Azure Firewall. Dengan cara ini, ketika beban kerja di Virtual Network perlu mencapai ruang alamat Azure VMware Solution, firewall dapat mengevaluasinya dan menerapkan aturan lalu lintas yang sesuai untuk mengizinkan atau menolaknya.

Penting

Rute dengan awalan alamat 0.0.0.0/0 pada pengaturan GatewaySubnet tidak didukung.

Set rute untuk jaringan tertentu pada tabel rute terkait. Misalnya, rute untuk mencapai manajemen Azure VMware Solution dan awalan IP beban kerja dari beban kerja spoke dan sebaliknya.

Segmentasi lalu lintas tingkat kedua menggunakan kelompok keamanan jaringan dalam Spokes dan Hub untuk membuat kebijakan lalu lintas yang lebih rinci.

Catatan

Lalu lintas dari lokal ke Azure VMware Solution: Lalu lintas antara beban kerja lokal, baik berbasis vSphere atau lainnya, diaktifkan oleh Jangkauan Global, tetapi lalu lintas tidak melalui Azure Firewall di hub. Dalam skenario ini, Anda harus menerapkan mekanisme segmentasi lalu lintas, baik lokal atau di Azure VMware Solution.

Application Gateway

Azure Application Gateway V1 dan V2 diuji dengan aplikasi web yang berjalan di VM Azure VMware Solution sebagai kumpulan backend. Application Gateway saat ini adalah satu-satunya metode yang didukung untuk mengekspos aplikasi web yang berjalan di VM Azure VMware Solution ke internet. Ini juga dapat mengekspos aplikasi ke pengguna internal dengan aman.

Untuk informasi selengkapnya, lihat artikel khusus Azure VMware Solution di Application Gateway.

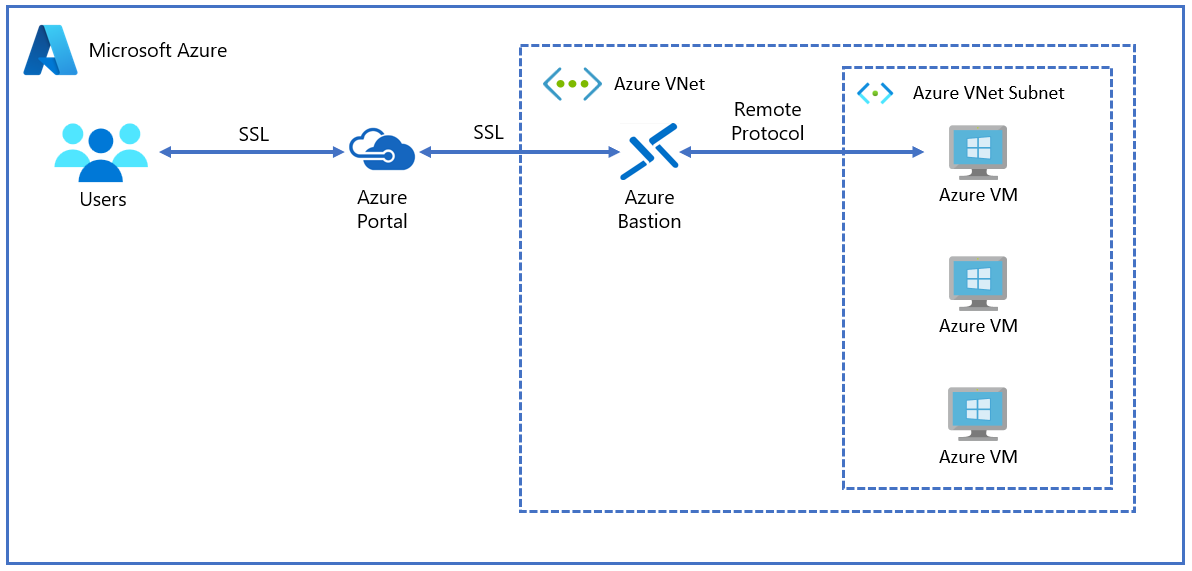

Jump box dan Azure Bastion

Akses lingkungan Azure VMware Solution dengan jump box, yaitu Windows 10 atau VM Windows Server yang disebarkan di subnet layanan bersama dalam jaringan virtual Hub.

Penting

Azure Bastion adalah layanan yang direkomendasikan untuk terhubung ke kotak lompat untuk mencegah mengekspos Azure VMware Solution ke internet. Anda tidak dapat menggunakan Azure Bastion untuk menyambungkan ke VM Azure VMware Solution karena bukan objek IaaS Azure.

Sebagai praktik terbaik keamanan, sebarkan layanan Microsoft Azure Bastion dalam jaringan virtual Hub. Azure Bastion menyediakan akses RDP dan SSH yang mulus ke VM yang disebarkan di Azure tanpa perlu menyediakan alamat IP publik untuk sumber daya tersebut. Setelah anda memprovisikan layanan Azure Bastion, anda dapat mengakses VM yang dipilih dari portal Microsoft Azure. Setelah membuat koneksi, tab baru terbuka, memperlihatkan desktop jump box, dan dari desktop tersebut, Anda dapat mengakses sarana manajemen cloud privat Azure VMware Solution.

Penting

Jangan memberikan alamat IP publik ke VM jump box atau mengekspos port 3389/TCP ke internet publik.

Pertimbangan resolusi Azure DNS

Untuk resolusi Azure DNS, ada dua opsi yang tersedia:

Gunakan pengontrol domain yang disebarkan di Hub (dijelaskan dalam pertimbangan Identitas) sebagai server nama.

Menyebarkan dan mengonfigurasikan zona privat Azure DNS.

Pendekatan terbaik adalah menggabungkan keduanya untuk memberikan resolusi nama yang andal untuk Azure VMware Solution, lokal, dan Azure.

Rekomendasi desain umum: gunakan DNS terintegrasi Direktori Aktif yang ada yang disebarkan ke setidaknya dua Azure VM di jaringan virtual Hub dan dikonfigurasi di jaringan virtual Spoke untuk menggunakan server Azure DNS tersebut di pengaturan DNS.

Anda bisa menggunakan Azure DNS Privat, tempat zona Azure DNS Privat ditautkan ke jaringan virtual. Server DNS digunakan sebagai pemecah masalah hibrid dengan penerusan kondisional ke lokal atau Azure VMware Solution yang menjalankan DNS menggunakan infrastruktur Azure DNS Privat pelanggan.

Untuk mengelola siklus hidup rekaman DNS secara otomatis untuk VM yang disebarkan dalam jaringan virtual Spoke, aktifkan registrasi otomatis. Saat diaktifkan, jumlah maksimum zona DNS privat hanya satu. Jika dinonaktifkan, maka angka maksimum adalah 1000.

Server Lokal dan Azure VMware Solution dapat dikonfigurasikan dengan penerus kondisional untuk mengatasi masalah VM di Azure untuk zona Azure DNS Privat.

Pertimbangan identitas

Untuk tujuan identitas, pendekatan terbaik adalah menyebarkan setidaknya satu pengontrol domain di Hub. Gunakan dua subnet layanan bersama dalam mode terdistribusi menurut zona atau set ketersediaan VM. Untuk informasi selengkapnya tentang memperluas domain Active Directory (AD) lokal Anda ke Azure, lihat Pusat Arsitektur Azure.

Selain itu, sebarkan pengontrol domain lain di sisi Azure VMware Solution untuk bertindak sebagai identitas dan sumber DNS dalam lingkungan vSphere.

Sebagai praktik terbaik yang direkomendasikan, integrasikan domain AD dengan ID Microsoft Entra.