Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Layanan database Azure Backup dan Azure telah berkumpul untuk membangun solusi pencadangan kelas perusahaan untuk server Azure Database for PostgreSQL yang mempertahankan cadangan hingga 10 tahun. Selain retensi jangka panjang, solusi ini menawarkan kemampuan berikut:

- Pencadangan terjadwal dan sesuai permintaan yang dikontrol pelanggan di tingkat database individual.

- Pemulihan tingkat basis data ke server mana pun pada Azure Database for PostgreSQL atau ke tipe penyimpanan blob apa pun.

- Pemantauan pusat semua operasi dan pekerjaan.

- Penyimpanan cadangan di domain keamanan dan gangguan terpisah. Jika server sumber atau langganan disusupi, cadangan tetap aman di vault Azure Backup (di akun penyimpanan terkelola Azure Backup).

- Penggunaan

pg_dumpuntuk fleksibilitas yang lebih besar dalam pemulihan. Anda dapat memulihkan di seluruh versi database.

Anda dapat menggunakan solusi ini secara independen atau selain solusi pencadangan asli di Azure PostgreSQL, yang menawarkan retensi hingga 35 hari. Solusi asal ini cocok untuk pemulihan operasional, seperti ketika Anda ingin melakukan pemulihan dari cadangan terbaru. Solusi Azure Backup membantu Anda dengan kebutuhan kepatuhan Anda dan menyediakan kemampuan pencadangan/pemulihan yang lebih terperinci dan fleksibel.

Perubahan pada cadangan vault untuk server tunggal PostgreSQL

Opsi penyebaran server tunggal untuk Azure Database for PostgreSQL dihentikan pada 28 Maret 2025. Pada tanggal tersebut, perubahan diimplementasikan ke server tunggal Azure Backup for PostgreSQL. Pelajari selengkapnya tentang penghentian.

Azure Backup menyediakan solusi kepatuhan dan ketahanan, termasuk pencadangan dalam brankas dan retensi jangka panjang titik pemulihan. Pada 28 Maret 2025, perubahan berikut berlaku:

- Konfigurasi cadangan tidak diizinkan untuk beban kerja server tunggal PostgreSQL baru.

- Semua pekerjaan pencadangan terjadwal dihentikan secara permanen.

- Pembuatan kebijakan pencadangan baru atau memodifikasi kebijakan yang sudah ada untuk beban kerja ini tidak dapat dilakukan.

Pada tanggal pensiun, tugas pencadangan terjadwal untuk database server tunggal PostgreSQL dihentikan secara permanen. Anda tidak dapat membuat titik pemulihan baru.

Namun, cadangan database server tunggal PostgreSQL Anda yang ada dipertahankan sesuai dengan kebijakan pencadangan. Titik pemulihan akan dihapus hanya setelah kedaluwarsa periode retensi. Untuk mempertahankan titik pemulihan tanpa batas waktu atau menghapusnya sebelum kedaluwarsa periode retensi mereka, lihat konsol Pusat Kelangsungan Bisnis Azure.

Perubahan penagihan

Mulai 31 Maret 2025, Anda tidak lagi dikenakan biaya Instans Terproteksi (PI) untuk melindungi database server tunggal PostgreSQL Anda. Tetapi biaya untuk menyimpan cadangan Anda masih berlaku. Untuk menghindari biaya penyimpanan, hapus semua titik pemulihan dari Pusat Kelangsungan Bisnis Azure.

Catatan

Azure Backup mempertahankan titik pemulihan terakhir bahkan setelah kedaluwarsa periode retensinya. Fitur ini memastikan bahwa Anda memiliki akses ke titik pemulihan terakhir untuk digunakan di masa mendatang. Anda hanya dapat menghapus titik pemulihan terakhir secara manual. Jika Anda ingin menghapus titik pemulihan terakhir dan menghindari biaya penyimpanan, hentikan perlindungan database.

Perubahan dalam pemulihan

Anda dapat memulihkan database server tunggal PostgreSQL dengan menggunakan Pulihkan sebagai File. Kemudian Anda perlu membuat server fleksibel PostgreSQL baru secara manual dari file yang dipulihkan.

Catatan

Opsi Pulihkan sebagai Database tidak didukung per 28 Maret 2025, tetapi Pulihkan sebagai File masih didukung.

Proses pencadangan

Sebagai admin cadangan, Anda dapat menentukan database PostgreSQL yang ingin Anda cadangkan. Anda juga dapat menentukan detail Azure Key Vault, yang menyimpan kredensial yang diperlukan untuk menyambungkan ke database yang ditentukan. Admin database dengan aman menyemai kredensial ini di Key Vault.

Layanan Azure Backup memvalidasi bahwa layanan tersebut memiliki izin yang sesuai untuk mengautentikasi dengan server Azure Database for PostgreSQL yang ditentukan dan untuk mencadangkan databasenya.

Azure Backup menjalankan peran kerja (komputer virtual), dengan ekstensi cadangan yang terinstal di dalamnya, untuk berkomunikasi dengan server yang dilindungi, Azure Database for PostgreSQL. Ekstensi ini terdiri dari koordinator dan plugin PostgreSQL. Koordinator memicu alur kerja untuk berbagai operasi, seperti pencadangan dan pemulihan. Plugin mengelola aliran data aktual.

Pada waktu yang dijadwalkan, koordinator menginstruksikan plugin untuk mulai mengalirkan data cadangan dari server Azure Database for PostgreSQL dengan menggunakan

pg_dump(kustom).Plugin mengirimkan data langsung ke akun penyimpanan terkelola Azure Backup (diselubungi oleh vault Azure Backup), menghilangkan kebutuhan akan lokasi penahapan. Data dienkripsi melalui kunci yang dikelola Microsoft. Layanan Azure Backup menyimpan data di akun penyimpanan.

Autentikasi Azure Backup dengan server Azure Database for PostgreSQL

Azure Backup mengikuti panduan keamanan yang ketat dari Azure. Izin pada sumber daya yang akan dicadangkan tidak diasumsikan. Pengguna perlu secara eksplisit memberikan izin tersebut.

Model autentikasi berbasis Key Vault

Layanan Azure Backup perlu terhubung ke server Azure Database for PostgreSQL sambil mengambil setiap cadangan. Meskipun nama pengguna dan kata sandi (atau string koneksi) yang sesuai dengan database digunakan untuk membuat koneksi ini, kredensial ini tidak disimpan dengan Azure Backup. Sebagai gantinya, admin database perlu menyemai kredensial ini dengan aman di Azure Key Vault sebagai rahasia.

Admin pengelola beban kerja bertanggung jawab untuk mengelola dan menggilir kredensial. Azure Backup meminta informasi rahasia terbaru dari brankas kunci untuk menjalankan cadangan.

Izin yang diperlukan untuk pencadangan database PostgreSQL

Berikan izin akses berikut ke identitas terkelola vault Azure Backup:

- Akses pembaca di server Azure Database for PostgreSQL.

- Akses Pengguna Rahasia Key Vault di Key Vault (Dapatkan dan Daftar izin pada rahasia).

Atur akses garis pandang jaringan pada:

- Server Azure Database for PostgreSQL: Atur Izinkan akses ke layanan Azure ke Ya.

- Key Vault: Atur Izinkan layanan Microsoft tepercaya ke Ya.

Atur hak istimewa pencadangan pengguna database pada database.

Catatan

Anda dapat memberikan izin ini dalam alur konfigurasi pencadangan dengan satu klik jika Anda, sebagai admin cadangan, memiliki akses tulis pada sumber daya yang dimaksud. Jika Anda tidak memiliki izin yang diperlukan (saat beberapa persona terlibat), gunakan templat Azure Resource Manager.

Izin yang diperlukan untuk pemulihan database PostgreSQL

Izin untuk pemulihan mirip dengan yang Anda butuhkan untuk pencadangan. Anda perlu memberikan izin secara manual pada server Azure Database for PostgreSQL target dan brankas kunci yang sesuai. Tidak seperti dalam alur konfigurasi pencadangan, pengalaman untuk memberikan izin ini langsung dalam alur saat ini tidak tersedia.

Pastikan bahwa pengguna database (sesuai dengan kredensial yang disimpan di brankas kunci) memiliki hak istimewa pemulihan berikut pada database:

-

ALTER USERTetapkan nama pengguna .CREATEDB - Tetapkan peran

azure_pg_adminke pengguna database.

Model autentikasi berbasis ID Microsoft Entra

Model autentikasi sebelumnya sepenuhnya didasarkan pada ID Microsoft Entra. Model autentikasi berbasis Key Vault (seperti yang dijelaskan sebelumnya) sekarang tersedia sebagai opsi alternatif untuk memudahkan proses konfigurasi.

Untuk mendapatkan skrip otomatis dan instruksi terkait untuk menggunakan model autentikasi berbasis ID Microsoft Entra, unduh dokumen ini. Ini memberikan serangkaian izin yang sesuai ke server Azure Database for PostgreSQL untuk pencadangan dan pemulihan.

Catatan

Semua perlindungan yang baru dikonfigurasi hanya dilakukan dengan model autentikasi Key Vault baru. Namun, semua instans cadangan yang ada dengan perlindungan yang dikonfigurasi melalui autentikasi berbasis ID Microsoft Entra akan terus ada dan memiliki cadangan reguler yang diambil. Untuk memulihkan cadangan ini, Anda perlu mengikuti autentikasi berbasis ID Microsoft Entra.

Langkah-langkah untuk memberikan akses secara manual di server Azure Database for PostgreSQL dan di brankas kunci

Untuk memberikan semua izin akses yang dibutuhkan Azure Backup, gunakan langkah-langkah berikut.

Izin akses di server Azure Database for PostgreSQL

Atur akses Pembaca vault Azure Backup untuk identitas terkelola di server Azure Database for PostgreSQL.

Atur akses lini pandang jaringan di server Azure Database for PostgreSQL dengan mengatur Izinkan akses ke layanan Azure ke Ya.

Izin akses pada penyimpanan kunci

Atur akses Pengguna Rahasia Key Vault untuk vault Azure Backup pada identitas terkelola di key vault dengan izin Akses dan Daftar pada rahasia. Untuk menetapkan izin, Anda dapat menggunakan penetapan peran atau kebijakan akses. Anda tidak perlu menambahkan izin dengan menggunakan kedua opsi, karena tidak membantu.

Untuk menggunakan otorisasi kontrol akses berbasis peran Azure (Azure RBAC):

Dalam Kebijakan akses, atur Model izin ke kontrol akses berbasis peran Azure.

Di Kontrol akses (IAM), berikan akses Pengguna Rahasia Vault Kunci dari brankas Azure Backup kepada identitas terkelola pada brankas kunci. Pembawa peran tersebut akan dapat membaca rahasia.

Untuk informasi selengkapnya, lihat Menyediakan akses ke kunci Key Vault, sertifikat, dan rahasia dengan kontrol akses berbasis peran Azure.

Untuk menggunakan kebijakan akses:

- Dalam Kebijakan akses, atur Model izin ke Kebijakan akses Vault.

- Atur izin Dapatkan dan Daftar pada rahasia.

Untuk informasi selengkapnya, lihat Menetapkan kebijakan akses Key Vault (warisan).

Atur akses garis pandang jaringan pada brankas kunci dengan mengatur Izinkan layanan Microsoft tepercaya untuk melewati firewall ini? ke Ya.

Hak pencadangan pengguna database di database

Jalankan kueri berikut di alat pgAdmin . Ganti username dengan ID pengguna database.

DO $do$

DECLARE

sch text;

BEGIN

EXECUTE format('grant connect on database %I to %I', current_database(), 'username');

FOR sch IN select nspname from pg_catalog.pg_namespace

LOOP

EXECUTE format($$ GRANT USAGE ON SCHEMA %I TO username $$, sch);

EXECUTE format($$ GRANT SELECT ON ALL TABLES IN SCHEMA %I TO username $$, sch);

EXECUTE format($$ ALTER DEFAULT PRIVILEGES IN SCHEMA %I GRANT SELECT ON TABLES TO username $$, sch);

EXECUTE format($$ GRANT SELECT ON ALL SEQUENCES IN SCHEMA %I TO username $$, sch);

EXECUTE format($$ ALTER DEFAULT PRIVILEGES IN SCHEMA %I GRANT SELECT ON SEQUENCES TO username $$, sch);

END LOOP;

END;

$do$

Catatan

Jika database yang telah Anda konfigurasi pencadangannya gagal dengan UserErrorMissingDBPermissions, lihat panduan pemecahan masalah ini untuk mendapatkan bantuan dalam menyelesaikan masalah.

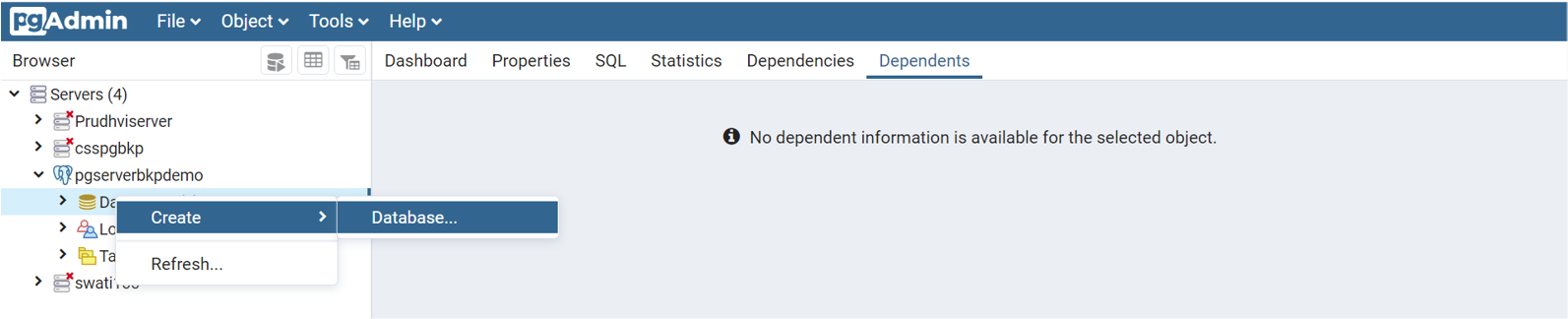

Menggunakan alat pgAdmin

Unduh alat pgAdmin jika Anda belum memilikinya. Anda dapat menyambungkan ke server Azure Database for PostgreSQL melalui alat ini. Anda juga dapat menambahkan database dan pengguna baru ke server ini.

Buat server baru dengan nama pilihan Anda. Masukkan nama/alamat host. Ini sama dengan nilai Nama server yang ditampilkan dalam tampilan sumber daya Azure PostgreSQL di portal Microsoft Azure.

Pastikan Anda menambahkan alamat ID klien saat ini ke aturan firewall agar koneksi dapat berjalan.

Anda dapat menambahkan database baru dan pengguna database ke server. Untuk pengguna database, pilih Peran Masuk/Grup untuk menambahkan peran. Pastikan bahwa Dapat masuk? diatur ke Ya.

Konten terkait

- Tanya jawab umum untuk pencadangan Azure Database for PostgreSQL.

- Cadangkan Azure Database for PostgreSQL dengan menggunakan portal Microsoft Azure.

- Buat kebijakan pencadangan untuk database PostgreSQL menggunakan REST API.

- Konfigurasikan pencadangan untuk database PostgreSQL menggunakan REST API.

- Pulihkan basis data PostgreSQL menggunakan REST API.

- Mengelola server Azure Database for PostgreSQL dengan menggunakan portal Microsoft Azure.