Membuat dan menggunakan titik akhir privat (pengalaman v2) untuk Azure Backup

Azure Backup memungkinkan Anda melakukan operasi pencadangan dan pemulihan data Anda dengan aman dari vault Layanan Pemulihan menggunakan titik akhir privat. Titik akhir privat menggunakan satu atau beberapa alamat IP privat dari Jaringan Virtual Azure (VNet) Anda, secara efektif membawa layanan ke VNet Anda.

Azure Backup sekarang memberikan pengalaman yang ditingkatkan dalam pembuatan dan penggunaan titik akhir privat dibandingkan dengan pengalaman klasik (v1).

Artikel ini menjelaskan cara membuat dan mengelola titik akhir privat untuk Azure Backup di vault Layanan Pemulihan.

Buat brankas Recovery Services

Anda dapat membuat titik akhir privat untuk Azure Backup hanya untuk vault Layanan Pemulihan yang tidak memiliki item apa pun yang dilindungi (atau belum memiliki item apa pun yang mencoba dilindungi atau didaftarkan kepada mereka di masa lalu). Jadi, kami sarankan Anda membuat vault baru untuk konfigurasi titik akhir privat.

Untuk informasi selengkapnya tentang membuat vault baru, lihat Membuat dan mengonfigurasi vault Layanan Pemulihan. Namun, jika Anda memiliki vault yang sudah memiliki titik akhir privat yang dibuat, Anda dapat membuat ulang titik akhir privat untuk mereka menggunakan pengalaman yang ditingkatkan.

Menolak akses jaringan publik ke vault

Anda dapat mengonfigurasi vault untuk menolak akses dari jaringan publik.

Ikuti langkah-langkah ini:

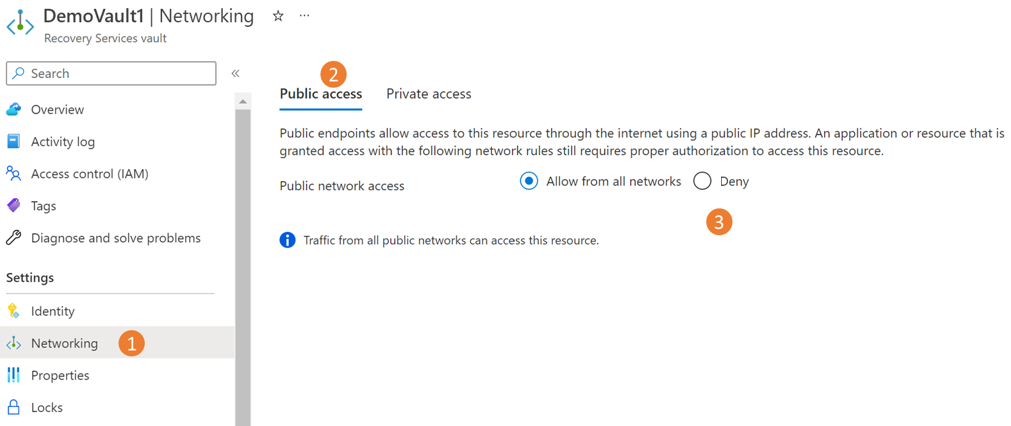

Buka Jaringan vault>.

Pada tab Akses publik, pilih Tolak untuk mencegah akses dari jaringan publik.

Catatan

- Setelah menolak akses, Anda masih dapat mengakses vault, tetapi Anda tidak dapat memindahkan data ke/dari jaringan yang tidak berisi titik akhir privat. Untuk informasi selengkapnya, lihat Membuat titik akhir privat untuk Azure Backup.

- Penolakan akses publik saat ini tidak didukung untuk vault yang mengaktifkan Pemulihan Lintas Wilayah.

Lalu, pilih Terapkan untuk menyimpan perubahan.

Membuat titik akhir privat untuk Azure Backup

Untuk membuat titik akhir privat untuk Azure Backup, ikuti langkah-langkah berikut:

Buka *\vault tempat Anda ingin membuat jaringan titik >akhir privat.

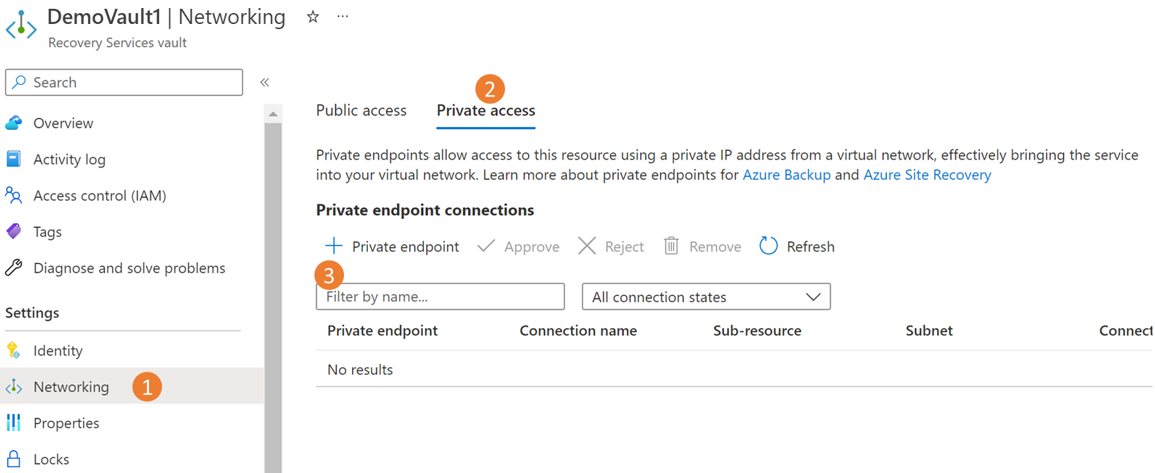

Buka tab Akses privat dan pilih +Titik akhir privat untuk mulai membuat titik akhir privat baru.

Pada Buat titik akhir privat, berikan detail yang diperlukan:

a. Dasar-dasar: Berikan detail dasar untuk titik akhir privat Anda. Wilayah harus sama dengan vault dan sumber daya yang akan dicadangkan.

b. Sumber Daya: Pada tab ini, pilih sumber daya PaaS yang ingin Anda buat koneksinya, lalu pilih Microsoft.RecoveryServices/vaults dari jenis sumber daya untuk langganan yang diperlukan. Setelah selesai, pilih nama vault Layanan Pemulihan Anda sebagai Sumber Daya dan AzureBackup sebagai sub-sumber daya Target.

c. Jaringan virtual: Pada tab ini, tentukan jaringan virtual dan subnet tempat Anda ingin titik akhir privat dibuat. Ini adalah VNet tempat VM hadir.

d. DNS: Untuk menyambungkan secara privat, Anda memerlukan catatan DNS yang diperlukan. Berdasarkan penyiapan jaringan, Anda dapat memilih salah satu dari berikut ini:

- Mengintegrasikan titik akhir privat Anda dengan zona DNS privat: Pilih Ya jika Anda ingin mengintegrasikan.

- Gunakan server DNS kustom Anda: Pilih Tidak jika Anda ingin menggunakan server DNS Anda sendiri. e. Tag: Secara opsional, Anda dapat menambahkan Tag untuk titik akhir privat Anda.

Pilih Tinjau + buat.

Saat validasi selesai, pilih Buat untuk membuat titik akhir privat.

Setujui titik akhir privat

Jika Anda membuat titik akhir privat sebagai pemilik vault Layanan Pemulihan, titik akhir privat yang Anda buat akan disetujui secara otomatis. Jika tidak, pemilik vault harus menyetujui titik akhir privat sebelum menggunakannya.

Untuk menyetujui titik akhir privat secara manual melalui portal Azure, ikuti langkah-langkah berikut:

Di vault Layanan Pemulihan Anda, buka Koneksi titik akhir privat di panel kiri.

Pilih koneksi titik akhir privat yang ingin Anda setujui.

Pilih Setujui.

Anda juga dapat memilih Tolak atau Hapus jika Anda ingin menolak atau menghapus koneksi titik akhir.

Pelajari cara menyetujui titik akhir privat secara manual menggunakan Klien Azure Resource Manager untuk menggunakan klien Azure Resource Manager untuk menyetujui titik akhir privat.

Mengelola catatan DNS

Anda memerlukan catatan DNS yang diperlukan di zona ATAU server DNS privat Anda untuk terhubung secara privat. Anda dapat mengintegrasikan titik akhir privat Anda secara langsung dengan zona DNS privat Azure, atau menggunakan server DNS kustom Anda untuk mencapainya, berdasarkan preferensi jaringan Anda. Ini perlu dilakukan untuk ketiga layanan - Azure Backup, Azure Blobs, dan Antrean.

Saat Anda mengintegrasikan titik akhir privat dengan zona DNS privat Azure

Jika Anda memilih untuk mengintegrasikan titik akhir privat Anda dengan zona DNS privat, Azure Backup akan menambahkan catatan DNS yang diperlukan. Anda bisa menampilkan zona DNS privat yang digunakan di bawah konfigurasi DNS titik akhir privat. Jika zona DNS ini tidak ada, zona DNS ini akan dibuat secara otomatis selama pembuatan titik akhir privat.

Namun, Anda harus memverifikasi bahwa jaringan virtual Anda (yang berisi sumber daya yang akan dicadangkan) ditautkan dengan benar ke ketiga zona DNS privat, seperti yang dijelaskan di bawah ini.

Catatan

Jika Anda menggunakan server proksi, Anda dapat memilih untuk melewati server proksi atau melakukan cadangan Anda melalui server proksi. Untuk melewati server proksi, lanjutkan ke bagian berikut. Untuk menggunakan server proksi untuk melakukan pencadangan Anda, lihat detail penyiapan server proksi untuk vault Layanan Pemulihan.

Validasi tautan jaringan virtual di zona DNS privat

Untuk setiap zona DNS privat yang tercantum (untuk Azure Backup, Blob, dan Antrean), buka tautan Jaringan virtual masing-masing.

Anda akan melihat entri untuk jaringan virtual tempat Anda membuat titik akhir privat. Jika Anda tidak melihat entri, tambahkan tautan jaringan virtual ke semua zona DNS yang tidak memilikinya.

Saat menggunakan server DNS kustom atau file host

Jika Anda menggunakan server DNS kustom, Anda bisa menggunakan penerus bersyarat untuk layanan cadangan, blob, dan FQDN antrean untuk mengalihkan permintaan DNS ke Azure DNS (168.63.129.16). Azure DNS mengalihkannya ke zona DNS Privat Azure. Dalam penyiapan tersebut, pastikan bahwa tautan jaringan virtual untuk zona DNS Privat Azure ada seperti yang disebutkan dalam artikel ini.

Tabel berikut ini mencantumkan zona DNS Privat Azure yang diperlukan oleh Azure Backup:

Zone Layanan *.privatelink.<geo>.backup.windowsazure.comCadangan *.blob.core.windows.netBlob *.queue.core.windows.netAntrean *.storage.azure.netBlob Catatan

Dalam teks di atas,

<geo>mengacu pada kode wilayah (misalnya eus dan ne untuk US Timur dan Eropa Utara). Lihat daftar berikut untuk kode wilayah:Jika Anda menggunakan server DNS kustom atau file host dan tidak memiliki penyiapan zona DNS Privat Azure, Anda perlu menambahkan catatan DNS yang diperlukan oleh titik akhir privat ke server DNS Anda atau di file host.

Navigasi ke titik akhir privat yang Anda buat, lalu buka konfigurasi DNS. Kemudian tambahkan entri untuk setiap FQDN dan IP yang ditampilkan sebagai catatan Tipe A di DNS Anda.

Jika Anda menggunakan file host untuk resolusi nama, buat entri yang sesuai dalam file host untuk setiap IP dan FQDN sesuai dengan format -

<private ip><space><FQDN>.

Catatan

Azure Backup dapat mengalokasikan akun penyimpanan baru untuk vault Anda untuk data cadangan, dan ekstensi atau agen perlu mengakses titik akhir masing-masing. Untuk informasi selengkapnya tentang cara menambahkan lebih banyak catatan DNS setelah pendaftaran dan pencadangan, lihat cara menggunakan titik akhir privat untuk pencadangan.

Menggunakan titik akhir privat untuk pencadangan

Setelah titik akhir privat yang dibuat untuk vault di VNet Anda telah disetujui, Anda dapat mulai menggunakannya untuk melakukan pencadangan dan pemulihan.

Penting

Pastikan Anda telah menyelesaikan semua langkah yang disebutkan di atas dalam dokumen dengan sukses sebelum melanjutkan. Untuk rekap, Anda harus telah menyelesaikan langkah-langkah dalam daftar periksa berikut:

- Buat vault Layanan Pemulihan (baru)

- Aktifkan vault untuk menggunakan sistem yang ditetapkan Identitas Terkelola

- Tetapkan izin yang relevan ke Identitas Terkelola dari vault

- Buat Titik Akhir Privat untuk vault Anda

- Setujui Titik Akhir Privat (jika tidak disetujui secara otomatis)

- Pastikan semua rekaman DNS ditambahkan dengan tepat (kecuali catatan blob dan antrean untuk server kustom, yang akan dibahas di bagian berikut)

Periksa konektivitas komputer virtual

Di VM, di jaringan terkunci, pastikan hal berikut:

- VM harus memiliki akses ke ID Microsoft Entra.

- Jalankan nslookup di URL cadangan (

xxxxxxxx.privatelink.<geo>.backup.windowsazure.com) dari komputer virtual Anda, untuk memastikan konektivitas. Ini harus mengembalikan IP privat yang ditetapkan di jaringan virtual Anda.

Konfigurasikan pencadangan

Setelah Anda memastikan daftar periksa di atas dan akses telah berhasil diselesaikan, Anda dapat terus mengonfigurasi cadangan beban kerja ke vault. Jika Anda menggunakan server DNS kustom, Anda perlu menambahkan entri DNS untuk blob dan antrean yang tersedia setelah mengonfigurasi cadangan pertama.

Rekaman DNS untuk blob dan antrean (hanya untuk server DNS kustom/file host) setelah pendaftaran pertama

Setelah Anda mengonfigurasi cadangan untuk setidaknya satu sumber daya di vault yang mengaktifkan titik akhir privat, tambahkan rekaman DNS yang diperlukan untuk blob dan antrean seperti yang dijelaskan di bawah ini.

Navigasi ke masing-masing titik akhir privat ini yang dibuat untuk vault dan buka konfigurasi DNS.

Tambahkan entri untuk setiap FQDN dan IP yang ditampilkan sebagai catatan Tipe A di DNS Anda.

Jika Anda menggunakan file host untuk resolusi nama, buat entri yang sesuai dalam file host untuk setiap IP dan FQDN sesuai dengan format -

<private ip><space><FQDN>.Selain hal di atas, ada entri lain yang diperlukan setelah pencadangan pertama, yang dibahas di sini.

Pencadangan dan pemulihan beban kerja di komputer virtual Azure (SQL dan SAP Hana)

Setelah titik akhir privat dibuat dan disetujui, tidak ada perubahan lain yang diperlukan dari sisi klien untuk menggunakan titik akhir pribadi (kecuali Anda menggunakan Grup Ketersediaan SQL, yang akan kita bahas nanti di bagian ini). Semua komunikasi dan transfer data dari jaringan aman Anda ke vault akan dilakukan melalui titik akhir privat. Namun, jika Anda menghapus titik akhir privat untuk vault setelah server (SQL atau SAP Hana) telah didaftarkan, Anda harus mendaftarkan ulang kontainer dengan vault tersebut. Anda tidak perlu menghentikan perlindungan untuk mereka.

Rekaman DNS untuk blob (hanya untuk server DNS kustom/file host) setelah cadangan pertama

Setelah Anda menjalankan cadangan pertama dan Anda menggunakan server DNS kustom (tanpa penerus kondisional), kemungkinan cadangan Anda akan gagal. Jika itu terjadi:

Navigasi ke titik akhir privat yang dibuat untuk vault dan buka konfigurasi DNS.

Tambahkan entri untuk setiap FQDN dan IP yang ditampilkan sebagai catatan Tipe A di DNS Anda.

Jika Anda menggunakan file host untuk resolusi nama, buat entri yang sesuai dalam file host untuk setiap IP dan FQDN sesuai dengan format -

<private ip><space><FQDN>.

Catatan

Pada titik ini, Anda harus dapat menjalankan nslookup dari komputer virtual dan menyelesaikan ke alamat IP privat saat dilakukan di URL Cadangan dan Penyimpanan vault.

Saat menggunakan Grup Ketersediaan SQL

Saat menggunakan Grup Ketersediaan SQL (AG), Anda harus menyediakan penerus kondisional di DNS AG kustom seperti yang dijelaskan di bawah ini:

- Masuk ke pengendali domain Anda.

- Di bawah aplikasi DNS, tambahkan penerus kondisional untuk ketiga zona DNS (Cadangan, Blob, dan Antrean) ke host IP 168.63.129.16 atau alamat IP server DNS kustom, jika perlu. Cuplikan layar berikut ini ditampilkan saat Anda meneruskan ke IP host Azure. Jika Anda menggunakan server DNS Anda sendiri, ganti dengan IP server DNS Anda.

Mencadangkan dan memulihkan melalui agen MARS dan server DPM

Saat menggunakan Agen MARS untuk mencadangkan sumber daya lokal Anda, pastikan jaringan lokal Anda (berisi sumber daya Anda untuk dicadangkan) di-peer dengan Azure VNet yang berisi titik akhir privat untuk vault, sehingga Anda dapat menggunakannya. Anda kemudian dapat melanjutkan menginstal agen MARS dan mengonfigurasi cadangan seperti yang dijelaskan di sini. Namun, Anda harus memastikan bahwa semua komunikasi untuk cadangan hanya terjadi melalui jaringan yang di-peer saja.

Tetapi jika Anda menghapus titik akhir privat untuk vault setelah agen MARS terdaftar, Anda harus mendaftarkan ulang kontainer dengan vault tersebut. Anda tidak perlu menghentikan perlindungan untuk mereka.

Catatan

- Titik akhir privat hanya didukung dengan server DPM 2022 dan yang lebih baru.

- Titik akhir privat belum didukung dengan MABS.

Pemulihan Lintas Langganan ke vault yang diaktifkan Titik Akhir Privat

Untuk melakukan Pemulihan Lintas Langganan ke vault yang diaktifkan Titik Akhir Privat:

- Di vault Layanan Pemulihan sumber, buka tab Jaringan.

- Buka bagian Akses privat dan buat Titik Akhir Privat.

- Pilih langganan vault target tempat Anda ingin memulihkan.

- Di bagian Virtual Network , pilih VNet dari VM target yang ingin Anda pulihkan di seluruh langganan.

- Buat Titik Akhir Privat dan picu proses pemulihan.

Pemulihan lintas wilayah ke vault yang diaktifkan titik akhir privat

Anda dapat membuat Titik Akhir Privat Sekunder sebelum atau sesudah menambahkan item yang dilindungi di vault.

Untuk memulihkan data di seluruh wilayah ke vault yang diaktifkan Titik Akhir Privat, ikuti langkah-langkah berikut:

Buka Jaringan Pengaturan>Vault>Layanan Pemulihan target, dan pastikan bahwa Titik Akhir Privat dibuat dengan VNet VM target sebelum melindungi item apa pun.

Jika titik akhir privat tidak diaktifkan, aktifkan.

Pada tab Akses privat, buat Titik Akhir Privat di wilayah sekunder.

Pada bilah Buat titik akhir privat, pada tab Dasar , pilih Wilayah sebagai wilayah sekunder dari VM target yang ingin Anda lakukan operasi Pemulihan Lintas Wilayah.

Pada tab Sumber Daya , pilih sub-sumber daya Target sebagai AzureBackup_Secondary.

Pada bilah Virtual Network , pilih Virtual Network dari VM target yang ingin Anda lakukan operasi Pemulihan Lintas Wilayah.

Catatan

Anda dapat menambahkan maksimum 12 Titik Akhir Privat Sekunder Azure Backup ke vault.

Buat titik akhir privat dan mulai proses pemulihan dari wilayah sekunder.

Menghapus titik akhir privat

Untuk menghapus titik akhir privat menggunakan REST API, lihat bagian ini.

Langkah berikutnya

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk