Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Anda dapat menggunakan otorisasi multipengguna (MUA) untuk Azure Backup guna menambahkan lapisan perlindungan ke operasi penting pada vault Layanan Pemulihan dan vault Cadangan Anda. Untuk MUA, Azure Backup menggunakan sumber daya Azure lain yang disebut Resource Guard untuk memastikan bahwa operasi penting hanya dilakukan dengan otorisasi yang berlaku.

Otorisasi multipengguna menggunakan Resource Guard untuk brankas Backup sekarang tersedia secara umum.

Izin untuk MUA untuk Azure Backup

Azure Backup menggunakan Resource Guard sebagai mekanisme otorisasi tambahan untuk vault Layanan Pemulihan atau brankas Cadangan. Untuk melakukan operasi penting (dijelaskan di bagian berikutnya) dengan sukses, Anda harus memiliki izin yang memadai pada Resource Guard.

Agar MUA berfungsi seperti yang dimaksudkan:

- Pengguna yang berbeda harus memiliki instans Resource Guard.

- Admin brankas tidak boleh memiliki izin Kontributor, Admin MUA Cadangan, atau Operator MUA Cadangan pada Resource Guard.

Untuk memberikan perlindungan yang lebih baik, Anda dapat menempatkan Resource Guard dalam langganan atau penyewa yang berbeda dari yang berisi vault.

Operasi penting

Tabel berikut mencantumkan operasi yang didefinisikan sebagai kritis dan Resource Guard dapat membantu melindungi. Anda dapat memilih untuk mengecualikan operasi tertentu agar tidak dilindungi melalui Resource Guard saat Anda mengaitkan vault dengannya.

Note

Anda tidak dapat mengecualikan operasi yang ditandai sebagai wajib dari perlindungan Resource Guard untuk brankas yang terkait dengan operasi tersebut. Selain itu, operasi kritis yang dikecualikan akan berlaku untuk semua brankas yang terkait dengan Resource Guard.

| Operation | Wajib/Opsional | Description |

|---|---|---|

| Menonaktifkan penghapusan sementara atau fitur keamanan | Mandatory | Nonaktifkan pengaturan penghapusan sementara pada vault. |

| Hapus perlindungan MUA | Mandatory | Nonaktifkan perlindungan MUA pada vault. |

| Hapus perlindungan | Optional | Hapus perlindungan dengan menghentikan pencadangan dan menghapus data. |

| Ubah perlindungan | Optional | Tambahkan kebijakan pencadangan baru dengan retensi yang berkurang, atau ubah frekuensi kebijakan untuk meningkatkan tujuan titik pemulihan (RPO). |

| Mengubah kebijakan | Optional | Ubah kebijakan pencadangan untuk mengurangi retensi, atau ubah frekuensi kebijakan untuk meningkatkan RPO. |

| Mendapatkan PIN keamanan cadangan | Optional | Ubah PIN keamanan Microsoft Azure Recovery Services (MARS). |

| Menghentikan pencadangan dan menyimpan data | Optional | Hapus perlindungan dengan menghentikan pencadangan dan menyimpan data selamanya atau menyimpan data sesuai dengan kebijakan. |

| Menonaktifkan kekekalan | Optional | Nonaktifkan pengaturan imutabilitas pada vault. |

Konsep dan proses

Bagian ini menjelaskan konsep dan proses yang terlibat saat Anda menggunakan MUA untuk Azure Backup.

Untuk pemahaman yang jelas tentang proses dan tanggung jawab, pertimbangkan dua persona berikut. Persona ini dirujuk di seluruh artikel ini.

Admin cadangan: Pemilik vault Layanan Pemulihan atau vault Cadangan yang melakukan operasi manajemen pada vault. Pada awalnya, admin cadangan tidak boleh memiliki izin apa pun di Resource Guard. Admin cadangan dapat memiliki peran Operator Pencadangan atau kontrol akses berbasis peran Kontributor Cadangan (RBAC) pada vault Layanan Pemulihan.

Admin keamanan: Pemilik instans Resource Guard dan berfungsi sebagai penjaga gerbang operasi penting pada vault. Admin keamanan mengontrol izin yang dibutuhkan admin cadangan untuk melakukan operasi penting pada vault. Admin keamanan dapat memiliki peran Backup MUA Admin RBAC di Resource Guard.

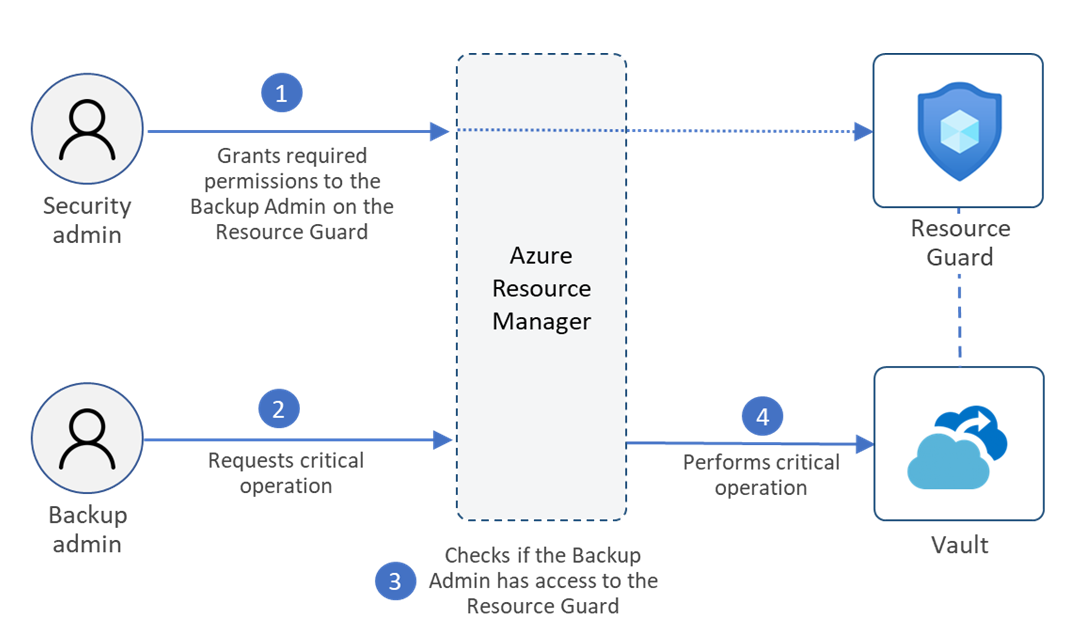

Diagram berikut menunjukkan langkah-langkah untuk melakukan operasi penting pada vault yang memiliki MUA yang dikonfigurasi melalui Resource Guard.

Berikut adalah alur peristiwa dalam skenario umum:

Admin cadangan membuat brankas Layanan Pemulihan atau brankas Cadangan.

Admin keamanan membuat instans Resource Guard.

Instans Resource Guard dapat berada dalam langganan yang berbeda atau penyewa yang berbeda terkait dengan vault. Pastikan admin cadangan tidak memiliki izin Kontributor, Admin MUA Cadangan, atau Operator MUA Cadangan di Resource Guard.

Admin keamanan memberikan peran Pembaca kepada admin cadangan untuk Resource Guard (atau cakupan yang relevan). Admin cadangan memerlukan peran Pembaca untuk mengaktifkan MUA pada vault.

Admin cadangan mengonfigurasi MUA untuk membantu melindungi vault melalui Resource Guard.

Jika admin cadangan atau pengguna yang memiliki akses tulis ke brankas ingin melakukan operasi krusial yang dilindungi oleh Resource Guard di brankas, mereka perlu mengajukan permintaan akses ke Resource Guard.

Admin cadangan dapat menghubungi admin keamanan untuk detail tentang mendapatkan akses untuk melakukan operasi tersebut. Mereka dapat melakukan ini dengan menggunakan privileged identity management (PIM) atau proses lain yang diamanatkan organisasi.

Admin cadangan dapat meminta peran Operator MUA Cadangan RBAC. Peran ini memungkinkan pengguna untuk hanya melakukan operasi penting yang dilindungi Resource Guard. Ini tidak mengizinkan penghapusan instans Resource Guard.

Admin keamanan untuk sementara memberikan peran Operator MUA Cadangan pada Resource Guard kepada admin cadangan untuk melakukan operasi penting.

Admin cadangan memulai operasi penting.

Azure Resource Manager memeriksa apakah admin cadangan memiliki izin yang memadai. Karena admin cadangan sekarang memiliki peran Operator MUA Cadangan di Resource Guard, permintaan selesai. Jika admin cadangan tidak memiliki izin atau peran yang diperlukan, permintaan gagal.

Admin keamanan mencabut hak istimewa untuk melakukan operasi penting setelah tindakan yang diotorisasi dilakukan atau setelah durasi yang ditentukan. Anda dapat menggunakan alat just-in-time (JIT) di Microsoft Entra Privileged Identity Management untuk mencabut hak istimewa.

Note

- Jika Anda untuk sementara waktu memberikan peran Kontributor atau Admin Cadangan MUA pada akses Resource Guard kepada admin cadangan, akses tersebut juga menyediakan izin penghapusan di Resource Guard. Kami menyarankan agar Anda hanya memberikan izin Backup MUA Operator.

- MUA memberikan perlindungan pada operasi yang tercantum sebelumnya yang dilakukan pada cadangan yang disimpan dalam vault saja. Setiap operasi yang dilakukan langsung pada sumber data (yaitu, sumber daya Azure atau beban kerja yang dilindungi) berada di luar cakupan Resource Guard.

Skenario penggunaan

Tabel berikut mencantumkan skenario untuk membuat instans Resource Guard Anda dan vault (vault Layanan Pemulihan dan brankas Cadangan), bersama dengan perlindungan relatif yang ditawarkan oleh masing-masing.

Important

Admin cadangan tidak boleh memiliki izin Kontributor, Admin MUA Cadangan, atau Operator MUA Cadangan untuk Resource Guard dalam skenario apa pun. Izin ini menggantikan perlindungan MUA pada vault.

| Skenario penggunaan | Perlindungan karena MUA | Kemudahan implementasi | Catatan |

|---|---|---|---|

| Vault dan Resource Guard berada dalam langganan yang sama. Admin cadangan tidak memiliki akses ke Resource Guard. |

Isolasi paling sedikit antara admin cadangan dan admin keamanan. | Relatif mudah diterapkan karena hanya satu langganan yang diperlukan. | Izin dan peran tingkat sumber daya perlu ditetapkan dengan benar. |

| Vault dan Resource Guard berada dalam langganan yang berbeda tetapi penyewa yang sama. Admin cadangan tidak memiliki akses ke Resource Guard atau langganan yang sesuai. |

Isolasi sedang antara admin cadangan dan admin keamanan. | Implementasi relatif mudah meskipun diperlukan dua langganan (tetapi hanya satu penyewa). | Pastikan bahwa izin dan peran ditetapkan dengan benar untuk sumber daya atau langganan. |

| Vault dan Resource Guard berada di penyewa yang berbeda.

Admin cadangan tidak memiliki akses ke Resource Guard, langganan yang sesuai, atau penyewa yang sesuai. |

Isolasi maksimum antara admin cadangan dan admin keamanan, yang memberikan keamanan maksimum. | Relatif sulit diuji karena pengujian memerlukan dua penyewa atau direktori. | Pastikan bahwa izin dan peran ditetapkan dengan benar untuk sumber daya, langganan, atau direktori. |