Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Saat bekerja dengan Azure Bastion, Anda dapat menggunakan grup keamanan jaringan (NSGs). Untuk informasi selengkapnya, lihat Kelompok keamanan.

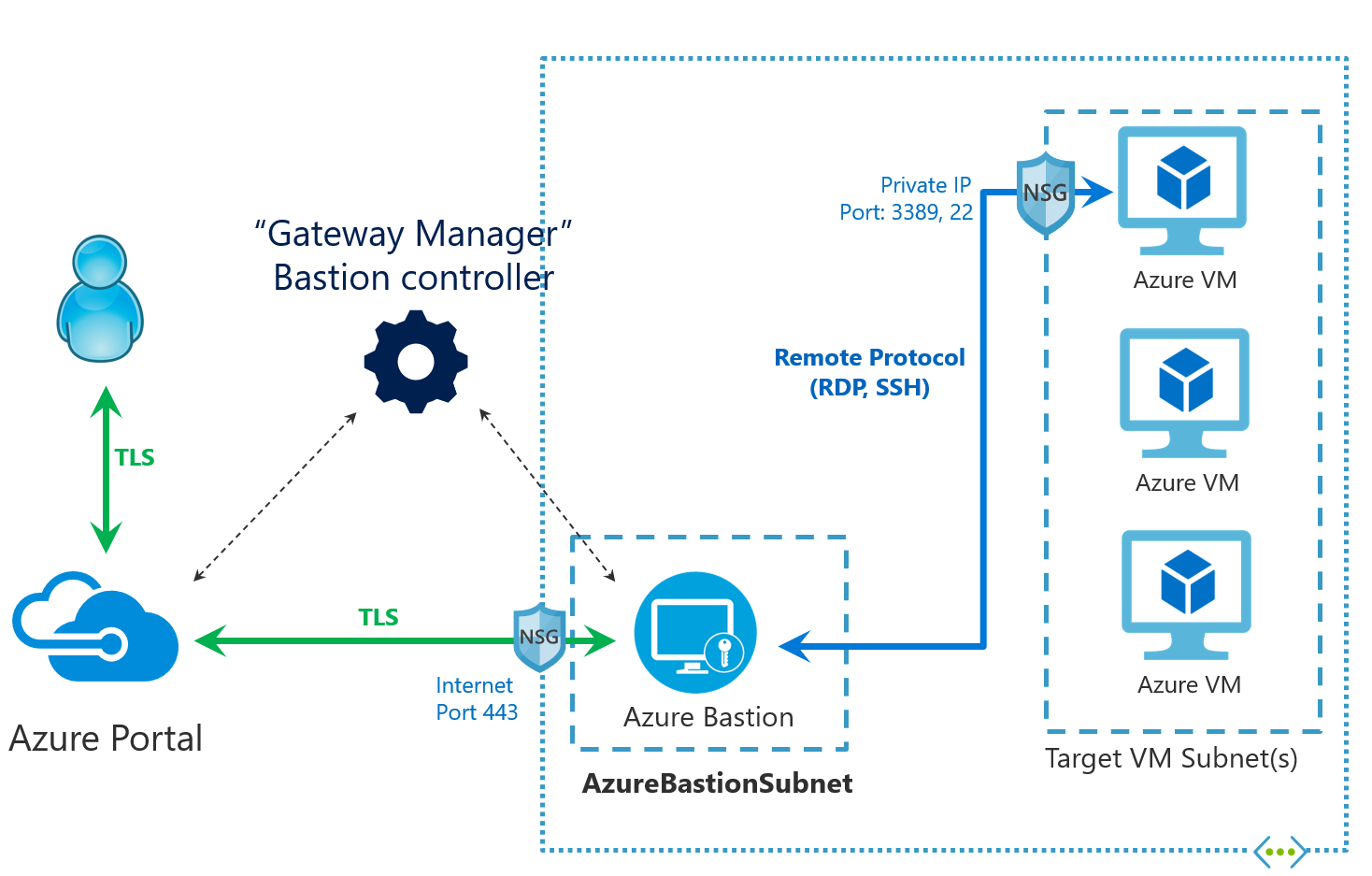

Di dalam diagram ini:

- Host Bastion disebarkan ke jaringan virtual.

- Pengguna tersambung ke portal Microsoft Azure menggunakan browser HTML5 apa pun.

- Pengguna menavigasi ke mesin virtual Azure ke RDP / SSH.

- Hubungkan Integrasi - Sesi RDP/ SSH klik tunggal di dalam browser

- Tidak diperlukan IP publik pada Azure VM.

Grup keamanan jaringan

Bagian ini memperlihatkan lalu lintas jaringan antara pengguna dan Azure Bastion, dan hingga menargetkan VM di jaringan virtual Anda:

Penting

Jika Anda memilih untuk menggunakan NSG dengan sumber daya Azure Bastion, Anda harus membuat semua aturan lalu lintas masuk dan keluar berikut. Menghilangkan salah satu aturan berikut di NSG Anda akan memblokir sumber daya Azure Bastion agar tidak menerima pembaruan yang diperlukan di masa mendatang dan karenanya membuka sumber daya Anda pada kerentanan keamanan di masa depan.

AzureBastionSubnet

Azure Bastion disebarkan khusus untuk AzureBastionSubnet.

Lalu Lintas Masuk:

- Lalu lintas Masuk dari internet publik: Azure Bastion akan membuat IP publik yang membutuhkan pengaktifan port 443 pada IP publik untuk lalu lintas masuk. Port 3389/22 TIDAK perlu dibuka pada AzureBastionSubnet. Perhatikan bahwa sumbernya dapat berupa Internet atau sekumpulan alamat IP publik yang Anda tentukan.

- Lalu Lintas Masuk dari sarana kontrol Azure Bastion: Untuk konektivitas sarana kontrol, aktifkan port 443 masuk dari tag layanan GatewayManager. Hal ini memungkinkan sarana kontrol, yaitu, Gateway Manager untuk dapat berbicara dengan Azure Bastion.

- Lalu Lintas Ingress dari sarana data Azure Bastion: Untuk komunikasi sarana data antara komponen yang mendasari Azure Bastion, aktifkan port 8080, 5701 masuk dari tag layananVirtualNetwork ke tag layanan VirtualNetwork. Ini memungkinkan komponen Azure Bastion untuk berbicara satu sama lain.

- Ingress Traffic dari Azure Load Balancer: Untuk pemeriksaan kesehatan, aktifkan port 443 masuk dari tag layanan AzureLoadBalancer. Ini memungkinkan Azure Load Balancer mendeteksi konektivitas

Lalu Lintas Egress:

- Lalu Lintas Keluar ke VM target: Azure Bastion akan mencapai VM target melalui IP pribadi. NSG perlu memberikan akses lalu lintas egress ke subnet VM target lainnya untuk port 3389 dan 22. Jika Anda menggunakan fungsionalitas port kustom dalam SKU Standar, pastikan bahwa NSG mengizinkan lalu lintas keluar ke tag layanan VirtualNetwork sebagai tujuan.

- Lalu Lintas Keluar ke bidang data Azure Bastion: Untuk komunikasi bidang data antara komponen dasar Azure Bastion, aktifkan port 8080, 5701 keluar dari tag layanan VirtualNetwork ke tag layanan VirtualNetwork. Ini memungkinkan komponen Azure Bastion untuk berbicara satu sama lain.

- Lalu Lintas Egress ke titik akhir publik lainnya di Azure: Azure Bastion harus dapat terhubung ke berbagai titik akhir publik di dalam Azure (misalnya, untuk menyimpan log diagnostik dan log pengukuran). Untuk alasan ini, Azure Bastion perlu keluar ke 443 ke tag layanan AzureCloud.

- Lalu Lintas Keluar ke Internet: Azure Bastion harus dapat berkomunikasi dengan Internet untuk sesi, Bastion Shareable Link, dan validasi sertifikat. Untuk alasan ini, kami sarankan mengaktifkan port 80 keluar ke Internet.

Target VM Subnet

Ini adalah subnet yang berisi mesin virtual target yang ingin Anda RDP / SSH ke.

- Lalu Lintas Ingress dari Azure Bastion: Azure Bastion akan mencapai target VM melalui IP pribadi. Port RDP/SSH (port 3389/22 masing-masing, atau nilai port kustom jika Anda menggunakan fitur port kustom sebagai bagian dari SKU Standar atau Premium) perlu dibuka di sisi VM target melalui IP privat. Sebagai praktik terbaik, Anda dapat menambahkan rentang alamat IP Subnet Azure Bastion dalam aturan ini untuk memungkinkan hanya Bastion yang dapat membuka port ini pada VM target di subnet VM target Anda.

Langkah berikutnya

Untuk informasi selengkapnya tentang Azure Bastion, lihat FAQ.