Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Penting bagi organisasi Anda untuk merencanakan pengalamatan IP di Azure. Perencanaan memastikan ruang alamat IP tidak tumpang tindih di seluruh lokasi lokal dan wilayah Azure.

Pertimbangan Desain:

Ruang alamat IP yang beririsan antara wilayah on-premises dan Azure menciptakan tantangan persaingan utama.

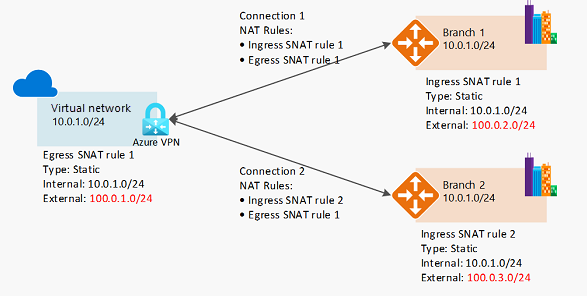

Azure VPN Gateway dapat menyambungkan situs lokal yang tumpang tindih dengan ruang alamat IP yang tumpang tindih melalui kemampuan terjemahan alamat jaringan (NAT). Fitur ini umumnya tersedia di Azure Virtual WAN dan Azure VPN Gateway mandiri.

Anda dapat menambahkan ruang alamat setelah membuat jaringan virtual. Proses ini tidak memerlukan pemadaman jika jaringan virtual sudah terhubung ke jaringan virtual lain melalui peering jaringan virtual. Sebagai gantinya, setiap peering jarak jauh memerlukan operasi sinkronisasi ulang yang dilakukan setelah ruang jaringan berubah.

Azure mencadangkan lima alamat IP dalam setiap subnet. Perhitungkan alamat-alamat tersebut saat Anda mengukur jaringan virtual dan subnet yang termasuk di dalamnya.

Beberapa layanan Azure memerlukan subnet khusus. Layanan ini termasuk Azure Firewall dan Azure VPN Gateway.

Anda dapat mendelegasikan subnet ke layanan tertentu untuk membuat instans layanan dalam subnet.

Rekomendasi desain:

Rencanakan ruang alamat IP yang tidak tumpang tindih di seluruh wilayah Azure dan lokasi lokal terlebih dahulu.

Gunakan alamat IP dari alokasi alamat untuk internet privat, yang dikenal sebagai alamat RFC 1918.

Jangan gunakan rentang alamat berikut:

-

224.0.0.0/4(multicast) -

255.255.255.255/32(Siaran) -

127.0.0.0/8(loopback) -

169.254.0.0/16(link-local) -

168.63.129.16/32(DNS internal)

-

Untuk lingkungan yang memiliki ketersediaan terbatas alamat IP privat, pertimbangkan untuk menggunakan IPv6. Jaringan virtual dapat berupa IPv4-only atau dual stack IPv4+IPv6.

Jangan membuat jaringan virtual besar seperti

/16. Ini memastikan bahwa ruang alamat IP tidak terbuang sia-sia. Subnet IPv4 terkecil yang didukung adalah/29, dan yang terbesar adalah/2saat menggunakan definisi subnet perutean antar-domain tanpa kelas (CIDR). Subnet IPv6 harus berukuran persis/64.Jangan membuat jaringan virtual tanpa merencanakan ruang alamat yang diperlukan terlebih dahulu.

Jangan gunakan alamat IP publik untuk jaringan virtual, terutama jika alamat IP publik bukan milik organisasi Anda.

Pertimbangkan layanan yang akan Anda gunakan, ada beberapa layanan dengan IP khusus (Alamat IP), seperti AKS dengan jaringan CNI

Gunakan jaringan virtual spoke zona pendaratan yang tidak dapat dialihkan dan layanan Azure Private Link untuk mencegah kelelahan IPv4.

Pertimbangan IPv6

Peningkatan jumlah organisasi mengadopsi IPv6 di lingkungan mereka. Adopsi ini didorong oleh kelelahan ruang IPv4 publik, kelangkaan IPv4 privat, terutama dalam jaringan skala besar, dan kebutuhan untuk menyediakan konektivitas kepada klien khusus IPv6. Tidak ada pendekatan universal untuk mengadopsi IPv6. Namun, ada praktik terbaik yang dapat Anda ikuti saat merencanakan IPv6 dan menerapkannya di jaringan Azure yang ada.

Microsoft Cloud Adoption Framework for Azure membantu Anda memahami pertimbangan yang perlu dipertimbangkan saat Anda membuat sistem di cloud. Untuk mempelajari tentang praktik terbaik arsitektur untuk merancang sistem berkelanjutan, lihat Prinsip desain zona pendaratan Azure. Untuk rekomendasi mendalam dan praktik terbaik mengenai arsitektur cloud Anda, termasuk penyebaran arsitektur referensi, diagram, dan panduan, lihat panduan Pusat Arsitektur untuk IPv6.

Pertimbangan Desain:

Tahapilah adopsi IPv6 Anda. Berdasarkan kebutuhan bisnis Anda, terapkan IPv6 jika diperlukan. Ingatlah bahwa IPv4 dan IPv6 dapat hidup berdampingan selama yang diperlukan.

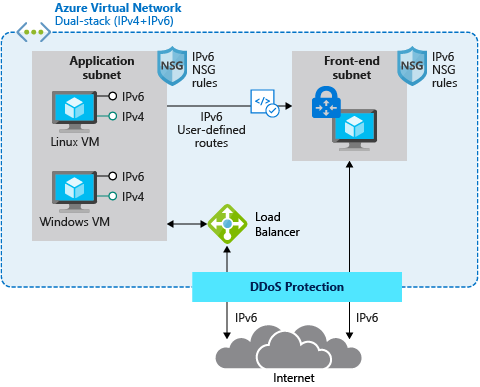

Dalam skenario di mana aplikasi mengandalkan layanan infrastruktur sebagai layanan (IaaS) yang memiliki dukungan IPv6 penuh, seperti komputer virtual (VM), penggunaan end-to-end asli IPv4 dan IPv6 dimungkinkan. Konfigurasi ini menghindari komplikasi terjemahan dan memberikan informasi terbanyak ke server dan aplikasi.

Anda dapat menyebarkan Basic-SKU load balancer Azure yang terhubung ke internet dengan alamat IPv6. Konfigurasi ini memungkinkan konektivitas IPv6 end-to-end asli antara internet publik dan Azure VM melalui load balancer. Pendekatan ini juga memfasilitasi koneksi keluar end-to-end asli antara VM dan klien berkemampuan IPv6 di internet publik. Perhatikan bahwa pendekatan ini mengharuskan setiap perangkat di jalur untuk menangani lalu lintas IPv6.

Pendekatan end-to-end asli paling berguna untuk komunikasi server-ke-server langsung atau klien-ke-server. Ini tidak berguna untuk kebanyakan layanan dan aplikasi web, yang biasanya dilindungi oleh firewall, firewall aplikasi web, atau proksi terbalik (reverse proxy).

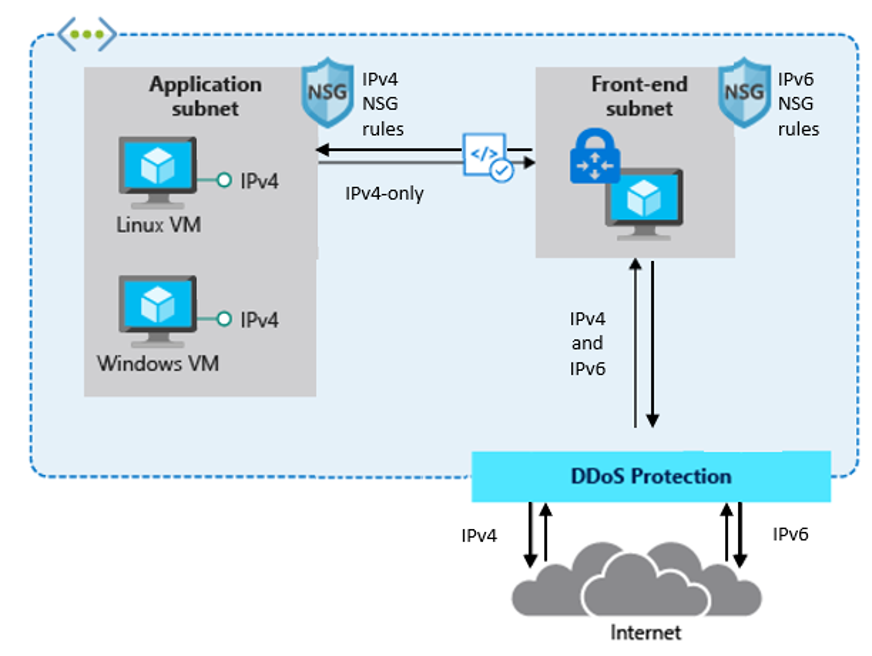

Beberapa penyebaran dan aplikasi kompleks yang menggunakan kombinasi layanan pihak ketiga, layanan platform as a service (PaaS), dan solusi back-end mungkin tidak mendukung IPv6 asli. Dalam kasus ini, Anda perlu menggunakan NAT/NAT64 atau solusi proksi IPv6 untuk mengaktifkan komunikasi antara IPv6 dan IPv4.

Ketika kompleksitas arsitektur aplikasi atau faktor lain seperti biaya pelatihan dianggap signifikan, Anda mungkin ingin tetap menggunakan infrastruktur khusus IPv4 di ujung belakang dan menyebarkan gateway IPv4/IPv6 dual-stack network appliance (NVA) pihak ketiga untuk pengiriman layanan.

Penerapan umum yang menggunakan NVA dapat terlihat seperti ini:

Rekomendasi desain:

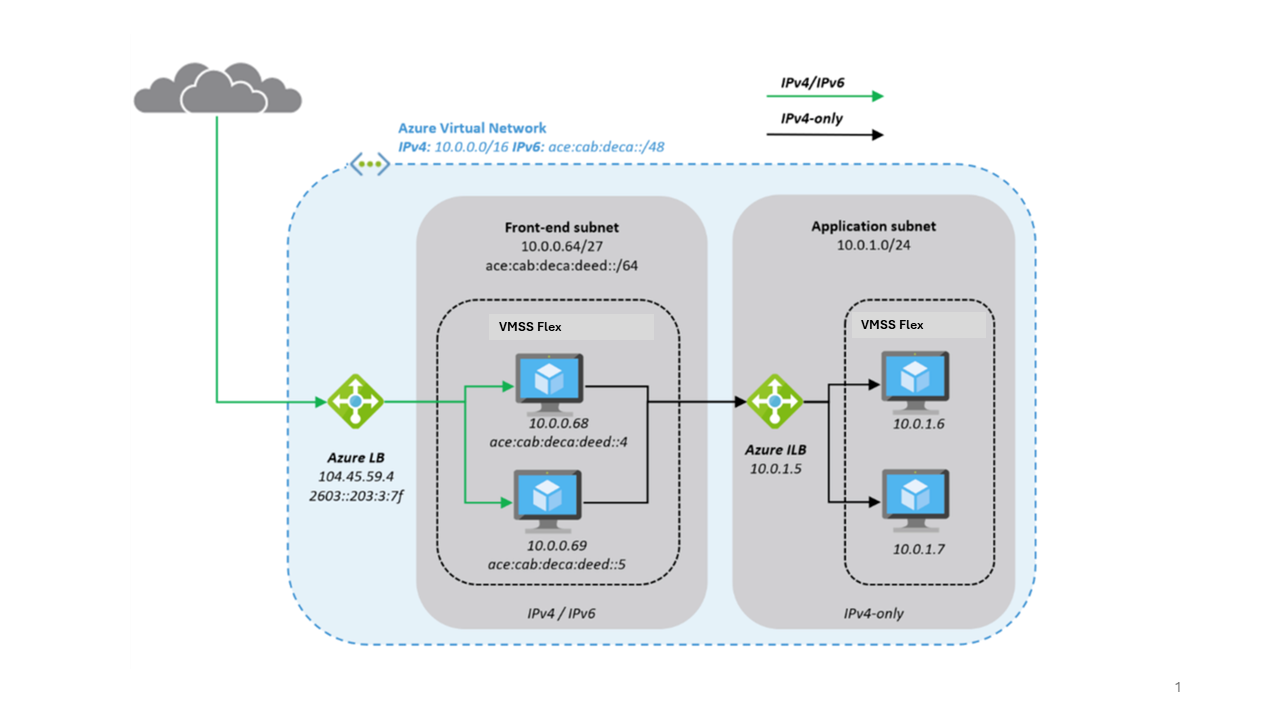

Berikut adalah gambaran yang lebih mendetail tentang seperti apa sebuah arsitektur khas mungkin tampak.

Sebarkan NVA di Virtual Machine Scale Sets dengan orkestrasi Fleksibel (VMSS Flex) untuk ketahanan dan hubungkan ke internet melalui Azure Load Balancer, yang memiliki alamat IP publik di bagian depan.

NVA menerima lalu lintas IPv4 dan IPv6 dan menerjemahkannya ke lalu lintas khusus IPv4 untuk mengakses aplikasi di subnet aplikasi. Pendekatan ini mengurangi kompleksitas bagi tim aplikasi dan mengurangi permukaan serangan.

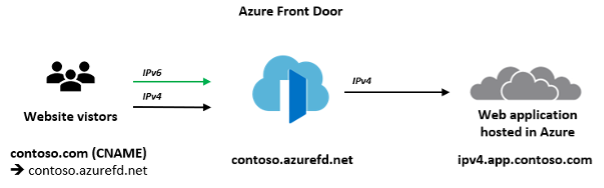

Terapkan Azure Front Door untuk menyediakan perutean global untuk lalu lintas web.

Kemampuan Azure Front Door termasuk mem-proksi permintaan klien IPv6 dan lalu lintas ke back end khusus IPv4, seperti yang ditunjukkan di sini:

Ini adalah perbedaan utama antara pendekatan NVA dan pendekatan Azure Front Door:

- NVA dikelola pelanggan, bekerja di Lapisan 4 model OSI, dan dapat disebarkan di jaringan virtual Azure yang sama dengan aplikasi, dengan antarmuka privat dan publik.

- Azure Front Door adalah layanan Azure PaaS global dan beroperasi di Layer 7 (HTTP/HTTPS). Back end aplikasi adalah layanan yang menghadap ke internet yang dapat dibatasi agar hanya menerima lalu lintas dari Azure Front Door.

Di lingkungan yang kompleks, Anda dapat menggunakan kombinasi keduanya. NVA digunakan dalam penyebaran regional. Azure Front Door digunakan untuk merutekan lalu lintas ke satu atau beberapa penyebaran regional di wilayah Azure yang berbeda atau lokasi lain yang terhubung ke internet. Untuk menentukan solusi terbaik, kami sarankan Anda meninjau kemampuan Azure Front Door dan dokumentasi produk.

Blok CIDR jaringan virtual IPv6:

- Anda dapat mengaitkan satu blok IPv6 Classless Inter-Domain Routing (CIDR) ketika membuat jaringan virtual baru dalam deployment Azure yang ada di langganan Anda. Ukuran subnet untuk IPv6 harus /64. Menggunakan ukuran ini memastikan kompatibilitas di masa mendatang jika Anda memutuskan untuk mengaktifkan perutean subnet ke jaringan lokal. Beberapa router hanya dapat menerima rute /64 IPv6.

- Jika Anda memiliki jaringan virtual yang ada yang hanya mendukung IPv4, dan sumber daya di subnet Anda yang dikonfigurasi untuk hanya menggunakan IPv4, Anda dapat mengaktifkan dukungan IPv6 untuk jaringan virtual dan sumber daya Anda. Jaringan virtual Anda dapat beroperasi dalam mode tumpukan ganda, yang memungkinkan sumber daya Anda berkomunikasi melalui IPv4, IPv6, atau keduanya. Komunikasi IPv4 dan IPv6 independen satu sama lain.

- Anda tidak dapat menonaktifkan dukungan IPv4 untuk jaringan virtual dan subnet Anda. IPv4 adalah sistem alamat IP default untuk jaringan virtual Azure.

- Kaitkan blok CIDR IPv6 dengan jaringan virtual dan subnet atau BYOIP IPv6 Anda. Notasi CIDR adalah metode untuk mewakili alamat IP dan masker jaringannya. Format alamat ini adalah sebagai berikut:

- Alamat IPv4 individu adalah 32 bit, dengan empat grup sebanyak tiga digit desimal. Contohnya,

10.0.1.0. - Blok CIDR IPv4 memiliki empat grup sebanyak tiga digit desimal, dari 0 hingga 255, dipisahkan oleh periode, dan diikuti dengan garis miring dan angka dari 0 hingga 32. Contohnya,

10.0.0.0/16. - Alamat IPv6 individu adalah 128 bit. Ini memiliki delapan kelompok empat digit heksadesimal. Contohnya,

2001:0db8:85a3:0000:0000:8a2e:0370:7334. - Blok CIDR IPv6 memiliki empat kelompok yang masing-masing terdiri dari empat digit heksadesimal, dipisahkan oleh titik dua, diikuti oleh dua titik dua, dan kemudian diikuti dengan garis miring dan angka dari 1 hingga 128. Contohnya,

2001:db8:1234:1a00::/64.

- Alamat IPv4 individu adalah 32 bit, dengan empat grup sebanyak tiga digit desimal. Contohnya,

- Perbarui tabel rute Anda untuk merutekan lalu lintas IPv6. Untuk lalu lintas publik, buat rute yang merutekan semua lalu lintas IPv6 dari subnet ke VPN Gateway atau gateway Azure ExpressRoute.

- Perbarui aturan grup keamanan Anda untuk menyertakan aturan untuk alamat IPv6. Melakukannya memungkinkan lalu lintas IPv6 mengalir ke dan dari instans Anda. Jika Anda memiliki aturan grup keamanan jaringan untuk mengontrol arus lalu lintas ke dan dari subnet, Anda harus menyertakan aturan untuk lalu lintas IPv6.

- Jika jenis instans Anda tidak mendukung IPv6, gunakan tumpukan ganda atau sebarkan NVA, seperti yang dijelaskan sebelumnya, yang diterjemahkan dari IPv4 ke IPv6.

Alat Pengelolaan Alamat IP (IPAM)

Menggunakan alat IPAM dapat membantu Anda dengan perencanaan alamat IP di Azure karena menyediakan manajemen dan visibilitas terpusat, mencegah tumpang tindih dan konflik di ruang alamat IP. Bagian ini memandu Anda melalui pertimbangan dan rekomendasi penting saat mengadopsi alat IPAM.

Pertimbangan Desain:

Banyak alat IPAM tersedia untuk dipertimbangkan, tergantung pada kebutuhan Anda dan ukuran organisasi Anda. Opsi ini mencakup dari memiliki inventori dasar berbasis Excel hingga solusi berbasis komunitas sumber terbuka atau produk perusahaan komprehensif dengan fitur dan dukungan tingkat lanjut.

Pertimbangkan faktor-faktor ini saat mengevaluasi alat IPAM apa yang akan diterapkan:

- Fitur minimum yang diperlukan oleh organisasi Anda

- Total biaya kepemilikan (TCO), termasuk lisensi dan pemeliharaan yang sedang berlangsung

- Jejak audit, pengelogan, dan kontrol akses berbasis peran

- Autentikasi dan otorisasi melalui ID Microsoft Entra

- Dapat diakses melalui API

- Integrasi dengan alat dan sistem manajemen jaringan lainnya

- Dukungan komunitas aktif atau tingkat dukungan dari penyedia perangkat lunak

Pertimbangkan untuk mengevaluasi alat IPAM sumber terbuka seperti Azure IPAM. Azure IPAM adalah solusi ringan yang dibangun di platform Azure. Ini secara otomatis menemukan pemanfaatan alamat IP dalam penyewa Azure Anda dan memungkinkan Anda mengelola semuanya dari UI terpusat atau melalui RESTful API.

Pertimbangkan model operasi organisasi Anda dan kepemilikan alat IPAM. Tujuan penerapan alat IPAM adalah untuk menyederhanakan proses permintaan ruang alamat IP baru untuk tim aplikasi tanpa dependensi dan hambatan.

Bagian penting dari fungsionalitas alat IPAM adalah untuk menginventarisasi penggunaan ruang alamat IP dan mengaturnya secara logis.

Rekomendasi desain:

Proses penyimpanan ruang alamat IP yang tidak tumpang tindih harus mendukung permintaan ukuran yang berbeda berdasarkan kebutuhan zona pendaratan aplikasi individu.

- Misalnya, Anda dapat mengadopsi ukuran kaos untuk memudahkan tim aplikasi menggambarkan kebutuhan mereka:

- Kecil -

/24- 256 alamat IP - Sedang -

/22- 1.024 alamat IP - Besar -

/20- 4.096 alamat IP

- Kecil -

- Misalnya, Anda dapat mengadopsi ukuran kaos untuk memudahkan tim aplikasi menggambarkan kebutuhan mereka:

Alat IPAM Anda harus memiliki API untuk menyimpan ruang alamat IP yang tidak tumpang tindih untuk mendukung pendekatan Infrastructure as Code (IaC). Fitur ini juga sangat penting untuk integrasi IPAM yang mulus ke dalam proses penjual otomatis langganan Anda, sehingga mengurangi risiko kesalahan dan kebutuhan akan intervensi manual.

Buat pengaturan sistematis untuk ruang alamat IP Anda dengan menyusunnya sesuai dengan wilayah Azure dan arketipe beban kerja, memastikan inventarisasi jaringan yang bersih dan dapat dilacak.

Proses penonaktifan untuk beban kerja harus mencakup penghapusan ruang alamat IP yang tidak lagi digunakan, yang nantinya dapat digunakan kembali untuk beban kerja baru yang akan datang, mempromosikan pemanfaatan sumber daya yang efisien.