Kontrol akses

Kontrol akses adalah bagian dari keamanan yang dialami orang pertama dan paling sering. Mereka melihatnya ketika mereka masuk ke komputer dan ponsel mereka, ketika mereka berbagi {i>file

Tonton video berikut untuk mempelajari bagaimana Anda dapat mengembangkan strategi kontrol akses yang memenuhi kebutuhan spesifik Anda.

Dari perimeter keamanan hingga zero trust

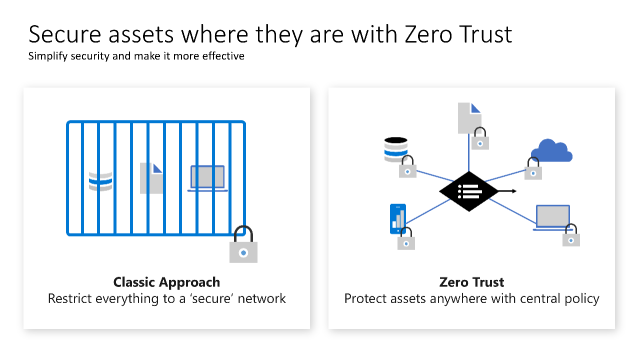

Pendekatan tradisional kontrol akses untuk TI telah didasarkan pada membatasi akses ke jaringan perusahaan dan kemudian melengkapinya dengan kontrol yang lebih sesuai. Model ini membatasi semua sumber daya untuk koneksi jaringan milik perusahaan dan telah menjadi terlalu ketat untuk memenuhi kebutuhan perusahaan yang dinamis.

Organisasi harus merangkul pendekatan zero trust untuk kontrol akses karena mereka merangkul pekerjaan jarak jauh dan menggunakan teknologi {i>cloud

Prinsip zero trust membantu membangun dan terus meningkatkan jaminan keamanan, sambil mempertahankan fleksibilitas untuk mengimbangi dunia baru ini. Sebagian besar perjalanan zero trust dimulai dengan kontrol akses dan fokus pada identitas sebagai kontrol yang disukai dan utama sementara mereka terus merangkul teknologi keamanan jaringan sebagai elemen kunci. Teknologi jaringan dan taktik perimeter keamanan masih ada dalam model kontrol akses modern, tetapi mereka bukan pendekatan yang dominan dan disukai dalam strategi kontrol akses lengkap.

Kontrol akses modern

Organisasi harus mengembangkan strategi kontrol akses yang:

- Komprehensif dan konsisten.

- Menerapkan prinsip-prinsip keamanan secara ketat di seluruh tumpukan teknologi.

- Cukup fleksibel untuk memenuhi kebutuhan organisasi.

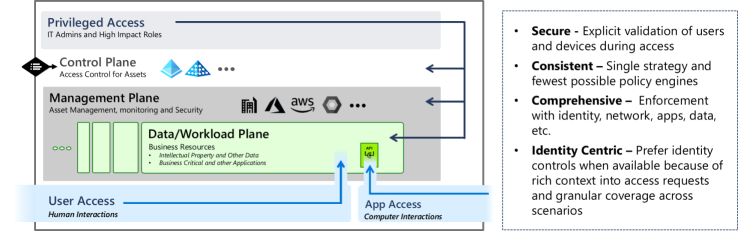

Diagram ini menggambarkan semua elemen berbeda yang harus dipertimbangkan organisasi untuk strategi kontrol akses untuk beberapa beban kerja, beberapa {i>cloud

Strategi kontrol akses yang baik melampaui satu taktik atau teknologi. Ini membutuhkan pendekatan pragmatis yang mencakup teknologi dan taktik yang tepat untuk setiap skenario.

Kontrol akses modern harus memenuhi kebutuhan produktivitas organisasi, dan juga menjadi:

- Aman: Secara eksplisit memvalidasi kepercayaan pengguna dan perangkat selama permintaan akses, menggunakan semua data dan telemetri yang tersedia. Konfigurasi ini membuat lebih sulit bagi penyerang untuk meniru pengguna yang sah tanpa terdeteksi. Selain itu, strategi kontrol akses harus fokus pada penghapusan eskalasi hak istimewa yang tidak sah, misalnya, memberikan hak istimewa yang dapat digunakan untuk mendapatkan hak istimewa yang lebih tinggi. Untuk informasi selengkapnya tentang melindungi akses istimewa, lihat Mengamankan akses istimewa.

- Konsisten: Memastikan bahwa jaminan keamanan diterapkan secara konsisten dan mulus di seluruh lingkungan. Standar ini meningkatkan pengalaman pengguna dan menghapus peluang bagi penyerang untuk menyelinap masuk melalui kelemahan dalam implementasi kontrol akses terputus-putus atau sangat kompleks. Anda harus memiliki strategi kontrol akses tunggal yang menggunakan jumlah mesin kebijakan paling sedikit untuk menghindari inkonsistensi konfigurasi dan drift konfigurasi.

- Komprehensif: Penegakan kebijakan akses harus dilakukan sedekat mungkin dengan sumber daya dan jalur akses. Konfigurasi ini meningkatkan cakupan keamanan, dan membantu keamanan sesuai dengan skenario dan harapan pengguna dengan lancar. Manfaatkan kontrol keamanan untuk data, aplikasi, identitas, jaringan, dan database untuk mendorong penegakan kebijakan lebih dekat dengan aset bisnis bernilai.

- Identitas-sentris: Prioritaskan penggunaan identitas dan kontrol terkait bila tersedia. Kontrol identitas memberikan konteks yang kaya ke dalam permintaan akses, dan konteks aplikasi yang tidak tersedia dari lalu lintas jaringan mentah. Kontrol jaringan masih penting, dan kadang-kadang satu-satunya pilihan yang tersedia (seperti di lingkungan teknologi operasional), tetapi identitas harus selalu menjadi pilihan pertama jika tersedia. Dialog kegagalan selama akses aplikasi dari lapisan identitas akan lebih tepat dan informatif daripada blok lalu lintas jaringan, sehingga kemungkinan besar pengguna dapat memperbaiki masalah tanpa panggilan meja bantuan yang mahal.

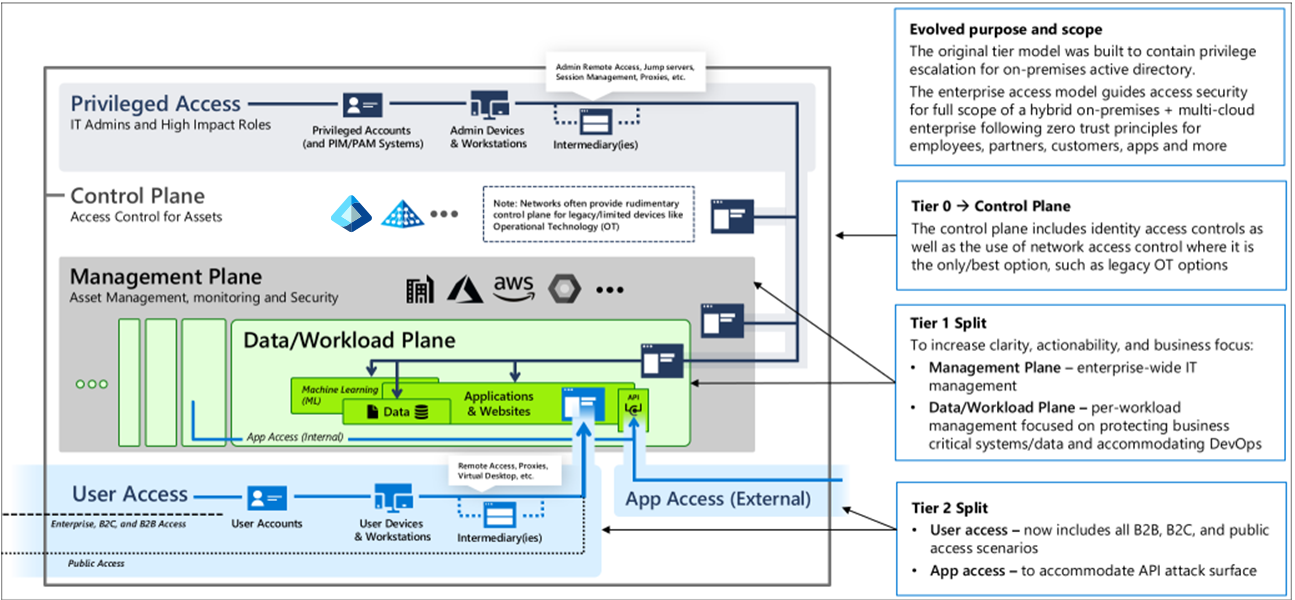

Model akses perusahaan

Model akses perusahaan adalah model akses komprehensif berdasarkan zero trust. Model ini membahas semua jenis akses oleh pengguna internal dan eksternal, layanan, aplikasi, dan akun istimewa dengan akses administratif ke sistem.

Model akses perusahaan dijelaskan secara rinci dalam Model akses Enterprise

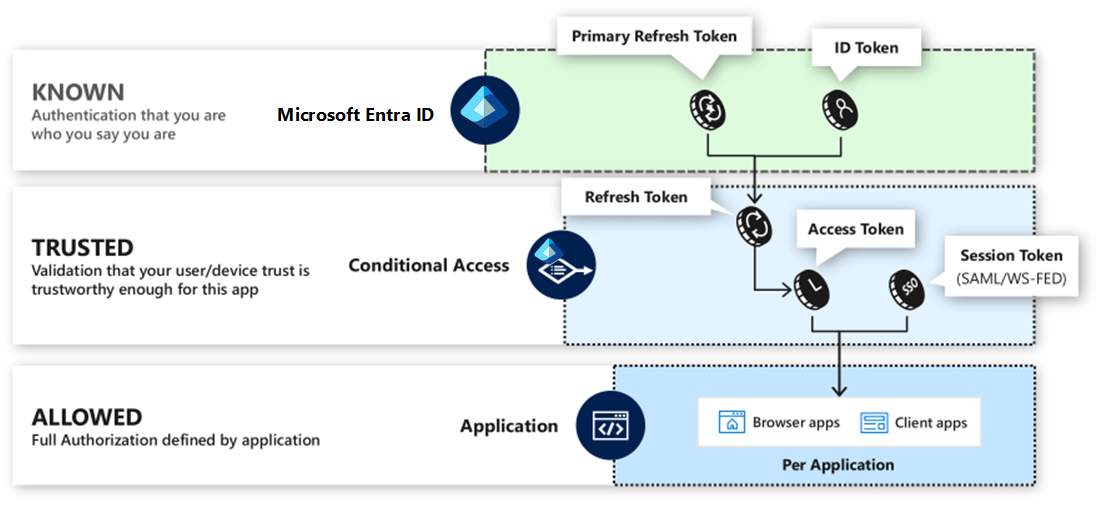

Dikenal, terpercaya, diizinkan

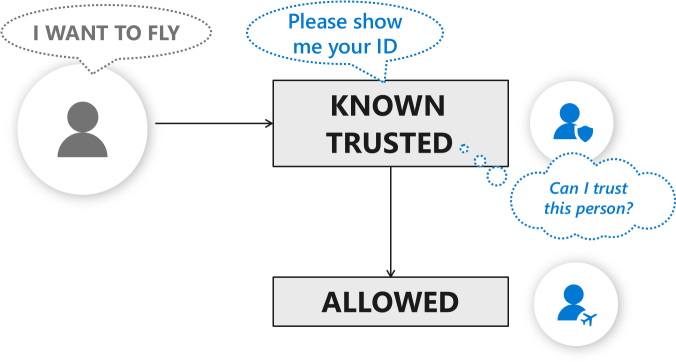

Salah satu perspektif yang bermanfaat tentang transformasi zero trust kontrol akses adalah bahwa ia bergeser dari proses autentikasi dan otorisasi dua langkah statis, ke proses tiga langkah dinamis yang disebut dikenal, terpercaya, diizinkan:

- Dikenal: Autentikasi yang memastikan Anda adalah siapa yang Anda katakan. Proses ini analog dengan proses fisik memeriksa dokumen identifikasi foto yang dikeluarkan pemerintah.

- Terpercaya: Validasi bahwa pengguna atau perangkat cukup dapat dipercaya untuk mengakses sumber daya. Proses ini analog dengan keamanan di bandara yang menyaring semua penumpang untuk risiko keamanan sebelum mengizinkan mereka memasuki bandara.

- Diizinkan: Pemberian hak dan hak istimewa khusus untuk aplikasi, layanan, atau data. Proses ini analog dengan maskapai penerbangan yang mengelola ke mana penumpang akan pergi, kabin apa yang mereka duduki (kelas satu, kelas bisnis, atau pelatih), dan apakah mereka harus membayar bagasi.

Teknologi kontrol akses kunci

Kemampuan teknis kunci yang mengaktifkan kontrol akses modern adalah:

- Mesin kebijakan: Komponen di mana organisasi mengonfigurasi kebijakan keamanan teknis untuk memenuhi tujuan produktivitas dan keamanan organisasi.

- Titik penegakan kebijakan: Titik yang menegakkan, di seluruh sumber daya organisasi, keputusan kebijakan pusat oleh mesin kebijakan. Sumber daya termasuk data, aplikasi, identitas, jaringan, dan {i>database

Diagram ini menggambarkan bagaimana MICROSOFT Entra ID menyediakan mesin kebijakan dan titik penegakan kebijakan, sehingga protokol keamanan dapat menerapkan pendekatan yang diketahui, tepercaya, diizinkan .

Mesin kebijakan Microsoft Entra dapat diperluas ke titik penegakan kebijakan lainnya, termasuk:

- Aplikasi modern: Aplikasi yang menggunakan protokol autentikasi modern.

- Aplikasi warisan: Melalui proksi aplikasi Microsoft Entra.

- Solusi VPN dan akses jarak jauh: Seperti Cisco AnyConnect, Jaringan Palo Alto, F5, Fortinet, Citrix, dan Zscaler.

- Dokumen, email, dan file lainnya: Melalui Perlindungan Informasi Microsoft Purview.

- Aplikasi SaaS: Untuk informasi selengkapnya, lihat Tutorial untuk mengintegrasikan aplikasi SaaS dengan ID Microsoft Entra.

Keputusan akses berbasis data

Untuk memenuhi prinsip zero trust validasi eksplisit, penting untuk membuat keputusan berdasarkan informasi. Mesin kebijakan zero trust harus memiliki akses ke beragam data pada pengguna dan perangkat untuk membuat keputusan keamanan yang baik. Keragaman ini membantu mengidentifikasi aspek-aspek ini dengan keyakinan yang lebih besar:

- Apakah pengguna yang sebenarnya mengendalikan akun.

- Apakah perangkat telah disusupi oleh penyerang.

- Apakah pengguna memiliki peran dan izin yang sesuai.

Microsoft membangun sistem inteligensi ancaman yang mengintegrasikan konteks keamanan dari banyak sumber sinyal yang beragam. Untuk informasi selengkapnya, lihat Ringkasan inteligensi ancaman Microsoft.

Segmentasi: Memisahkan untuk melindungi

Organisasi sering memilih untuk membuat batas-batas untuk membagi lingkungan internal menjadi segmen yang terpisah, sebagai bagian dari pendekatan kontrol akses mereka. Konfigurasi ini dimaksudkan untuk menahan kerusakan serangan yang berhasil ke segmen yang diserang. Segmentasi secara tradisional dilakukan dengan {i>firewall

Untuk informasi tentang penerapan segmentasi ke lingkungan Azure, lihat komponen Azure dan model referensi

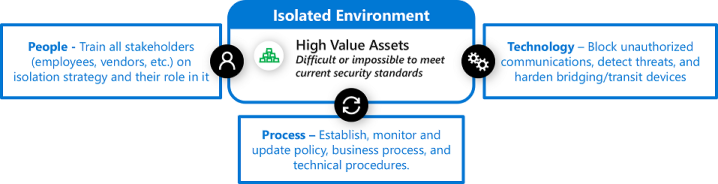

Isolasi: Menghindari {i>firewall

Isolasi adalah bentuk segmentasi ekstrem yang kadang-kadang diperlukan untuk melindungi aset yang sangat penting. Isolasi paling sering digunakan untuk aset yang penting bagi bisnis, dan sulit untuk memenuhi kebijakan dan standar saat ini. Kelas aset yang mungkin memerlukan isolasi termasuk sistem teknologi operasional (OT) seperti:

- Kontrol pengawasan dan akuisisi data (SCADA)

- Sistem kontrol industri (ICS)

Isolasi harus dirancang sebagai sistem orang/proses/teknologi yang lengkap dan diintegrasikan dengan proses bisnis agar sukses dan berkelanjutan. Pendekatan ini biasanya gagal dari waktu ke waktu jika diimplementasikan sebagai pendekatan teknologi murni tanpa proses dan pelatihan untuk memvalidasi dan mempertahankan pertahanan. Mudah untuk jatuh ke firewall dan melupakan jebakan dengan menentukan masalah sebagai statis dan teknis.

Dalam kebanyakan kasus, proses diperlukan untuk menerapkan isolasi, proses yang harus diikuti oleh berbagai tim seperti keamanan, TI, teknologi operasional (OT), dan terkadang operasi bisnis. Isolasi yang berhasil biasanya terdiri dari:

- Orang-orang: Latih semua karyawan, vendor, dan pemangku kepentingan tentang strategi isolasi dan bagian mereka di dalamnya. Sertakan mengapa penting, misalnya, ancaman, risiko, dan dampak bisnis potensial, apa yang diharapkan mereka lakukan, dan bagaimana melakukannya.

- Proses: Menetapkan kebijakan dan standar yang jelas dan proses dokumen untuk pemangku kepentingan bisnis dan teknis untuk semua skenario seperti akses vendor, proses manajemen perubahan, prosedur respons ancaman, termasuk manajemen pengecualian. Pantau untuk memastikan konfigurasi tidak menyimpang dan proses lainnya diikuti dengan benar dan ketat.

- Teknologi: Terapkan kontrol teknis untuk memblokir komunikasi yang tidak sah, mendeteksi anomali dan potensi ancaman, dan memperkuat perangkat bridging dan transit yang berinteraksi dengan lingkungan yang terisolasi, misalnya, konsol operator untuk sistem teknologi operasional (OT).

Untuk informasi selengkapnya, lihat Perlindungan aset: isolasi jaringan.

Langkah berikutnya

Apa pun persyaratan Anda untuk kontrol akses, strategi Anda harus didasarkan pada dasar-dasar yang tepat. Panduan yang diberikan dalam artikel ini, dan dalam Kerangka Kerja Adopsi Cloud, dapat membantu organisasi menemukan dan menerapkan pendekatan yang tepat.

Disiplin berikutnya adalah memodernisasi operasi keamanan.

Isolasi adalah bentuk segmentasi ekstrem yang kadang-kadang diperlukan untuk melindungi aset yang sangat penting. Isolasi paling sering digunakan untuk aset yang penting bagi bisnis, dan sulit untuk memenuhi kebijakan dan standar saat ini. Kelas aset yang mungkin memerlukan isolasi termasuk sistem teknologi operasional (OT) seperti:

- Kontrol pengawasan dan akuisisi data (SCADA)

- Sistem kontrol industri (ICS)

Isolasi harus dirancang sebagai sistem orang/proses/teknologi yang lengkap dan diintegrasikan dengan proses bisnis agar sukses dan berkelanjutan. Pendekatan ini biasanya gagal dari waktu ke waktu jika diimplementasikan sebagai pendekatan teknologi murni tanpa proses dan pelatihan untuk memvalidasi dan mempertahankan pertahanan. Mudah untuk jatuh ke firewall dan melupakan jebakan dengan menentukan masalah sebagai statis dan teknis.

Dalam kebanyakan kasus, proses diperlukan untuk menerapkan isolasi, proses yang harus diikuti oleh berbagai tim seperti keamanan, TI, teknologi operasional (OT), dan terkadang operasi bisnis. Isolasi yang berhasil biasanya terdiri dari:

- Orang-orang: Latih semua karyawan, vendor, dan pemangku kepentingan tentang strategi isolasi dan bagian mereka di dalamnya. Sertakan mengapa penting, misalnya, ancaman, risiko, dan dampak bisnis potensial, apa yang diharapkan mereka lakukan, dan bagaimana melakukannya.

- Proses: Menetapkan kebijakan dan standar yang jelas dan proses dokumen untuk pemangku kepentingan bisnis dan teknis untuk semua skenario seperti akses vendor, proses manajemen perubahan, prosedur respons ancaman, termasuk manajemen pengecualian. Pantau untuk memastikan konfigurasi tidak menyimpang dan proses lainnya diikuti dengan benar dan ketat.

- Teknologi: Terapkan kontrol teknis untuk memblokir komunikasi yang tidak sah, mendeteksi anomali dan potensi ancaman, dan memperkuat perangkat bridging dan transit yang berinteraksi dengan lingkungan yang terisolasi, misalnya, konsol operator untuk sistem teknologi operasional (OT).

Untuk informasi selengkapnya, lihat Perlindungan aset: isolasi jaringan.

Langkah berikutnya

Apa pun persyaratan Anda untuk kontrol akses, strategi Anda harus didasarkan pada dasar-dasar yang tepat. Panduan yang diberikan dalam artikel ini, dan dalam Kerangka Kerja Adopsi Cloud, dapat membantu organisasi menemukan dan menerapkan pendekatan yang tepat.

Disiplin berikutnya adalah memodernisasi operasi keamanan.