Menerapkan ekstensi VM Key Vault ke Azure Cloud Services (dukungan perpanjangan)

Artikel ini menyediakan informasi dasar tentang ekstensi VM Azure Key Vault untuk Windows dan menunjukkan kepada Anda cara mengaktifkannya di Azure Cloud Services.

Apa itu ekstensi VM Key Vault?

Ekstensi komputer virtual Key Vault menyediakan refresh otomatis untuk sertifikat yang disimpan di brankas kunci Azure. Secara khusus, ekstensi memonitor daftar sertifikat yang diamati yang disimpan dalam key vault. Saat ekstensi mendeteksi perubahan, ekstensi mengambil dan menginstal sertifikat yang sesuai. Untuk informasi selengkapnya, lihat Ekstensi VM Key Vault untuk Windows.

Apa yang baru dalam ekstensi VM Key Vault?

Ekstensi VM Key Vault sekarang didukung pada platform Azure Cloud Services (dukungan perpanjangan) untuk memungkinkan manajemen sertifikat secara menyeluruh. Ekstensi sekarang dapat menarik sertifikat dari brankas kunci yang dikonfigurasi pada interval polling yang telah ditentukan dan menginstalnya agar layanan dapat digunakan.

Bagaimana cara menggunakan ekstensi VM Key Vault?

Prosedur berikut akan menunjukkan kepada Anda cara menginstal ekstensi VM Key Vault di Azure Cloud Services dengan terlebih dahulu membuat sertifikat bootstrap di vault Anda untuk mendapatkan token dari ID Microsoft Entra. Token tersebut akan membantu dalam autentikasi ekstensi dengan vault. Setelah proses autentikasi disiapkan dan ekstensi diinstal, semua sertifikat terbaru akan ditarik ke bawah secara otomatis pada interval polling reguler.

Catatan

Ekstensi VM Key Vault mengunduh semua sertifikat di penyimpanan sertifikat Windows ke lokasi yang disediakan oleh certificateStoreLocation properti di pengaturan ekstensi VM. Saat ini, ekstensi VM Key Vault memberikan akses ke kunci privat sertifikat hanya ke akun admin sistem lokal.

Prasyarat

Untuk menggunakan ekstensi VM Azure Key Vault, Anda harus memiliki penyewa Microsoft Entra. Untuk informasi selengkapnya, lihat Mulai Cepat: Menyiapkan penyewa.

Mengaktifkan ekstensi VM Azure Key Vault

Buat sertifikat di vault Anda dan unduh file .cer untuk sertifikat tersebut.

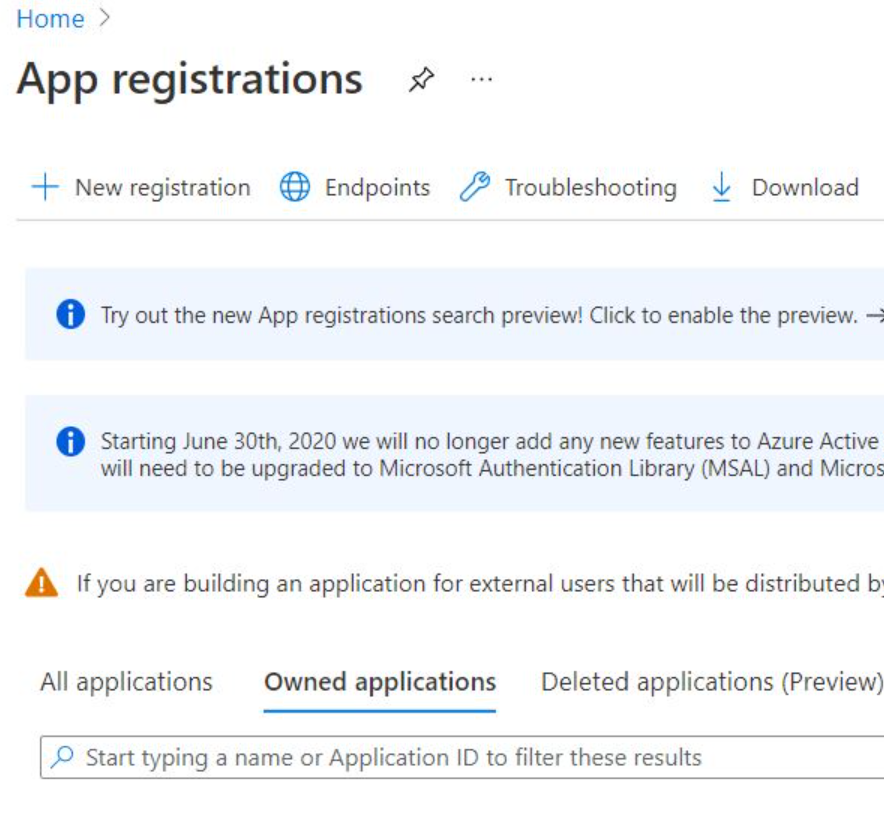

Di portal Azure, buka Pendaftaran aplikasi.

Pada halaman Pendaftaran aplikasi , pilih Pendaftaran baru .

Pada halaman berikutnya, isi formulir dan lengkapi pembuatan aplikasi.

Unggah file .cer sertifikat ke portal aplikasi Microsoft Entra.

Secara opsional, Anda dapat menggunakan fitur pemberitahuan Azure Event Grid untuk Key Vault untuk mengunggah sertifikat.

Berikan izin rahasia aplikasi Microsoft Entra di Key Vault:

- Jika Anda menggunakan pratinjau kontrol akses berbasis peran (RBAC), cari nama aplikasi Microsoft Entra yang Anda buat dan tetapkan ke peran Pengguna Rahasia Key Vault (pratinjau).

- Jika Anda menggunakan kebijakan akses vault, tetapkan izin Secret-Get ke aplikasi Microsoft Entra yang Anda buat. Untuk informasi selengkapnya, lihat Menetapkan kebijakan akses.

Instal ekstensi VM Key Vault dengan menggunakan cuplikan templat Azure Resource Manager untuk

cloudServicesumber daya:{ "osProfile": { "secrets": [ { "sourceVault": { "id": "[parameters('sourceVaultValue')]" }, "vaultCertificates": [ { "certificateUrl": "[parameters('bootstrpCertificateUrlValue')]" } ] } ] }, "extensionProfile": { "extensions": [ { "name": "KVVMExtensionForPaaS", "properties": { "type": "KeyVaultForPaaS", "autoUpgradeMinorVersion": true, "typeHandlerVersion": "1.0", "publisher": "Microsoft.Azure.KeyVault", "settings": { "secretsManagementSettings": { "pollingIntervalInS": "3600", "certificateStoreName": "My", "certificateStoreLocation": "LocalMachine", "linkOnRenewal": false, "requireInitialSync": false, "observedCertificates": "[parameters('keyVaultObservedCertificates']" }, "authenticationSettings": { "clientId": "Your AAD app ID", "clientCertificateSubjectName": "Your boot strap certificate subject name [Do not include the 'CN=' in the subject name]" } } } } ] } }Anda mungkin perlu menentukan penyimpanan sertifikat untuk sertifikat bootstrap di ServiceDefinition.csdef:

<Certificates> <Certificate name="bootstrapcert" storeLocation="LocalMachine" storeName="My" /> </Certificates>

Langkah berikutnya

Tingkatkan penyebaran Anda lebih lanjut dengan mengaktifkan pemantauan di Azure Cloud Services (dukungan yang diperluas).