Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

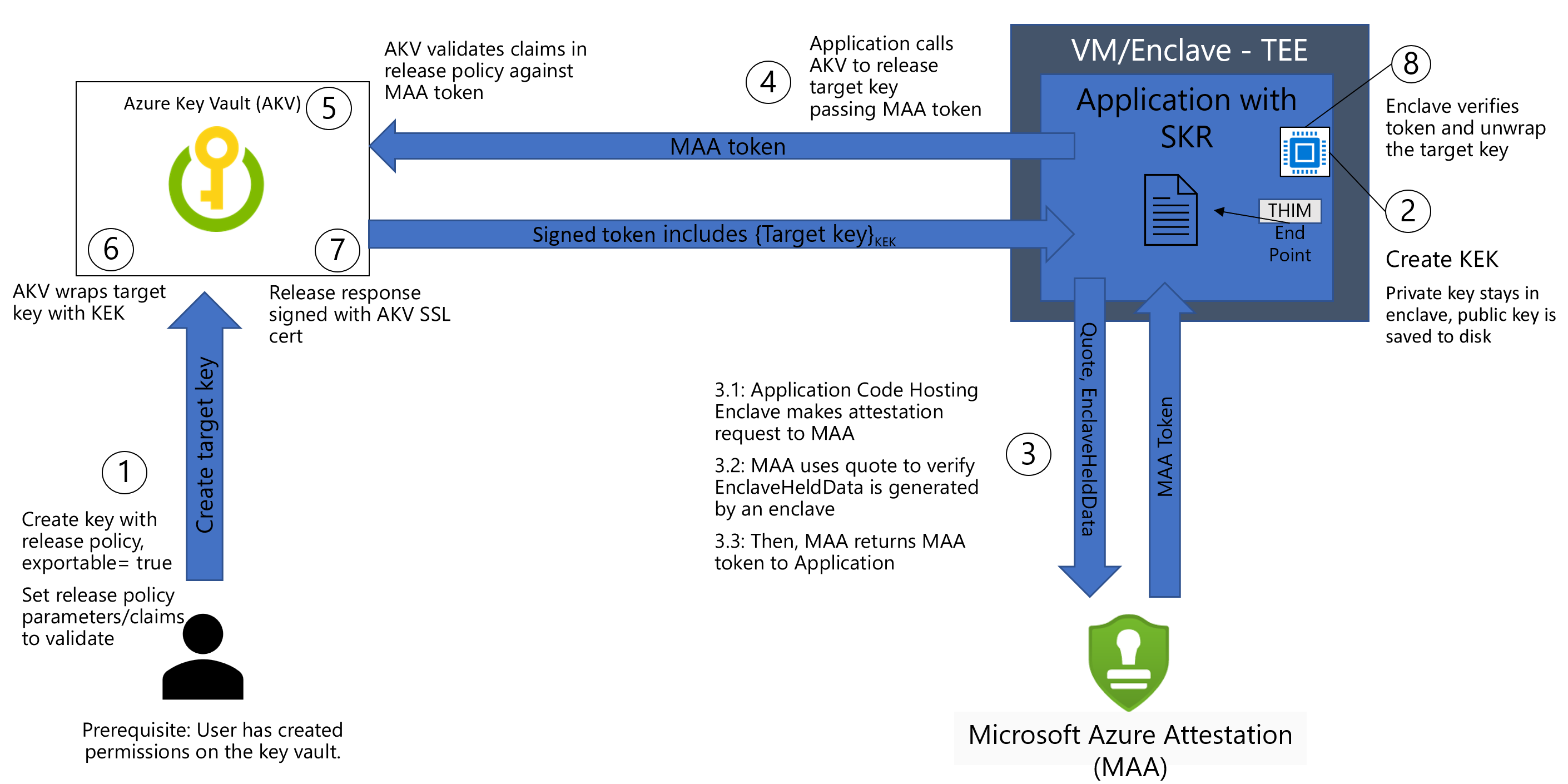

Secure Key Release (SKR) adalah fungsionalitas penawaran Azure Key Vault (AKV) Managed HSM dan Premium. Rilis kunci aman memungkinkan pelepasan kunci yang dilindungi HSM dari AKV ke Trusted Execution Environment (TEE) yang tervalidasi, seperti enklave aman, TEE berbasis VM, dll. SKR menambahkan lapisan perlindungan akses lain ke kunci dekripsi/enkripsi data, di mana Anda dapat menargetkan lingkungan runtime aplikasi + TEE dengan konfigurasi yang diketahui untuk mendapatkan akses ke materi kunci. Kebijakan SKR yang ditentukan pada saat pembuatan kunci yang dapat diekspor mengatur akses ke kunci ini.

Dukungan SKR dengan penawaran AKV

Alur Rilis Kunci Aman Secara Keseluruhan dengan TEE

SKR hanya dapat merilis kunci berdasarkan klaim yang dihasilkan Microsoft Azure Attestation (MAA). Ada integrasi yang ketat pada definisi kebijakan SKR untuk klaim MAA.

Langkah-langkah di bawah ini adalah untuk AKV Premium.

Langkah 1: Buat HSM Premium Key Vault yang Didukung

Ikuti detailnya di sini untuk pembuatan AKV berbasis Az CLI

Pastikan untuk mengatur nilai [--sku] ke "premium".

Langkah 2: Membuat Kebijakan Rilis Kunci Aman

Kebijakan Rilis Kunci Aman adalah kebijakan rilis format json seperti yang didefinisikan di sini yang menentukan serangkaian klaim yang diperlukan selain otorisasi untuk merilis kunci. Klaim di sini adalah klaim berbasis MAA sebagaimana dirujuk di sini untuk SGX dan di sini untuk AMD SEV-SNP CVM.

Kunjungi halaman contoh spesifik TEE untuk detail selengkapnya. Untuk informasi selengkapnya tentang tata bahasa kebijakan SKR, lihat Tata bahasa kebijakan rilis kunci aman Azure Key Vault.

Sebelum Anda mengatur kebijakan SKR, pastikan untuk menjalankan aplikasi TEE Anda melalui alur pengesahan jarak jauh. Pengesahan jarak jauh tidak tercakup sebagai bagian dari tutorial ini.

Contoh

{

"version": "1.0.0",

"anyOf": [ // Always starts with "anyOf", meaning you can multiple, even varying rules, per authority.

{

"authority": "https://sharedweu.weu.attest.azure.net",

"allOf": [ // can be replaced by "anyOf", though you cannot nest or combine "anyOf" and "allOf" yet.

{

"claim": "x-ms-isolation-tee.x-ms-attestation-type", // These are the MAA claims.

"equals": "sevsnpvm"

},

{

"claim": "x-ms-isolation-tee.x-ms-compliance-status",

"equals": "azure-compliant-cvm"

}

]

}

]

}

Langkah 3: Membuat kunci yang dapat diekspor di AKV dengan kebijakan SKR terlampir

Detail yang tepat dari jenis kunci dan atribut lain yang terkait dapat ditemukan di sini.

az keyvault key create --exportable true --vault-name "vault name from step 1" --kty RSA-HSM --name "keyname" --policy "jsonpolicyfromstep3 -can be a path to JSON"

Langkah 4: Aplikasi yang berjalan dalam TEE melakukan pengesahan jarak jauh

Langkah ini dapat dikhususkan untuk jenis TEE di mana Anda menjalankan aplikasi, seperti Enklave SGX Intel, Virtual Machines (CVM) Rahasia berbasis AMD SEV-SNP, atau Kontainer Rahasia yang berjalan di Enklave CVM berbasis AMD SEV-SNP, dan lain-lain.

Ikuti contoh referensi ini untuk berbagai penawaran jenis TEE dengan Azure:

- Aplikasi dalam CVM berbasis AMD EV-SNP melakukan Rilis Kunci Aman

- Kontainer rahasia dengan Azure Container Instances (ACI) dengan kontainer side-car SKR

- Aplikasi berbasis Intel SGX yang melakukan Rilis Kunci Aman - Implementasi Mystikos Solusi Sumber Terbuka

Tanya Jawab Umum (FAQ)

Dapatkah saya melakukan SKR dengan penawaran komputasi non-rahasia?

Tidak. Kebijakan yang dilampirkan ke SKR hanya memahami klaim MAA yang terkait dengan TEE berbasis perangkat keras.

Dapatkah saya membawa penyedia atau layanan pengesahan saya sendiri dan menggunakan klaim tersebut untuk AKV guna memvalidasi dan merilis?

Tidak. AKV saat ini hanya memahami dan melakukan integrasi dengan MAA.

Dapatkah saya menggunakan SDK AKV untuk melakukan RILIS kunci?

Ya. SDK terbaru yang terintegrasi dengan RILIS kunci dukungan API AKV 7.3.

Dapatkah Anda berbagi beberapa contoh kebijakan rilis kunci?

Ya, contoh terperinci menurut jenis TEE tercantum di sini.

Dapatkah saya melampirkan jenis kebijakan SKR dengan sertifikat dan rahasia?

Tidak. Tidak saat ini.

Referensi

Azure Container Instance dengan kontainer rahasia Secure Key Release dengan side-car kontainer

CVM pada Aplikasi amd SEV-SNP dengan Contoh Rilis Kunci Aman

AKV REST API dengan detail SKR

Aturan tata bahasa kebijakan pelepasan kunci yang aman di Azure Key Vault