Kontainer Rahasia (pratinjau) di Azure Kubernetes Service

Dengan pertumbuhan pengembangan aplikasi cloud-native, ada peningkatan kebutuhan untuk melindungi beban kerja yang berjalan di lingkungan cloud juga. Kontainerisasi beban kerja membentuk komponen utama untuk model pemrograman ini, lalu, melindungi kontainer sangat penting untuk berjalan secara rahasia di cloud.

Kontainer Rahasia di Azure Kubernetes Service (AKS) memungkinkan isolasi tingkat kontainer dalam beban kerja Kubernetes Anda. Ini adalah tambahan untuk rangkaian produk komputasi rahasia Azure, dan menggunakan enkripsi memori AMD SEV-SNP untuk melindungi kontainer Anda saat runtime.

Kontainer Rahasia menarik untuk skenario penyebaran yang melibatkan data sensitif (misalnya, data pribadi atau data apa pun dengan keamanan yang kuat yang diperlukan untuk kepatuhan terhadap peraturan).

Apa yang membuat kontainer rahasia?

Selaras dengan pedoman yang ditetapkan oleh Konsorsium Komputasi Rahasia, bahwa Microsoft adalah anggota pendiri, Kontainer Rahasia perlu memenuhi hal-hal berikut -

- Transparansi: Lingkungan kontainer rahasia tempat aplikasi sensitif Anda dibagikan, Anda dapat melihat dan memverifikasi apakah aman. Semua komponen Basis Komputasi Tepercaya (TCB) harus sumber terbuka d.

- Auditabilitas: Anda memiliki kemampuan untuk memverifikasi dan melihat versi paket lingkungan CoCo apa termasuk OS Tamu Linux dan semua komponen saat ini. Microsoft menandatangani ke OS tamu dan lingkungan runtime kontainer untuk verifikasi melalui pengesahan. Ini juga merilis algoritma hash aman (SHA) build OS tamu untuk membangun audibilitas string dan cerita kontrol.

- Pengesahan penuh: Apa pun yang merupakan bagian dari TEE harus sepenuhnya diukur oleh CPU dengan kemampuan untuk memverifikasi dari jarak jauh. Laporan perangkat keras dari prosesor AMD SEV-SNP harus mencerminkan lapisan kontainer dan hash konfigurasi runtime kontainer melalui klaim pengesahan. Aplikasi dapat mengambil laporan perangkat keras secara lokal termasuk laporan yang mencerminkan gambar OS Tamu dan runtime kontainer.

- Integritas kode: Penerapan runtime selalu tersedia melalui kebijakan yang ditentukan pelanggan untuk kontainer dan konfigurasi kontainer, seperti kebijakan yang tidak dapat diubah dan penandatanganan kontainer.

- Isolasi dari operator: Desain keamanan yang mengasumsikan hak istimewa paling sedikit dan perisai isolasi tertinggi dari semua pihak yang tidak tepercaya termasuk admin pelanggan/penyewa. Ini termasuk pengerasan akses sarana kontrol Kubernetes yang ada (kubelet) ke pod rahasia.

Tetapi dengan fitur-fitur kerahasiaan ini, produk harus secara aditif kemudahan penggunaannya: mendukung semua kontainer Linux yang tidak dimodifikasi dengan kesesuaian fitur Kubernetes tinggi. Selain itu, ini mendukung kumpulan simpul heterogen (GPU, node tujuan umum) dalam satu kluster untuk mengoptimalkan biaya.

Apa yang membentuk Kontainer Rahasia di AKS?

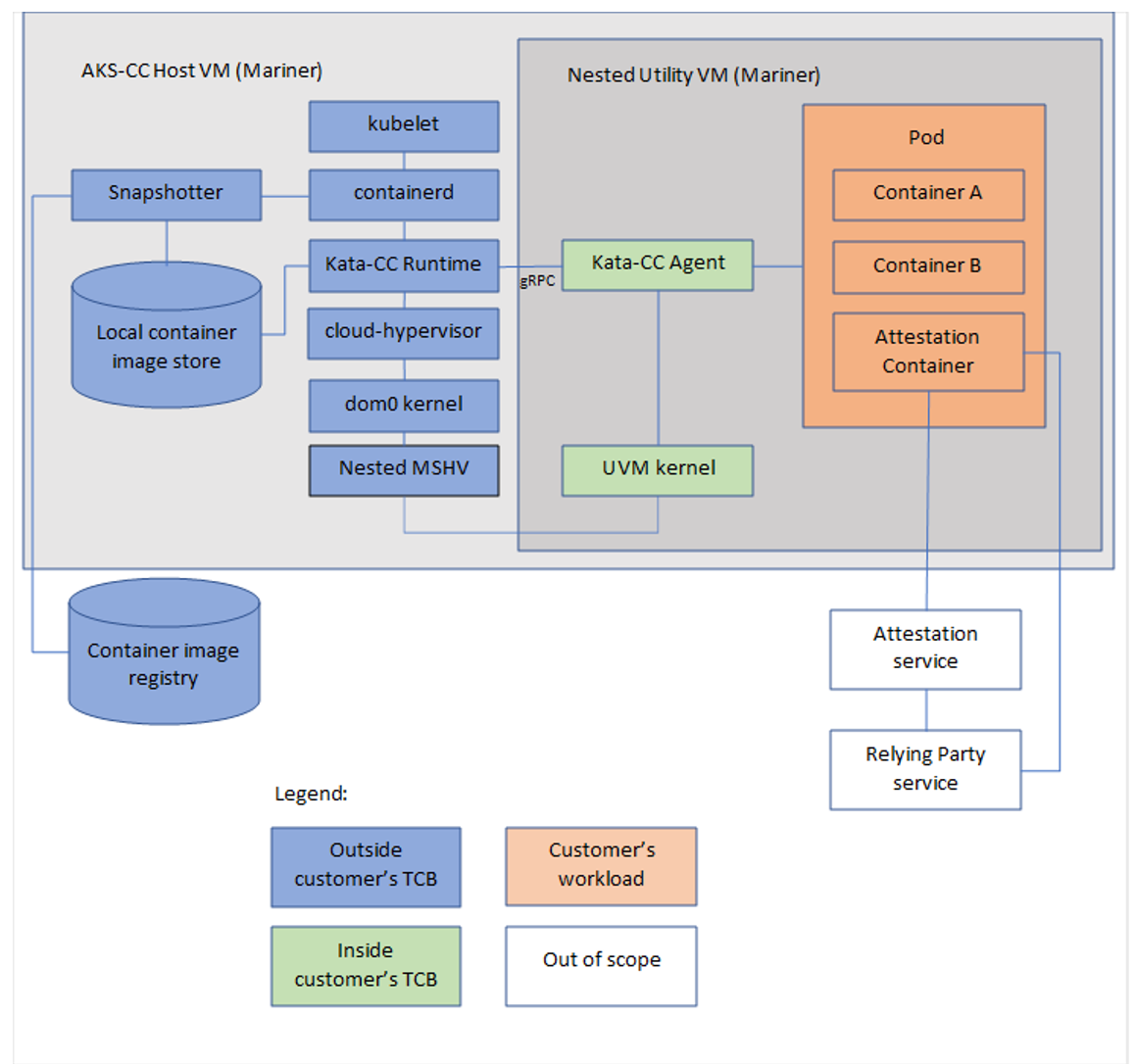

Selaras dengan komitmen Microsoft terhadap komunitas sumber terbuka, tumpukan yang mendasar untuk Kontainer Rahasia menggunakan agen Kata CoCo sebagai agen yang berjalan di simpul yang menghosting pod yang menjalankan beban kerja rahasia. Dengan banyak teknologi TEE yang memerlukan batas antara host dan tamu, Kontainer Kata adalah dasar untuk pekerjaan awal Kata CoCo. Microsoft juga berkontribusi kembali ke komunitas Kata Coco untuk mendukung kontainer yang berjalan di dalam VM utilitas rahasia.

Kontainer rahasia Kata berada dalam Host Kontainer Azure Linux AKS. Azure Linux dan Cloud Hypervisor VMM (Virtual Machine Monitor) adalah perangkat lunak ruang pengguna akhir yang digunakan untuk membuat dan mengelola masa pakai komputer virtual.

Isolasi tingkat kontainer di AKS

Secara default, AKS semua beban kerja berbagi kernel yang sama dan admin kluster yang sama. Dengan pratinjau Pod Sandboxing pada AKS, isolasi tumbuh takik lebih tinggi dengan kemampuan untuk menyediakan isolasi kernel untuk beban kerja pada node AKS yang sama. Anda dapat membaca lebih lanjut tentang fitur di sini. Kontainer Rahasia adalah langkah selanjutnya dari isolasi ini dan menggunakan kemampuan enkripsi memori dari ukuran komputer virtual AMD SEV-SNP yang mendasar. Komputer virtual ini adalah ukuran DCa_cc dan ECa_cc dengan kemampuan memunculkan akar kepercayaan perangkat keras terhadap pod yang disebarkan di atasnya.

Mulai

Untuk memulai dan mempelajari selengkapnya tentang skenario yang didukung, lihat dokumentasi AKS kami di sini.