Dukungan enklave aplikasi dengan simpul komputasi rahasia berbasis Intel SGX di Azure Kubernetes Service

Komputasi rahasia Azure memungkinkan Anda melindungi data sensitif saat sedang digunakan. Enklave berbasis Intel SGX memungkinkan menjalankan aplikasi yang dibungkus sebagai kontainer dalam AKS. Kontainer yang dijalankan dalam Trusted Execution Environment (TEE) membawa isolasi dari kontainer lain, kernel simpul di lingkungan yang dapat dibuktikan yang dilindungi integritas perangkat keras.

Gambaran Umum

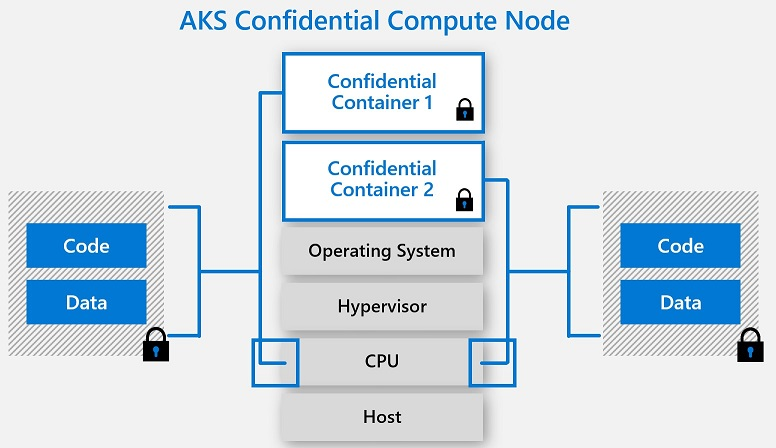

Azure Kubernetes Service (AKS) mendukung penambahan simpul VM komputasi rahasia Intel SGX sebagai kumpulan agen dalam kluster. Simpul ini memungkinkan Anda menjalankan beban kerja sensitif dalam TEE berbasis perangkat keras. TEE memungkinkan kode tingkat pengguna dari kontainer untuk mengalokasikan wilayah memori privat untuk menjalankan kode dengan CPU secara langsung. Wilayah memori privat yang dieksekusi langsung dengan CPU ini disebut enklave. Enklave membantu melindungi kerahasiaan data, integritas data, dan integritas kode dari proses lain yang berjalan pada simpul yang sama, serta operator Azure. Model eksekusi Intel SGX juga menghapus lapisan menengah OS Tamu, OS Host, dan Hypervisor sehingga mengurangi area permukaan serangan. Model eksekusi terisolasi per kontainer berbasis perangkat keras dalam simpul memungkinkan aplikasi untuk langsung dijalankan dengan CPU, sambil menjaga blok memori khusus terenkripsi per kontainer. Simpul komputasi rahasia dengan kontainer rahasia adalah tambahan yang bagus untuk strategi kontainer zero-trust, perencanaan keamanan, dan pertahanan mendalam Anda.

Fitur simpul komputasi rahasia Intel SGX

- Berbasis perangkat keras, isolasi kontainer tingkat proses melalui lingkungan eksekusi tepercaya (TEE) Intel SGX

- Kluster kumpulan simpul heterogen (campuran kumpulan simpul rahasia dan non-rahasia)

- Penjadwalan pod berbasis memori Encrypted Page Cache (EPC) melalui addon AKS "confcom"

- Driver Intel SGX DCAP yang telah diinstal sebelumnya dan dependensi kernel terinstal

- Penskalaan otomatis pod horizontal berbasis konsumsi CPU dan penskalaan otomatis kluster

- Dukungan Kontainer Linux melalui simpul pekerja komputer virtual Ubuntu 18.04 Gen 2

Add-on Komputasi Rahasia untuk AKS

Fitur add-on memungkinkan kemampuan ekstra pada AKS saat menjalankan komputasi rahasia kumpulan simpul berkemampuan Intel SGX pada kluster. Add-on "confcom" pada AKS memungkinkan fitur di bawah ini.

Plugin Perangkat Azure untuk Intel SGX

Plugin perangkat mengimplementasikan antarmuka plugin perangkat Kubernetes untuk memori Encrypted Page Cache (EPC) dan mengekspos driver perangkat dari simpul. Secara efektif, plugin ini menjadikan memori EPC sebagai jenis sumber daya lain di Kube. Pengguna dapat menentukan batasan pada sumber daya ini sama seperti sumber daya lainnya. Terlepas dari fungsi penjadwalan, plugin perangkat membantu menetapkan izin driver perangkat Intel SGX ke penyebaran kontainer rahasia. Dengan plugin ini, pengembang dapat menghindari pemasangan volume driver Intel SGX dalam file penyebaran. Add-on pada kluster AKS ini berjalan sebagai daemonset per node VM yang mampu dilakukan Intel SGX. Contoh penerapan penyebaran berbasis memori EPC (kubernetes.azure.com/sgx_epc_mem_in_MiB) ada di sini

Intel SGX Quote Helper dengan Komponen Perangkat Lunak Platform

Sebagai bagian dari plugin, daemonset lain disebarkan per simpul VM yang berkemampuan Intel SGX pada kluster AKS. Daemonset ini membantu aplikasi kontainer rahasia Anda saat permintaan pengesahan out-of-proc jarak jauh dipanggil.

Aplikasi enklave yang melakukan pengesahan jarak jauh perlu membuat kuotasi. Kuotasi tersebut memberikan bukti kriptografi identitas dan status aplikasi, serta lingkungan host enklave. Pembuatan kuotasi bergantung pada komponen perangkat lunak tepercaya tertentu dari Intel, yang merupakan bagian dari Komponen Perangkat Lunak Platform SGX (PSW/DCAP). PSW ini dikemas sebagai set daemon yang berjalan per node. Anda dapat menggunakan PSW saat meminta kuotasi pengesahan dari aplikasi enklave. Menggunakan layanan yang disediakan AKS membantu menjaga kompatibilitas antara PSW dan komponen SW lainnya dengan driver Intel SGX yang merupakan bagian dari simpul VM AKS. Baca selengkapnya tentang bagaimana aplikasi Anda dapat menggunakan daemonset ini tanpa harus mengemas primitif pengesahan sebagai bagian dari penyebaran kontainer Anda Selengkapnya di sini

Model pemrograman

Kontainer rahasia melalui mitra dan OSS

Kontainer rahasia membantu Anda menjalankan aplikasi kontainer yang tidak dimodifikasi dari sebagian besar bahasa pemrograman umum waktu proses (Python, Node, Java, dll.) secara rahasia. Model pengemasan ini tidak memerlukan modifikasi kode sumber atau kompilasi ulang dan merupakan metode tercepat untuk dijalankan dalam enklave Intel SGX yang dicapai dengan mengemas kontainer docker standar Anda dengan Proyek Sumber Terbuka atau Solusi Mitra Azure. Dalam model pengemasan dan eksekusi ini, semua bagian dari aplikasi kontainer dimuat dalam batas tepercaya (enklave). Model ini berfungsi dengan baik untuk aplikasi kontainer rak yang tersedia di pasar atau aplikasi kustom yang saat ini berjalan pada simpul tujuan umum. Pelajari lebih lanjut tentang proses persiapan dan penyebaran di sini

Kontainer yang sadar enklave

Simpul komputasi rahasia di AKS juga mendukung kontainer yang diprogram untuk berjalan di enklave untuk memanfaatkan kumpulan instruksi khusus yang tersedia dari CPU. Model pemrograman ini memungkinkan kontrol yang lebih ketat terhadap alur eksekusi Anda dan memerlukan penggunaan SDK dan kerangka kerja khusus. Model pemrograman ini memberikan sebagian besar kontrol alur aplikasi dengan Trusted Computing Base (TCB) terendah. Pengembangan kontainer sadar enklave melibatkan bagian yang tidak tepercaya dan yang tepercaya ke aplikasi kontainer sehingga memungkinkan Anda untuk mengelola memori reguler dan memori Encrypted Page Cache (EPC) tempat enklave dijalankan. Baca selengkapnya tentang kontainer sadar enklave.

Pertanyaan Umum (FAQ)

Temukan jawaban atas beberapa pertanyaan umum tentang dukungan kumpulan simpul Azure Kubernetes Service (AKS) untuk simpul komputasi rahasia berbasis Intel SGX di sini

Langkah berikutnya

Terapkan Kluster AKS dengan simpul komputasi rahasia

Sampel kontainer rahasia pemula yang cepat

Intel SGX Confidential VMs - Daftar SKU DCsv2