Menyiapkan pembatasan ip ingress di Azure Container Apps

Azure Container Apps memungkinkan Anda membatasi lalu lintas masuk ke aplikasi kontainer Anda dengan mengonfigurasi pembatasan ingress IP melalui konfigurasi ingress.

Ada dua jenis pembatasan:

- Izinkan: Izinkan lalu lintas masuk hanya dari rentang alamat yang Anda tentukan dalam aturan izinkan.

- Tolak: Tolak semua lalu lintas masuk hanya dari rentang alamat yang Anda tentukan dalam aturan tolak.

ketika tidak ada aturan pembatasan IP yang ditentukan, semua lalu lintas masuk diizinkan.

Aturan pembatasan IP berisi properti berikut:

| Properti | Nilai | Deskripsi |

|---|---|---|

| nama | string | Nama aturan. |

| description | string | Deskripsi aturan. |

| ipAddressRange | Rentang alamat IP dalam format CIDR | Rentang alamat IP dalam notasi CIDR. |

| tindakan | Izinkan atau Tolak | Tindakan yang harus diambil untuk aturan tersebut. |

Parameter ipAddressRange menerima alamat IPv4. Tentukan setiap blok alamat IPv4 dalam notasi Classless Inter-Domain Routing (CIDR ).

Catatan

Semua aturan harus berjenis yang sama. Anda tidak dapat menggabungkan aturan izinkan dan aturan tolak.

Mengelola pembatasan ingress IP

Anda dapat mengelola aturan pembatasan akses IP melalui portal Azure atau Azure CLI.

Menambahkan aturan

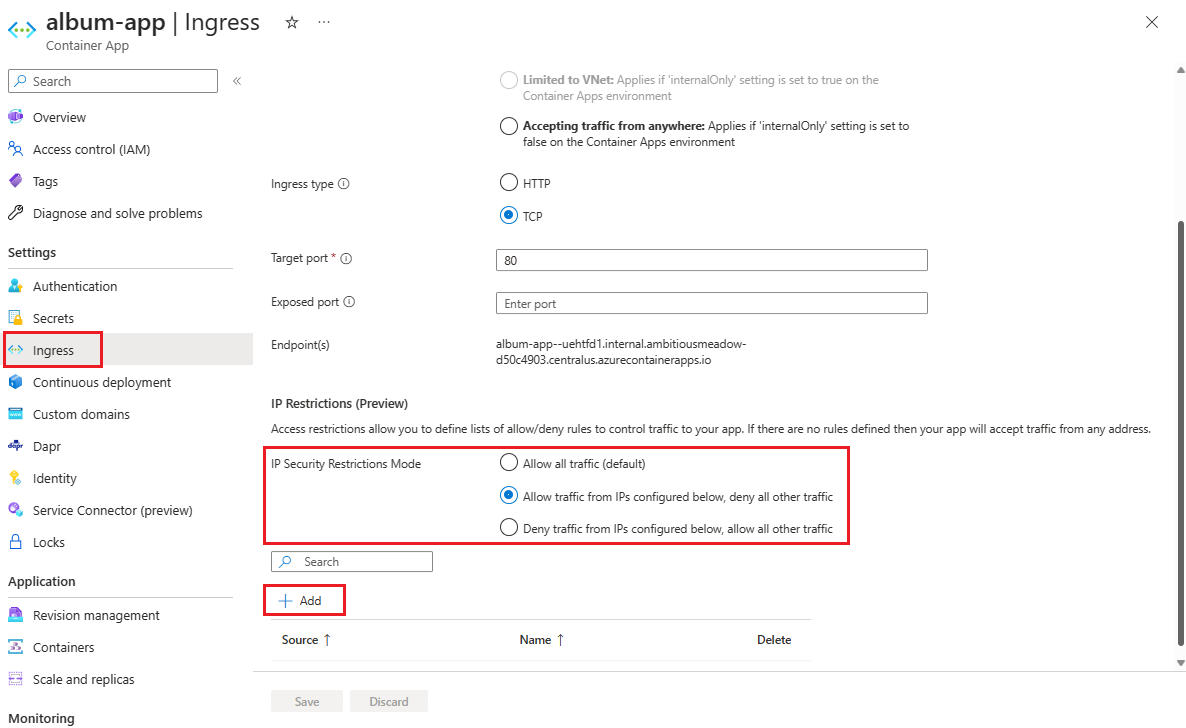

Buka aplikasi kontainer Anda di portal Azure.

Pilih Ingress dari menu sisi kiri.

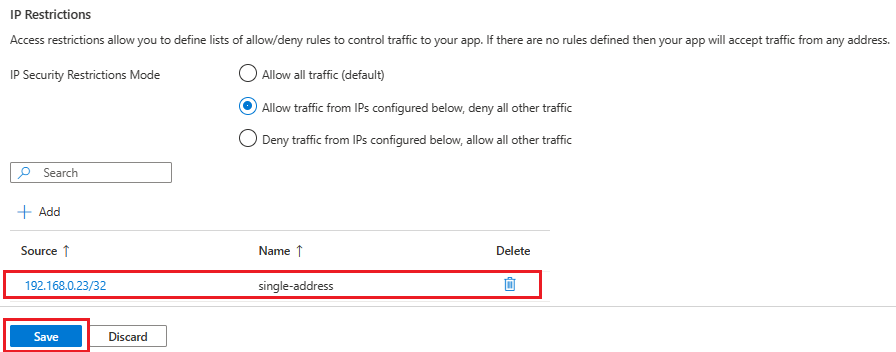

Pilih tombol Mode Pembatasan Keamanan IP untuk mengaktifkan pembatasan IP. Anda dapat memilih untuk mengizinkan atau menolak lalu lintas dari rentang alamat IP yang ditentukan.

Pilih Tambahkan untuk membuat aturan.

Masukkan nilai di bidang berikut:

Bidang Deskripsi Alamat atau rentang IPv4 Masukkan alamat IP atau rentang alamat IP dalam notasi CIDR. Misalnya, untuk mengizinkan akses dari satu alamat IP, gunakan format berikut: 10.200.10.2/32. Nama Masukkan nama untuk aturan tersebut. Keterangan Masukkan deskripsi untuk aturan tersebut. Pilih Tambahkan.

Ulangi langkah 4-6 untuk menambahkan lebih banyak aturan.

Setelah Anda selesai menambahkan aturan, pilih Simpan.

Memperbarui aturan

- Buka aplikasi kontainer Anda di portal Azure.

- Pilih Ingress dari menu sisi kiri.

- Pilih aturan yang ingin Anda perbarui.

- Ubah pengaturan aturan.

- Pilih Simpan untuk menyimpan pembaruan.

- Pilih Simpan di halaman Ingress untuk menyimpan aturan yang diperbarui.

Hapus aturan

- Buka aplikasi kontainer Anda di portal Azure.

- Pilih Ingress dari menu sisi kiri.

- Pilih ikon hapus di samping aturan yang ingin Anda hapus.

- Pilih Simpan.

Anda dapat mengelola Pembatasan Akses IP menggunakan az containerapp ingress access-restriction grup perintah. Grup perintah ini memiliki opsi untuk:

set: Membuat atau memperbarui aturan.remove: Menghapus aturan.list: Mencantumkan semua aturan.

Membuat atau memperbarui aturan

Anda dapat membuat atau memperbarui pembatasan IP menggunakan az containerapp ingress access-restriction set perintah .

az containerapp ingress access-restriction set Grup perintah menggunakan parameter berikut.

| Argumen | Values | Deskripsi |

|---|---|---|

--rule-name (diperlukan) |

String | Menentukan nama aturan pembatasan akses. |

--description |

String | Menentukan deskripsi untuk aturan pembatasan akses. |

--action (diperlukan) |

Izinkan, Tolak | Menentukan apakah akan mengizinkan atau menolak akses dari rentang alamat IP yang ditentukan. |

--ip-address (diperlukan) |

Alamat IP atau rentang alamat IP dalam notasi CIDR | Menentukan rentang alamat IP yang akan diizinkan atau ditolak. |

Tambahkan lebih banyak aturan dengan mengulangi perintah dengan nilai yang berbeda --rule-name dan ---ip-address .

Membuat aturan izinkan

Contoh perintah berikut az containerapp access-restriction set membuat aturan untuk membatasi akses masuk ke rentang alamat IP. Anda harus menghapus aturan tolak yang ada sebelum dapat menambahkan aturan yang diizinkan.

Ganti nilai dalam contoh berikut dengan nilai Anda sendiri.

az containerapp ingress access-restriction set \

--name <CONTAINER_APP_NAME> \

--resource-group <RESOURCE_GROUP> \

--rule-name "my allow rule" \

--description "example of rule allowing access" \

--ip-address 192.168.0.1/28 \

--action Allow

Anda dapat menambahkan ke aturan izinkan dengan mengulangi perintah dengan nilai dan --rule-name yang berbeda--ip-address.

Membuat aturan tolak

Contoh az containerapp access-restriction set perintah berikut membuat aturan akses untuk menolak lalu lintas masuk dari rentang IP tertentu. Anda harus menghapus aturan izinkan yang ada sebelum dapat menambahkan aturan tolak.

Ganti tempat penampung dalam contoh berikut dengan nilai Anda sendiri.

az containerapp ingress access-restriction set \

--name <CONTAINER_APP_NAME> \

--resource-group <RESOURCE_GROUP> \

--rule-name "my deny rule" \

--description "example of rule denying access" \

--ip-address 192.168.0.100/28 \

--action Deny

Anda dapat menambahkan ke aturan tolak dengan mengulangi perintah dengan nilai dan --rule-name yang berbeda--ip-address. Jika Anda menggunakan nama aturan yang sudah ada, aturan yang ada akan diperbarui.

Memperbarui aturan

Anda dapat memperbarui aturan menggunakan az containerapp ingress access-restriction set perintah . Anda dapat mengubah rentang alamat IP dan deskripsi aturan, tetapi bukan nama aturan atau tindakan.

Parameter --action diperlukan, tetapi Anda tidak dapat mengubah tindakan dari Izinkan ke Tolak atau sebaliknya.

Jika Anda menghilangkan ---description parameter, deskripsi akan dihapus.

Contoh berikut memperbarui rentang alamat ip.

az containerapp ingress access-restriction set \

--name <CONTAINER_APP_NAME> \

--resource-group <RESOURCE_GROUP> \

--rule-name "my deny rule" \

--ip-address 192.168.0.1/24 \

--description "example of rule denying access" \

--action Deny

Menghapus pembatasan akses

Contoh az containerapp ingress access-restriction remove perintah berikut menghapus aturan.

az containerapp ingress access-restriction list

--name <CONTAINER_APP_NAME> \

--resource-group <RESOURCE_GROUP> \

--rule-name "<your rule name>"

Mencantumkan pembatasan akses

Contoh az containerapp ingress access-restriction list perintah berikut mencantumkan aturan pembatasan IP untuk aplikasi kontainer.

az containerapp ingress access-restriction list

--name <CONTAINER_APP_NAME> \

--resource-group <RESOURCE_GROUP>