Kontainer rahasia di Azure Container Instances

Artikel ini memperkenalkan bagaimana kontainer rahasia di Azure Container Instances (ACI) dapat memungkinkan Anda mengamankan beban kerja yang berjalan di cloud. Artikel ini menyediakan latar belakang tentang kumpulan fitur, skenario, batasan, dan sumber daya.

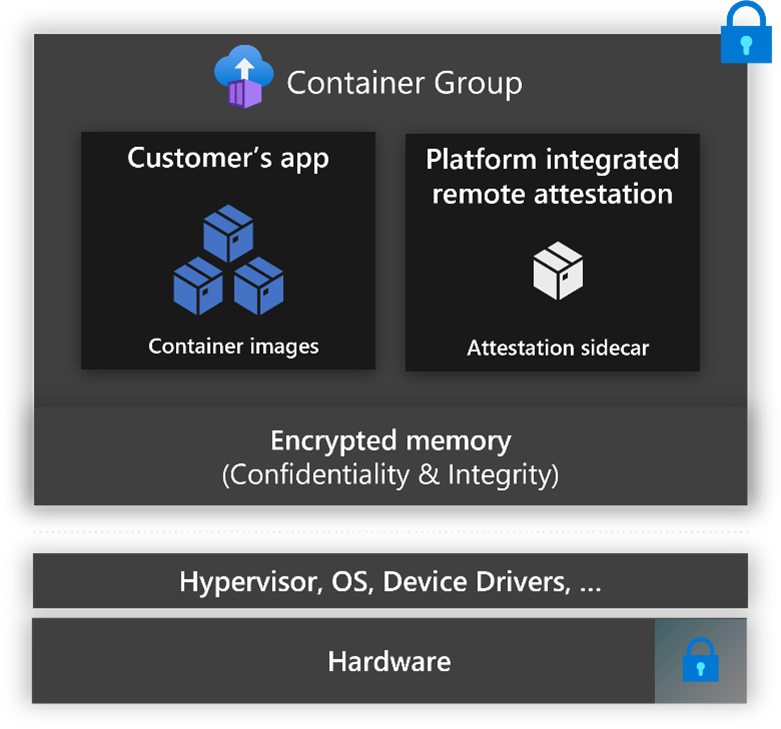

Kontainer rahasia pada Azure Container Instances memungkinkan pelanggan untuk menjalankan kontainer Linux dalam Trusted Execution Environment (TEE) berbasis perangkat keras dan dibuktikan. Pelanggan dapat mengangkat dan menggeser aplikasi Linux kontainer mereka atau membangun aplikasi komputasi rahasia baru tanpa perlu mengadopsi model pemrograman khusus apa pun untuk mencapai manfaat kerahasiaan dalam TEE. Kontainer rahasia di Azure Container Instances melindungi data yang digunakan dan mengenkripsi data yang digunakan dalam memori. Azure Container Instances memperluas kemampuan ini melalui kebijakan eksekusi yang dapat diverifikasi, dan akar jaminan kepercayaan perangkat keras yang dapat diverifikasi melalui pengesahan tamu.

Fitur kontainer rahasia di Azure Container Instances

Aplikasi angkat dan geser

Pelanggan dapat mengangkat dan menggeser aplikasi Linux kontainer mereka atau membangun aplikasi komputasi rahasia baru tanpa perlu mengadopsi model pemrograman khusus untuk mencapai manfaat kerahasiaan dalam TEE.

Lingkungan eksekusi tepercaya berbasis perangkat keras

Kontainer rahasia pada Azure Container Instances disebarkan dalam grup kontainer dengan TEE terisolasi Hyper-V, yang mencakup kunci enkripsi memori yang dihasilkan dan dikelola oleh prosesor berkemampuan AMD SEV-SNP. Data yang digunakan dalam memori dienkripsi dengan kunci ini untuk membantu memberikan perlindungan terhadap pemutaran ulang data, kerusakan, remapping, dan serangan berbasis aliasing.

Kebijakan eksekusi yang dapat diverifikasi

Kontainer rahasia pada Azure Container Instances dapat berjalan dengan kebijakan eksekusi yang dapat diverifikasi yang memungkinkan pelanggan memiliki kontrol atas perangkat lunak dan tindakan apa yang diizinkan untuk dijalankan dalam TEE. Kebijakan eksekusi ini membantu melindungi dari pelaku jahat yang menciptakan modifikasi aplikasi tak terduga yang berpotensi membocorkan data sensitif. Pelanggan menulis kebijakan eksekusi melalui alat yang disediakan, dan bukti kriptografi memverifikasi kebijakan.

Pengesahan tamu jarak jauh

Kontainer rahasia di ACI memberikan dukungan untuk pengesahan tamu jarak jauh, yang digunakan untuk memverifikasi kepercayaan grup kontainer Anda sebelum membuat saluran aman dengan pihak yang mengandalkan. Grup kontainer dapat menghasilkan laporan pengesahan perangkat keras SNP, yang ditandatangani perangkat keras dan yang mencakup informasi tentang perangkat keras dan perangkat lunak. Layanan Microsoft Azure Attestation kemudian dapat memverifikasi pengesahan perangkat keras yang dihasilkan ini melalui aplikasi sidecar sumber terbuka atau oleh layanan pengesahan lain sebelum data sensitif dirilis ke TEE.

Kebijakan penegakan komputasi rahasia

Kontainer rahasia mendukung integritas dan pengesahan tingkat kontainer melalui kebijakan penerapan komputasi rahasia (CCE). Kebijakan penegakan komputasi rahasia meresepkan komponen yang diizinkan untuk berjalan dalam grup kontainer, yang diterapkan runtime kontainer.

Ekstensi confcom Azure CLI

Ekstensi confcom Azure CLI memungkinkan pelanggan untuk menghasilkan kebijakan penegakan komputasi rahasia menggunakan templat ARM sebagai input dan menyediakan kebijakan string dasar 64 sebagai output. Output ini disertakan dalam definisi grup kontainer untuk memberlakukan komponen mana yang diizinkan untuk dijalankan. Untuk informasi selengkapnya tentang penulisan kebijakan eksekusi komputasi rahasia, lihat Ekstensi confcom Azure CLI.

Rilis kunci aman dan sidecar sistem file terenkripsi

Kontainer rahasia pada Azure Container Instances terintegrasi dengan dua sespan sumber terbuka untuk mendukung fungsionalitas rahasia dalam grup kontainer. Anda dapat menemukan sespan ini dan informasi lebih lanjut di repositori sidecar rahasia.

Sidecar rilis kunci aman

Kontainer rahasia pada Azure Container Instances menyediakan kontainer sumber terbuka sidecar untuk pengesahan dan rilis kunci yang aman. Sespan ini membuat instans server web, yang mengekspos REST API sehingga kontainer lain dapat mengambil laporan pengesahan perangkat keras atau token Microsoft Azure Attestation melalui metode POST. Sidecar terintegrasi dengan Azure Key vault untuk merilis kunci ke grup kontainer setelah validasi selesai.

Sidecar sistem file terenkripsi

Kontainer rahasia pada Azure Container Instances menyediakan kontainer sidecar untuk memasang sistem file terenkripsi jarak jauh yang sebelumnya diunggah ke Azure Blob Storage. Kontainer sidecar secara transparan mengambil pengesahan perangkat keras dan rantai sertifikat yang mendukung kunci penandatanganan pengesahan. Kemudian meminta Microsoft Azure Attestation untuk mengotorisasi token pengesahan, yang diperlukan untuk melepaskan kunci enkripsi sistem file dengan aman dari HSM terkelola. Kunci dirilis ke kontainer sidecar hanya jika otoritas yang diharapkan menandatangani token pengesahan dan klaim pengesahan cocok dengan kebijakan rilis kunci. Kontainer sidecar secara transparan menggunakan kunci untuk memasang sistem file terenkripsi jarak jauh; proses ini mempertahankan kerahasiaan dan integritas sistem file pada operasi apa pun dari kontainer yang berjalan dalam grup kontainer.

Skenario

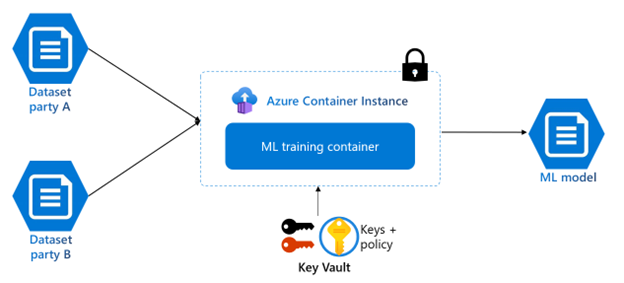

Ruang bersih data untuk analitik data multi-pihak dan pelatihan pembelajaran mesin

Transaksi bisnis dan kolaborasi proyek sering kali memerlukan berbagi data rahasia di antara beberapa pihak. Data ini dapat mencakup informasi pribadi, informasi keuangan, dan catatan medis, yang perlu dilindungi dari akses yang tidak sah. Kontainer rahasia pada Azure Container Instances menyediakan fitur yang diperlukan (TEE berbasis perangkat keras, pengesahan jarak jauh) bagi pelanggan untuk memproses data pelatihan dari beberapa sumber tanpa mengekspos data input ke pihak lain. Fitur-fitur ini memungkinkan organisasi untuk mendapatkan nilai lebih dari himpunan data atau mitra mereka sambil mempertahankan kontrol atas akses ke informasi sensitif mereka. Penawaran ini membuat kontainer rahasia pada Azure Container Instances ideal untuk skenario analitik data multi-pihak seperti pembelajaran mesin rahasia.

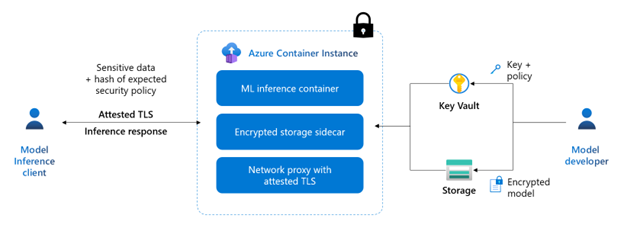

Inferensi rahasia

ACI menyediakan penyebaran yang cepat dan mudah, alokasi sumber daya yang fleksibel, dan harga bayar per penggunaan, yang memposisikannya sebagai platform yang bagus untuk beban kerja inferensi rahasia. Dengan kontainer rahasia pada Azure Container Instances, pengembang model dan pemilik data dapat berkolaborasi sambil melindungi kekayaan intelektual pengembang model dan menjaga data yang digunakan untuk menyimpulkan aman dan privat. Lihat contoh penyebaran inferensi rahasia menggunakan kontainer rahasia pada Azure Container Instances.

Skenario Yang Tidak Didukung

- Ekstensi confcom Azure CLI harus menghasilkan kebijakan penegakan komputasi rahasia.

- Kebijakan penegakan komputasi rahasia tidak dapat dibuat secara manual.

Sumber

- Ekstensi confcom Azure CLI

- Kontainer sidecar rahasia

- Aplikasi confidential hello world

- Demo inferensi pembelajaran mesin

Langkah berikutnya

- Untuk contoh penyebaran, lihat Menyebarkan grup kontainer rahasia dengan Azure Resource Manager