Menghubungkan secara pribadi ke registrasi kontainer Azure menggunakan Azure Private Link

Batasi akses ke registri dengan menetapkan alamat IP pribadi jaringan virtual ke titik akhir registri dan menggunakan Azure Private Link. Lalu lintas jaringan antara klien di jaringan virtual dan titik akhir pribadi registri melintasi jaringan virtual dan private link di jaringan backbone Microsoft, menghilangkan paparan dari internet publik. Private Link juga memungkinkan akses registri privat dari lokal melalui Azure ExpressRoute, peering privat, atau gateway VPN.

Anda dapat mengonfigurasi pengaturan DNS untuk titik akhir privat registri, sehingga pengaturan mengatasi alamat IP pribadi registri yang dialokasikan. Dengan konfigurasi DNS, klien dan layanan dalam jaringan dapat terus mengakses registri di nama domain registri yang sepenuhnya memenuhi syarat, seperti myregistry.azurecr.io.

Artikel ini menunjukkan cara mengonfigurasi titik akhir privat untuk registri Anda menggunakan portal Microsoft Azure (disarankan) atau Azure CLI. Fitur ini tersedia di tingkat layanan registri kontainer Premium. Untuk informasi tentang tingkat dan batas layanan registri, lihat tingkat Azure Container Registry.

Penting

Beberapa fungsionalitas mungkin tidak tersedia atau memerlukan lebih banyak konfigurasi dalam registri kontainer yang membatasi akses ke titik akhir privat, subnet yang dipilih, atau alamat IP.

- Bila akses jaringan publik ke registri dinonaktifkan, akses registri oleh layanan tepercaya tertentu termasuk Azure Security Center memerlukan pengaktifan pengaturan jaringan untuk mengabaikan aturan jaringan.

- Setelah akses jaringan publik dinonaktifkan, instans layanan Azure tertentu termasuk Azure DevOps Services saat ini tidak dapat mengakses registri kontainer.

- Titik akhir privat saat ini tidak didukung dengan agen terkelola Azure DevOps. Anda harus menggunakan agen yang dihost sendiri dengan garis pandang jaringan ke titik akhir privat.

- Jika registri memiliki titik akhir privat yang disetujui dan akses jaringan publik dinonaktifkan, repositori dan tag tidak dapat dicantumkan di luar jaringan virtual menggunakan portal Microsoft Azure, Azure CLI, atau alat lainnya.

Catatan

Mulai Oktober 2021, registri kontainer baru memungkinkan maksimum 200 titik akhir privat. Registri yang dibuat sebelumnya memungkinkan maksimum 10 titik akhir privat. Gunakan perintah az acr show-usage untuk melihat batas registri Anda. Silakan buka tiket dukungan untuk meningkatkan batas menjadi 200 titik akhir privat.

Prasyarat

- Jaringan virtual dan subnet untuk menyiapkan titik akhir privat. Jika perlu, buat jaringan virtual dan subnet baru.

- Untuk pengujian, disarankan untuk menyiapkan VM di jaringan virtual. Untuk langkah-langkah membuat mesin virtual pengujian untuk mengakses registri Anda, lihat Membuat mesin virtual yang diaktifkan Docker.

- Untuk menggunakan langkah-langkah Azure CLI dalam artikel ini, Azure CLI versi 2.6.0 atau yang lebih baru disarankan. Jika Anda perlu memasang atau meningkatkan, lihat Memasang Azure CLI. Atau jalankan di Azure Cloud Shell.

- Jika Anda tidak memiliki registri kontainer, buat satu (Tingkat premium diperlukan) dan impor sampel citra publik seperti

mcr.microsoft.com/hello-worlddari Microsoft Container Registry. Misalnya, gunakan portal Microsoft Azure atau Azure CLI untuk membuat registri.

Mendaftarkan penyedia sumber daya registri kontainer

Untuk mengonfigurasi akses registri menggunakan tautan privat di langganan atau penyewa Azure yang berbeda, Anda harus mendaftarkan penyedia sumber untuk Azure Container Registry di langganan tersebut. Gunakan portal Microsoft Azure, Azure CLI, atau alat lainnya.

Contoh:

az account set --subscription <Name or ID of subscription of private link>

az provider register --namespace Microsoft.ContainerRegistry

Menyiapkan titik akhir privat - portal (disarankan)

Siapkan titik akhir privat saat Anda membuat registri, atau tambahkan titik akhir privat ke registri yang ada.

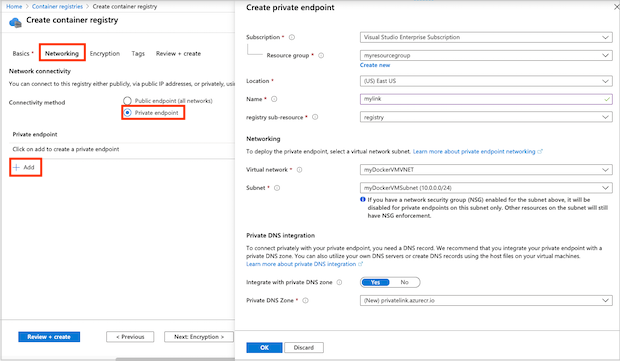

Membuat titik akhir privat - registri baru

Saat membuat registri di portal, pada tab Dasar, di SKU, pilih Premium.

Pilih tab Jaringan.

Dalam Konektivitas jaringan, pilih Titik akhir privat>+Tambahkan.

Masukkan atau pilih informasi berikut:

Pengaturan Nilai Langganan Pilih langganan Anda. Grup sumber daya Masukkan nama grup yang sudah ada atau buat grup baru. Nama Masukkan nama yang unik. Subsumber daya registri Pilih registri Jaringan Jaringan virtual Pilih jaringan virtual untuk titik akhir privat. Contoh: myDockerVMVNET. Subnet Pilih subnet untuk titik akhir privat. Contoh: myDockerVMSubnet. Integrasi DNS Privat Integrasikan dengan zona DNS privat Pilih Ya. Zona DNS Privat Pilih privatelink.azurecr.io (Baru) Konfigurasikan pengaturan registri yang tersisa, lalu pilih Tinjau + buat.

Private link sekarang dikonfigurasi dan siap digunakan.

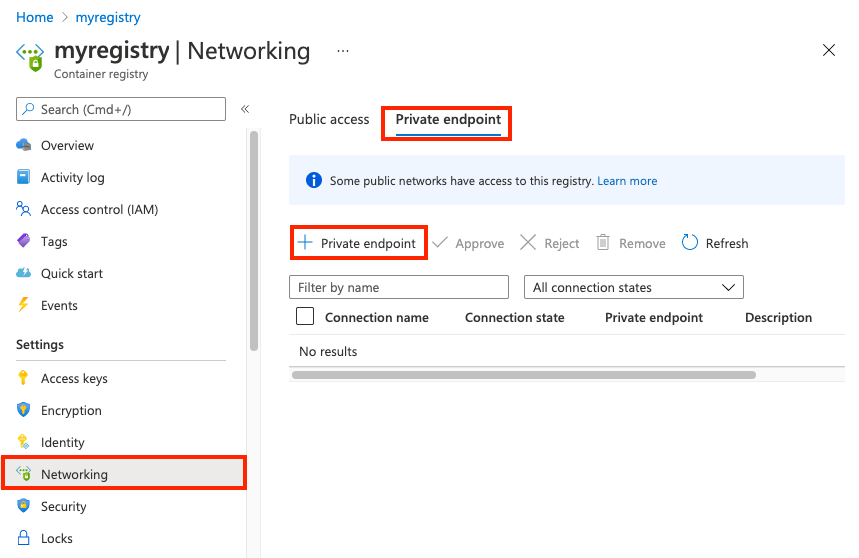

Membuat titik akhir privat - registri yang sudah ada

Di portal, navigasi ke registri kontainer Anda.

Di Pengaturan, pilih Jaringan.

Pada tab Titik akhir privat, pilih + Titik akhir privat.

Di tab Dasar, masukkan atau pilih informasi berikut ini:

Pengaturan Nilai Detail proyek Langganan Pilih langganan Anda. Grup sumber daya Masukkan nama grup yang sudah ada atau buat grup baru. Detail instans Nama Masukkan nama. Wilayah Pilih wilayah. Pilih Berikutnya: Sumber Daya.

Masukkan atau pilih informasi berikut:

Pengaturan Nilai Metode koneksi Untuk contoh ini, pilih Sambungkan ke sumber daya Azure di direktori saya. Langganan Pilih langganan Anda. Jenis Sumber Daya Pilih Microsoft.ContainerRegistry/registries. Sumber Daya Pilih nama registri Anda Subresource target Pilih registri Pilih Berikutnya: Konfigurasi.

Masukkan atau pilih informasi:

Pengaturan Nilai Jaringan Jaringan virtual Memilih jaringan virtual untuk titik akhir privat Subnet Memilih subnet untuk titik akhir privat Integrasi DNS Pribadi Integrasikan dengan zona DNS privat Pilih Ya. Zona DNS Privat Pilih privatelink.azurecr.io (Baru) Pilih Tinjau + buat. Anda dibawa ke halaman Tinjau + buat di mana Azure memvalidasi konfigurasi Anda.

Setelah muncul pesan Validasi berhasil, pilih Buat.

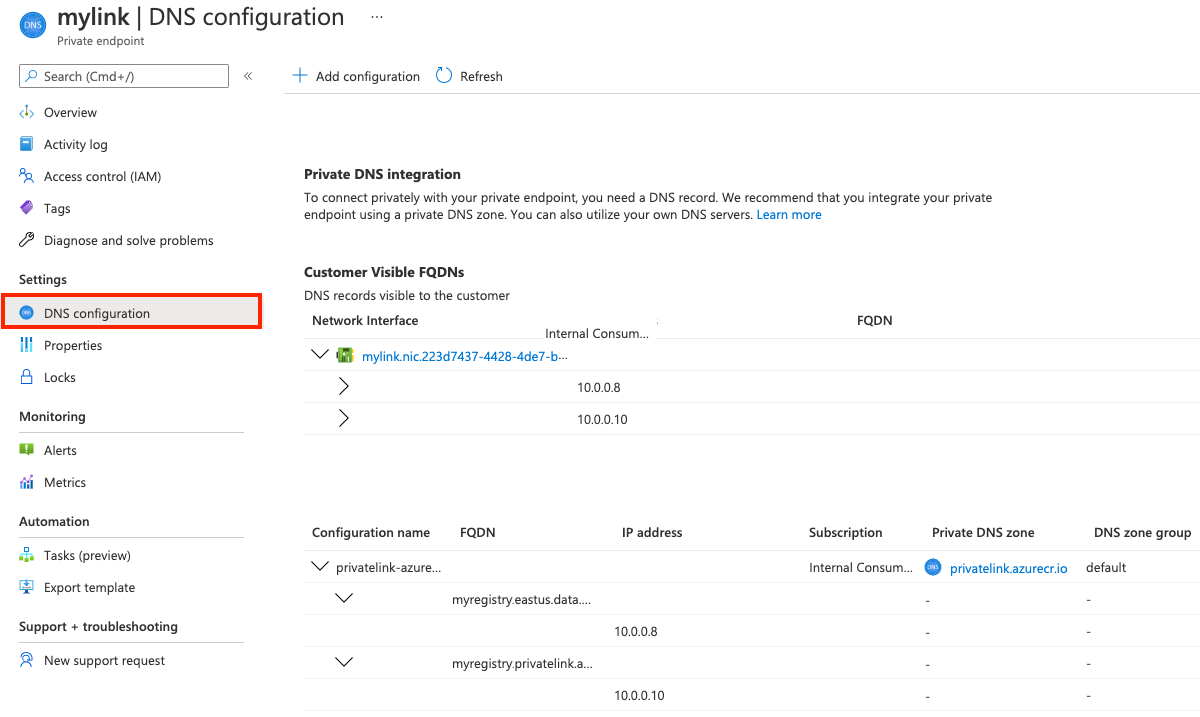

Mengonfirmasi konfigurasi titik akhir

Setelah titik akhir privat dibuat, pengaturan DNS di zona privat akan muncul dengan pengaturan Titik akhir privat di portal:

- Di portal, navigasikan ke registri penampung Anda dan pilih Pengaturan > Jaringan.

- Pada tab Titik akhir privat, pilih titik akhir privat yang Anda buat.

- Pilih Konfigurasi DNS.

- Tinjau pengaturan tautan dan pengaturan DNS kustom.

Menyiapkan titik akhir privat - CLI

Contoh Azure CLI dalam artikel ini menggunakan variabel lingkungan berikut. Anda memerlukan nama registri kontainer, jaringan virtual, dan subnet yang ada untuk menyiapkan titik akhir privat. Ganti nilai yang sesuai untuk lingkungan Anda. Semua contoh diformat untuk Bash shell:

REGISTRY_NAME=<container-registry-name>

REGISTRY_LOCATION=<container-registry-location> # Azure region such as westeurope where registry created

RESOURCE_GROUP=<resource-group-name> # Resource group for your existing virtual network and subnet

NETWORK_NAME=<virtual-network-name>

SUBNET_NAME=<subnet-name>

Menonaktifkan kebijakan jaringan di subnet

Nonaktifkan kebijakan jaringan seperti grup keamanan jaringan di subnet untuk titik akhir privat. Perbarui konfigurasi subnet Anda dengan perbarui subnet jaringan az vnet:

az network vnet subnet update \

--name $SUBNET_NAME \

--vnet-name $NETWORK_NAME \

--resource-group $RESOURCE_GROUP \

--disable-private-endpoint-network-policies

Mengonfigurasi Zona DNS privat

Buat zona Azure DNS privat untuk domain registri kontainer Azure privat. Dalam langkah-langkah selanjutnya, Anda membuat catatan DNS untuk domain registri Anda di zona DNS ini. Untuk informasi selengkapnya, lihat opsi konfigurasi DNS, nanti di artikel ini.

Untuk menggunakan zona privat untuk mengganti resolusi DNS default untuk registri kontainer Azure Anda, zona harus diberi nama privatelink.azurecr.io. Jalankan perintah buat zona dns privat jaringan az berikut ini untuk membuat zona privat:

az network private-dns zone create \

--resource-group $RESOURCE_GROUP \

--name "privatelink.azurecr.io"

Membuat asosiasi tautan

Jalankan buat vnet tautan dns privat jaringan az untuk mengaitkan zona privat Anda dengan jaringan virtual. Contoh ini membuat tautan yang disebut myDNSLink.

az network private-dns link vnet create \

--resource-group $RESOURCE_GROUP \

--zone-name "privatelink.azurecr.io" \

--name MyDNSLink \

--virtual-network $NETWORK_NAME \

--registration-enabled false

Membuat titik akhir registri privat

Di bagian ini, buat titik akhir pribadi registri di jaringan virtual. Pertama, dapatkan ID sumber daya registri Anda:

REGISTRY_ID=$(az acr show --name $REGISTRY_NAME \

--query 'id' --output tsv)

Jalankan perintah buat titik akhir privat jaringan az untuk membuat titik akhir privat registri.

Contoh berikut membuat titik akhir myPrivateEndpoint dan koneksi layanan myConnection. Untuk menentukan sumber daya registri kontainer untuk titik akhir, lewati --group-ids registry :

az network private-endpoint create \

--name myPrivateEndpoint \

--resource-group $RESOURCE_GROUP \

--vnet-name $NETWORK_NAME \

--subnet $SUBNET_NAME \

--private-connection-resource-id $REGISTRY_ID \

--group-ids registry \

--connection-name myConnection

Mendapatkan konfigurasi IP titik akhir

Untuk mengonfigurasi catatan DNS, dapatkan konfigurasi IP titik akhir privat. Terkait dengan antarmuka jaringan titik akhir pribadi dalam contoh ini adalah dua alamat IP pribadi untuk registri kontainer: satu untuk registri itu sendiri, dan satu untuk titik akhir data registri. Jika registri Anda direplikasi secara geografis, alamat IP tambahan dikaitkan dengan setiap replika.

Pertama, jalankan tampilkan titik akhir privat jaringan az untuk meminta titik akhir privat untuk ID antarmuka jaringan:

NETWORK_INTERFACE_ID=$(az network private-endpoint show \

--name myPrivateEndpoint \

--resource-group $RESOURCE_GROUP \

--query 'networkInterfaces[0].id' \

--output tsv)

Perintah az network nic show berikut mendapatkan alamat IP privat dan FQDN untuk registri kontainer dan titik akhir data registri:

REGISTRY_PRIVATE_IP=$(az network nic show \

--ids $NETWORK_INTERFACE_ID \

--query "ipConfigurations[?privateLinkConnectionProperties.requiredMemberName=='registry'].privateIPAddress" \

--output tsv)

DATA_ENDPOINT_PRIVATE_IP=$(az network nic show \

--ids $NETWORK_INTERFACE_ID \

--query "ipConfigurations[?privateLinkConnectionProperties.requiredMemberName=='registry_data_$REGISTRY_LOCATION'].privateIPAddress" \

--output tsv)

# An FQDN is associated with each IP address in the IP configurations

REGISTRY_FQDN=$(az network nic show \

--ids $NETWORK_INTERFACE_ID \

--query "ipConfigurations[?privateLinkConnectionProperties.requiredMemberName=='registry'].privateLinkConnectionProperties.fqdns" \

--output tsv)

DATA_ENDPOINT_FQDN=$(az network nic show \

--ids $NETWORK_INTERFACE_ID \

--query "ipConfigurations[?privateLinkConnectionProperties.requiredMemberName=='registry_data_$REGISTRY_LOCATION'].privateLinkConnectionProperties.fqdns" \

--output tsv)

Titik akhir tambahan untuk replika geografis

Jika registri Anda direplikasi secara geografis, kueri untuk titik akhir data tambahan untuk setiap replika registri. Misalnya, di wilayah eastus:

REPLICA_LOCATION=eastus

GEO_REPLICA_DATA_ENDPOINT_PRIVATE_IP=$(az network nic show \

--ids $NETWORK_INTERFACE_ID \

--query "ipConfigurations[?privateLinkConnectionProperties.requiredMemberName=='registry_data_$REPLICA_LOCATION'].privateIPAddress" \

--output tsv)

GEO_REPLICA_DATA_ENDPOINT_FQDN=$(az network nic show \

--ids $NETWORK_INTERFACE_ID \

--query "ipConfigurations[?privateLinkConnectionProperties.requiredMemberName=='registry_data_$REPLICA_LOCATION'].privateLinkConnectionProperties.fqdns" \

--output tsv)

Setelah replikasi geografis baru ditambahkan, koneksi titik akhir privat diatur menjadi tertunda. Untuk menyetujui koneksi titik akhir privat yang dikonfigurasi secara manual jalankan perintah persetujuan az acr private-endpoint-connection.

Membuat catatan DNS di zona privat

Perintah berikut ini membuat catatan DNS di zona privat untuk titik akhir registri dan titik akhir datanya. Misalnya, jika Anda memiliki registri bernama myregistry di wilayah westeurope, nama titik akhir adalah myregistry.azurecr.io dan myregistry.westeurope.data.azurecr.io.

Pertama jalankan az network private-dns record-set a create untuk membuat kumpulan catatan A kosong untuk titik akhir registri dan titik akhir data:

az network private-dns record-set a create \

--name $REGISTRY_NAME \

--zone-name privatelink.azurecr.io \

--resource-group $RESOURCE_GROUP

# Specify registry region in data endpoint name

az network private-dns record-set a create \

--name ${REGISTRY_NAME}.${REGISTRY_LOCATION}.data \

--zone-name privatelink.azurecr.io \

--resource-group $RESOURCE_GROUP

Jalankan perintah az network private-dns record-set a add-record untuk membuat catatan A untuk titik akhir registri dan titik akhir data:

az network private-dns record-set a add-record \

--record-set-name $REGISTRY_NAME \

--zone-name privatelink.azurecr.io \

--resource-group $RESOURCE_GROUP \

--ipv4-address $REGISTRY_PRIVATE_IP

# Specify registry region in data endpoint name

az network private-dns record-set a add-record \

--record-set-name ${REGISTRY_NAME}.${REGISTRY_LOCATION}.data \

--zone-name privatelink.azurecr.io \

--resource-group $RESOURCE_GROUP \

--ipv4-address $DATA_ENDPOINT_PRIVATE_IP

Baris tambahan untuk replika geografis

Jika registri Anda direplikasi secara geografis, buat pengaturan DNS tambahan untuk setiap replika. Melanjutkan contoh di wilayah eastus:

az network private-dns record-set a create \

--name ${REGISTRY_NAME}.${REPLICA_LOCATION}.data \

--zone-name privatelink.azurecr.io \

--resource-group $RESOURCE_GROUP

az network private-dns record-set a add-record \

--record-set-name ${REGISTRY_NAME}.${REPLICA_LOCATION}.data \

--zone-name privatelink.azurecr.io \

--resource-group $RESOURCE_GROUP \

--ipv4-address $GEO_REPLICA_DATA_ENDPOINT_PRIVATE_IP

Private link sekarang dikonfigurasi dan siap digunakan.

Menonaktifkan akses publik

Untuk banyak skenario, nonaktifkan akses registri dari jaringan publik. Konfigurasi ini mencegah klien di luar jaringan virtual menjangkau titik akhir registri.

Menonaktifkan akses publik - portal

- Di portal, navigasikan ke registri penampung Anda dan pilih Pengaturan > Jaringan.

- Pada tab Akses publik, di Perbolehkan akses jaringan publik, pilih Dinonaktifkan. Kemudian pilih Simpan.

Menonaktifkan akses publik - CLI

Catatan

Jika akses publik dinonaktifkan, perintah az acr build tidak akan berfungsi lagi.

Untuk menonaktifkan akses publik menggunakan Azure CLI, jalankan perbarui az acr dan atur --public-network-enabled ke false.

az acr update --name $REGISTRY_NAME --public-network-enabled false

Jalankan az acr build dengan titik akhir privat dan registri privat

Catatan

Setelah Anda menonaktifkan akses jaringan publik di sini, perintah az acr build tidak akan berfungsi lagi.

Kecuali Anda menggunakan kumpulan agen khusus, biasanya memerlukan IP publik. Tugas mencadangkan sekumpulan IP publik di setiap wilayah untuk permintaan keluar. Jika diperlukan, kami memiliki opsi untuk menambahkan IP ini ke daftar firewall yang diizinkan untuk komunikasi yang mulus.az acr build perintah menggunakan sekumpulan IP yang sama dengan tugas.

Pertimbangkan opsi berikut untuk menjalankan az acr build dengan sukses.

- Tetapkan kumpulan agen khusus.

- Jika kumpulan agen tidak tersedia di wilayah tersebut, tambahkan IPv4 Tag Layanan Azure Container Registry regional ke aturan akses firewall.. Tugas mencadangkan sekumpulan IP publik di setiap wilayah (alias Tag Layanan AzureContainerRegistry) untuk permintaan keluar. Anda dapat memilih untuk menambahkan IP dalam daftar yang diizinkan firewall.

- Buat tugas ACR dengan identitas terkelola, dan aktifkan layanan tepercaya untuk mengakses ACR terbatas jaringan.

Membatasi akses ke registri kontainer menggunakan titik akhir layanan

Penting

Registri kontainer tidak mendukung pengaktifan fitur tautan privat dan titik akhir layanan yang dikonfigurasi dari jaringan virtual.

Setelah registri menonaktifkan akses publik dan tautan privat yang dikonfigurasi, Anda dapat menonaktifkan akses titik akhir layanan ke registri kontainer dari jaringan virtual dengan menghapus aturan jaringan virtual.

- Jalankan perintah

az acr network-rule listuntuk mencantumkan aturan jaringan yang sudah ada. - Jalankan perintah

az acr network-rule removeuntuk menghapus aturan jaringan.

Mengelola koneksi private link

Anda harus memvalidasi bahwa sumber daya dalam subnet dari titik akhir privat tersambung ke registri Anda melalui alamat IP privat, dan memiliki integrasi zona DNS privat yang benar.

Untuk memvalidasi koneksi tautan privat, sambungkan ke mesin virtual yang Anda siapkan di jaringan virtual.

Jalankan utilitas seperti nslookup atau dig untuk mencari alamat IP registri Anda melalui private link. Misalnya:

dig $REGISTRY_NAME.azurecr.io

Output contoh menunjukkan alamat IP registri di ruang alamat subnet:

[...]

; <<>> DiG 9.11.3-1ubuntu1.13-Ubuntu <<>> myregistry.azurecr.io

;; global options: +cmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 52155

;; flags: qr rd ra; QUERY: 1, ANSWER: 2, AUTHORITY: 0, ADDITIONAL: 1

;; OPT PSEUDOSECTION:

; EDNS: version: 0, flags:; udp: 65494

;; QUESTION SECTION:

;myregistry.azurecr.io. IN A

;; ANSWER SECTION:

myregistry.azurecr.io. 1783 IN CNAME myregistry.privatelink.azurecr.io.

myregistry.privatelink.azurecr.io. 10 IN A 10.0.0.7

[...]

Bandingkan hasil ini dengan alamat IP publik di output dig untuk registri yang sama melalui titik akhir publik:

[...]

;; ANSWER SECTION:

myregistry.azurecr.io. 2881 IN CNAME myregistry.privatelink.azurecr.io.

myregistry.privatelink.azurecr.io. 2881 IN CNAME xxxx.xx.azcr.io.

xxxx.xx.azcr.io. 300 IN CNAME xxxx-xxx-reg.trafficmanager.net.

xxxx-xxx-reg.trafficmanager.net. 300 IN CNAME xxxx.westeurope.cloudapp.azure.com.

xxxx.westeurope.cloudapp.azure.com. 10 IN A 20.45.122.144

[...]

Operasi registri melalui private link

Juga verifikasi bahwa Anda dapat melakukan operasi registri dari mesin virtual di jaringan. Buat koneksi SSH ke komputer virtual Anda, dan jalankan masuk az acr untuk masuk ke registri Anda. Tergantung pada konfigurasi VM, Anda mungkin perlu awali perintah berikut dengan sudo.

az acr login --name $REGISTRY_NAME

Lakukan operasi registri seperti docker pull untuk menarik citra sampel dari registri. Ganti hello-world:v1 dengan citra dan tag yang sesuai untuk registri Anda, diawali dengan nama server masuk registri (semua huruf kecil):

docker pull myregistry.azurecr.io/hello-world:v1

Docker berhasil menarik gambar ke VM.

Mengelola sambungan titik akhir privat

Kelola koneksi titik akhir privat registri menggunakan portal Microsoft Azure, atau dengan menggunakan perintah di grup perintah koneksi titik akhir privat az acr. Operasi termasuk menyetujui, menghapus, mencantumkan, menolak, atau menunjukkan detail koneksi titik akhir pribadi registri.

Misalnya, untuk mencantumkan koneksi titik akhir privat registri, jalankan perintah daftar koneksi titik akhir pribadi az acr. Misalnya:

az acr private-endpoint-connection list \

--registry-name $REGISTRY_NAME

Saat Anda menyiapkan koneksi titik akhir privat menggunakan langkah-langkah dalam artikel ini, registri secara otomatis menerima koneksi dari klien dan layanan yang memiliki izin Azure RBAC pada registri. Anda dapat mengatur titik akhir untuk memerlukan persetujuan manual koneksi. Untuk informasi tentang cara menyetujui dan menolak koneksi titik akhir privat, lihat Mengelola Koneksi Titik Akhir Privat.

Penting

Saat ini, jika Anda menghapus titik akhir privat dari registri, Anda mungkin juga perlu menghapus tautan jaringan virtual ke zona privat. Jika tautan tidak dihapus, Anda mungkin melihat kesalahan yang mirip dengan unresolvable host.

Opsi konfigurasi DNS

Titik akhir privat dalam contoh ini terintegrasi dengan zona DNS pribadi yang terkait dengan jaringan virtual dasar. Penyiapan ini menggunakan layanan DNS yang disediakan Azure secara langsung untuk menyelesaikan FQDN publik registri ke alamat IP pribadinya di jaringan virtual.

Private link mendukung skenario konfigurasi DNS tambahan yang menggunakan zona privat, termasuk dengan solusi DNS kustom. Misalnya, Anda mungkin memiliki solusi DNS kustom yang diterapkan di jaringan virtual, atau lokal dalam jaringan yang Anda sambungkan ke jaringan virtual menggunakan gateway VPN atau Azure ExpressRoute.

Untuk mengatasi FQDN publik registri ke alamat IP pribadi dalam skenario ini, Anda perlu mengonfigurasi penerus tingkat server ke layanan Azure DNS (168.63.129.16). Opsi dan langkah konfigurasi yang tepat bergantung pada jaringan dan DNS Anda yang sudah ada. Misalnya, lihat Konfigurasi DNS Titik Akhir Privat Azure.

Penting

Jika untuk ketersediaan tinggi Anda membuat titik akhir privat di beberapa wilayah, kami sarankan Anda menggunakan grup sumber daya terpisah di setiap wilayah dan menempatkan jaringan virtual dan zona DNS privat terkait di dalamnya. Konfigurasi ini juga mencegah resolusi DNS yang tidak dapat diprediksi yang disebabkan oleh berbagi zona DNS privat yang sama.

Mengonfigurasi catatan DNS secara manual

Untuk beberapa skenario, Anda mungkin perlu mengonfigurasi catatan DNS secara manual di zona privat dan bukan menggunakan zona privat yang disediakan Azure. Pastikan untuk membuat catatan untuk setiap titik akhir berikut: titik akhir registri, titik akhir data registri, dan titik akhir data untuk replika regional tambahan apa pun. Jika semua catatan tidak dikonfigurasi, registri mungkin tidak dapat dijangkau.

Penting

Jika nanti Anda menambahkan replika baru, Anda perlu menambahkan catatan DNS baru secara manual untuk titik akhir data di wilayah tersebut. Misalnya, jika Anda membuat replika myregistry di lokasi northeurope, tambahkan catatan untuk myregistry.northeurope.data.azurecr.io.

FQDN dan alamat IP pribadi yang Anda butuhkan untuk membuat catatan DNS dikaitkan dengan antarmuka jaringan titik akhir pribadi. Anda dapat memperoleh informasi ini menggunakan portal Microsoft Azure atau Azure CLI.

- Di portal, navigasi ke titik akhir pribadi Anda, dan pilih Konfigurasi DNS.

- Menggunakan Azure CLI, jalankan perintah tampilkan nic jaringan az. Misalnya perintah, lihat Mendapatkan konfigurasi IP endpoint, lebih awal di artikel ini.

Setelah membuat catatan DNS, pastikan bahwa FQDN registri diselesaikan dengan benar ke alamat IP pribadi masing-masing.

Membersihkan sumber daya

Untuk membersihkan sumber daya Anda di portal, navigasikan ke grup sumber daya Anda. Setelah grup sumber daya dimuat, klik Hapus grup sumber daya untuk menghapus grup sumber daya dan sumber daya yang disimpan di sana.

Jika Anda membuat semua sumber daya Azure di grup sumber daya yang sama dan tidak lagi memerlukannya, Anda bisa secara opsional menghapus sumber daya dengan menggunakan perintah tunggal hapus grup az:

az group delete --name $RESOURCE_GROUP

Mengintegrasikan dengan registri dengan tautan privat diaktifkan

Untuk menarik konten dari registri dengan tautan privat diaktifkan, klien harus mengizinkan akses ke titik akhir REST registri, serta semua titik akhir data regional. Proksi klien atau firewall harus mengizinkan akses ke

Titik akhir REST: {REGISTRY_NAME}.azurecr.io Titik akhir data: {REGISTRY_NAME}.{REGISTRY_LOCATION}.data.azurecr.io

Untuk registri yang direplikasi secara geografis, pelanggan perlu mengonfigurasi akses ke titik akhir data untuk setiap replika regional.

Anda harus memperbarui konfigurasi perutean untuk proksi klien dan firewall klien dengan titik akhir data untuk menangani permintaan pull dengan sukses. Proksi klien akan memberikan kontrol lalu lintas pusat ke permintaan keluar. Untuk menangani lalu lintas lokal, proksi klien tidak diperlukan, Anda dapat menambahkan ke bagian noProxy untuk melewati proksi. Pelajari selengkapnya tentang dokumen proksi HTTP untuk diintegrasikan dengan AKS.

Permintaan ke server token melalui koneksi titik akhir privat tidak memerlukan konfigurasi titik akhir data.

Langkah berikutnya

Untuk mempelajari selengkapnya tentang Link Pribadi, lihat dokumentasi Azure Private Link.

Untuk memverifikasi pengaturan DNS di jaringan virtual yang merutekan ke titik akhir privat, jalankan perintah az acr check-health dengan parameter

--vnet. Untuk informasi selengkapnya, lihat Memeriksa kesehatan registri kontainer Azure.Jika Anda perlu mengatur aturan akses registri dari balik firewall klien, lihat Mengonfigurasi aturan untuk mengakses registri kontainer Azure di balik firewall.

Memecahkan masalah konektivitas Titik Akhir Privat Azure.

Jika Anda perlu menyebarkan Azure Container Instances yang dapat menarik gambar dari ACR melalui titik akhir privat, lihat Menyebarkan ke Azure Container Instances dari Azure Container Registry menggunakan identitas terkelola.

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk