Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Microsoft Defender External Attack Surface Management (Defender EASM) memindai aset inventarisasi dan mengumpulkan metadata kontekstual yang kuat yang mendukung Attack Surface Insights. Wawasan ini membantu organisasi memahami seperti apa permukaan serangan mereka, tempat risiko berada, dan aset apa yang perlu mereka fokuskan.

Penting

Penggunaan Azure Copilot untuk mengkueri Defender EASM disertakan dengan Copilot for Security dan memerlukan unit komputasi keamanan (SCU). Anda dapat memprovisikan SKU dan menambah atau menguranginya kapan saja. Untuk informasi selengkapnya tentang satuan komputasi keamanan (SCU), lihat Mulai menggunakan Microsoft Copilot dan Mengelola penggunaan satuan komputasi keamanan.

Untuk menggunakan Azure Copilot untuk mengkueri Defender EASM, Anda atau tim admin Anda harus menjadi anggota peran yang sesuai dalam Copilot for Security dan harus memiliki akses ke sumber daya Defender EASM. Untuk informasi tentang peran yang didukung, lihat Memahami autentikasi di Microsoft Copilot for Security.

Dengan Azure Copilot, Anda dapat menggunakan bahasa alami untuk mengajukan pertanyaan dan lebih memahami permukaan serangan organisasi Anda. Melalui kemampuan kueri defender EASM yang luas, Anda dapat mengekstrak metadata aset dan informasi aset utama, bahkan jika Anda tidak memiliki set keterampilan kueri Defender EASM tingkat lanjut.

Saat Anda bertanya kepada Azure Copilot tentang permukaan serangan Anda, azure Copilot secara otomatis menarik konteks jika memungkinkan, berdasarkan percakapan saat ini atau pada halaman yang Anda lihat di portal Microsoft Azure. Jika konteks tidak jelas, Anda akan diminta untuk menentukan sumber daya Defender EASM mana yang akan digunakan.

Petunjuk / Saran

Tugas dan contoh perintah yang tercantum di sini menunjukkan beberapa area di mana Azure Copilot dapat sangat membantu. Namun, ini bukan daftar lengkap dari semua hal yang dapat Anda lakukan. Kami mendorong Anda untuk bereksperimen dengan perintah Anda sendiri dan melihat bagaimana Azure Copilot dapat membantu Anda mengelola sumber daya dan lingkungan Azure Anda.

Contoh perintah

Berikut adalah beberapa contoh jenis perintah yang dapat Anda gunakan untuk mengkueri data permukaan serangan yang dikumpulkan oleh Defender EASM. Ubah perintah ini berdasarkan skenario kehidupan nyata Anda, atau coba permintaan tambahan untuk mendapatkan saran tentang area tertentu.

- "Ceritakan tentang wawasan permukaan serangan prioritas tinggi dari Defender EASM."

- Apa aset saya yang berhubungan dengan pihak luar?

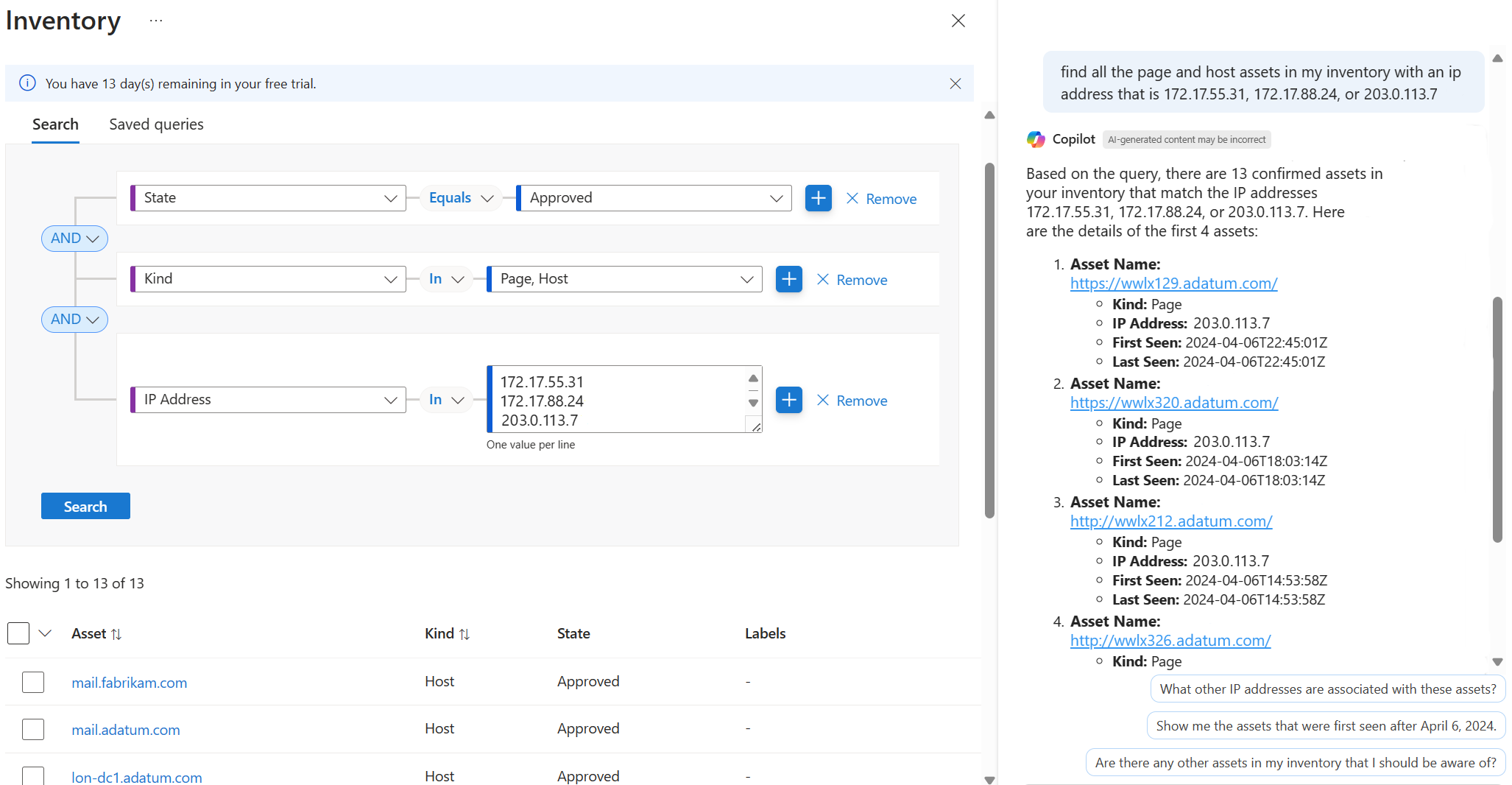

- "Temukan semua aset halaman dan host di inventori saya dengan alamat IP (alamat)"

- "Tunjukkan semua aset yang memerlukan penyelidikan."

- "Apakah saya memiliki domain yang kedaluwarsa dalam waktu 30 hari?"

- "Aset apa yang menggunakan jQuery versi 3.1.0?"

- Dapatkan host dengan port X terbuka dalam lingkup serangan saya?

- "Manakah dari aset saya yang memiliki email pendaftar

name@example.com?" - "Manakah dari aset saya yang memiliki layanan yang berisi 'Azure' dan kerentanan pada aset tersebut?"

Contoh

Anda dapat menggunakan kueri bahasa alami untuk lebih memahami permukaan serangan Anda. Dalam contoh ini, kuerinya adalah "temukan semua halaman dan aset host di inventori saya dengan alamat ip yaitu (daftar alamat IP)". Azure Copilot mengkueri inventaris Defender EASM Anda dan menyediakan detail tentang aset yang cocok dengan kriteria Anda. Anda kemudian dapat menindaklanjuti dengan pertanyaan tambahan sesuai kebutuhan.

Langkah berikutnya

- Jelajahi kemampuan Azure Copilot.

- Pelajari selengkapnya tentang Defender EASM.