Menggunakan identitas terkelola untuk menjalankan kebijakan pembaruan

Kebijakan pembaruan harus dikonfigurasi dengan identitas terkelola dalam skenario berikut:

- Saat kueri kebijakan pembaruan mereferensikan tabel di database lain.

- Saat kueri kebijakan pembaruan mereferensikan tabel dengan kebijakan keamanan tingkat baris yang diaktifkan.

Kebijakan pembaruan yang dikonfigurasi dengan identitas terkelola dilakukan atas nama identitas terkelola.

Dalam artikel ini, Anda mempelajari cara mengonfigurasi identitas terkelola yang ditetapkan sistem atau ditetapkan pengguna dan membuat kebijakan pembaruan menggunakan identitas tersebut.

Prasyarat

- Kluster dan database. Membuat kluster dan database.

- Izin AllDatabasesAdmin pada database.

Mengonfigurasi identitas terkelola

Ada dua jenis identitas terkelola:

Ditetapkan sistem: Identitas yang ditetapkan sistem terhubung ke kluster Anda dan dihapus saat kluster dihapus. Hanya satu identitas yang ditetapkan sistem yang diizinkan per kluster.

Ditetapkan pengguna: Identitas terkelola yang ditetapkan pengguna adalah sumber daya Azure mandiri. Beberapa identitas yang ditetapkan pengguna dapat ditetapkan ke kluster Anda.

Pilih salah satu tab berikut untuk menyiapkan jenis identitas terkelola pilihan Anda.

Ikuti langkah-langkah untuk Menambahkan identitas yang ditetapkan pengguna.

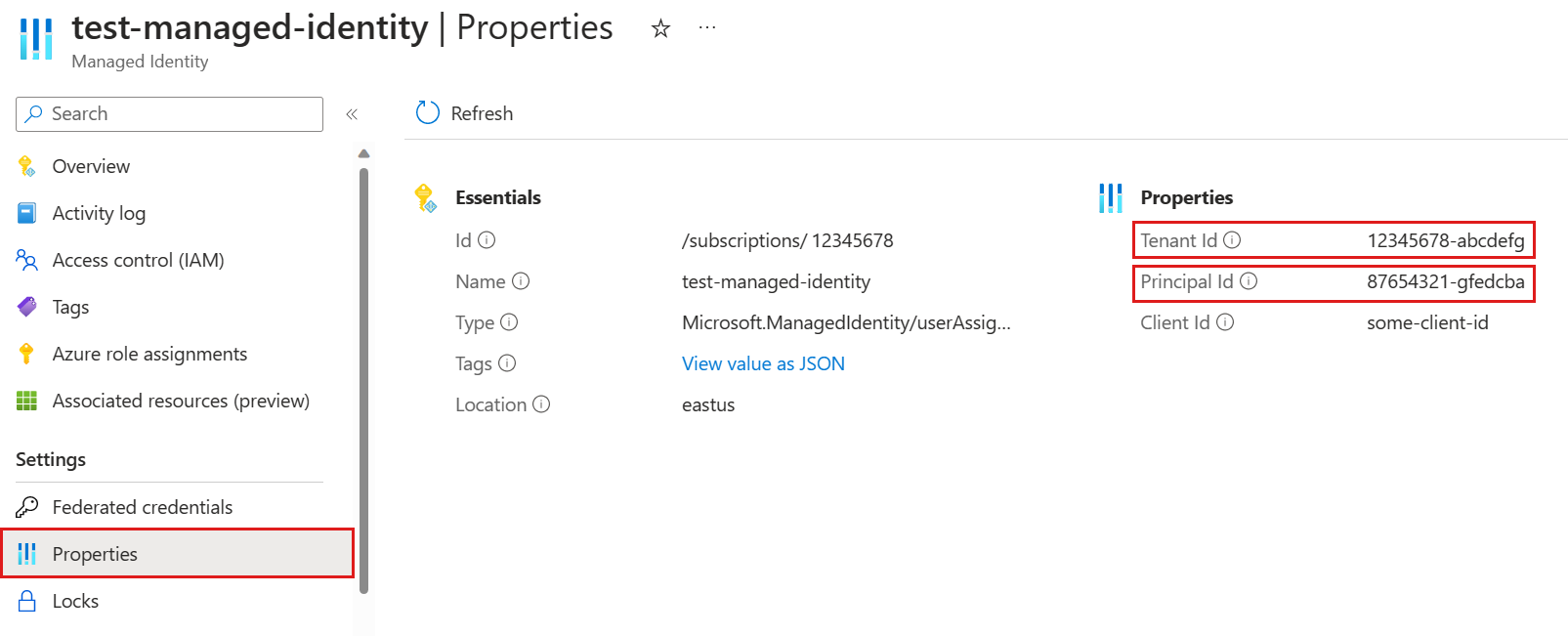

Di portal Azure, di menu sebelah kiri sumber daya identitas terkelola Anda, pilih Properti. Salin dan simpan Id Penyewa dan Id Utama untuk digunakan dalam langkah-langkah berikut.

Jalankan perintah managed_identity kebijakan .alter-merge berikut, ganti

<objectId>dengan ID objek identitas terkelola dari langkah sebelumnya. Perintah ini menetapkan kebijakan identitas terkelola pada kluster yang memungkinkan identitas terkelola digunakan dengan kebijakan pembaruan..alter-merge cluster policy managed_identity ```[ { "ObjectId": "<objectId>", "AllowedUsages": "AutomatedFlows" } ]```Catatan

Untuk mengatur kebijakan pada database tertentu, gunakan

database <DatabaseName>alih-alihcluster.Jalankan perintah berikut untuk memberikan izin Penampil Database identitas terkelola atas semua database yang dirujuk oleh kueri kebijakan pembaruan.

.add database <DatabaseName> viewers ('aadapp=<objectId>;<tenantId>')Ganti

<DatabaseName>dengan database yang relevan,<objectId>dengan Id Utama identitas terkelola dari langkah 2, dan<tenantId>dengan Id Penyewa ID Microsoft Entra dari langkah 2.

Membuat kebijakan pembaruan

Pilih salah satu tab berikut untuk membuat kebijakan pembaruan yang akan berjalan atas nama identitas terkelola yang ditetapkan pengguna atau yang ditetapkan sistem.

Jalankan perintah .alter table policy update dengan properti yang ManagedIdentity diatur ke ID objek identitas terkelola.

Misalnya, perintah berikut mengubah kebijakan pembaruan tabel MyTable dalam database MyDatabase. Penting untuk dicatat bahwa Source parameter dan Query hanya boleh mereferensikan objek dalam database yang sama tempat kebijakan pembaruan ditentukan. Namun, kode yang terkandung dalam fungsi yang ditentukan dalam Query parameter dapat berinteraksi dengan tabel yang terletak di database lain. Misalnya, fungsi MyUpdatePolicyFunction() dapat mengakses OtherTableOtherDatabase atas nama identitas terkelola yang ditetapkan pengguna. <objectId> harus berupa ID objek identitas terkelola.

.alter table MyDatabase.MyTable policy update

```

[

{

"IsEnabled": true,

"Source": "MyTable",

"Query": "MyUpdatePolicyFunction()",

"IsTransactional": false,

"PropagateIngestionProperties": false,

"ManagedIdentity": "<objectId>"

}

]

```

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk