Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Aplikasi Databricks Anda dapat diintegrasikan dengan berbagai fitur platform Azure Databricks, seperti Databricks SQL untuk melakukan kueri data, Lakeflow Jobs untuk penyerapan dan pemrosesan data, Mosaic AI Model Serving untuk mengakses model AI generatif, dan rahasia Azure Databricks untuk mengelola informasi sensitif. Dalam konteks aplikasi, fitur platform ini disebut sebagai sumber daya.

Mengapa menggunakan sumber daya?

Untuk menjaga aplikasi tetap portabel dan aman, hindari mengkodekan secara tetap ID sumber daya. Misalnya, alih-alih menyematkan ID gudang SQL tetap dalam kode aplikasi Anda, konfigurasikan gudang SQL sebagai sumber daya melalui UI Aplikasi Databricks.

Menggunakan sumber daya Databricks Apps alih-alih panggilan API langsung memiliki beberapa manfaat:

- Secara otomatis mengelola kredensial dan izin, yang menghilangkan penanganan token manual dalam kode Anda.

- Menangani jalur sumber daya, titik akhir, dan detail koneksi secara otomatis.

- Menyediakan akses terkelola yang aman alih-alih memerlukan kredensial yang dikelola sendiri untuk panggilan API langsung.

- Menjaga aplikasi tetap portabel di antara lingkungan tanpa perubahan kode.

Jenis sumber daya yang didukung

Tabel berikut mencantumkan semua jenis sumber daya yang bisa Anda tambahkan ke aplikasi Databricks Anda:

| Jenis sumber daya | Description | Kunci sumber daya default | Izin yang tersedia |

|---|---|---|---|

| Ruang genie | Antarmuka analitik yang didukung AI untuk kueri bahasa alami | genie-space |

|

| Lakebase Database | Database Unity Catalog untuk penyimpanan dan kueri data | database |

|

| Pekerjaan Lakeflow | Alur kerja penyerapan dan pemrosesan data | job |

|

| Eksperimen MLflow | Pelacakan eksperimen pembelajaran mesin dan manajemen siklus hidup model | experiment |

|

| Titik akhir penyajian model | Penyebaran model pembelajaran mesin untuk permintaan inferensi | serving-endpoint |

|

| Rahasia | Penyimpanan aman untuk nilai sensitif seperti kunci API dan token | secret |

|

| Gudang SQL | Menghitung sumber daya untuk menjalankan kueri SQL | sql-warehouse |

|

| Koneksi Katalog Unity | Koneksi terkelola ke sumber data eksternal | connection |

|

| Fungsi yang ditentukan pengguna | Fungsi SQL dan Python terdaftar di Unity Catalog | function |

|

| Volume Katalog Unity | Penyimpanan file di Unity Catalog untuk artefak dan data aplikasi | volume |

|

| Indeks pencarian vektor | Pencarian semantik dan pengambilan berbasis kesamaan dari penyematan vektor | vector-search-index |

|

Prasyarat

Untuk menambahkan sumber daya ke aplikasi, kondisi berikut harus dipenuhi:

- Sumber daya harus ada.

- Pengguna yang menambahkan sumber daya harus memiliki

Can manageizin pada sumber daya dan aplikasi.

Aplikasi berjalan dengan hak istimewa paling sedikit dan mengandalkan sumber daya yang ada dalam platform Azure Databricks. Saat disebarkan, prinsipal layanan aplikasi mengakses sumber daya ini dan harus memiliki izin yang diperlukan, seperti akses tingkat tabel untuk kueri SQL atau akses baca ke rahasia. Lihat Mengonfigurasi otorisasi di aplikasi Databricks.

Mengonfigurasi sumber daya untuk aplikasi Anda

Sumber daya memungkinkan aplikasi Anda terhubung dengan aman ke layanan yang didukungnya, tanpa memasukkan nilai sensitif atau khusus lingkungan secara langsung ke dalam kode.

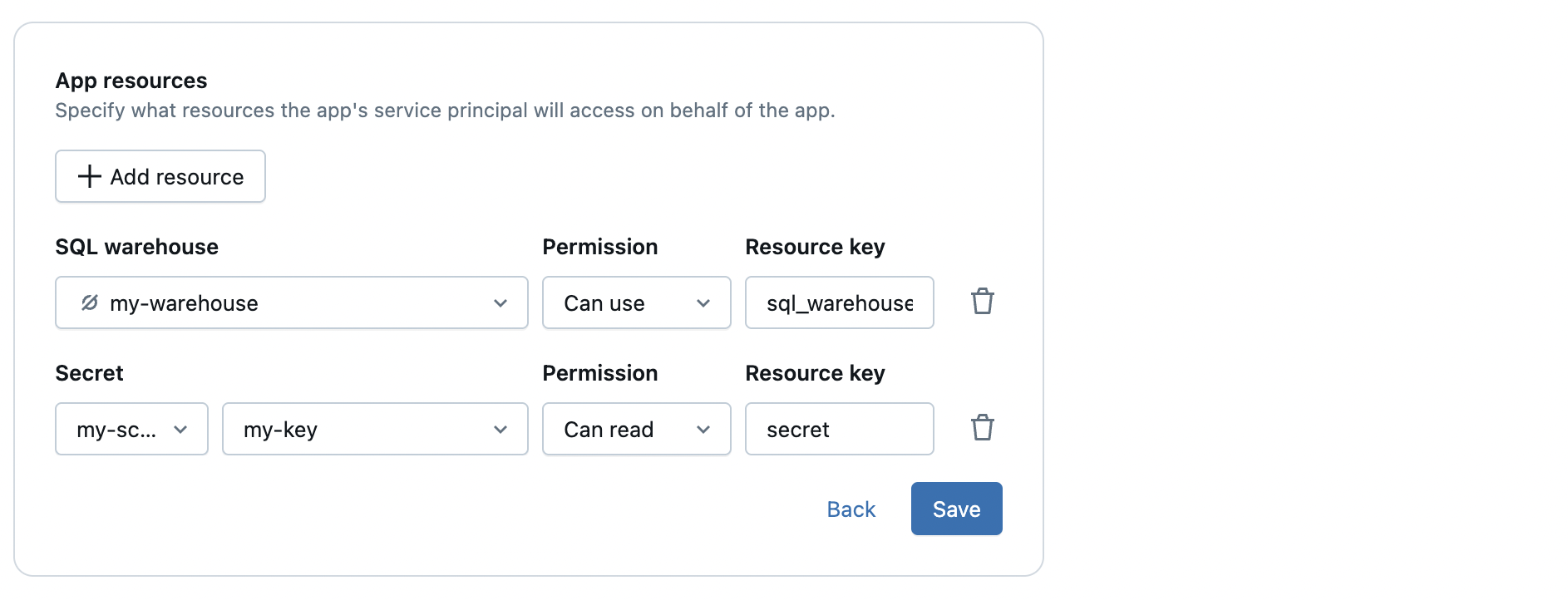

Tambahkan sumber daya langsung di antarmuka pengguna Aplikasi Databricks saat Anda membuat atau mengedit aplikasi.

- Saat Anda membuat atau mengedit aplikasi, navigasikan ke langkah Konfigurasikan .

- Di bagian Sumber daya aplikasi , klik + Tambahkan sumber daya.

- Pilih jenis sumber daya yang ingin Anda tambahkan.

- Atur izin untuk perwakilan layanan aplikasi pada sumber daya.

- Tetapkan kunci ke sumber daya, dan referensikan kunci tersebut dalam file Anda

app.yaml.

Mengelola akses aplikasi ke sumber daya

Setiap aplikasi memiliki perwakilan layanan khusus. Ikuti praktik terbaik ini untuk mengelola akses dengan aman.

- Gunakan service principal aplikasi untuk autentikasi. Jangan pernah meng-hardcode token akses pribadi (PATs) dalam kode Anda. Kredensial akses secara otomatis disuntikkan sebagai variabel lingkungan:

DATABRICKS_CLIENT_IDDATABRICKS_CLIENT_SECRET

- Jangan bagikan kredensial entitas layanan antara aplikasi atau antar pengguna. Setiap aplikasi harus menggunakan kredensial khususnya sendiri untuk isolasi dan keamanan.

- Terapkan akses hak istimewa paling sedikit. Berikan hanya izin minimum yang diperlukan untuk prinsipal layanan aplikasi. Misalnya:

- Berikan

CAN USEpada gudang SQL jika aplikasi hanya perlu menjalankan kueri. - Berikan

CAN QUERYpada titik akhir penyajian jika aplikasi hanya mengirim permintaan inferensi. - Berikan

SELECTatauMODIFYpada tabel Unity Catalog berdasarkan kebutuhan akses data aplikasi.

- Berikan

Langkah selanjutnya

Setelah Anda menambahkan sumber daya ke aplikasi, referensikan sumber daya ini di bagian env konfigurasi aplikasi Anda menggunakan valueFrom bidang . Untuk petunjuknya, lihat Menentukan variabel lingkungan di aplikasi Databricks.