Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Artikel ini menjelaskan cara mengonfigurasi kredensial Git Anda di Databricks sehingga Anda dapat menyambungkan repositori jarak jauh menggunakan folder Databricks Git (sebelumnya Repos).

Untuk daftar penyedia Git yang didukung (cloud dan lokal), baca penyedia Git yang didukung .

- Mengautentikasi akun GitHub menggunakan OAuth 2.0

- Mengautentikasi akun GitHub menggunakan PAT

- Mengautentikasi akun GitHub menggunakan PAT halus

- Mengautentikasi akun GitLab menggunakan PAT

- Mengautentikasi akses ke repositori Microsoft Azure DevOps

- Mengautentikasi akses ke repositori BitBucket Atlassian

Catatan

Meskipun artikel ini memandu Anda mengonfigurasi kredensial Git untuk pengguna, Anda juga dapat mengonfigurasi kredensial Git untuk principal layanan. Perwakilan layanan adalah pilihan yang lebih baik saat menerapkan pekerjaan, alur CI/CD, atau alur kerja otomatis lainnya yang tidak ingin Anda kaitkan dengan pengguna.

Untuk mempelajari cara mengotorisasi induk layanan untuk mengakses folder Git ruang kerja Anda, lihat Menggunakan induk layanan untuk otomatisasi dengan folder Git di Databricks.

GitHub dan GitHub AE

Informasi berikut berlaku untuk pengguna GitHub dan GitHub AE.

Mengapa menggunakan Aplikasi Databricks GitHub alih-alih PAT?

Folder Databricks Git memungkinkan Anda memilih Aplikasi Databricks GitHub untuk autentikasi pengguna alih-alih PATs jika Anda menggunakan akun GitHub yang dihosting. Aplikasi GitHub memiliki manfaat berikut daripada PATs:

- Ini menggunakan OAuth 2.0 untuk autentikasi pengguna. Lalu lintas repositori OAuth 2.0 dienkripsi untuk keamanan yang kuat.

- Lebih mudah diintegrasikan (lihat langkah-langkah di bawah) dan tidak memerlukan pelacakan token individual.

- Perpanjangan token ditangani secara otomatis.

- Integrasi dapat dicakup ke repositori Git terlampir tertentu, memungkinkan Anda kontrol yang lebih terperinci atas akses.

Catatan

Jika Anda mengalami masalah saat menginstal Aplikasi GitHub Azure Databricks untuk akun atau organisasi Azure Databricks Anda, lihat dokumentasi penginstalan Aplikasi GitHub untuk panduan pemecahan masalah.

Per integrasi OAuth 2.0 standar, Databricks menyimpan token akses dan refresh pengguna. GitHub mengelola semua kontrol akses lainnya. Token akses dan refresh mengikuti aturan kedaluwarsa standar GitHub, dengan token akses kedaluwarsa setelah 8 jam (yang meminimalkan risiko jika kredensial bocor). Token refresh memiliki masa pakai 6 bulan jika tidak digunakan. Kredensial tertaut akan kedaluwarsa setelah 6 bulan tidak aktif, sehingga pengguna perlu menyusunnya kembali.

Anda dapat mengenkripsi token Databricks secara opsional menggunakan kunci yang dikelola pelanggan (CMK).

Menautkan akun GitHub Anda menggunakan Aplikasi Databricks GitHub

Catatan

- Fitur ini tidak didukung di GitHub Enterprise Server. Gunakan token akses pribadi sebagai gantinya.

Di Azure Databricks, tautkan akun GitHub Anda di halaman Pengaturan Pengguna:

Di sudut kanan atas halaman mana pun, klik nama pengguna Anda, lalu pilih Pengaturan .

Klik tab Akun-akun tertaut.

Ubah penyedia Anda ke GitHub, pilih Tautkan akun Git, dan klik Tautkan.

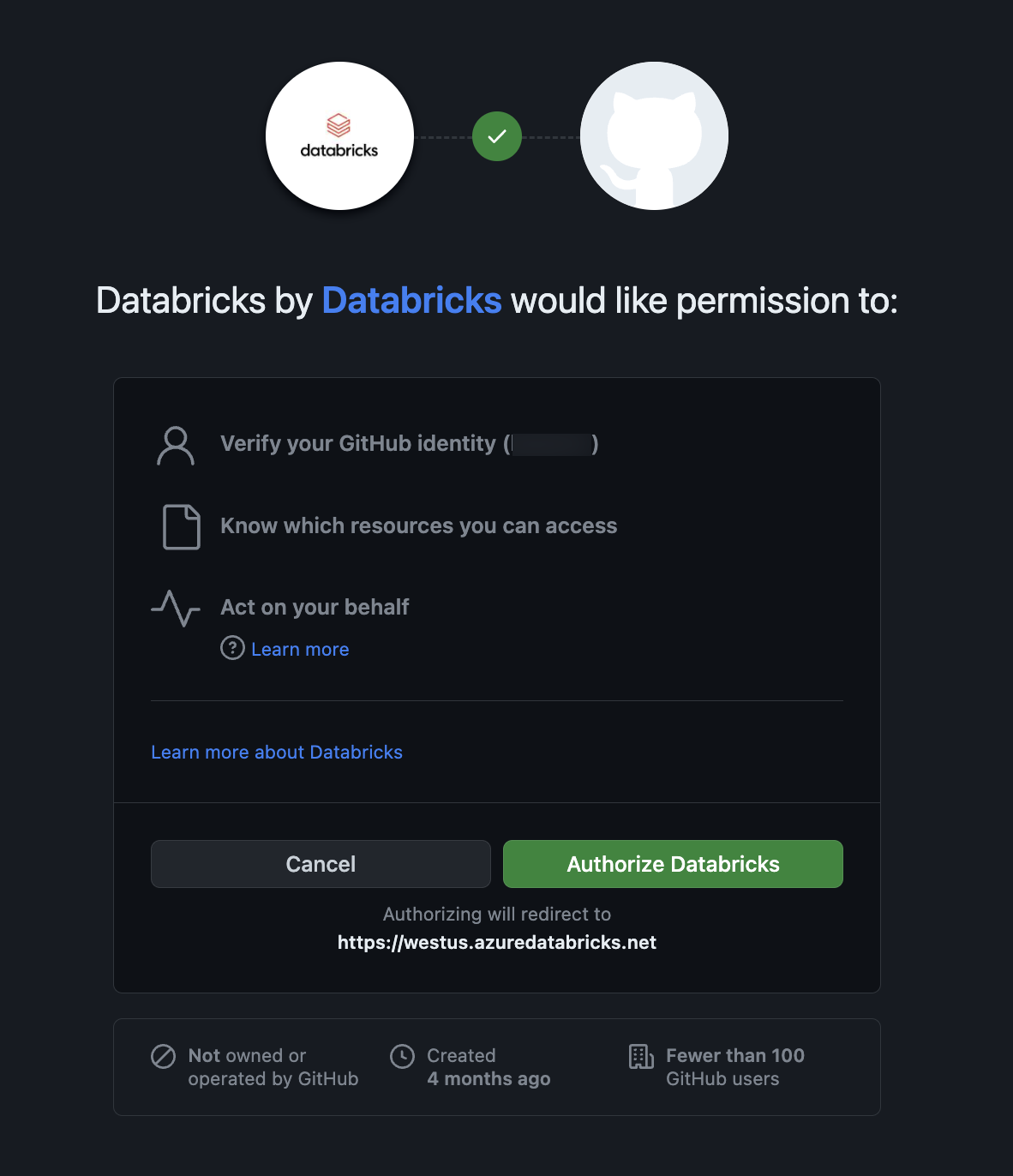

Halaman otorisasi Aplikasi GitHub Databricks muncul. Otorisasi Aplikasi GitHub untuk menyelesaikan penyiapan, yang memungkinkan Databricks bertindak atas nama Anda saat Anda melakukan operasi Git di folder Git (seperti mengkloning repositori). Lihat dokumentasi GitHub untuk detail selengkapnya tentang otorisasi aplikasi.

Untuk mengizinkan akses ke repositori GitHub, ikuti langkah-langkah di bawah ini untuk menginstal dan mengonfigurasi aplikasi Databricks GitHub.

Menginstal dan mengonfigurasi Aplikasi Databricks GitHub untuk memungkinkan akses ke repositori

Anda dapat menginstal dan mengonfigurasi Aplikasi Databricks GitHub di repositori GitHub yang ingin Anda akses dari folder Databricks Git. Lihat dokumentasi GitHub untuk detail selengkapnya tentang penginstalan aplikasi.

Pilih akun yang memiliki repositori yang ingin Anda akses.

Jika Anda bukan pemilik akun, Anda harus memiliki pemilik akun yang menginstal dan mengonfigurasi aplikasi untuk Anda.

Jika Anda adalah pemilik akun, instal Aplikasi GitHub. Menginstalnya memberikan akses baca dan tulis ke kode. Kode hanya diakses atas nama pengguna (misalnya, ketika pengguna mengkloning repositori di folder Databricks Git).

Secara opsional, Anda hanya dapat memberikan akses ke subset repositori dengan memilih opsi Hanya pilih repositori.

Menyambungkan ke repositori GitHub menggunakan token akses pribadi

Di GitHub, ikuti langkah-langkah berikut untuk membuat token akses pribadi yang memungkinkan akses ke repositori Anda:

- Di sudut kanan atas halaman mana pun, klik foto profil Anda, lalu klik Pengaturan.

- Pilih Pengaturan Pengembang.

- Klik tab Token akses pribadi di panel sebelah kiri, lalu Token (klasik).

- Klik tombol Hasilkan token baru.

- Masukkan deskripsi token.

- Pilih cakupan repositori dan cakupan alur kerja, dan klik tombol Generate token. Cakupan workflow diperlukan jika repositori Anda memiliki alur kerja GitHub Action.

- Salin token ke clipboard Anda. Anda memasukkan token ini di Azure Databricks di bawah Pengaturan Pengguna > Akun Tertaut.

Untuk menggunakan masuk tunggal, lihat Mengotorisasi token akses pribadi untuk digunakan dengan masuk tunggal SAML.

Menyambungkan ke repositori GitHub menggunakan token akses pribadi yang halus

Sebagai praktik terbaik, gunakan PAT halus yang hanya memberikan akses ke sumber daya yang akan Anda akses dalam proyek Anda. Di GitHub, ikuti langkah-langkah ini untuk membuat PAT terperinci yang memungkinkan akses ke repositori Anda:

Di sudut kanan atas halaman mana pun, klik foto profil Anda, lalu klik Pengaturan.

Pilih Pengaturan Pengembang.

Klik tab Token akses pribadi di panel sebelah kiri, dan kemudian pilih Token berbasis detail.

Klik tombol Hasilkan token baru di pojok kanan atas halaman untuk membuka halaman Baru token akses pribadi yang diperinci.

Konfigurasikan token halus baru Anda dari pengaturan berikut:

Nama token: Berikan nama token unik. Tulis di suatu tempat agar anda tidak lupa atau kehilangannya!

Kedaluwarsa: Pilih periode waktu kedaluwarsa token. Defaultnya adalah "30 hari".

Deskripsi: Tambahkan beberapa teks pendek yang menjelaskan tujuan token.

Pemilik sumber daya: Defaultnya adalah ID GitHub Anda saat ini. Atur ini ke organisasi GitHub yang memiliki repositori yang akan Anda akses.

Di bawah Akses repositori, pilih cakupan akses untuk token Anda. Sebagai praktik terbaik, pilih hanya repositori yang akan Anda gunakan untuk kontrol versi folder Git.

Di bawah Izin, konfigurasikan tingkat akses tertentu yang diberikan oleh token ini untuk repositori dan akun yang akan Anda kerjakan. Untuk detail selengkapnya tentang grup izin, baca Izin yang diperlukan untuk token akses pribadi yang terperinci dalam dokumentasi GitHub.

Atur izin akses untuk

Konten menjadiBaca dan tulis. (Anda menemukan cakupan Konten di bawah Izin repositori.) Untuk detail tentang cakupan ini, lihat dokumentasi GitHub pada cakupan Konten.

Klik tombol Buat token.

Salin token ke clipboard Anda. Anda memasukkan token ini di Azure Databricks di bawah Pengaturan Pengguna > Akun Tertaut.

GitLab

Di GitLab, ikuti langkah-langkah ini untuk membuat token akses pribadi yang memungkinkan akses ke repositori Anda:

Dari GitLab, klik ikon pengguna Anda di sudut kiri atas layar dan pilih Preferensi .

Klik Token Akses di bilah samping.

Klik Tambahkan token baru di bagian Token Akses Pribadi halaman.

Masukkan nama untuk token tersebut.

Pilih cakupan tertentu untuk menyediakan akses dengan mencentang kotak untuk tingkat izin yang Anda inginkan. Untuk detail selengkapnya tentang opsi cakupan, baca dokumentasi GitLab tentang cakupan PAT.

Klik Buat token akses pribadi.

Salin token ke clipboard Anda. Masukkan token ini di Azure Databricks di bawah Pengaturan > Pengguna Akun tertaut.

Lihat dokumentasi GitHub untuk mempelajari lebih lanjut cara membuat token akses privat.

GitLab juga menyediakan dukungan untuk akses terperinci menggunakan "Token Akses Proyek". Anda dapat menggunakan Token Akses Proyek untuk mencakup akses ke proyek GitLab. Untuk detail selengkapnya, baca dokumentasi GitLab tentang Token Akses Proyek.

Layanan Azure DevOps

Menyambungkan ke repositori Azure DevOps menggunakan ID Microsoft Entra

Autentikasi dengan Layanan Azure DevOps dilakukan secara otomatis saat Anda mengautentikasi menggunakan ID Microsoft Entra. Organisasi Azure DevOps Services harus ditautkan ke penyewa Microsoft Entra ID yang sama dengan Databricks. Titik akhir layanan untuk ID Microsoft Entra harus dapat diakses dari subnet privat dan publik ruang kerja Databricks. Untuk informasi selengkapnya, lihat Menyebarkan Azure Databricks di jaringan virtual Azure Anda (injeksi VNet).

Di Azure Databricks, atur penyedia Git Anda ke Layanan Azure DevOps di halaman Pengaturan Pengguna:

Di sudut kanan atas halaman mana pun, klik nama pengguna Anda, lalu pilih Pengaturan .

Klik tab Akun-akun tertaut.

Ubah penyedia Anda ke Layanan Azure DevOps.

Menyambungkan ke repositori Azure DevOps menggunakan token

Langkah-langkah berikut menunjukkan kepada Anda cara menyambungkan repositori Azure Databricks ke repositori Azure DevOps saat tidak berada dalam penyewaan ID Microsoft Entra yang sama.

Titik akhir layanan untuk ID Microsoft Entra harus dapat diakses dari subnet privat dan publik ruang kerja Databricks. Untuk informasi selengkapnya, lihat Menyebarkan Azure Databricks di jaringan virtual Azure Anda (injeksi VNet).

Dapatkan token akses untuk repositori di Azure DevOps:

- Buka dev.azure.com, lalu masuk ke organisasi DevOps yang berisi repositori tempat Anda ingin menyambungkan Azure Databricks.

- Di sisi kanan atas, klik ikon Pengaturan Pengguna dan pilih Token Akses Pribadi.

- Klik + Token Baru.

- Masukkan informasi ke dalam formulir:

- Beri nama token.

- Pilih nama organisasi, yang merupakan nama repositori.

- Tetapkan tanggal kedaluwarsa.

- Pilih cakupan yang diperlukan, seperti Akses penuh.

- Salin token akses yang ditampilkan.

- Masukkan token ini di Azure Databricks di bawah Pengaturan > Pengguna Akun tertaut.

- Di nama pengguna atau email penyedia Git, masukkan alamat email yang Anda gunakan untuk masuk ke organisasi DevOps.

Bitbucket

Catatan

Secara default, Anda tidak dapat menggunakan Token Akses Repositori Bitbucket atau Token Akses Proyek. Untuk mengambil alih ini untuk ruang kerja tertentu, hubungi dukungan.

Di Bitbucket, ikuti langkah-langkah berikut untuk membuat kata sandi aplikasi yang memungkinkan akses ke repositori Anda:

- Buka Bitbucket Cloud dan buat kata sandi aplikasi yang memungkinkan akses ke repositori Anda. Lihat dokumentasi Bitbucket Cloud.

- Rekam kata sandi dengan cara yang aman.

- Di Azure Databricks, masukkan kata sandi ini di bawah Pengaturan > Pengguna Akun tertaut.

Penyedia Git lainnya

Jika penyedia Git Anda tidak tercantum, memilih "GitHub" dan menyediakan PAT yang Anda peroleh dari penyedia Git Anda sering berfungsi, tetapi tidak dijamin berfungsi.