Mengaktifkan kunci yang dikelola pelanggan HSM untuk layanan terkelola

Catatan

Fitur ini membutuhkan rencana Premium.

Artikel ini menjelaskan cara mengonfigurasi kunci Anda sendiri dari Azure Key Vault Managed HSM. Untuk instruksi tentang menggunakan kunci dari brankas Azure Key Vault, lihat Mengaktifkan kunci yang dikelola pelanggan untuk layanan terkelola.

Persyaratan

Untuk menggunakan Azure CLI untuk tugas-tugas ini, instal alat Azure CLI dan instal ekstensi Databricks:

az extension add --name databricksUntuk menggunakan Powershell untuk tugas-tugas ini, instal Azure PowerShell dan instal modul Databricks Powershell. Anda juga harus masuk:

Connect-AzAccountUntuk masuk ke akun Azure Anda sebagai pengguna, lihat Masuk PowerShell dengan akun pengguna Azure Databricks. Untuk masuk ke akun Azure Anda sebagai perwakilan layanan, lihat Login PowerShell dengan perwakilan layanan ID Microsoft Entra.

Langkah 1: Membuat HSM Terkelola Azure Key Vault dan kunci HSM

Anda dapat menggunakan Azure Key Vault Managed HSM yang ada atau membuat dan mengaktifkan yang baru setelah mulai cepat dalam dokumentasi HSM Terkelola. Lihat Mulai Cepat: Memprovisikan dan mengaktifkan HSM Terkelola menggunakan Azure CLI. Azure Key Vault Managed HSM harus mengaktifkan Perlindungan Penghapusan Menyeluruh .

Penting

Key Vault harus berada di penyewa Azure yang sama dengan ruang kerja Azure Databricks Anda.

Untuk membuat kunci HSM, ikuti Membuat kunci HSM.

Langkah 2: Mengonfigurasi penetapan peran HSM Terkelola

Konfigurasikan penetapan peran untuk Key Vault Managed HSM sehingga ruang kerja Azure Databricks Anda memiliki izin untuk mengaksesnya. Anda dapat mengonfigurasi penetapan peran menggunakan portal Azure, Azure CLI, atau Azure Powershell.

Menggunakan portal Azure

- Buka sumber daya HSM Terkelola Anda di portal Azure.

- Di menu sebelah kiri, di bawah Pengaturan, pilih RBAC Lokal.

- Klik Tambahkan.

- Di bidang Peran, pilih Pengguna Enkripsi Layanan Kripto HSM Terkelola.

- Di bidang Cakupan, pilih

All keys (/). - Di bidang Prinsip keamanan, ketik

AzureDatabricksdan gulir ke hasil Aplikasi Perusahaan yang memiliki ID2ff814a6-3304-4ab8-85cb-cd0e6f879c1dAplikasi dan pilih. - Klik Buat.

- Di menu sebelah kiri, di bawah Pengaturan, pilih Kunci dan pilih kunci Anda.

- Di bidang Pengidentifikasi Kunci, salin teks.

Gunakan Azure CLI

Dapatkan ID objek aplikasi AzureDatabricks dengan Azure CLI.

az ad sp show --id "2ff814a6-3304-4ab8-85cb-cd0e6f879c1d" \ --query "id" \ --output tsvKonfigurasikan penetapan peran HSM Terkelola. Ganti

<hsm-name>dengan nama HSM Terkelola dan ganti<object-id>dengan IDAzureDatabricksobjek aplikasi dari langkah sebelumnya.az keyvault role assignment create --role "Managed HSM Crypto Service Encryption User" --scope "/" --hsm-name <hsm-name> --assignee-object-id <object-id>

Menggunakan Azure Powershell

Ganti <hsm-name> dengan nama HSM Terkelola.

Connect-AzureAD

$managedService = Get-AzureADServicePrincipal \

-Filter "appId eq '2ff814a6-3304-4ab8-85cb-cd0e6f879c1d'"

New-AzKeyVaultRoleAssignment -HsmName <hsm-name> \

-RoleDefinitionName "Managed HSM Crypto Service Encryption User" \

-ObjectId $managedService.ObjectId

Langkah 3: Menambahkan kunci ke ruang kerja

Anda dapat membuat atau memperbarui ruang kerja dengan kunci yang dikelola pelanggan untuk layanan terkelola, menggunakan portal Azure, Azure CLI, atau Azure Powershell.

Menggunakan portal Microsoft Azure

Buka beranda Portal Microsoft Azure.

Klik Buat sumber daya di sudut kiri atas halaman.

Di dalam bilah pencarian, ketik

Azure Databricksdan klik opsi Azure Databricks .Klik Buat di widget Azure Databricks.

Masukkan nilai untuk bidang input pada tab Dasar dan Jaringan .

Setelah Anda mencapai tab Enkripsi :

- Untuk membuat ruang kerja, aktifkan Gunakan kunci Anda sendiri di bagian Layanan Terkelola.

- Untuk memperbarui ruang kerja, aktifkan Layanan Terkelola.

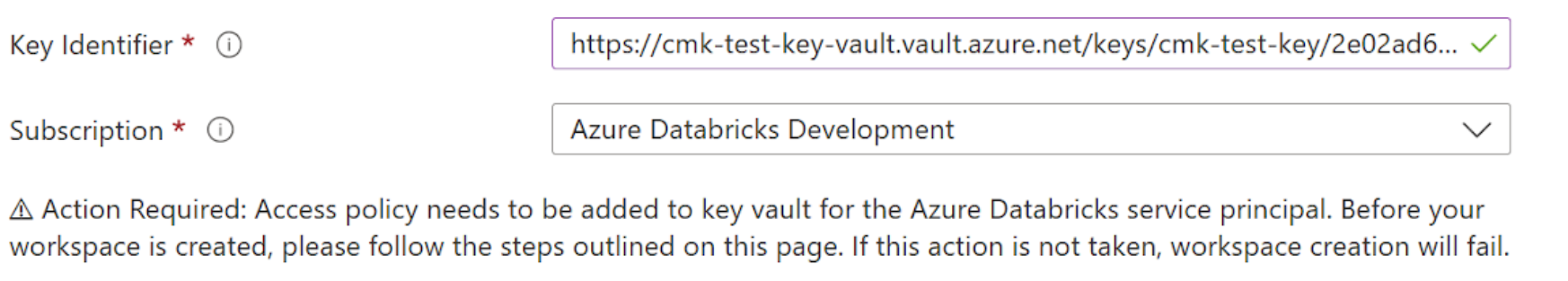

Atur bidang enkripsi.

- Di bidang Pengidentifikasi Kunci, tempelkan Pengidentifikasi Kunci kunci HSM Terkelola Anda.

- Di menu dropdown Langganan, masukkan nama langganan kunci Azure Key Vault Anda.

Selesaikan tab yang tersisa dan klik Tinjau + Buat (untuk ruang kerja baru) atau Simpan (untuk memperbarui ruang kerja).

Menggunakan Azure CLI

Membuat atau memperbarui ruang kerja:

Untuk pembuatan dan pembaruan, tambahkan bidang ini ke perintah :

managed-services-key-name: Nama HSM terkelolamanaged-services-key-vault: URI HSM Terkelolamanaged-services-key-version: Versi HSM terkelola

Contoh pembuatan ruang kerja menggunakan bidang ini:

az databricks workspace create --name <workspace-name> \

--resource-group <resource-group-name> \

--location <location> \

--sku premium \

--managed-services-key-name <hsm-name> \

--managed-services-key-vault <hsm-uri> \

--managed-services-key-version <hsm-version>

Contoh pembaruan ruang kerja menggunakan bidang ini:

az databricks workspace update --name <workspace-name> \

--resource-group <resource-group-name> \

--managed-services-key-name <hsm-name> \

--managed-services-key-vault <hsm-uri> \

--managed-services-key-version <hsm-version>

Penting

Jika Anda memutar kunci, Anda harus menjaga kunci lama tetap tersedia selama 24 jam.

Menggunakan Powershell

Untuk membuat atau memperbarui ruang kerja, tambahkan parameter berikut ke perintah untuk kunci baru Anda:

ManagedServicesKeyVaultPropertiesKeyName: Nama HSM terkelolaManagedServicesKeyVaultPropertiesKeyVaultUri: URI HSM TerkelolaManagedServicesKeyVaultPropertiesKeyVersion: Versi HSM terkelola

Contoh pembuatan ruang kerja dengan bidang-bidang ini:

New-AzDatabricksWorkspace -Name <workspace-name> \

-ResourceGroupName <resource-group-name> \

-location $keyVault.Location \

-sku premium \

-ManagedServicesKeyVaultPropertiesKeyName $hsm.Name \

-ManagedServicesKeyVaultPropertiesKeyVaultUri $hsm.Uri \

-ManagedServicesKeyVaultPropertiesKeyVersion $hsm.Version

Contoh pembaruan ruang kerja dengan bidang ini:

Update-AzDatabricksWorkspace -Name <workspace-name> \

-ResourceGroupName <resource-group-name> \

-sku premium \

-ManagedServicesKeyVaultPropertiesKeyName $hsm.Name \

-ManagedServicesKeyVaultPropertiesKeyVaultUri $hsm.VaultUri \

-ManagedServicesKeyVaultPropertiesKeyVersion $hsm.Version

Penting

Jika Anda memutar kunci, Anda harus menjaga kunci lama tetap tersedia selama 24 jam.

Langkah 4 (opsional): Impor ulang buku catatan

Setelah Anda menambahkan kunci untuk layanan terkelola untuk ruang kerja yang ada, hanya opera tulis yang menggunakan kunci Anda. Data yang ada tidak dienkripsi ulang.

Anda dapat mengekspor semua notebook lalu mengimpornya kembali sehingga kunci yang mengenkripsi data dilindungi dan dikontrol oleh kunci Anda. Anda dapat menggunakan Ekspor dan Impor API Ruang Kerja.

Putar kunci di lain waktu

Jika Anda sudah menggunakan kunci yang dikelola pelanggan untuk layanan terkelola, Anda dapat memperbarui ruang kerja dengan versi kunci baru, atau kunci yang sama sekali baru. Ini disebut rotasi kunci.

Buat kunci baru atau putar kunci yang ada di Vault HSM Terkelola.

Pastikan kunci baru memiliki izin yang tepat.

Perbarui ruang kerja dengan kunci baru Anda menggunakan portal, CLI, atau PowerShell. Lihat Langkah 3: Tambahkan kunci ke ruang kerja dan ikuti instruksi untuk pembaruan ruang kerja. Pastikan Anda menggunakan nilai yang sama untuk nama grup sumber daya dan nama ruang kerja sehingga memperbarui ruang kerja yang ada, daripada membuat ruang kerja baru. Selain perubahan dalam parameter terkait kunci, gunakan parameter yang sama yang digunakan untuk membuat ruang kerja.

Penting

Jika Anda memutar kunci, Anda harus menjaga kunci lama tetap tersedia selama 24 jam.

Ekspor dan impor ulang buku catatan yang sudah ada secara opsional untuk memastikan bahwa semua buku catatan yang sudah ada menggunakan kunci baru Anda.

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk