Contoh alur kerja rahasia

Dalam contoh alur kerja ini, kami menggunakan rahasia untuk menyiapkan info masuk JDBC untuk terhubung ke Azure Data Lake Store.

Membuat cakupan rahasia

Membuat cakupan rahasia bernama jdbc.

Untuk membuat cakupan rahasia yang didukung Databricks:

databricks secrets create-scope jdbc

Untuk membuat cakupan rahasia yang didukung Azure Key Vault, ikuti petunjuk di Buat cakupan rahasia yang didukung Azure Key Vault.

Catatan

Jika akun Anda tidak memiliki paket Premium, Anda harus membuat cakupan dengan izin KELOLA yang diberikan kepada semua pengguna ("pengguna"). Contohnya:

databricks secrets create-scope jdbc --initial-manage-principal users

Membuat rahasia

Metode untuk membuat rahasia tergantung pada apakah Anda menggunakan cakupan yang didukung Azure Key Vault atau cakupan yang didukung Databricks.

Membuat rahasia dalam cakupan yang didukung Azure Key Vault

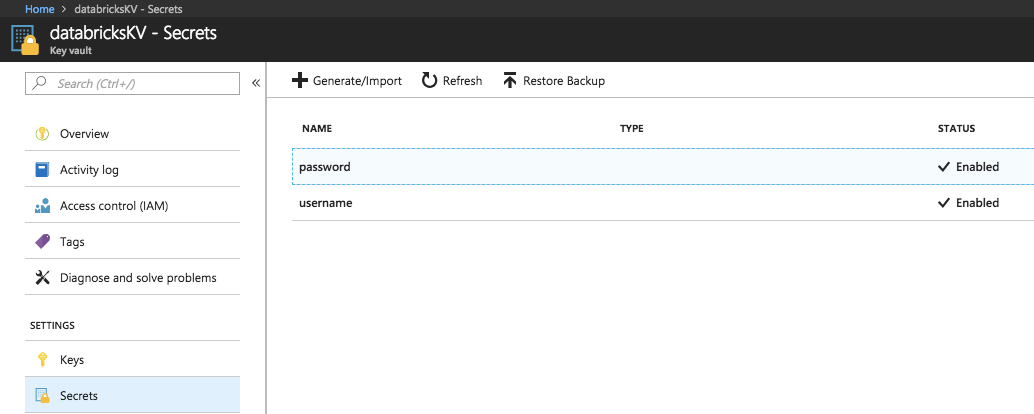

Tambahkan rahasia username dan password gunakan AZURE Set Secret REST API atau portal Azure UI:

Membuat rahasia dalam cakupan yang didukung Databricks

Tambahkan rahasia username dan password. Jalankan perintah berikut dan masukkan nilai rahasia di editor yang dibuka.

databricks secrets put-secret jdbc username

databricks secrets put-secret jdbc password

Gunakan rahasia di buku catatan

Di buku catatan, baca rahasia yang disimpan dalam cakupan rahasia jdbc untuk mengonfigurasi konektor JDBC:

val driverClass = "com.microsoft.sqlserver.jdbc.SQLServerDriver"

val connectionProperties = new java.util.Properties()

connectionProperties.setProperty("Driver", driverClass)

val jdbcUsername = dbutils.secrets.get(scope = "jdbc", key = "username")

val jdbcPassword = dbutils.secrets.get(scope = "jdbc", key = "password")

connectionProperties.put("user", s"${jdbcUsername}")

connectionProperties.put("password", s"${jdbcPassword}")

Anda sekarang dapat menggunakan ini ConnectionProperties dengan konektor JDBC untuk berbicara dengan sumber data Anda.

Nilai yang diambil dari cakupan tidak pernah ditampilkan di buku catatan (lihat Redaksi rahasia).

Memberikan akses ke grup lain

Catatan

Langkah ini mengharuskan akun Anda memiliki paket Premium.

Setelah memverifikasi bahwa kredensial dikonfigurasi dengan benar, bagikan kredensial ini dengan datascience grup untuk digunakan untuk analisis mereka dengan memberi mereka izin untuk membaca cakupan rahasia dan mencantumkan rahasia yang tersedia .

datascience Berikan grup izin READ ke kredensial ini dengan membuat permintaan berikut:

databricks secrets put-acl jdbc datascience READ

Untuk informasi selengkapnya tentang kontrol akses rahasia, lihat ACL Rahasia.