Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Ini adalah praktik yang baik untuk menguji asumsi Anda tentang bagaimana layanan Anda merespons serangan dengan melakukan simulasi berkala. Selama pengujian, validasikan bahwa layanan atau aplikasi Anda terus berfungsi seperti yang diharapkan dan tidak ada gangguan pada pengalaman pengguna. Identifikasi kesenjangan dari sudut pandang teknologi dan proses dan gabungkan keduanya dalam strategi respons DDoS. Kami menyarankan agar Anda melakukan pengujian tersebut di lingkungan penahapan atau selama jam nonpeak untuk meminimalkan dampak terhadap lingkungan produksi.

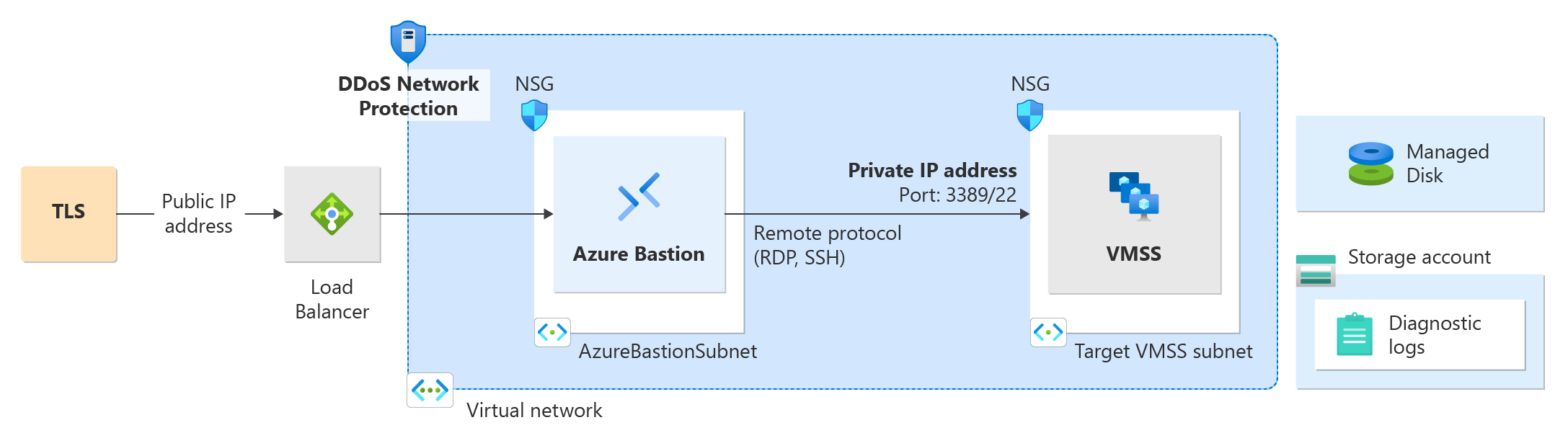

Untuk tutorial ini, Anda akan membuat lingkungan pengujian yang mencakup:

- Paket perlindungan DDoS

- Jaringan virtual

- Sebuah host Azure Bastion

- Penyeimbang beban

- Dua komputer virtual

Anda kemudian akan mengonfigurasi log diagnostik dan pemberitahuan untuk memantau serangan dan pola lalu lintas. Terakhir, Anda akan mengonfigurasi simulasi serangan DDoS menggunakan salah satu mitra pengujian kami yang disetujui.

Simulasi membantu Anda:

- Validasikan bagaimana Azure DDoS Protection membantu melindungi sumber daya Azure Anda dari serangan DDoS.

- Optimalkan proses respons insiden Anda ketika menghadapi serangan DDoS.

- Document DDoS compliance.

- Melatih tim keamanan jaringan Anda.

Kebijakan pengujian simulasi Azure DDoS

Anda hanya dapat mensimulasikan serangan menggunakan mitra pengujian kami yang disetujui:

- BreakingPoint Cloud: generator lalu lintas otomatis di mana pengguna dapat menghasilkan lalu lintas menuju titik akhir publik yang dilengkapi dengan Perlindungan DDoS untuk simulasi.

- MazeBolt: Platform RADAR™ terus mengidentifikasi dan memungkinkan penghapusan kerentanan DDoS - secara proaktif dan tanpa gangguan pada operasi bisnis.

- Red Button: bekerja dengan tim ahli yang berdedikasi untuk mensimulasikan skenario serangan DDoS dunia nyata dalam lingkungan yang terkendali.

- RedWolf: penyedia pengujian DDoS mandiri atau terpandu dengan kontrol real time.

Lingkungan simulasi mitra pengujian kami dibangun di dalam Azure. Anda hanya dapat mensimulasikan terhadap alamat IP publik yang dihosting di Azure, yang merupakan bagian dari langganan Azure Anda sendiri, dan alamat tersebut akan divalidasi oleh mitra kami sebelum dilakukan pengujian. Selain itu, alamat IP publik target ini harus dilindungi di bawah Azure DDoS Protection. Pengujian simulasi memungkinkan Anda menilai status kesiapan Anda saat ini, mengidentifikasi kesenjangan dalam prosedur respons insiden Anda, dan memandu Anda dalam mengembangkan strategi respons DDoS yang tepat.

Catatan

BreakingPoint Cloud dan Red Button hanya tersedia untuk Cloud publik.

Prasyarat

- Akun Azure dengan langganan aktif.

- Untuk menggunakan pembuatan log diagnostik, Anda harus terlebih dahulu membuat ruang kerja Analitik Log dengan pengaturan diagnostik diaktifkan.

- Untuk tutorial ini, Anda harus menyebarkan Load Balancer, alamat IP publik, Bastion, dan dua komputer virtual. Untuk informasi selengkapnya, lihat Menyebarkan Load Balancer dengan DDoS Protection. Anda bisa mengabaikan langkah NAT Gateway di tutorial Menerapkan Load Balancer dengan Perlindungan DDoS.

Konfigurasi metrik dan peringatan Perlindungan DDoS

Dalam tutorial ini, kita akan mengonfigurasi metrik dan pemberitahuan DDoS Protection untuk memantau serangan dan pola lalu lintas.

Configure diagnostic logs

Masuk ke portal Azure.

Di kotak pencarian di bagian atas portal, masukkan Monitor. Pilih Pantau di hasil pencarian.

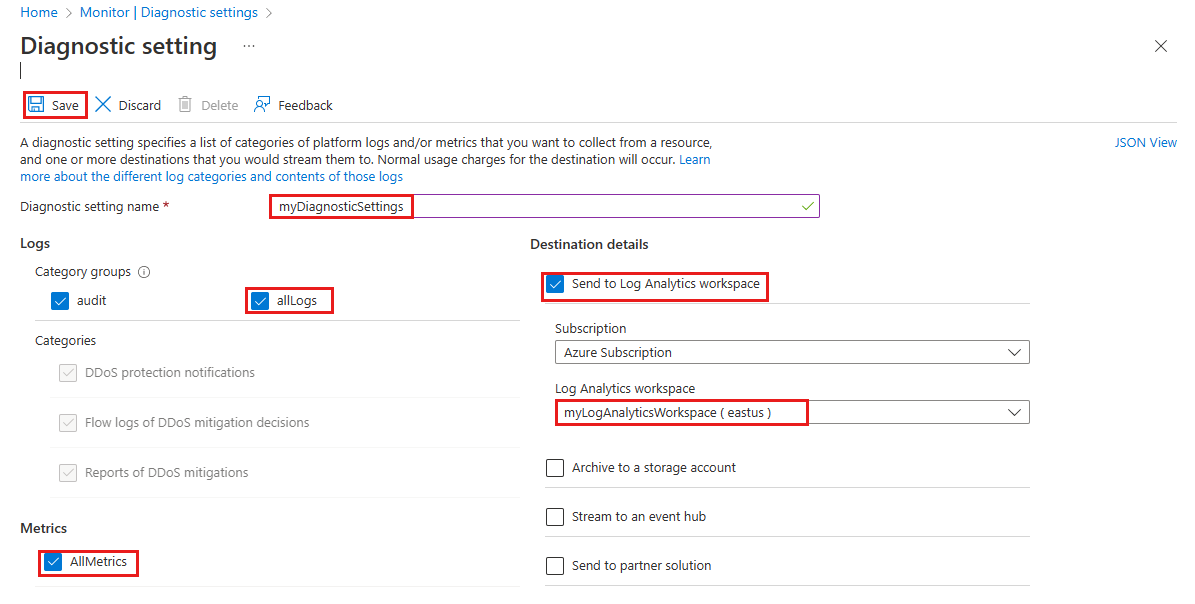

Pilih Pengaturan Diagnostik di bawah Pengaturan di panel kiri, lalu pilih informasi berikut di halaman Pengaturan diagnostik. Selanjutnya, pilih Tambahkan pengaturan diagnostik.

Pengaturan Value Langganan Select the Subscription that contains the public IP address you want to log. Grup sumber daya Pilih Grup sumber daya yang berisi alamat IP publik yang ingin Anda catat. Jenis Sumber Daya Pilih Alamat IP Publik. Sumber daya Pilih alamat IP Publik tertentu yang ingin Anda catat metriknya. Pada halaman Pengaturan Diagnostik, di bawah Detail Destinasi, pilih Kirim ke ruang kerja Log Analytics, lalu masukkan informasi berikut, lalu pilih Simpan.

Pengaturan Value Nama pengaturan diagnostik Masukkan myDiagnosticSettings. Logs Select allLogs. Metrics Pilih AllMetrics. Detail tujuan Pilih Kirim ke ruang kerja Analitik Log. Langganan Pilih langganan Azure Anda. Ruang Kerja Analitik Log Pilih myLogAnalyticsWorkspace.

Konfigurasikan peringatan metrik

Masuk ke portal Azure.

Di kotak pencarian di bagian atas portal, masukkan Pemberitahuan. Pilih Pemberitahuan di hasil pencarian.

Pilih + Buat pada bilah navigasi, lalu pilih Aturan pemberitahuan.

Pada halaman Buat aturan pemberitahuan, pilih + Pilih cakupan, lalu pilih informasi berikut di halaman Pilih sumber daya .

Pengaturan Value Filter berdasarkan langganan Select the Subscription that contains the public IP address you want to log. Filter berdasarkan jenis sumber daya Pilih Alamat IP Publik. Sumber daya Pilih alamat IP Publik tertentu yang ingin Anda catat metriknya. Pilih Selesai, lalu pilih Berikutnya: Kondisi.

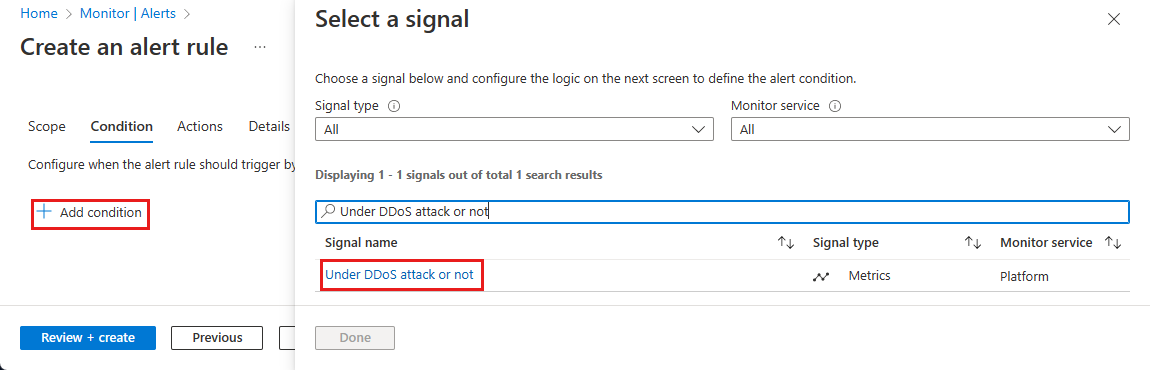

Pada halaman Kondisi , pilih + Tambahkan Kondisi, lalu di kotak pencarian Cari menurut nama sinyal, cari, dan pilih Di bawah serangan DDoS atau tidak.

Di halaman Buat aturan pemberitahuan, masukkan atau pilih informasi berikut.

Pengaturan Value Threshold Biarkan sebagai default. Jenis agregasi Biarkan sebagai default. Operator Pilih Lebih besar dari atau sama dengan. Unit Biarkan sebagai default. Ambang nilai Masukkan 1. Untuk metrik Sedang dalam serangan DDoS atau tidak, 0 berarti Anda tidak sedang diserang sedangkan 1 berarti Anda sedang diserang. Pilih Berikutnya: Tindakan lalu pilih + Buat grup tindakan.

Buat grup tindakan

Di halaman Buat grup tindakan, masukkan informasi berikut, lalu pilih Berikutnya: Pemberitahuan.

Pengaturan Value Langganan Pilih langganan Azure Anda yang berisi alamat IP publik yang ingin Anda catat. Grup Sumber Daya Pilih Grup sumber daya Anda. Wilayah Biarkan sebagai default. Grup Tindakan Masukkan myDDoSAlertsActionGroup. Nama tampilan Masukkan myDDoSAlerts. Pada tab Pemberitahuan , di bawah Jenis pemberitahuan, pilih Pesan email/SMS/Push/Voice. Di bawah Nama, masukkan myUnderAttackEmailAlert.

Pada halaman Email/PESAN SMS/Push/Voice , pilih kotak centang Email , lalu masukkan email yang diperlukan. Pilih OK.

Pilih Tinjau + Buat kemudian pilih Buat.

Lanjutkan mengonfigurasi pemberitahuan melalui portal

Pilih Berikutnya: Detail.

Pada tab Detail , di bawah Detail aturan pemberitahuan, masukkan informasi berikut ini.

Pengaturan Value Tingkat keparahan Pilih 2 - Peringatan. Nama aturan pemberitahuan Masukkan myDDoSAlert. Pilih Tinjau + buat kemudian pilih Buat setelah validasi selesai.

Mengonfigurasi simulasi serangan DDoS

BreakingPoint Cloud

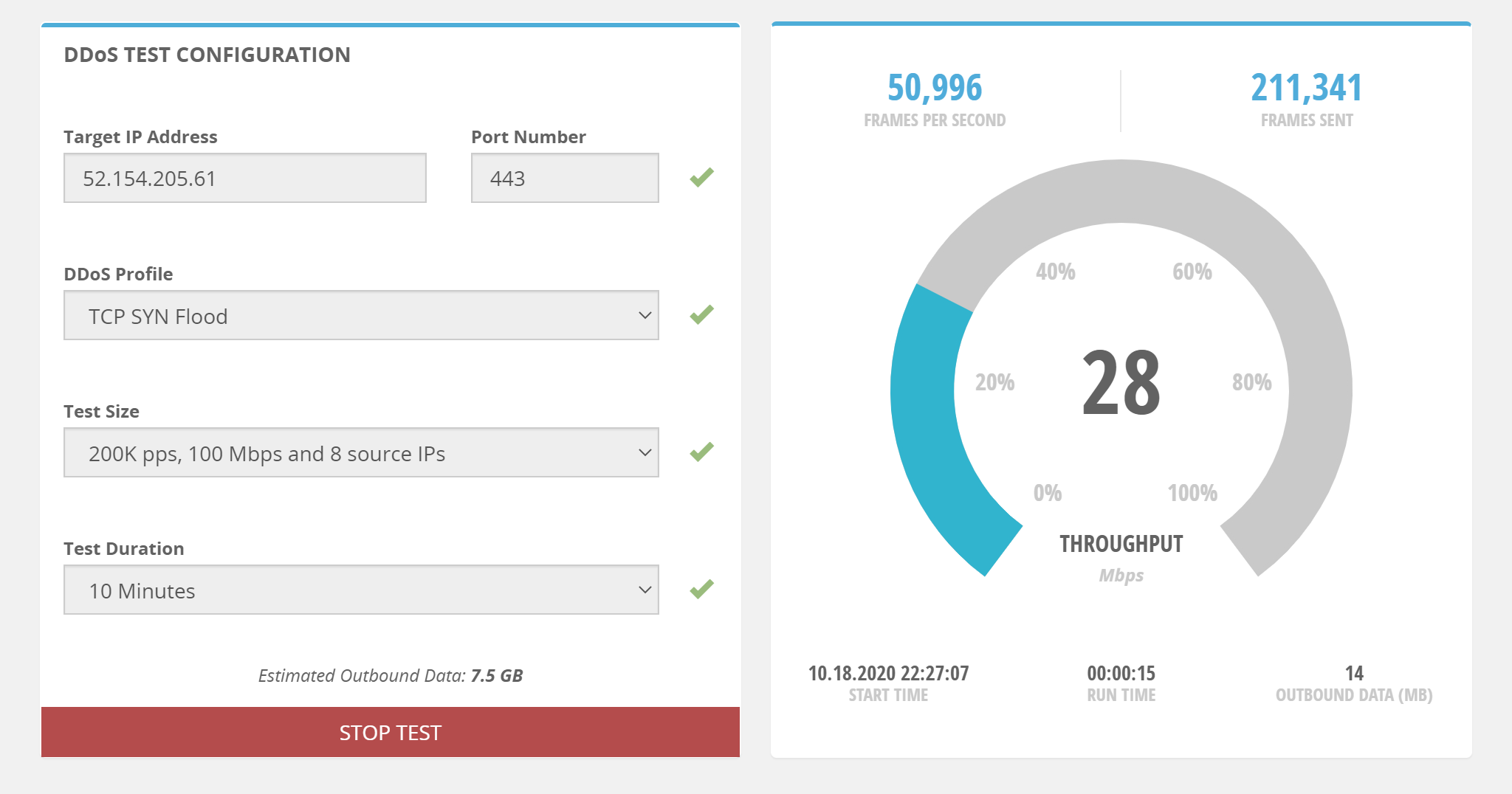

BreakingPoint Cloud adalah generator lalu lintas mandiri di mana Anda dapat menghasilkan lalu lintas terhadap titik akhir publik yang dilengkapi Perlindungan DDoS untuk simulasi.

Penawaran BreakingPoint Cloud:

- Antarmuka pengguna yang disederhanakan dan pengalaman "siap pakai".

- Model bayar per penggunaan.

- Profil ukuran pengujian dan durasi pengujian DDoS yang telah ditentukan sebelumnya memungkinkan validasi yang lebih aman dengan menghilangkan potensi kesalahan konfigurasi.

- Akun uji coba gratis.

Catatan

Untuk BreakingPoint Cloud, Anda harus terlebih dahulu membuat akun BreakingPoint Cloud.

Contoh nilai serangan:

| Pengaturan | Value |

|---|---|

| Alamat IP sasaran | Masukkan salah satu alamat IP publik yang ingin Anda uji. |

| Nomor Port | Masukkan 443. |

| Profil DDoS | Nilai yang dapat digunakan mencakup DNS Flood, NTPv2 Flood, SSDP Flood, TCP SYN Flood, UDP 64B Flood, UDP 128B Flood, UDP 256B Flood, UDP 512B Flood, UDP 1024B Flood, UDP 1514B Flood, UDP Fragmentation, UDP Memcached. |

| Ukuran Uji | Nilai yang dapat digunakan mencakup 100K pps, 50 Mbps and 4 source IPs, 200K pps, 100 Mbps and 8 source IPs, 400K pps, 200Mbps and 16 source IPs, 800K pps, 400 Mbps and 32 source IPs. |

| Durasi Uji | Nilai yang dapat digunakan mencakup 10 Minutes, 15 Minutes, 20 Minutes, 25 Minutes, 30 Minutes. |

Catatan

- Untuk informasi selengkapnya tentang menggunakan BreakingPoint Cloud dengan lingkungan Azure Anda, lihat blog BreakingPoint Cloud ini.

- Untuk demonstrasi video penggunaan BreakingPoint Cloud, lihat Simulasi Serangan DDoS.

Tombol Merah

Rangkaian layanan Pengujian DDoS Red Button mencakup tiga tahap:

- Sesi perencanaan: Pakar Red Button bertemu dengan tim Anda untuk memahami arsitektur jaringan Anda, menyusun detail teknis, dan menentukan tujuan serta jadwal pengujian yang jelas. Ini termasuk merencanakan cakupan dan target pengujian DDoS, vektor serangan, dan tingkat serangan. Upaya perencanaan bersama dirinci dalam dokumen rencana pengujian.

- Serangan DDoS terkontrol: Berdasarkan tujuan yang ditentukan, tim Red Button meluncurkan kombinasi serangan DDoS multi-vektor. Tes biasanya berlangsung antara tiga hingga enam jam. Serangan dijalankan dengan aman menggunakan server khusus dan dikontrol serta dipantau menggunakan konsol manajemen Red Button.

- Ringkasan dan rekomendasi: Tim Red Button memberi Anda Laporan Pengujian DDoS tertulis yang menguraikan efektivitas mitigasi DDoS. Laporan ini mencakup ringkasan eksekutif hasil pengujian, log lengkap simulasi, daftar kerentanan dalam infrastruktur Anda, dan rekomendasi tentang cara memperbaikinya.

Selain itu, Red Button menawarkan dua suite layanan lainnya, DDoS 360 dan DDoS Incident Response, yang dapat melengkapi rangkaian layanan Pengujian DDoS.

RedWolf

RedWolf menawarkan sistem pengujian yang mudah digunakan yang melayani sendiri atau dipandu oleh para ahli RedWolf. Sistem pengujian RedWolf memungkinkan pelanggan untuk menyiapkan vektor serangan. Pelanggan dapat menentukan ukuran serangan dengan kontrol real-time pada pengaturan untuk mensimulasikan skenario serangan DDoS dunia nyata di lingkungan yang terkontrol.

Rangkaian layanan Pengujian DDoS RedWolf meliputi:

- Attack Vectors: Unique cloud attacks designed by RedWolf. Untuk informasi lebih lanjut tentang vektor serangan RedWolf, lihat Detail Teknis.

- Layanan Terarah: Manfaatkan tim RedWolf untuk menjalankan pengujian. For more information about RedWolf's guided service, see Guided Service.

- Layanan Mandiri: Manfaatkan RedWolf untuk menjalankan pengujian sendiri. Untuk informasi selengkapnya tentang layanan mandiri RedWolf, lihat Layanan Mandiri.

MazeBolt

Platform RADAR™ terus mengidentifikasi dan memungkinkan penghapusan kerentanan DDoS – secara proaktif dan tanpa gangguan pada operasi bisnis.

Langkah berikutnya

Untuk melihat metrik dan pemberitahuan serangan setelah serangan, lanjutkan ke tutorial berikutnya ini.