Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Azure Dedicated HSM memerlukan lingkungan jaringan yang sangat aman. Baik dari cloud Azure kembali ke lingkungan IT pelanggan (lokal), menggunakan aplikasi terdistribusi atau untuk skenario ketersediaan tinggi. Jaringan Azure menyediakan ini dan terdapat empat area berbeda yang harus ditangani.

- Membuat perangkat HSM di dalam Jaringan Virtual (VNet) di Microsoft Azure

- Menyambungkan sumber daya berbasis cloud ke lokasi untuk konfigurasi dan pengelolaan perangkat HSM

- Membuat dan menghubungkan jaringan virtual untuk sumber daya aplikasi antar-penghubung dan perangkat HSM

- Menghubungkan jaringan virtual di seluruh wilayah untuk antar-komunikasi dan juga untuk mengaktifkan skenario ketersediaan tinggi

Jaringan virtual untuk Dedicated HSM Anda

Dedicated HSM diintegrasikan ke dalam Jaringan Virtual dan ditempatkan dalam jaringan pribadi pelanggan di Microsoft Azure. Hal ini memungkinkan akses ke perangkat dari komputer virtual atau sumber daya komputasi dalam jaringan virtual.

Untuk informasi selengkapnya tentang mengintegrasikan layanan Microsoft Azure ke dalam jaringan virtual dan kemampuan yang disediakannya, lihat dokumentasi Jaringan virtual untuk layanan Microsoft Azure.

Jaringan virtual

Sebelum melakukan provisi pada perangkat Dedicated HSM, pelanggan harus terlebih dahulu membuat Jaringan Virtual di Microsoft Azure atau menggunakan yang sudah ada dalam langganan pelanggan. Jaringan virtual menentukan perimeter keamanan untuk perangkat Dedicated HSM. Untuk informasi selengkapnya tentang membuat jaringan virtual, lihat dokumentasi jaringan virtual.

Subnet

Subnet membagi jaringan virtual ke ruang alamat terpisah yang dapat digunakan oleh sumber daya Azure yang Anda tempatkan di dalamnya. Dedicated HSM disebarkan ke subnet di jaringan virtual. Setiap perangkat Dedicated HSM yang digunakan di subnet pelanggan akan menerima alamat IP pribadi dari subnet ini. Subnet tempat perangkat HSM disebarkan perlu didelegasikan secara eksplisit ke layanan: Microsoft.HardwareSecurityModules/dedicatedHSMs. Hal ini memberikan izin tertentu ke layanan HSM untuk penyebaran ke subnet. Delegasi untuk Dedicated HSM memberlakukan pembatasan kebijakan tertentu pada subnet. Kelompok Keamanan Jaringan (NSG) dan Rute yang Ditetapkan Pengguna (UDR) saat ini tidak didukung pada subnet yang didelegasikan. Akibatnya, setelah subnet didelegasikan ke dedicated HSM, subnet hanya dapat digunakan untuk menyebarkan sumber daya HSM. Penyebaran sumber daya pelanggan lainnya ke subnet akan gagal. Tidak ada persyaratan tentang seberapa besar atau kecil subnet untuk Azure Dedicated HSM seharusnya, namun setiap perangkat HSM akan menggunakan satu IP pribadi, sehingga harus dipastikan subnet cukup besar untuk mengakomodasi perangkat HSM sebanyak mungkin yang diperlukan untuk penerapan.

Gateway ExpressRoute

Persyaratan arsitektur saat ini adalah konfigurasi gateway Azure ExpressRoute di subnet pelanggan tempat perangkat HSM perlu ditempatkan untuk mengaktifkan integrasi perangkat HSM ke Microsoft Azure. Gateway Azure ExpressRoute ini tidak dapat digunakan untuk menghubungkan lokasi lokal ke perangkat HSM pelanggan di Microsoft Azure.

Menyambungkan IT lokal Anda ke Microsoft Azure

Saat membuat sumber daya berbasis cloud, ini adalah persyaratan umum untuk koneksi pribadi kembali ke sumber daya IT lokal. Dalam kasus Dedicated HSM, ini sebagian besar untuk perangkat lunak klien HSM guna mengonfigurasi perangkat HSM dan juga untuk kegiatan seperti cadangan dan menarik log dari HSM untuk analisis. Poin keputusan utama di sini adalah sifat koneksi karena terdapat opsi. Opsi yang paling fleksibel adalah VPN Situs ke Situs karena kemungkinan akan ada beberapa sumber daya lokal yang memerlukan komunikasi aman dengan sumber daya (termasuk HSM) di cloud Azure. Hal ini mengharuskan organisasi pelanggan untuk memiliki perangkat VPN guna memfasilitasi koneksi. Koneksi VPN Titik-ke-Situs dapat digunakan hanya jika ada satu titik akhir di tempat seperti stasiun kerja administrasi tunggal. Untuk informasi selengkapnya tentang opsi konektivitas, lihat Opsi perencanaan VPN Gateway.

Catatan

Saat ini, ExpressRoute bukan pilihan untuk koneksi ke sumber daya lokal. Perlu dicatat juga bahwa Gateway ExpressRoute yang digunakan seperti yang dijelaskan di atas, bukan untuk koneksi ke infrastruktur lokal.

VPN Titik-ke-Situs

Jaringan Privat Maya titik-ke-situs adalah bentuk paling sederhana koneksi aman ke satu titik akhir di tempat. Ini mungkin relevan jika Anda bermaksud hanya memiliki satu stasiun kerja administrasi untuk dedicated HSM berbasis Azure.

VPN Situs ke Situs

Jaringan Privat Maya situs ke situs memungkinkan komunikasi yang aman antara Dedicated HSM berbasis Azure dan IT lokal Anda. Alasan untuk melakukan hal ini adalah memiliki fasilitas cadangan untuk HSM di tempat dan membutuhkan koneksi antara keduanya untuk menjalankan cadangan.

Menyambungkan jaringan virtual

Arsitektur penyebaran umum untuk Dedicated HSM akan dimulai dengan satu jaringan virtual serta subnet yang sesuai di mana perangkat HSM dibuat dan diprovisikan. Dalam wilayah yang sama, mungkin ada jaringan virtual tambahan dan subnet untuk komponen aplikasi yang akan memanfaatkan Dedicated HSM. Untuk mengaktifkan komunikasi di seluruh jaringan ini, kami menggunakan Peering Jaringan Virtual.

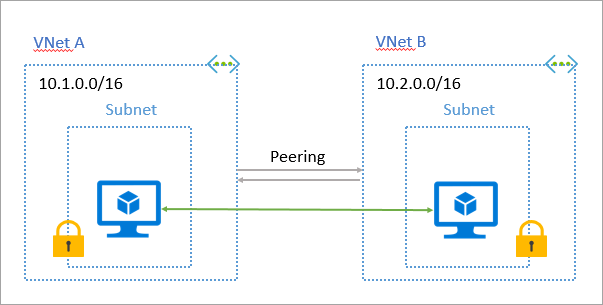

Peering jaringan virtual

Ketika terdapat beberapa jaringan virtual dalam wilayah yang perlu mengakses sumber daya masing-masing, Peering Jaringan Virtual dapat digunakan untuk membuat saluran komunikasi yang aman di antara jaringan tersebut. Peering jaringan virtual tidak hanya menyediakan komunikasi yang aman tetapi juga memastikan latensi rendah dan koneksi dengan bandwidth tinggi antara sumber daya di Microsoft Azure.

Menyambungkan di seluruh Wilayah Azure

Perangkat HSM memiliki kemampuan, melalui pustaka perangkat lunak, untuk mengalihkan lalu lintas ke HSM alternatif. Pengalihan lalu lintas berguna jika perangkat gagal atau akses ke perangkat hilang. Skenario kegagalan tingkat wilayah dapat dimitigasi dengan menyebarkan HSM di wilayah lain dan memungkinkan komunikasi antara jaringan virtual di seluruh wilayah.

Ketersediaan tinggi lintas wilayah menggunakan gateway VPN

Untuk aplikasi terdistribusi secara global atau untuk skenario kegagalan wilayah ketersediaan tinggi, jaringan virtual perlu dihubungkan di seluruh wilayah. Dengan Azure Dedicated HSM, ketersediaan tinggi dapat dicapai dengan menggunakan VPN Gateway yang menyediakan tunnel aman antara dua jaringan virtual. Untuk informasi selengkapnya tentang koneksi Vnet-ke-Vnet menggunakan VPN Gateway, lihat artikel berjudul Apa itu VPN Gateway?

Catatan

Peering Vnet Global tidak tersedia dalam skenario konektivitas lintas wilayah dengan Dedicated HSM saat ini dan VPN gateway harus digunakan sebagai gantinya.

Pembatasan Jaringan

Catatan

Pembatasan layanan Dedicated HSM menggunakan delegasi subnet adalah pembatasan yang diberlakukan yang harus dipertimbangkan saat merancang arsitektur jaringan target untuk penyebaran HSM. Penggunaan delegasi subnet berarti NSG, UDR, dan Global VNet Peering tidak didukung untuk Dedicated HSM. Bagian di bawah ini memberikan bantuan dengan teknik alternatif untuk mencapai hasil yang sama atau serupa untuk kemampuan ini.

HSM NIC yang berada di VNet Dedicated HSM tidak dapat menggunakan Kelompok Keamanan Jaringan, atau Rute yang Ditentukan Pengguna. Artinya tidak mungkin untuk menetapkan kebijakan penolakan default dari sudut pandang VNet Dedicated HSM, dan bahwa segmen jaringan lain harus diizinkan untuk mendapatkan akses ke layanan Dedicated HSM.

Menambahkan solusi Proksi Network Virtual Appliances (NVA) juga memungkinkan firewall NVA di hub transit/DMZ untuk ditempatkan secara logis di depan HSM NIC, sehingga menyediakan alternatif yang diperlukan untuk NSG dan UDR.

Arsitektur Solusi

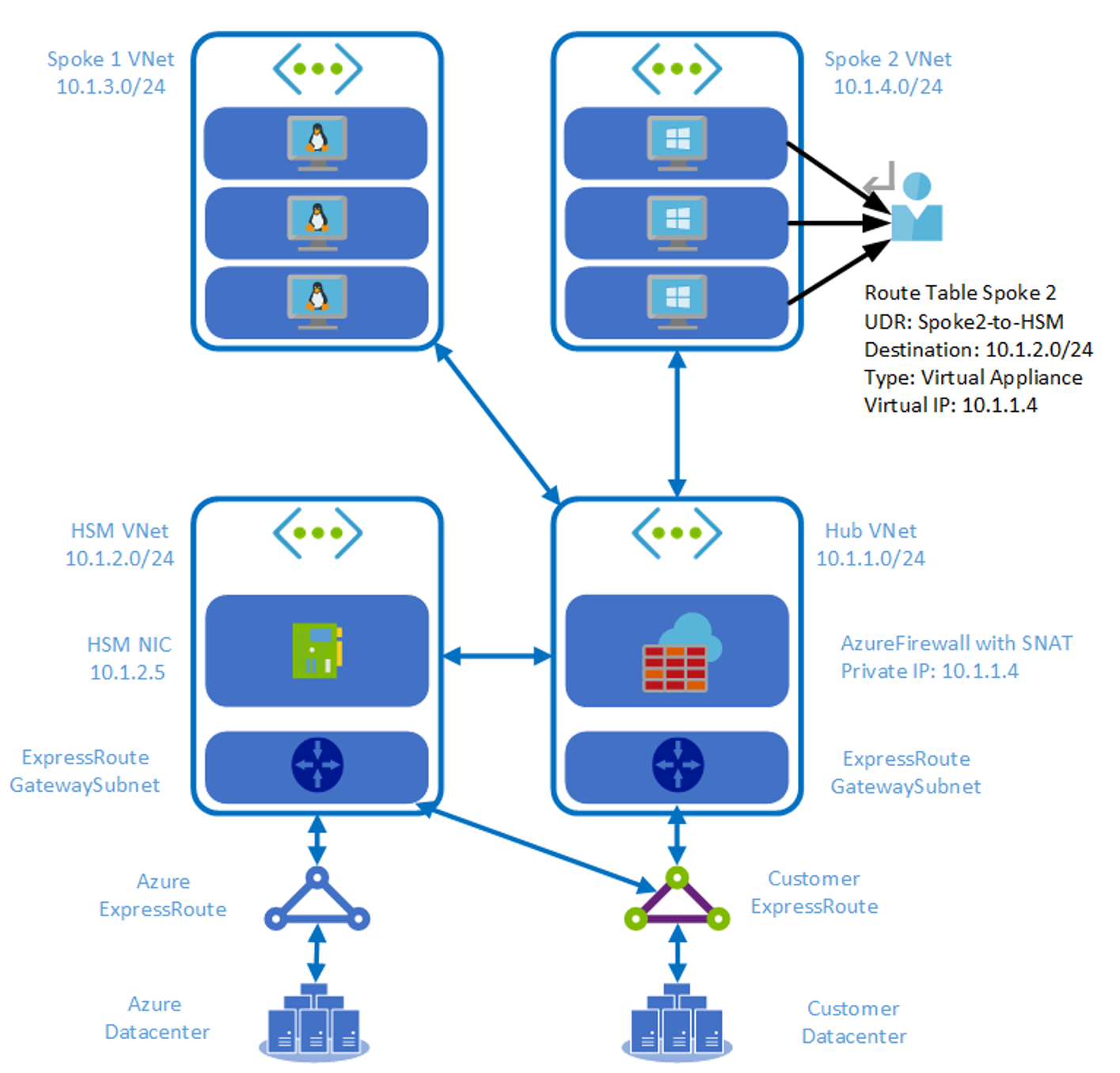

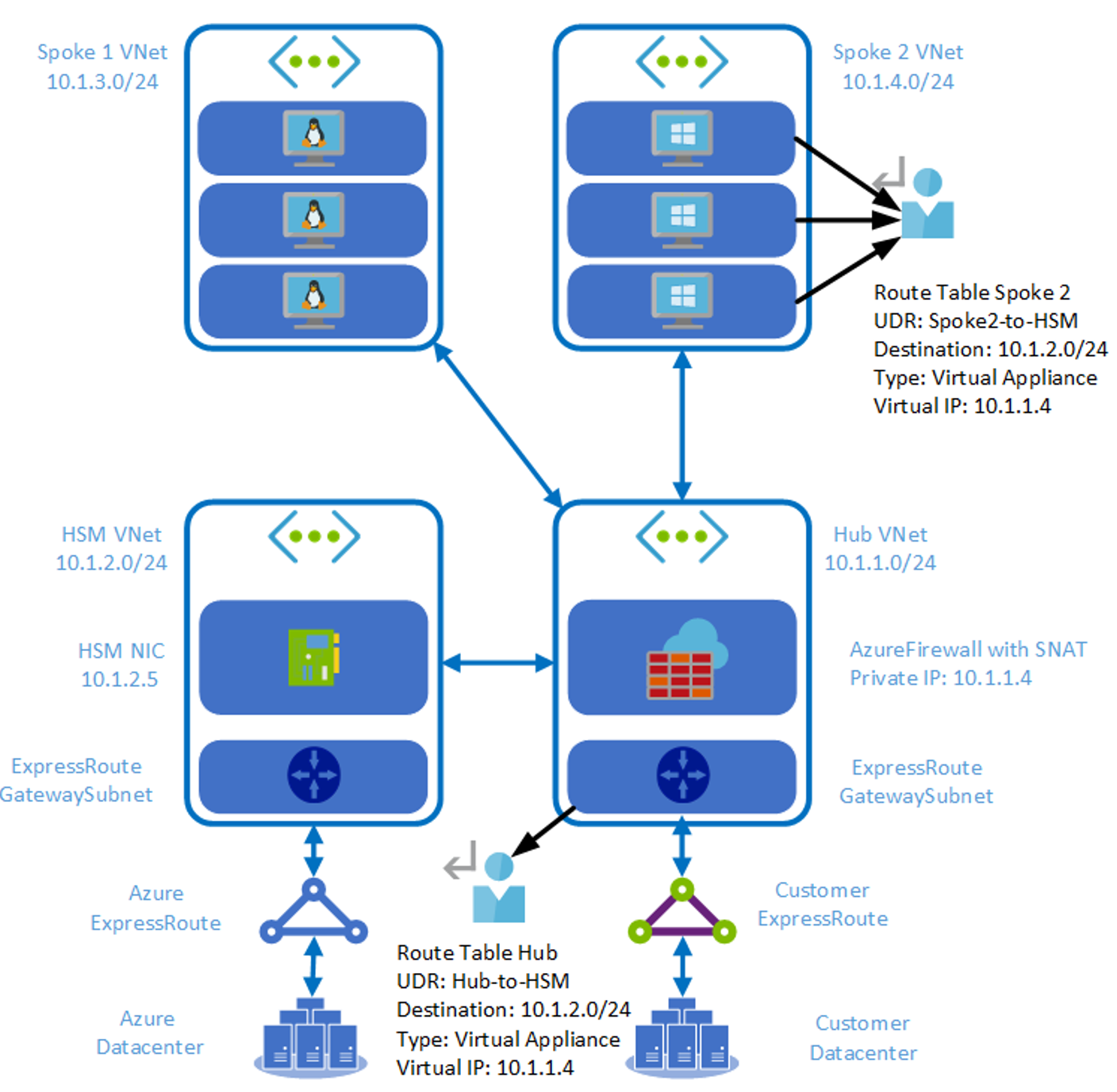

Desain jaringan ini memerlukan elemen berikut:

- VNet hub transit atau DMZ dengan tingkat proksi NVA. Idealnya ada dua NVA atau lebih.

- Sirkuit ExpressRoute dengan peering pribadi diaktifkan dan koneksi ke VNet hub transit.

- Peering VNet antara VNet hub transit dan VNet Dedicated HSM.

- Firewall NVA atau Azure Firewall dapat disebarkan untuk menawarkan layanan DMZ di hub sebagai opsi.

- Beban kerja tambahan yang sesuai VNet dapat di-peer ke VNet hub. Klien Gemalto dapat mengakses layanan dedicated HSM melalui VNet hub.

Menambahkan solusi proksi NVA juga memungkinkan firewall NVA di hub transit/DMZ untuk ditempatkan secara logis di depan HSM NIC, sehingga menyediakan kebijakan penolakan default. Dalam contoh kami, kami akan menggunakan Azure Firewall untuk tujuan ini dan akan memerlukan elemen-elemen berikut:

- Azure Firewall yang disebarkan ke subnet "AzureFirewallSubnet" di VNet hub DMZ

- Tabel Perutean dengan UDR yang mengarahkan lalu lintas menuju titik akhir privat Azure ILB ke Azure Firewall. Tabel Perutean ini akan diterapkan ke GatewaySubnet, tempat Gateway Virtual ExpressRoute pelanggan berada

- Aturan keamanan jaringan dalam AzureFirewall untuk memungkinkan penerusan antara rentang sumber tepercaya dan pendengaran titik akhir privat Azure IBL pada port TCP 1792. Logika keamanan ini akan menambahkan kebijakan "penolakan default" yang diperlukan terhadap layanan Dedicated HSM. Artinya, hanya rentang IP sumber tepercaya yang akan diizinkan masuk ke layanan Dedicated HSM. Semua rentang lainnya akan dihilangkan.

- Tabel Perutean dengan UDR yang mengarahkan lalu lintas yang menuju ke tempat ke dalam Azure Firewall. Tabel Perutean ini akan diterapkan ke subnet proksi NVA.

- NSG diterapkan ke subnet Proxy NVA untuk hanya memercayai rentang subnet Azure Firewall sebagai sumber, dan hanya mengizinkan penerusan ke alamat IP HSM NIC melalui port TCP 1792.

Catatan

Karena tingkat proksi NVA akan SNAT alamat IP klien saat diteruskan ke HSM NIC, tidak ada UDR yang diperlukan antara VNet HSM dan VNet hub DMZ.

Alternatif untuk UDR

Solusi tingkat NVA yang disebutkan di atas berfungsi sebagai alternatif untuk UDR. Ada beberapa poin penting yang perlu diperhatikan.

- Network Address Translation harus dikonfigurasi pada NVA agar memungkinkan lalu lintas untuk kembali dirutekan dengan benar.

- Pelanggan harus menonaktifkan konfigurasi Luna HSM cek masuk ip klien guna menggunakan VNA untuk NAT. Perintah berikut ini bertindak sebagai contoh.

Disable:

[hsm01] lunash:>ntls ipcheck disable

NTLS client source IP validation disabled

Command Result : 0 (Success)

Show:

[hsm01] lunash:>ntls ipcheck show

NTLS client source IP validation : Disable

Command Result : 0 (Success)

- Menyebarkan UDR untuk memasukkan lalu lintas ke tingkat NVA.

- Sesuai desain, subnet HSM tidak akan memulai permintaan koneksi keluar ke tingkat platform.

Alternatif untuk menggunakan Global VNET Peering

Ada beberapa arsitektur yang dapat digunakan sebagai alternatif untuk Global VNet peering.

- Menggunakan Koneksi VPN Gateway VNet-ke-VNet

- Menyambungkan VNET HSM dengan VNET lain melalui sirkuit ER. Berfungsi paling baik ketika jalur lokal langsung diperlukan atau VNET VPN.

HSM dengan konektivitas ExpressRoute langsung