Mengidentifikasi dan memulihkan jalur serangan

kemampuan keamanan kontekstual Defender untuk Cloud membantu tim keamanan dalam mengurangi risiko pelanggaran yang berdampak. Defender untuk Cloud menggunakan konteks lingkungan untuk melakukan penilaian risiko terhadap masalah keamanan Anda. Defender untuk Cloud mengidentifikasi masalah risiko keamanan terbesar, sekaligus membedakannya dari masalah yang kurang berisiko.

Analisis jalur serangan membantu Anda mengatasi masalah keamanan yang menimbulkan ancaman langsung dengan potensi terbesar yang dieksploitasi di lingkungan Anda. Defender untuk Cloud menganalisis masalah keamanan mana yang merupakan bagian dari jalur serangan potensial yang dapat digunakan penyerang untuk melanggar lingkungan Anda. Ini juga menyoroti rekomendasi keamanan yang perlu diselesaikan untuk menguranginya.

Secara default, jalur serangan diatur berdasarkan tingkat risikonya. Tingkat risiko ditentukan oleh mesin prioritas risiko sadar konteks yang mempertimbangkan faktor risiko setiap sumber daya. Pelajari selengkapnya tentang cara Defender untuk Cloud memprioritaskan rekomendasi keamanan.

Prasyarat

Anda harus mengaktifkan Defender Cloud Security Posture Management (CSPM) dan mengaktifkan pemindaian tanpa agen.

Peran dan izin yang diperlukan: Pembaca Keamanan, Admin Keamanan, Pembaca, Kontributor, atau Pemilik.

Untuk melihat jalur serangan yang terkait dengan kontainer:

Anda harus mengaktifkan ekstensi postur kontainer tanpa agen di Defender CSPM atau

Anda dapat mengaktifkan Defender untuk Kontainer, dan menginstal agen yang relevan untuk melihat jalur serangan yang terkait dengan kontainer. Ini juga memberi Anda kemampuan untuk mengkueri beban kerja sarana data kontainer di penjelajah keamanan.

Peran dan izin yang diperlukan: Pembaca Keamanan, Admin Keamanan, Pembaca, Kontributor, atau Pemilik.

Mengidentifikasi jalur serangan

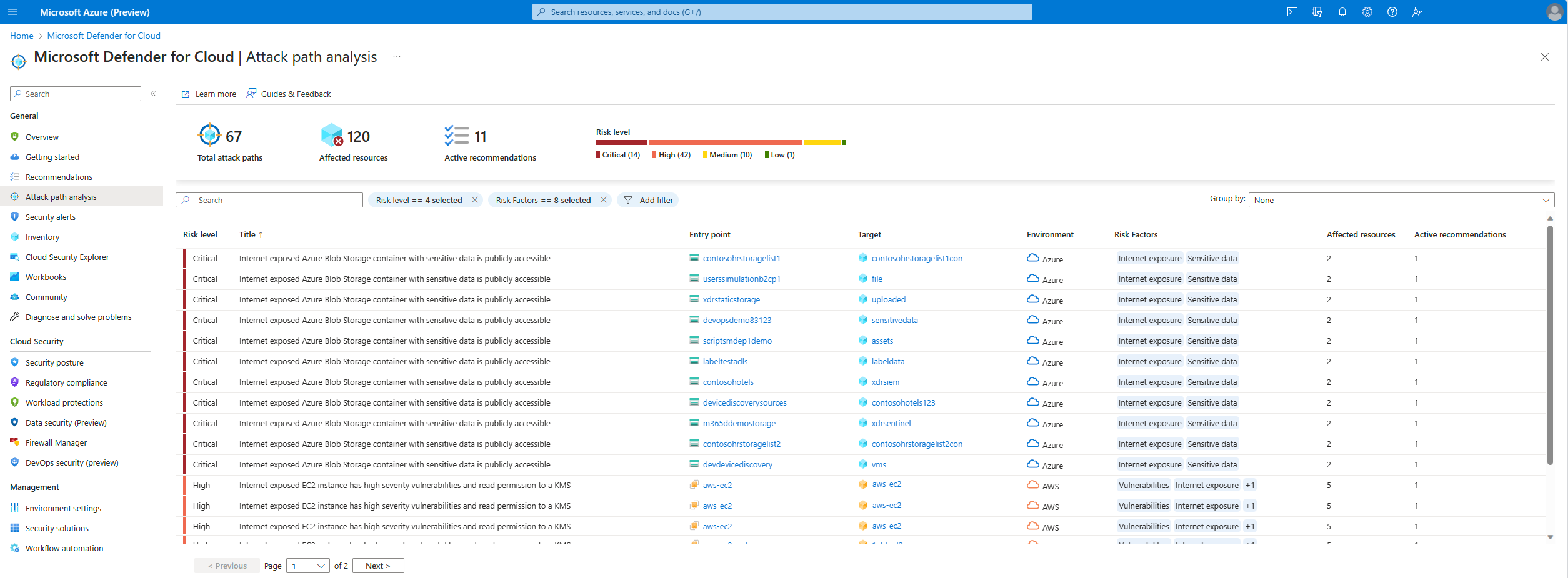

Halaman jalur serangan menunjukkan gambaran umum semua jalur serangan Anda. Anda juga dapat melihat sumber daya yang terpengaruh dan daftar jalur serangan aktif.

Anda dapat menggunakan analisis Jalur serangan untuk menemukan risiko terbesar bagi lingkungan Anda dan untuk memulihkannya.

Untuk mengidentifikasi jalur serangan:

Masuk ke portal Azure.

Navigasi ke Microsoft Defender untuk Cloud> Analisis jalur serangan.

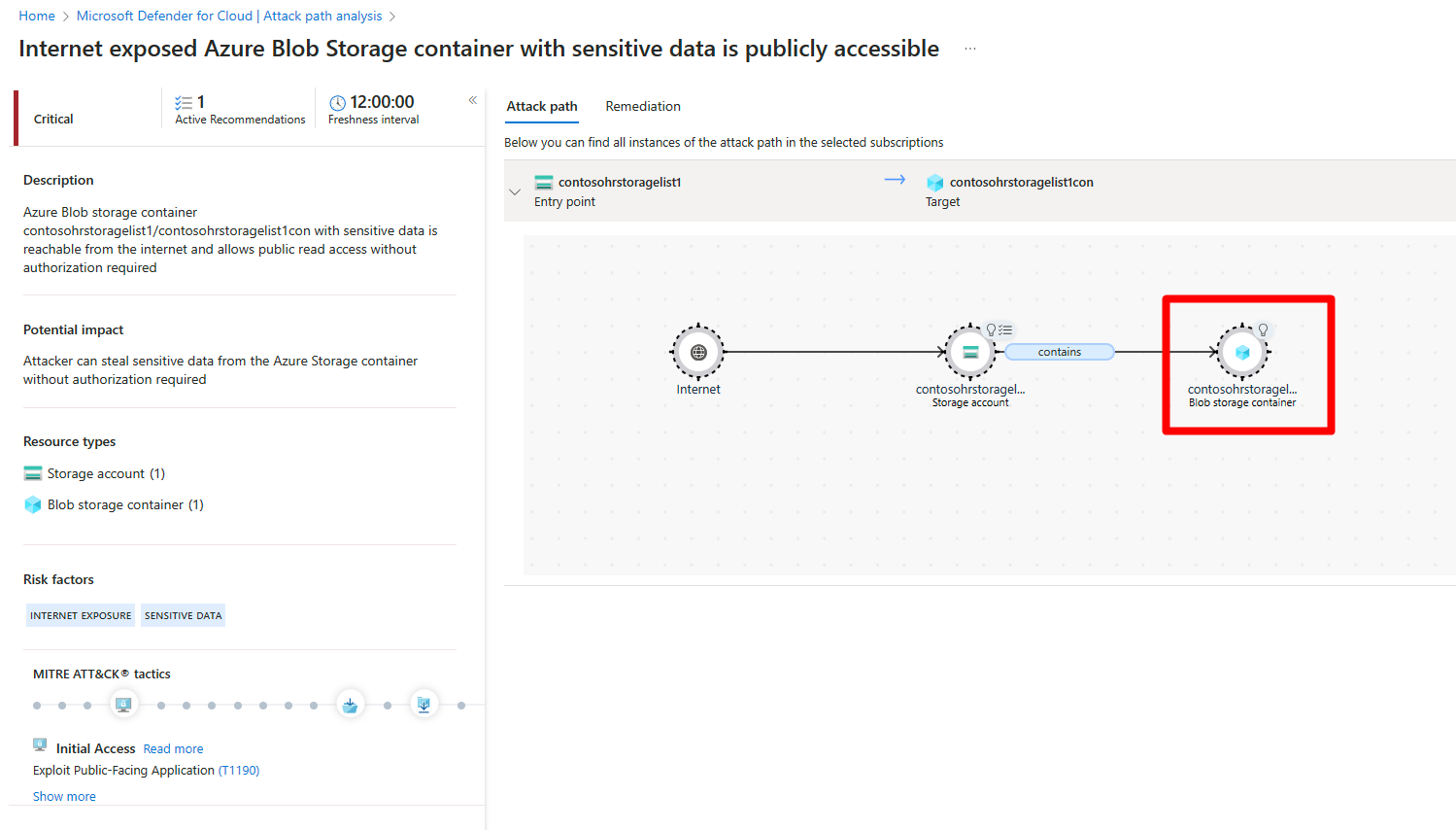

Pilih jalur serangan.

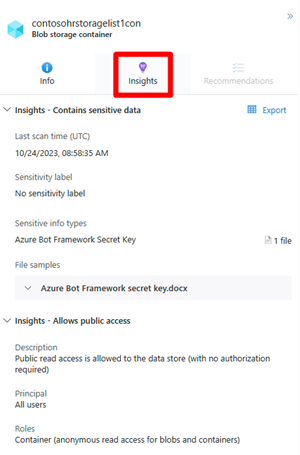

Pilih simpul.

Pilih Wawasan untuk melihat wawasan terkait untuk simpul tersebut.

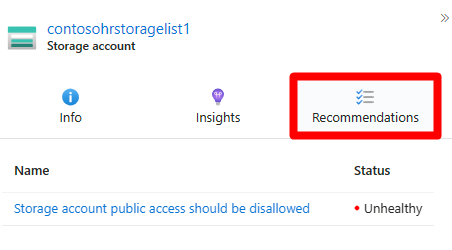

Pilih Rekomendasi.

Memilih rekomendasi.

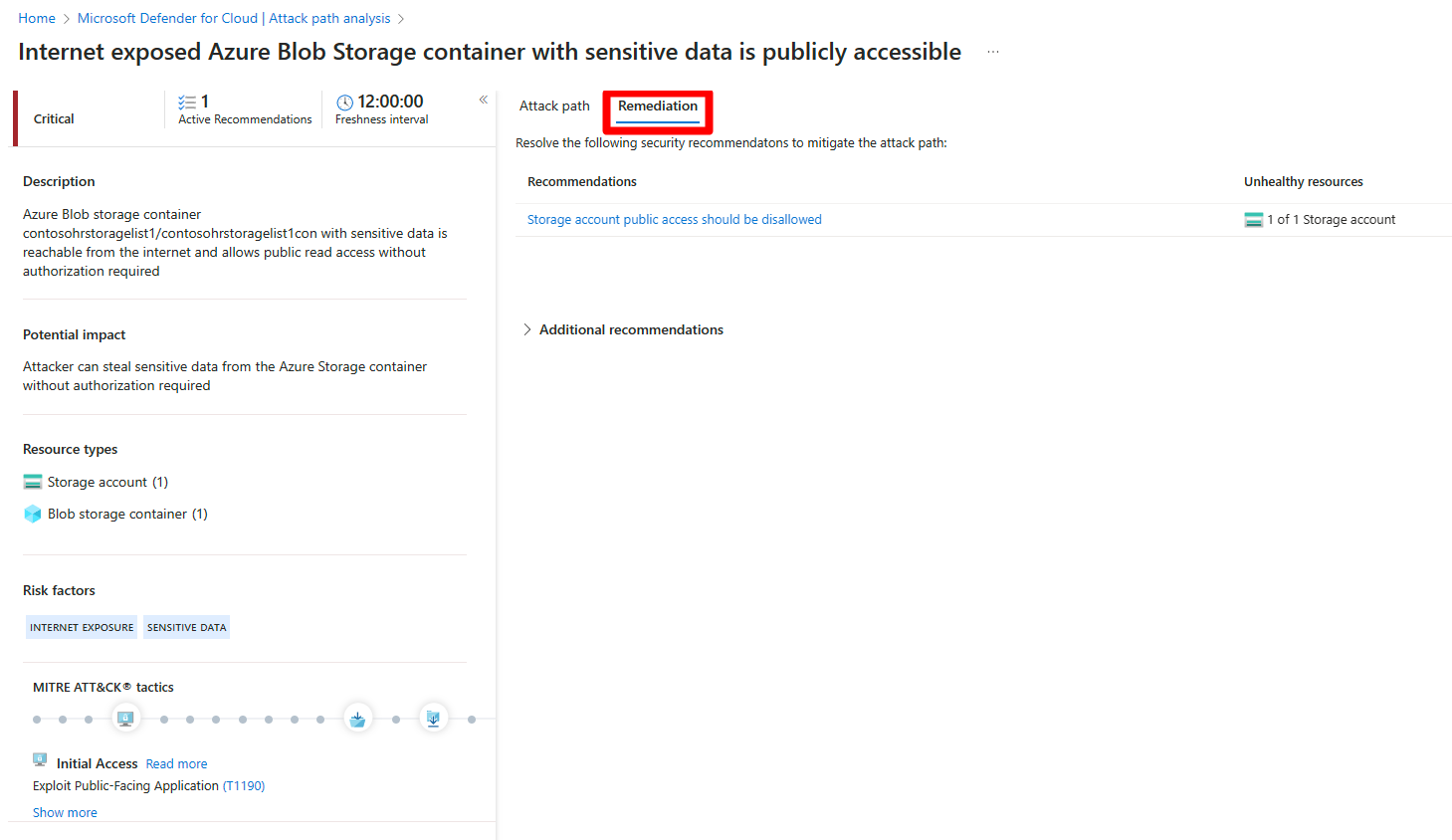

Memulihkan jalur serangan

Setelah Anda menyelidiki jalur serangan dan meninjau semua temuan dan rekomendasi terkait, Anda dapat mulai memulihkan jalur serangan.

Untuk memulihkan jalur serangan:

Navigasi ke Microsoft Defender untuk Cloud> Analisis jalur serangan.

Pilih jalur serangan.

Pilih Remediasi.

Memilih rekomendasi.

Setelah jalur serangan diselesaikan, diperlukan waktu hingga 24 jam agar jalur serangan dihapus dari daftar.

Memulihkan semua rekomendasi dalam jalur serangan

Analisis jalur serangan memberi Anda kemampuan untuk melihat semua rekomendasi berdasarkan jalur serangan tanpa harus memeriksa setiap simpul satu per satu. Anda dapat menyelesaikan semua rekomendasi tanpa harus melihat setiap simpul satu per satu.

Jalur remediasi berisi dua jenis rekomendasi:

- Rekomendasi - Rekomendasi yang mengurangi jalur serangan.

- Rekomendasi tambahan - Rekomendasi yang mengurangi risiko eksploitasi, tetapi tidak mengurangi jalur serangan.

Untuk mengatasi semua rekomendasi:

Masuk ke portal Azure.

Navigasi ke Microsoft Defender untuk Cloud> Analisis jalur serangan.

Pilih jalur serangan.

Pilih Remediasi.

Perluas Rekomendasi tambahan.

Memilih rekomendasi.

Setelah jalur serangan diselesaikan, diperlukan waktu hingga 24 jam agar jalur serangan dihapus dari daftar.

Langkah Selanjutnya

Buat kueri dengan penjelajah keamanan cloud.