Menanggapi pemberitahuan Microsoft Defender untuk Resource Manager

Saat Anda menerima pemberitahuan dari Microsoft Defender untuk Resource Manager, kami sarankan Anda menyelidiki dan menanggapi pemberitahuan seperti yang dijelaskan di bawah ini. Defender untuk Resource Manager melindungi semua sumber daya yang terhubung, jadi meskipun Anda sudah terbiasa dengan aplikasi atau pengguna yang memicu peringatan, penting untuk memverifikasi situasi di sekitar setiap peringatan.

Kontak

- Hubungi pemilik sumber daya untuk menentukan apakah perilaku tersebut diperkirakan atau disengaja.

- Jika aktivitas diperkirakan, matikan pemberitahuan.

- Jika aktivitas tidak terduga, perlakukan akun pengguna, langganan, dan komputer virtual terkait sebagai disusupi dan dimitigasi seperti yang dijelaskan dalam langkah berikut.

Selidiki peringatan dari Microsoft Defender untuk Resource Manager

Peringatan keamanan dari Defender untuk Resource Manager didasarkan pada ancaman yang terdeteksi dengan memantau operasi Azure Resource Manager. Defender untuk Cloud menggunakan sumber log internal Azure Resource Manager serta log Aktivitas Azure, log platform di Azure yang menyediakan wawasan tentang peristiwa tingkat langganan.

Defender for Resource Manager memberikan visibilitas ke dalam aktivitas yang berasal dari penyedia layanan pihak ketiga yang telah mendelegasikan akses sebagai bagian dari pemberitahuan resource manager. Contohnya,Azure Resource Manager operation from suspicious proxy IP address - delegated access.

Delegated access mengacu pada akses dengan Azure Lighthouse atau dengan hak istimewa administrasi yang didelegasikan.

Pemberitahuan yang memperlihatkan Delegated access juga menyertakan deskripsi yang disesuaikan dan langkah-langkah remediasi.

Pelajari selengkapnya tentang Log Aktivitas Azure.

Untuk menyelidiki peringatan keamanan dari Defender untuk Resource Manager:

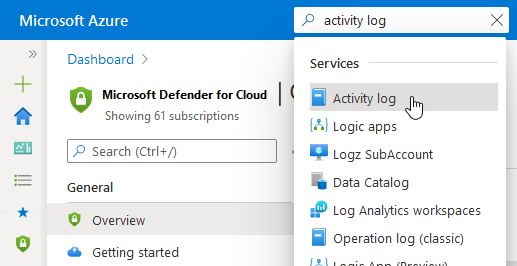

Buka log Aktivitas Azure.

Filter kejadian ke:

- Langganan yang disebutkan dalam pemberitahuan

- Jangka waktu aktivitas yang terdeteksi

- Akun pengguna terkait (jika relevan)

Carilah aktivitas yang mencurigakan.

Tip

Untuk pengalaman investigasi yang lebih baik dan lebih kaya, streaming log aktivitas Azure Anda ke Microsoft Sentinel seperti yang dijelaskan dalam Menyambungkan data dari log Aktivitas Azure.

Mitigasi segera

Remediasi akun pengguna yang disusupi:

- Jika tidak dikenal, hapus karena mungkin telah dibuat oleh pelaku ancaman

- Jika familiar, ubah informasi masuk autentikasinya

- Gunakan Log Aktivitas Azure untuk meninjau semua aktivitas yang dilakukan oleh pengguna dan mengidentifikasi aktivitas apa pun yang mencurigakan

Remediasi langganan yang disusupi:

- Hapus Runbook yang tidak dikenal dari akun otomatisasi yang disusupi

- Tinjau izin IAM untuk langganan dan hapus izin untuk akun pengguna yang tidak dikenal

- Tinjau semua sumber daya Azure dalam langganan dan hapus semua yang tidak dikenal

- Tinjau dan selidiki semua pemberitahuan keamanan untuk langganan di Microsoft Defender untuk Cloud

- Gunakan Log Aktivitas Azure untuk meninjau semua aktivitas yang dilakukan dalam langganan dan mengidentifikasi aktivitas apa pun yang mencurigakan

Remediasi komputer virtual yang disusupi

- Ubah kata sandi untuk semua pengguna

- Jalankan pemindaian antimalware penuh pada komputer

- Citrakan ulang komputer dari sumber bebas malware

Langkah berikutnya

Halaman ini menjelaskan proses menanggapi pemberitahuan dari Defender untuk Resource Manager. Untuk informasi terkait, lihat halaman berikut ini:

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk